这是永安在线黑灰产研究报告的系列文章中的一篇,本文介绍了短信拦截手机卡近期的增长趋势与其背后的深层次原因,并分享了永安在线在判别短信拦截手机卡背后控制者的经验与方法。本文由永安在线原创发布,如需转载、摘抄或利用其他方式使用本文或观点,请与我们联系。

以往我们提到移动端木马的时候,想到的都是关于流量变现的情况:广告弹窗、软件推广。而到了近期,我们发现黑产逐渐转变了思路,不再针对用户的设备自身流量,而将目标转向到用户的手机号进行牟利。

在对不同的移动端木马进行业务风险分析后,我们发现短信木马的变现模式已完全转变成以业务为目标,通过劫持真人手机设备的短信上下行通道,为黑产提供“真人真机”的手机号资源,在业务欺诈时为黑产提供更容易规避风控监测的基础资源。

移动端木马近十年的发展,在变现逻辑上,也从最开始的延续PC黑产的流量变现阶段,完全转移到以“手机号”、“移动设备”、“IP”等基础黑产资源为核心的业务欺诈时代。

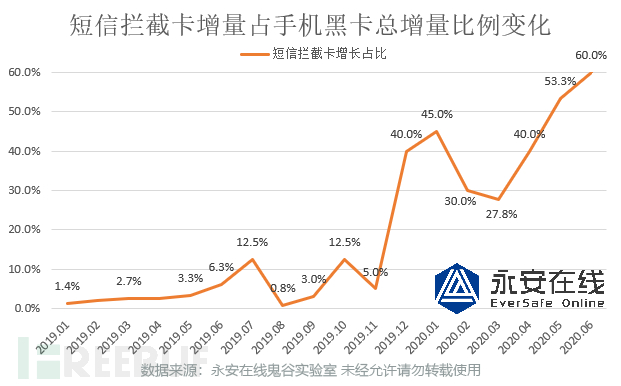

拦截卡在短短一年间,就有了30倍以上的增长,也实际上标志着黑产大规模向业务欺诈为主的运营模式转变的彻底完成。

短信拦截手机卡近一年暴增30倍,增速仍在加快

手机号作为当前互联网最常用的身份标识之一,一直以来也都是互联网黑产伪造身份的必需品、底层基础资源,时至今日,已经聚集了各路黑灰色“渠道/供应商”从中分利。这些种种非法手段获取的手机SIM卡,从防御方式角度大体可以分为两类:

·传统恶意手机卡:指非正常实名的手机SIM卡,渠道多样,有企业匿名、历史物联网卡、通信虚拟等等,主要特征是“在生命周期内被黑产固定持有”,即在这个期限内无论注册哪个平台,进行什么行为均可判断为恶意;

·短信拦截手机卡:指通过设备硬件后门或软件App方式植入木马,拦截正常用户手机设备收到的短信内容,利用其进行恶意注册,主要特征是“有自然人参与,号码的恶意性需针对平台进行判断”。因这种恶意卡采用拦截短信内容的方法进行恶意行为,我们简称其为“拦截卡”。

通过硬件后门和软件app方式植入木马的产业链一直都存在,被控制的手机称为“野鸡、肉鸡”,从出现发展至今已有十余年。控制一定规模野鸡和肉鸡的渠道团伙不在少数,最早是通过静默安装各类APP、分发黄赌等黑色流量赚取非法收入。

拦截卡这种手机卡从2018年底首次发现,由于其隐蔽性相对其他渠道更高,实际出现时间可能早于首次发现时间。2019年5月拦截卡数量出现一次增长爆发,平台聚集,活跃手机号数量增长3.8倍,8月拦截卡遭受到网警的严厉打击。在拦截卡市场消沉4个月后,得益于恶意注册市场需求的激发,同年12月迎来了一次新的爆发,拦截卡的增长速度提升了7倍,之后持续稳定在该速度持续补充“卡源”,在恶意手机卡产业中占据了自己的一席之地。

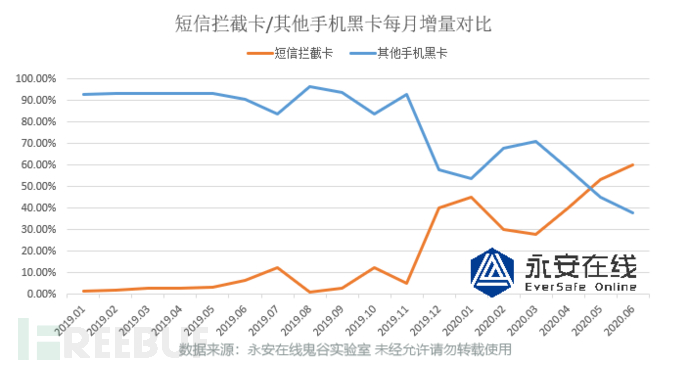

根据永安在线对拦截卡的监测数据,我们发现在去年年初至11月,拦截卡每月增量基本都是在6万至30万之间。而到了19年12月,当月拦截卡新增数量直线上升,这波势头在2020年1月到达了顶峰,当月新增数量558万,是去年同期新增数量6.2万的90倍。而结合拦截卡在恶意手机卡中的增长比例趋势观察,我们可以发现拦截卡在恶意手机卡增量的比例在一年内提升了30倍,这也标志着拦截卡已经成为了黑产方面现阶段集中精力开发的恶意卡渠道。

(文中数据为永安在线分层抽样后根据实际情况估算得出,由于无法覆盖全网情况,可能存在误差,仅做参考。未经允许,请勿以任何形式使用本文部分或全部数据。)

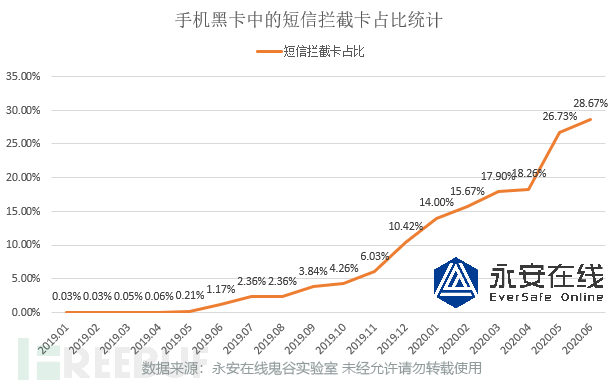

截止至今年6月,拦截卡已经在恶意手机卡市场中占据了28.67%的比例,预计全网有超过6000w张拦截卡。其中国内拦截卡占比国内全部恶意手机号的7.53%,海外拦截卡占比海外全部恶意手机号的61.81%。

黑产把目标转移到短信拦截手机卡的两个原因

1. 渠道问题:恶意手机卡的上游渠道急需补充

近几年恶意手机卡的上游渠道从实体店到虚拟运营商,后来又衍生出协议模拟手机卡的方式,但总体上仍然是供不应求的状态。在上游关键节点近几年不断被打击的情况下,黑产急需要不依赖于固定上游的更稳定供卡渠道。而短信拦截手机卡不需要特定上游,本质上是传统的移动端木马的模式做了一个变现的模式改进。这部分上游呈现出来的也有更明显的碎片化特征,在法务和技术的打击上,更难打击到关键节点,所以逐渐成为黑产稳定的恶意手机卡上游渠道。

2. 攻防演进的结果:从人机识别到真人对抗

业务安全的攻防在过去长期是围绕着“人机识别”为基础的。黑产用的是假人、假设备、假号码。逐渐的黑产开始用真实的手机设备,现在也大规模的应用的真人的手机号码和IP资源。这无疑为业务安全攻防带来更多挑战,当判定对象已经被好人和坏人同时持有,识别的难度及误判的风险、客诉问题就都更加严峻。相对应到的,更顺畅的变现通道也为黑产打开。

海外手机号码是短信拦截卡的主要类型

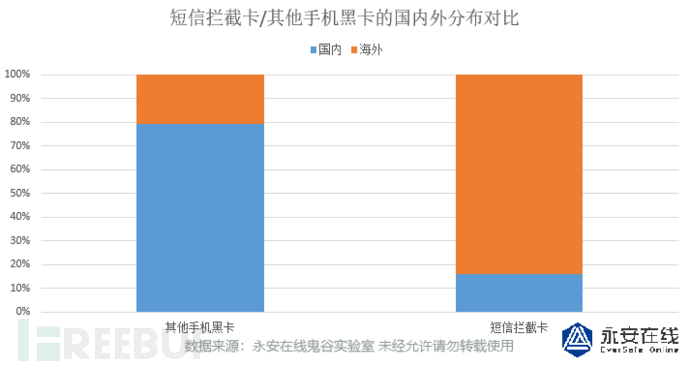

在分类上面我们关注到了这个特别的情况,海外恶意手机卡的占比相比其他恶意卡类型来说,在拦截卡这个分类中占比达到了61.81%,比例非常的高。这是两个原因导致的:

1. 拦截卡获取渠道有海外特征

拦截卡的主要获取方式是通过手机静默安装的木马以及软件方式植入木马。其中硬件后门类手机机型TOP有“S43_**_V01”、“A80_**_GIVAD399_**_METR”、“IKALL_**_6531D”等,这些机型对应的是主要出口海外的低端手机。

软件植入类木马的手机机型TOP主要有“TECNO W2 ”、“E121 ”、“Micromax C2APLS ”等,这些机型同样为国内出口到海外市场的机型。正因这两种类别的机型主要为海外出货,顺带着导致整个拦截卡类型中海外卡占比很高,这是其中最主要的原因。

2. 海外恶意手机卡本身的价值增值很快

国内大量互联网企业的出海,对海外用户的欢迎态度,在一定程度上导致风控投入上相对国内业务的滞后。导致海外恶意手机卡在部分企业业务场景下的高通过率。

如何应对短信拦截卡

由于传统恶意手机卡具有“黑产实际持有SIM卡片”的特征,无需区分场景和时间,进入业务系统时均可标记为恶意。短信拦截卡则需要进行额外的判定,区分“是否为持卡人本人操作”,这需要根据拦截卡本身特点和使用拦截卡攻击过程中的特征进行判定。

机型具有绝对差异

比如当前拦截木马是跟随手机出厂时进行植入的后门或木马,由于手机本身多为杂牌套牌,拦截卡号主的机型诸如“S43_**_V01”、“A80_**_GIVAD399_**_METR”、“IKALL_**_6531D”等,在全网机型中占比极低;但黑产作恶场景中,攻击者使用拦截卡号码时将伪造设备环境,这时他们会将请求伪装成来自华为、小米、OPPO、VIVO等常见机型。

设备指纹具备异常特征

拦截卡作恶对应的设备信息中,通常也会具备一些改机(软件层面伪造设备指纹)、群控(为批量操作多台设备所安装的操控软件)或是在APPlist中存在自动化脚本的特征。当命中拦截卡的同时出现这些机器作恶特征,基本可判定为非号主本人操作的恶意行为。

结合IP、行为特征多维判黑

在IP角度发现的异常也可作为黑产操纵拦截卡的辅助判定方式。例如一些开放海外注册的平台,账号本身为海外拦截卡号码,但访问来源IP却命中了国内“秒拨”黑IP(一种利用国内家庭宽带IP作为代理的作恶方式),这其中存在明显的矛盾和恶意特征。永安在线的IP画像具有高实时性特征,此时结合黑产的特点进行判定,一个IP只会在某一段时间内为黑,拦截卡号主使用的IP和判黑IP重叠的概率基本为0。所以命中拦截卡与命中任何类型的黑代理IP均是极其异常的账号行为的依据,可判定为恶意。

企业也可以结合自身业务场景设置行为特征的判断规则,如拉新中同一邀请码下的新用户账号中,拦截卡占比过高、出现过一定的恶意手机卡、黑IP命中次数等,即可判定相关新用户账号是由黑产批量注册,而非拦截卡卡号主注册。

拦截卡识别能力

永安在线的“手机号画像”是当前市场上唯一一家提供拦截卡识别能力服务的产品,可作为数据源参与风控评分,帮助企业完成业务安全中的用户判别,欢迎测试对接。