前言:

移动平台的黑产威胁一直是我们的研究对象,2018年4月我们在《银行提款机惊现病毒:绕过杀毒软件达到牟利目的》报告中揭露病毒技术,运作流程及感染数百万用户情况,用户不小心安装并运行,很短时间内吸走大量用户费用,且隐蔽性极强,传统杀软完全束手无策,据腾讯安全反诈骗实验室数据监控发现变种病毒家族传播,攻击面,范围均发现恶意软件,自我社工隐藏方式以及动态加载组装,均同一批由专业团队协助完成整个黑产任务,我们借用生活中银行提款机中自动拒员机命名为“银行提款机”。

根据腾讯反诈骗实验室反馈,去年1月开始出现,截止6月中旬,短短半年时间里累计感染量超过百万台设备,一方面,银行提款机病毒完全不受系统版本有无Root限制,另一方面由于Google增强系统防护能力,使黑产行业不得不转移阵地,攻击市场占有率高的手机。

以恶意软件产业链视角看移动平台黑产趋势,主要表现整合技术手段,传播方式,攻击对象,变现方式和资源协调五个方面,通过在政策,社会,技术多层面协同联动,有力打击平台违规行为,切实净化网络文化环境。

一、变种病毒特点

腾讯安全专家分析发现该类型恶意软件,主要存在以下特点:

技术对抗手段:

1)热门软件进行打包传播,针对游戏类,色情类,工具类应用嵌入恶意代码

2)代码混淆程度更高,同时加固技术已经成为该类恶意软件的标配

3)云端服务器配置更新恶意支付SDK,动态拼接执行恶意操作

4)恶意扣费SDK公司化运作,病毒集成一款或多款恶意扣费SDK,幕后负责全面的查杀对抗

黑产变现手段:

1)扣费短信:从云端获取扣费sp号码,操控中毒设备发送扣费短信

2)广告流量:嵌入恶意广告插件应用中,通过推送广告进行流量变现

3)应用分发:通过手机应用分发,类似病毒的手法在用户手机上安装软件

二、变种病毒影响面

2.1 软件名热词

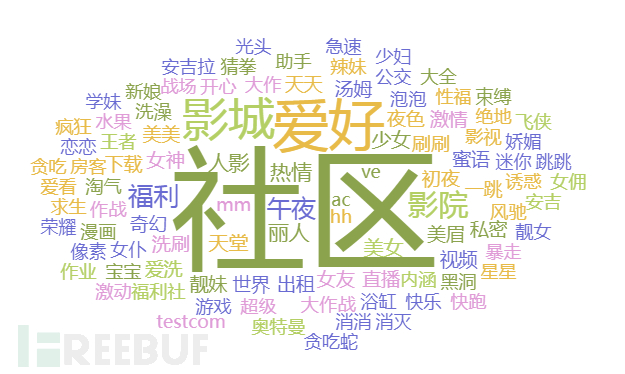

下图为该恶意扣费类软件名称的热词云图,通过软件属性分类,将该恶意扣费类软件大致集中在色情与游戏两大类。

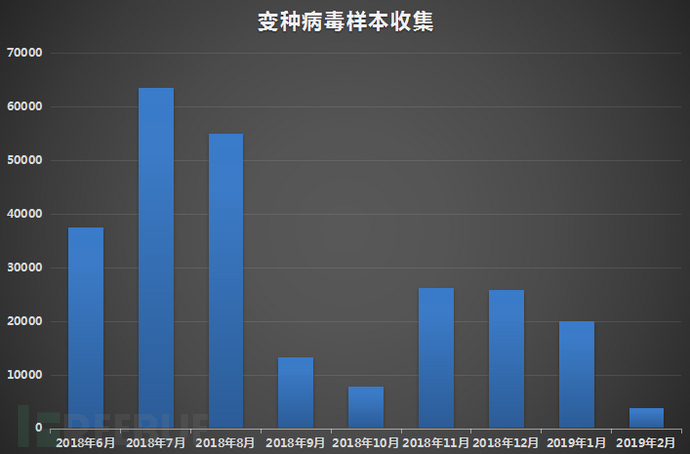

2.2 变种病毒样本收集

根据后台数据反馈来看,2018上半年恶意样本呈现高速增长,在与安全厂商持续对抗下,下半年样本量呈下降趋势,同时恶意开发者也密切关注这一领域,在样本量减少的情况下,通过不断变换入侵手法达到同样的效果。

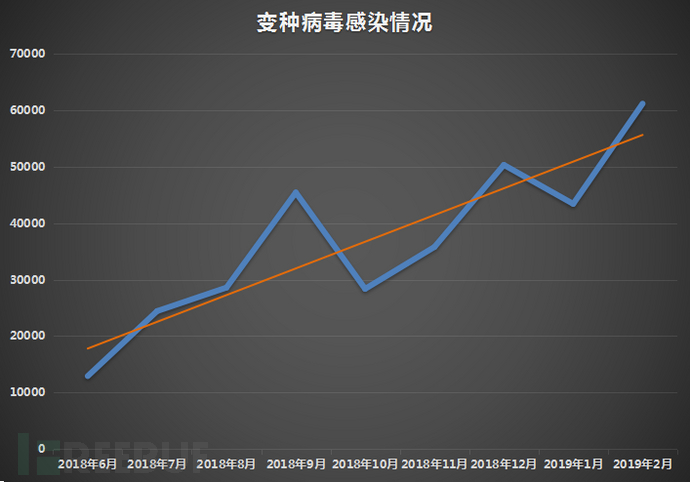

2.3 变种病毒感染情况

根据大数据显示,在2018年6月~2019年2月,感染用户呈上升趋势,此类病毒在该段时间内共感染用户40w左右。

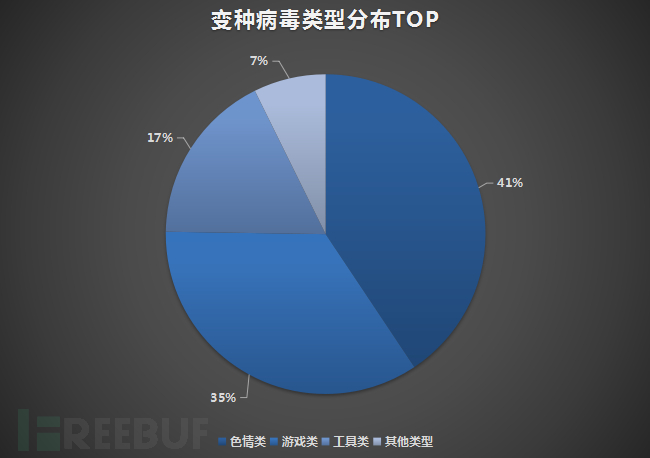

2.4 变种病毒类型分布

2018~2019年初,新增变种病毒类型主要为色情类占比高达(41%);其次为游戏类占比(35%),工具类(17%), 其他类型占比(7%)。

三、攻防对抗

3.1 时间变化

随时间变化黑产推出不同攻击方法,攻击面,频率,范围等的恶意软件,以及与正常软件混杂在一起活动对抗检测。

3.2 功能对比

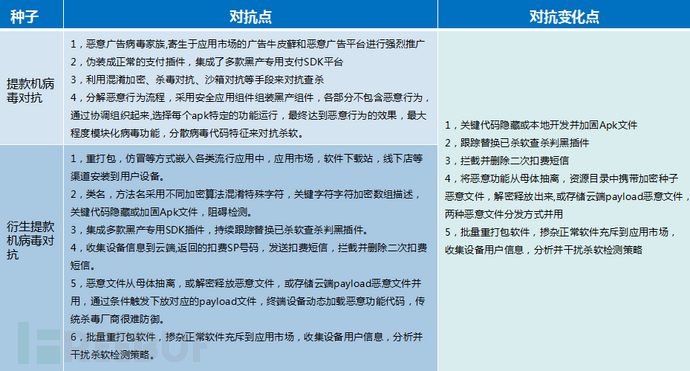

以下是新老病毒对抗点如图,对抗点分析

3.3 运行流程图

3.3 运行流程图

3.4 静态技术

1、加固技术给病毒提供了极好的隐藏手段,此恶意软件大量使用加固技术隐藏自身,企图逃逸隐藏检测,早期的DEX可执行代码整体加密存放到assets目录,演变到应用层代码深度混淆解壳代码,再到目前Native层动态加载加密的恶意代码,开发者也在费尽心思增加安全厂商逆向检测成本。

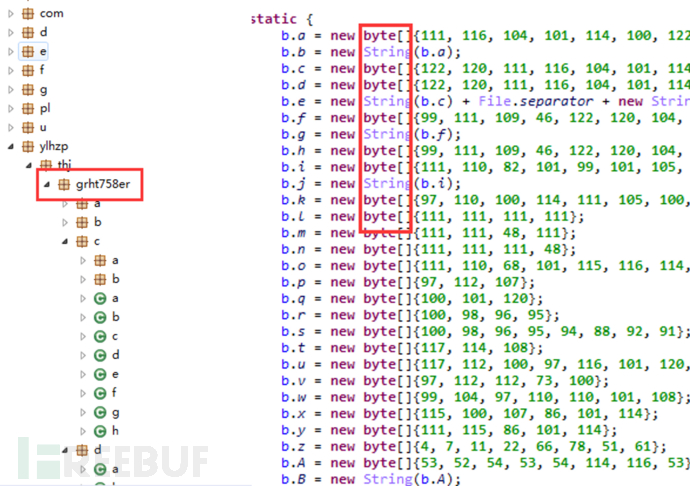

2、基于安卓NDK模块化开发,自动化生成不同的字符串替换加密算法,字符串信息进行加密动态加载后释放,软件本身还使用加固厂商策略加固软件,从而加大破解分析的难度。

3.5 执行流程

3.5 执行流程

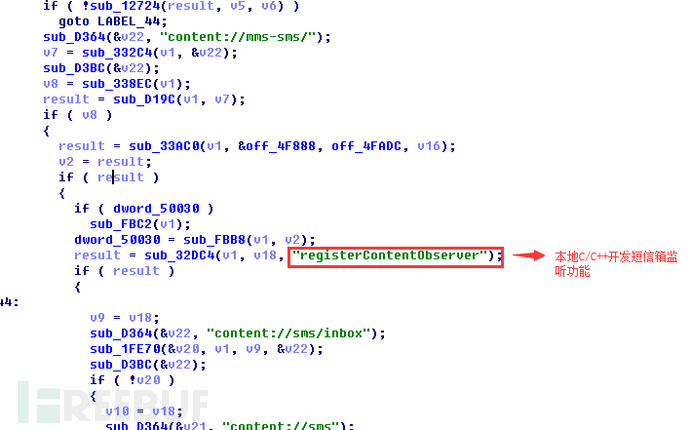

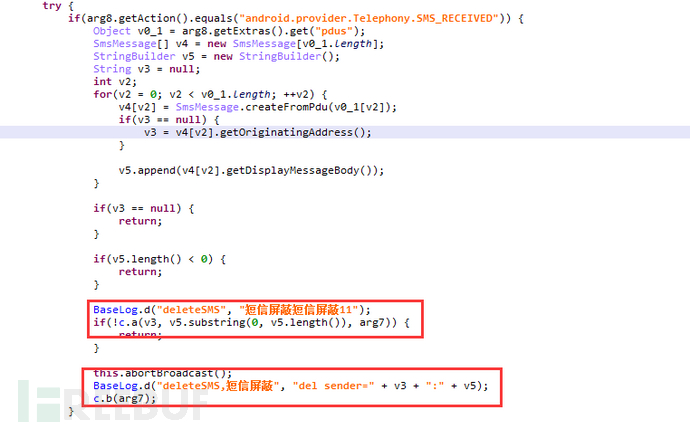

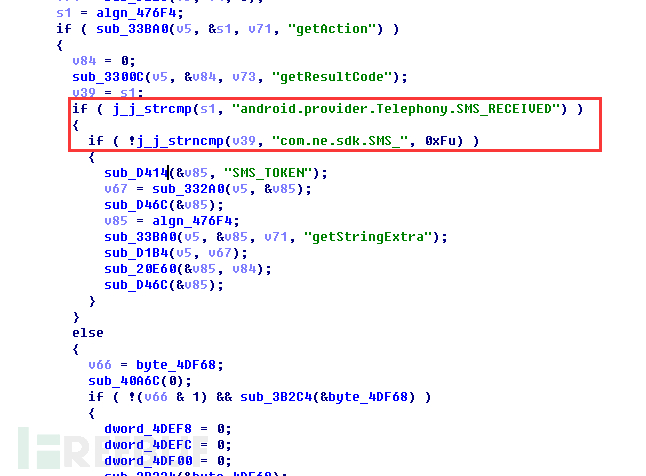

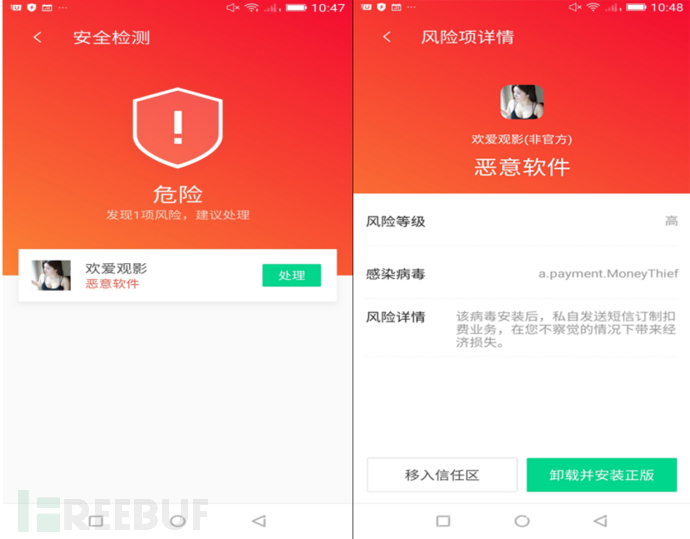

热门应用成为伪装对象,改变携带加密种子释放释放恶意模块流程,云端下与本地释放拼接执行,此类模块涵多个支付模 块,独立运行,某些第三方提供的支付SDK存在拦截删除短信的行为,当用户点击运行发送短信,并不会收到扣费的确认 (二次确认)短信,原因是因为该短信已经被拦截或删除。

3.6 云控技术

3.6 云控技术

更新判黑产插件,恶意自定义DTX文件解密后得到JiePayPlugin,Shunpay,Zhangpay等专用插件,有的改用payload 文件并存储在云服务器,隐藏在So文件中,通过云端下发payload文件,在用户设备执行恶意功能代码,传统厂商很难捕获恶意代码进行检测。

四、黑产业链情况

4.1 插件制作

目前已知的插件分布在五大不同病毒家族,带有很高类病毒行为属性,提款机病毒,暗扣家族集成多款黑产插件,重打包嵌入恶意行为插件,包括窃取隐私,删除扣费短信,匿名弹窗推广及用户影响程度。

4.2 运作过程

4.2 运作过程

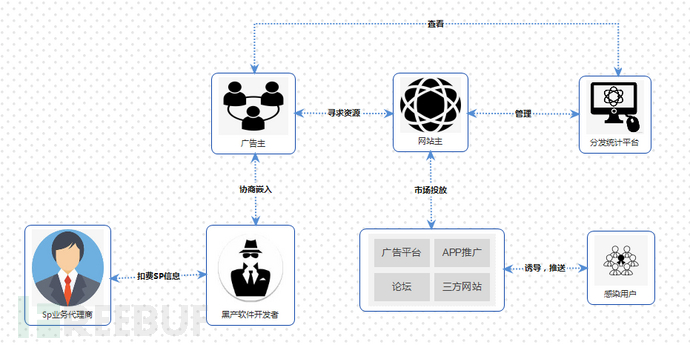

通过对恶意软件动态监控分析,恶意软件产业链背后的主要成员,包括黑产开发者,广告商,网站,分发平台四部分组成,他们拥有不同的技能和资源,运作方式如下图:

◆ 开发者人员,具备正常研发人员能力,专业化处理视频图像图标,设计具有诱惑性图标,诱导用户安装,还具有一定的编码测试病毒软件能力,并且能够正常运行软熟悉黑产运作流程,集成黑产专用插件SDK到嵌入到安装包中。

◆ 开发者人员,具备正常研发人员能力,专业化处理视频图像图标,设计具有诱惑性图标,诱导用户安装,还具有一定的编码测试病毒软件能力,并且能够正常运行软熟悉黑产运作流程,集成黑产专用插件SDK到嵌入到安装包中。

◆ 广告商负责寻求投放业务,具备广告投放能力,以及具备数据分析能力的合作伙伴

◆ 网站主,广告商,分发统计平台联系在一起,拥有分发系统访问权限,负责恶意软件投放和管理分发,广告方,黑产平台均能查看投放情况,黑产软件传播,感染及牟利情况。

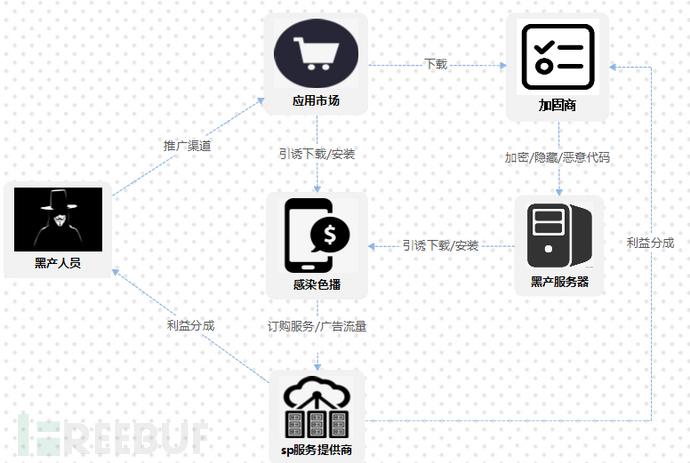

4.3 利益链条

该类APP能够在短时间内产生经济效益,因此牟利人员参与其中进行利益分成,并且具有完善的黑色产业链条,把样本发布到某网络推广平台,小众应用市场,应用内推广,色情网站、部分游戏或者游戏外破解网站等。由于色情APP本身具有诱惑性,容易激发用户的好奇心下载安装,一旦成功安装到用户手机上运行,会后台偷偷订购移动运营商sp收费服务,应用内推送更多恶意推广软件,黑产参与到sp服务与广告商费用分层。

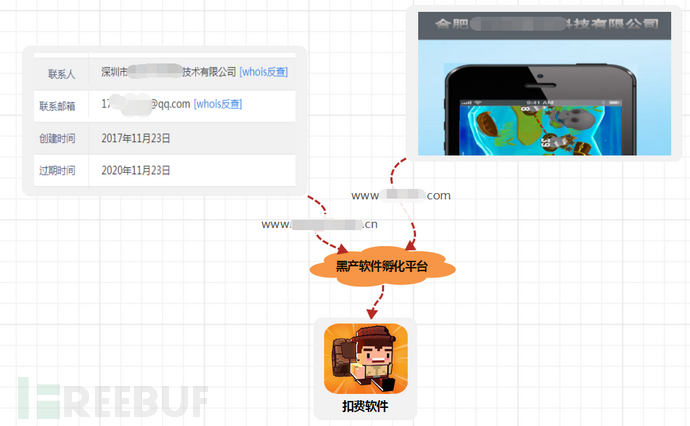

4.4 溯源信息

通过黑产的网络域名分析,挖掘黑产背后的团伙信息,对多个黑产样本溯源发现,此域名在恶意样本活动频繁,据推测是黑产分发统计运作平台。

五、安全建议及规范

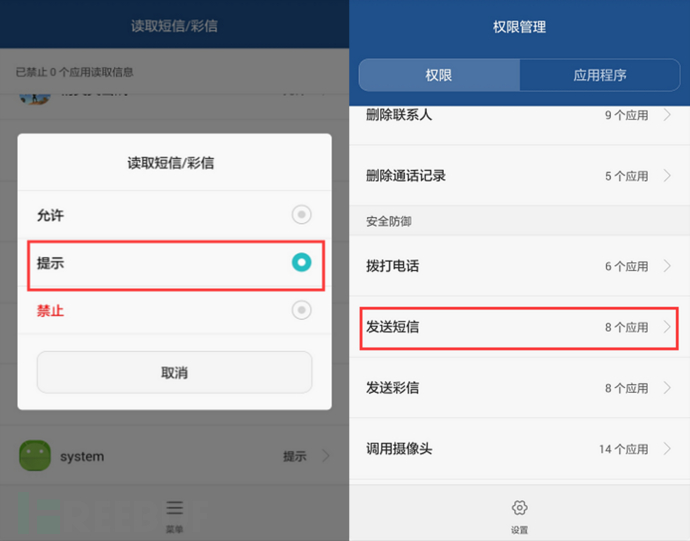

1.检查每个应用程序的权限:使用软件过程中,警惕发送短信提示弹窗,确认程序所申请的权限是否与该软件相符,建议禁止软件的短信权限以减少风险。

2.安装安全软件并保持更新:安装腾讯手机管家之类的安全软件,可以及时发现木马病毒并帮助一键清除。

3.从正规应用程序商店下载软件:应用市场鱼龙混杂,许多不正规的应用市场上线软件时并未经过安全检测,因此存在许多安全隐患,请勿在小型网站或破解网站下载未知安全应用。

4.从正规渠道购买手机:建议用户在购买新手机时应尽量选择大型正规卖场,避免手机系统被装入恶意预装软件。

5.养成查看消费账单的习惯:建议用户在账单日及时查看消费账单,及时发现可疑的扣费信息。

*本文作者:腾讯手机管家,转载请注明来自FreeBuf.COM