近期的一项研究表明,全球范围内绝大多数的ATM自助提款机都存在安全隐患,攻击者可在30分钟之内成功入侵这些ATM机并直接提现。

现在,很多网络犯罪分子为了从ATM机中窃取现金,他们会尝试各种各样复杂的网络攻击方式(例如物理访问或远程访问等等)来入侵银行的网络系统。

前不久就发生过一次针对ATM机的攻击事件,在此次事件中,攻击者使用了一种新型的SMS短信钓鱼攻击技术来诱使目标用户在钓鱼网站中交出了他们的银行账号凭证,在拿到用户账号凭证之后,攻击者就可以直接从支持无卡取现的ATM机上直接提款了。

美国特勤处还警告称,除了上述攻击技术之外,现在还有一种新型的ATM机攻击技术,这种技术的攻击代号为“Wiretapping”,主要针对的是各大银行金融机构。在攻击过程中,攻击者会在ATM机上打一个小孔,然后直接从ATM机的内置读卡器中直接窃取用户数据。

除此之外,攻击者还会尝试像ATM机系统注入类似Alice、Ripper、Radpin和Ploutus这样的ATM机恶意软件,而且这些恶意软件都可以直接在暗网市场上直接获取到。

PT Security的研究人员对目前全球市场上的26款不同型号的ATM机进行了深入的安全分析测试,并根据以下四类安全问题对这些ATM机进行了安全性归类:

1、 网络安全保护不足;

2、 周边基础设施安全防护不足;

3、 系统或设备存在不正确配置;

4、 应用程序控件存在漏洞或不正确的配置;

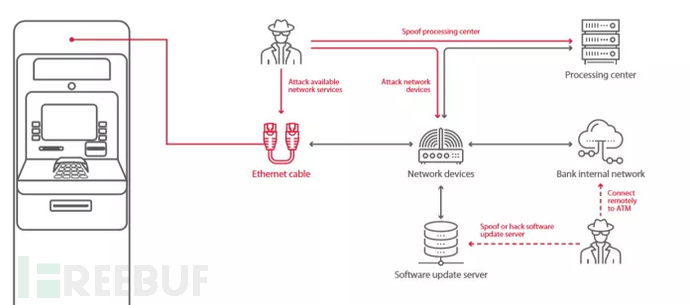

为了成功入侵ATM机网络,攻击者需要向银行网络系统注入伪造流量,并直接攻击网络设备。

ATM机入侵攻击场景

攻击者在攻击ATM并成功提现时,主要利用的安全缺陷有两类。第一种是直接从ATM机上取钱,第二种是当用户在ATM机上取现时,通过复制卡片数据来窃取用户的支付卡信息。

网络攻击

一开始,网络攻击是远程入侵银行网络系统最常用的方式,而这些银行系统会和ATM机连网。在这种攻击场景下,攻击者只需要大约15分钟的时间,就能够通过物理访问或远程访问的形式入侵ATM机网络,而且当前市面上85%的ATM机都会受到这种攻击方式的影响。

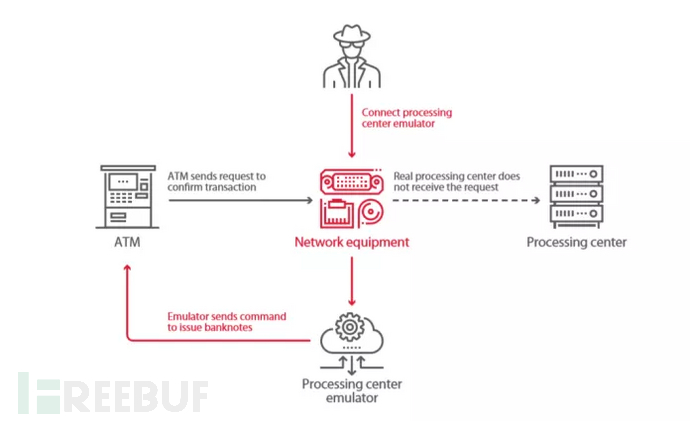

伪装数据处理中心,实现欺骗攻击

在这种攻击场景下,如果ATM机和支付数据处理中心之间的网络链路存在安全风险的话,攻击者将能够修改用户的交易数据以及交易确认过程。当ATM机向交易处理中心发送交易信息时,攻击者将能够以中间人的形式修改用户请求。

这种情况适用于ATM机与交易处理中心之间的通信数据没有进行加密或VPN保护设置不当的场景,如果在进行交易请求和响应的过程中没有使用消息验证码的话,攻击的成功率将会更高。据统计,目前全球市场上有27%的ATM设备无法抵御这种攻击。

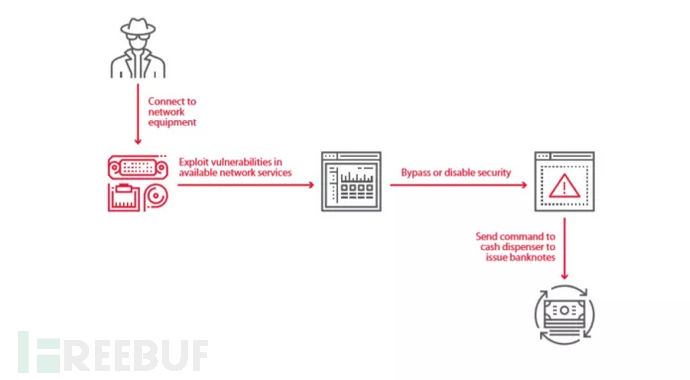

利用网络服务漏洞

攻击者可以通过在目标网络中执行远程代码来利用系统中存在的网络服务漏洞,如果能够成功入侵,攻击者将能够关闭银行网络系统的安全防护系统,这样不仅能够关闭安全警报,而且还可以防止银行修复ATM设备的安全漏洞。

这种攻击场景大部分针对的是没有正确部署防火墙系统、使用过期软件或安全系统存在错误配置的银行机构,目前全球市场上有58%的ATM设备将会受到这种攻击方式的影响。

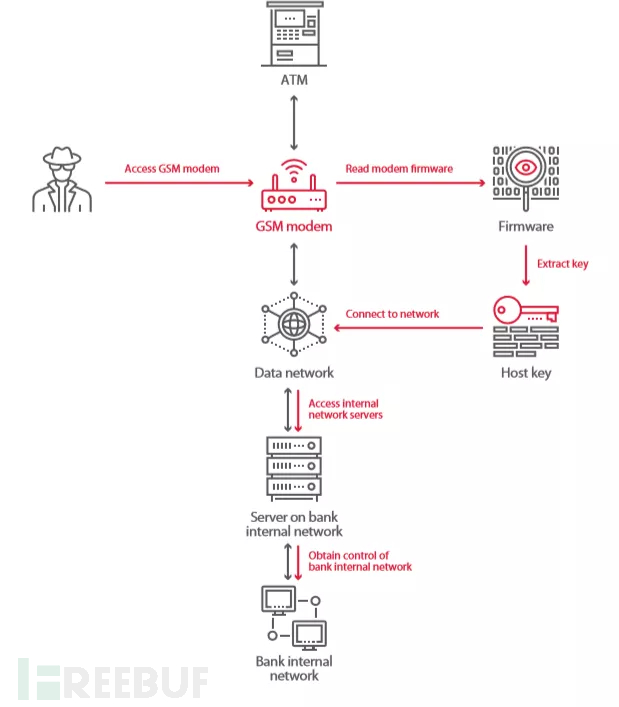

入侵网络设备

ATM机要与交易中心通信,就必须要有网络设备的接入,如果攻击者能够入侵这些网络设备的话,他们就能够拿到ATM机的完整控制权,并通过远程命令执行来在目标ATM机上提现。根据研究数据,目前全球市场上有23%的ATM设备将会受到这种攻击方式的影响。

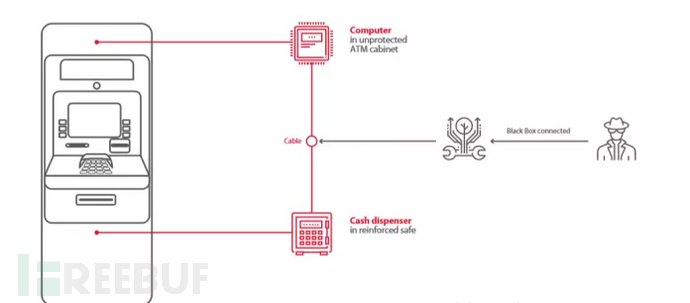

物理访问ATM机机柜

在这种攻击场景中,网络犯罪分子会直接在ATM机上钻孔,并访问到设备链路电缆,此时他们就可以拿线路接入自己的攻击设备,并通过发送命令来提现。。令人震惊的是,目前市场上有63%的ATM机无法抵御这种攻击。

连接硬盘

除了上述攻击方式之外,攻击者为了获取到ATM机的完整控制权,他们会尝试绕过安全防护系统并连接ATM的硬盘,如果硬盘驱动器没有加密,那么攻击者就可以直接植入恶意软件,并实现取款。除此之爱,攻击者还可以从硬盘中提取敏感文件,并将其用于后续攻击活动中。在所有参与测试的ATM设备里,有92%的设备会受到这种攻击的影响。

*参考来源:gbhackers,FB小编Alpha_h4ck编译,转载请注明来自FreeBuf.COM