前言

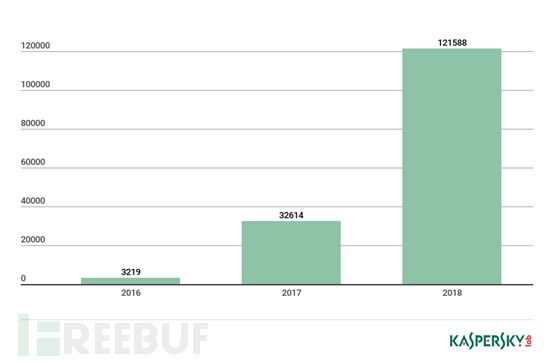

网络犯罪分子对物联网设备的兴趣一直在增长:在 2018 上半年,我们观察到的 IoT 恶意软件样本的数量是 2017 年全年的三倍。而 2017 年的数字则是 2016 年的 10 倍。这一趋势对于未来而言不容乐观。

因此在这里我们研究了以下三个问题:

网络犯罪分子感染智能设备的攻击向量;

哪些恶意软件被加载到用户的系统中;

最新的僵尸网络对设备所有者和受害者来说意味着什么。

2016 年 – 2018 年,卡巴斯基实验室收集到的 IoT 恶意软件样本的数量

最流行的攻击和感染向量仍然是针对 Telnet 密码的暴力破解攻击。在 2018 年第二季度,我们的蜜罐记录的此类攻击的数量是其它类型攻击数量总和的三倍还要多。

| 目标服务 | 在所有攻击中的百分比% |

|---|---|

| Telnet | 75.40% |

| SSH | 11.59% |

| 其它 | 13.01% |

在将恶意软件下载到物联网设备上时,网络犯罪分子的首选项是Mirai家族( 20.9% )。

| # | 下载的恶意软件 | 在所有攻击中的百分比% |

|---|---|---|

| 1 | Backdoor.Linux.Mirai.c | 15.97% |

| 2 | Trojan-Downloader.Linux.Hajime.a | 5.89% |

| 3 | Trojan-Downloader.Linux.NyaDrop.b | 3.34% |

| 4 | Backdoor.Linux.Mirai.b | 2.72% |

| 5 | Backdoor.Linux.Mirai.ba | 1.94% |

| 6 | Trojan-Downloader.Shell.Agent.p | 0.38% |

| 7 | Trojan-Downloader.Shell.Agent.as | 0.27% |

| 8 | Backdoor.Linux.Mirai.n | 0.27% |

| 9 | Backdoor.Linux.Gafgyt.ba | 0.24% |

| 10 | Backdoor.Linux.Gafgyt.af | 0.20% |

成功破解 Telnet 密码后下载到 IoT 设备上的恶意软件 Top10

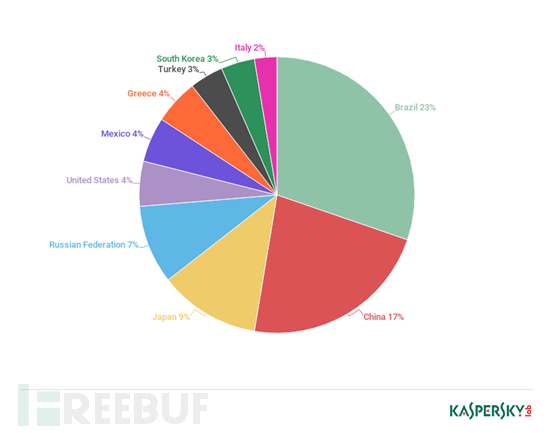

以下是我们记录到的 Telnet 攻击最多的国家的 Top 10 :

2018 年第二季度,受感染设备数量的地理分布

如图所示, 2018 年第二季度发起 Telnet 攻击的 IP 地址(唯一)数量最多的国家是巴西( 23% ),第二名是中国( 17% )。俄罗斯排名第四( 7% )。在整个 2018 年 1 月至 7 月期间,我们的 Telnet 蜜罐共记录到来自 86560 个 IP 地址(唯一)的超过 1200 万次攻击,并且从 27693 个 IP 地址(唯一)下载了恶意软件。

由于一些智能设备的所有者修改了默认的 Telnet 密码并使用复杂的密码,而许多小工具根本不支持这种协议,因此网络犯罪分子一直在寻找新的感染向量。这一情况还受到恶意软件开发者之间的竞争所推动(他们之间的竞争导致了暴力破解攻击效率越来越低):一旦成功破解了 Telnet 密码,攻击者就会更改设备的密码并阻止对 Telnet 的访问。

僵尸网络 Reaper 就是一个使用“替代技术”的很好的例子,它在 2017 年底感染了约 200 万个 IoT 设备。该僵尸网络并没有采用 Telnet 暴力破解攻击,而是利用已知的软件漏洞进行传播:

Netgear ReadyNASSurveillance中的漏洞

D-Link DIR-600和DIR 300 – HW rev B1路由器中的漏洞

AVTech 设备中的漏洞

与暴力破解相比,这种传播方法具有以下优点:

能更快地感染设备;

对用户而言,打补丁远比修改密码或禁用服务要难得多。

尽管这种方法的实施难度更高,许多恶意软件作者已经开始青睐这种方法。很快就会出现利用智能设备软件中的已知漏洞的新木马。

一、新的攻击,旧的恶意软件

为了观察恶意软件针对了哪些漏洞,我们分析了企图连接到我们蜜罐的不同端口的数据。下表是 2018 年第二季度的数据:

| 服务 | 端口 | 所占比例% | 攻击向量 | 恶意软件家族 |

|---|---|---|---|---|

| Telnet | 23, 2323 | 82.26% | 暴力破解 | Mirai, Gafgyt |

| SSH | 22 | 11.51% | 暴力破解 | Mirai, Gafgyt |

| Samba | 445 | 2.78% | 永恒之蓝, 永恒之红, CVE-2018-7445 | – |

| tr-069 | 7547 | 0.77% | TR-069实现中的RCE漏洞 | Mirai, Hajime |

| HTTP | 80 | 0.76% | 利用web服务器中的漏洞或破解管理控制台密码 | – |

| winbox (RouterOS) | 8291 | 0.71% | 针对RouterOS(MikroTik)的攻击中获得的凭据和基于WinBox的攻击 | Hajime |

| Mikrotik http | 8080 | 0.23% | 版本低于6.38.5的MikroTik RouterOS中的远程代码执行漏洞 Chimay-Red | Hajime |

| MSSQL | 1433 | 0.21% | 版本2000、2005、 2008中的任意代码执行漏洞;修改管理员密码;数据窃取 | – |

| GoAhead httpd | 81 | 0.16% | GoAhead网络摄像机中的远程代码执行漏洞 | Persirai, Gafgyt |

| Mikrotik http | 8081 | 0.15% | Chimay-Red | Hajime |

| Etherium JSON-RPC | 8545 | 0.15% | 身份认证绕过漏洞(CVE-2017-12113) | – |

| RDP | 3389 | 0.12% | 暴力破解 | – |

| XionMai uc-httpd | 8000 | 0.09% | 一些中国制造的设备的XionMai uc-httpd 1.0.0中的缓冲区溢出漏洞(CVE-2018-10088) | Satori |

| MySQL | 3306 | 0.08% | 版本2000、2005、 2008中的任意代码执行漏洞;修改管理员密码;数据窃取 | – |

绝大多数攻击仍然是针对Telnet和SSH密码的暴力破解攻击。第三大最常见的攻击是针对SMB服务(文件远程访问服务)的攻击。我们还没有观察到针对该服务的IoT恶意软件。 无论如何,某些版本的SMB中包含严重的已知漏洞,如永恒之蓝(Windows)和永恒之红(Linux)。举个例子,臭名昭著的勒索软件 WannaCry和门罗币矿工 EternalMiner就利用了这些漏洞。

下表是 2018 年第二季度攻击我们蜜罐的受感染 IoT 设备的类型分布:

| 设备 | 所占比例% |

|---|---|

| MikroTik | 37.23% |

| TP-Link | 9.07% |

| SonicWall | 3.74% |

| AV tech | 3.17% |

| Vigor | 3.15% |

| Ubiquiti | 2.80% |

| D-Link | 2.49% |

| Cisco | 1.40% |

| AirTies | 1.25% |

| Cyberoam | 1.13% |

| HikVision | 1.11% |

| ZTE | 0.88% |

| Miele | 0.68% |

| Unknown DVR | 31.91% |

我们可以看到,运行 RouterOS 的 MikroTik 设备在列表中一骑绝尘,其原因应该是 Chimay-Red 漏洞。有趣的是,列表中还包括 33 个美诺洗碗机(占攻击总数的 0.68% )。它们很可能是通过其固件中的 PST10web 服务器漏洞 CVE-2017-7240被感染的(该漏洞于 2017 年 3 月公开)。

端口7547

针对端口 7547 上的远程设备管理服务( TR-069 协议)的攻击十分常见。根据 Shodan 的查询结果,全世界有超过 4000 万台设备的这个端口是打开的。这还是在该漏洞最近导致约 100 万德国电信路由器被感染,更不用说用于分发恶意软件家族 Mirai 和 Hajime 之后。

另一类攻击则是利用了运行 RouterOS 版本 6.38.4 之下的 MikroTik 路由器中的漏洞 Chimay-Red。在 2018 年 3 月,该攻击被积极用于分发 Hajime 。

网络摄像机

网络犯罪分子也没有忽视网络摄像机。 2017 年 3 月研究人员在 GoAhead 设备的软件中发现了几个严重的漏洞。在相关信息被披露的一个月后,利用这些漏洞的 Gafgyt 和 Persirai 木马新变体出现了。仅在一周内,这些恶意程序就积极感染了 57000 个设备。

2018 年 6 月 1 日, XionMaiuc-httpd web 服务器中的漏洞( CVE-2018-10088 )的相关PoC被公开。该产品被用于一些中国制造的智能设备之中(如 KKMoonDVRs )。一天之内,针对这些设备的有记录的扫描尝试增至三倍。这一激增的罪魁祸首就是 Satori 木马,其以之前针对GPON路由器的攻击而闻名。

二、终端用户面临的新恶意软件和威胁

DDoS攻击

与以前一样,物联网恶意软件的主要目的是进行 DDoS 攻击。受感染的智能设备成为僵尸网络的一部分,根据相关命令攻击一个指定的地址,耗尽该主机用于处理真实用户请求的资源和能力。木马家族 Mirai 及其变体(尤其是 Hajime )仍在部署此类攻击。

这可能是对终端用户危害最小的情况了。最坏情况(很少发生)也就是受感染设备的拥有者被 ISP 拉黑。而且通常情况下简单地重启设备就可以“治愈”该设备。

加密货币挖掘

另一类有效荷载与加密货币有关。例如, IoT 恶意软件可以在受感染设备上安装恶意矿工。但是鉴于智能设备的算力很低,这种攻击的可行性还是一个疑问,即使它们的数量可能很大。

Satori 木马的创建者发明了一种更为狡猾和可行的获取加密货币的方法。他将受感染的 IoT 设备作为访问高性能计算机的一种钥匙:

第一步,攻击者首先试图利用已知漏洞感染尽可能多的路由器,这些漏洞包括:

CVE-2014-8361–Realtek SDK 的 miniigd SOAP 服务中的远程代码执行漏洞

CVE 2017-17215– 华为 HG532 系列路由器固件中的远程代码执行漏洞

CVE-2018-10561, CVE-2018-10562–Dasan GPON 路由器中的身份认证绕过漏洞和任意代码执行漏洞

CVE-2018-10088–XiongMai uc-httpd 1.0.0 中的缓冲区溢出漏洞,该产品被用于部分中国制造的路由器和智能设备的固件中

第二步,利用受感染的路由器和以太坊挖矿软件 Claymore 的远程管理工具中的漏洞 CVE-2018-1000049,将钱包地址替换成自己的。

数据窃取

在 2018 年 5 月检测到的 VPNFilter木马则追求其它的目标。它首先拦截受感染设备的流量,然后从中提取重要的数据(用户名、密码等)并发送到网络犯罪分子的服务器。下面是 VPNFilter 的主要功能:

模块化架构。该恶意软件的创建者可随时添加新的功能。例如, 2018 年 6 月初检测到一个用于向截获的网页注入 JavaScript 代码的新模块。

自启动机制。该木马将自己写入标准 Linux 计划任务程序 crontab ,还可以修改设备的非易失性存储器( NVRAM )中的配置设置。

使用 TOR 与 C&C 服务器进行通信。

能够自毁并使设备“变砖”。一旦接收到相关命令,该木马就会自我删除并用垃圾数据覆盖固件的关键部分,然后重启设备。

该木马的传播方法仍然未知:其代码中没有包含自我传播机制。无论如何,我们倾向于认为它通过利用设备软件中的已知漏洞来感染设备。

第一份关于VPNFilter的报告称其感染了约 50 万个设备。从那时起,更多的设备被感染了,并且易受攻击的设备厂商列表大大加长了。到六月中旬,其目标包括以下品牌的设备:

ASUS

D-Link

Huawei

Linksys

MikroTik

Netgear

QNAP

TP-Link

Ubiquiti

Upvel

ZTE

由于这些厂商的设备不仅在公司网络中使用,而且常被用作家用路由器,这使得情况变得更糟。

三、结论

智能设备正在崛起, 有人预测称 2020 年智能设备的数量将超过世界总人口数量的好几倍。然而厂商们还是没有重视设备的安全性:在设备初始化设置过程中,他们没有提醒用户去修改默认密码;他们也没有向用户发布关于新固件版本的通知;甚至更新过程本身对普通用户而言都显得十分复杂。这使得物联网设备成为网络犯罪分子的主要攻击目标,甚至比个人计算机更容易受到感染。物联网设备通常在家庭基础设施中扮演了一个重要的角色:有些用于管理网络流量,有些用于拍摄监控视频,还有一些用于控制家用设备(如空调等)。

针对智能设备的恶意软件不仅在数量上增长,而且在质量上也在增长。越来越多的 exploits (漏洞利用程序)被网络犯罪分子开发出来。而除了传统的 DDoS 攻击之外,被感染的设备还被用于窃取个人数据和挖掘加密货币。

下面是一些可以帮助减少智能设备感染风险的小技巧:

除非绝对必要,否则禁止从外部网络访问设备;

定期重启有助于清除已感染的恶意软件(尽管大多数情况下还存在再次感染的风险);

定期检查是否存在新版本的固件并进行更新;

使用复杂密码(长度至少为 8 位,包含大小写字母、数字和特殊字符);

在初始设置时更改出厂密码(即使设备未提示您这样做);

如果选项存在,则关闭 / 禁用不使用的端口。例如,如果您不打算通过 Telnet (占用 TCP 端口 23 )连接到路由器,则最好禁用该端口以降低被入侵的风险。

原文链接:https://securelist.com/new-trends-in-the-world-of-iot-threats/87991/

*本文作者:vitaminsecurity,转载请注明来自FreeBuf.COM