针对漏洞的修复和加固工作是一项系统性的工作,对于漏洞的修复工作要抓住重点,聚焦主要精力在高危漏洞,中危漏洞等,其次再重点去解决低危漏洞。同时对于漏洞的修复,需要软件开发厂商,安全厂商、设备和服务供应商的共同参与,针对高危漏洞的修复,特别是针对目前在运行中的关键的业务系统,漏洞的修复和漏洞补丁的更新需要和软件供应厂商做好充分的沟通,确保在修复的过程中,不会出现业务停滞,数据丢失的风险。

漏洞的修复方式主要有以下几种方式:

一、直接修复漏洞,将漏洞的根源问题解决,主要有两种途径:

1、找到需要修复漏洞的官方补丁,通过打补丁的方式进行修复,本次扫描所发现的漏洞信息的补丁文件可通过以下方式获得;

1)通过本次的漏洞报告里的处置建议种获得;

2)找到对应厂商的官网或者技术人员获得;

3)具有漏洞编号的漏洞也可通过以下官方漏洞收录网站获得;

CVE官网:https://cve.mitre.org/

CNNVD官网:https://www.cnnvd.org.cn/home/loophole

如果遇到部分补丁是以源码的方式提供,需要将源码进行重新编译之后再进行安装,具体可参考以下文章:

https://www.cnblogs.com/mingforyou/p/4118607.html

备注:该种方式修复漏洞需要和对应厂家做好沟通,评估直接打补丁的操作对于业务系统的影响是怎样的,如是否需要重启服务,与其他组件的兼容性问题等;

2、将具有漏洞的业务系统、中间件、数据库等做软件版本的升级、厂商和软件的供应商在迭代具体版本的同时会将上一个版本的安全漏洞做对应的修复,因此可以通过升级对应的软件版本达到修复漏洞的目的;

二、通过切断漏洞的利用路径和利用方式,达到对漏洞修复的目的;主要可才采取的措施如下:

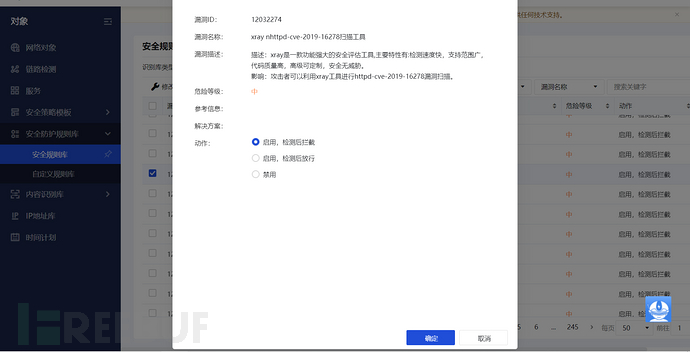

1、通过下一代防火墙或者入侵防御系统开启漏洞的虚拟补丁防护功能;通过虚拟补丁的方式对漏洞进行防护,具体的原理为虚拟补丁收录了针对该漏洞的利用方式,利用字段等,当匹配到尝试利用该漏洞的攻击时,会将相应的攻击报文丢弃;

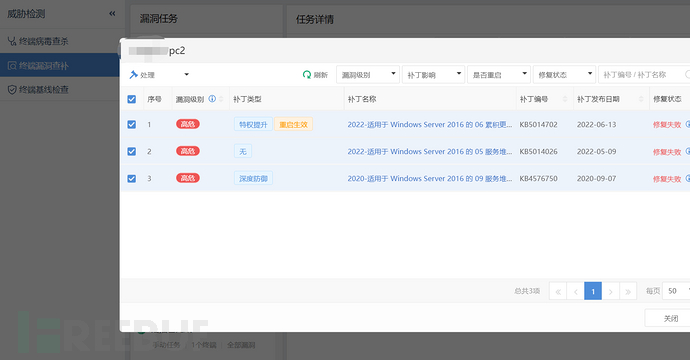

2、对于主机漏洞和服务器操作系统层面的漏洞,可借助第三方的终端安全管理软件进行漏洞的修补工作,一般也包括直接针对漏洞打补丁或者通过轻代理补丁的方式进行漏洞的修复;

2、对于主机漏洞和服务器操作系统层面的漏洞,可借助第三方的终端安全管理软件进行漏洞的修补工作,一般也包括直接针对漏洞打补丁或者通过轻代理补丁的方式进行漏洞的修复;

三、减少暴露面:梳理现网中的业务系统情况和访问情况,针对不必要开放的端口进行封禁,针对需要开放的端口限制可访问的源IP地址:

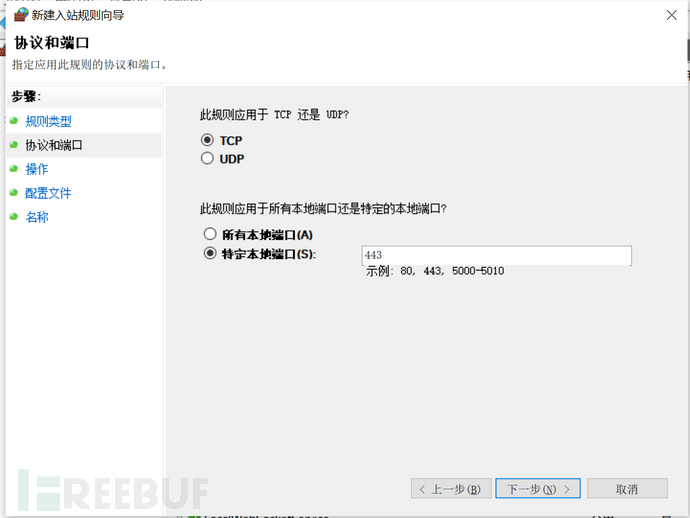

1、通过业务系统本身针对业务系统所开放的端口,梳理必要的端口,针对不需要一直在线或者不必要在线的端口,进行封禁或者按需开放。

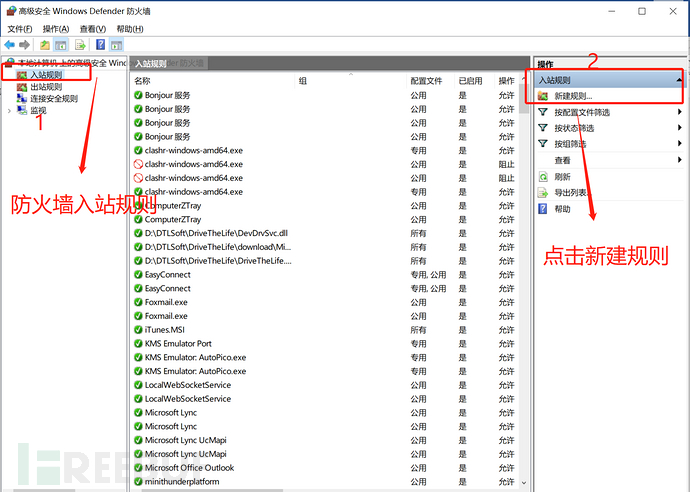

2、通过操作系统防火墙、核心交换机ACL五元组、或者是防火墙的访问控制策略,针对访问人员的源IP地址和可访问的目的端口进行封禁或者按需开放。

2、通过操作系统防火墙、核心交换机ACL五元组、或者是防火墙的访问控制策略,针对访问人员的源IP地址和可访问的目的端口进行封禁或者按需开放。

3、针对已经发现的弱口令问题,需要修改对应的口令信息,建议组合:大写字母+小写字母+数字+特殊符号;并定期修改,建议周期至多6个月修改一次。

四、关注网络共享和运维安全:

如果内部网络是打通的一张网络,对于和部门间的共享缺乏相应的隔离手段,需要合理的降低对外部的暴露面。建议梳理本单位部门和业务应用之间的业务流转方式,数据流转方式,将需要互通的业务系统梳理出来,并针对这些业务系统做可控的互通及隔离,如仅开放给需要的用户和业务系统;按照最小授权的原则和满足业务最小限度开放的方式整改自身的网络情况,达到万一发生安全事件,只对某一区域存在影响不会大范围扩展的效果。

同时需要关注运维过程的日志留存,操作审计、操作管控和运维过程中的数据安全和运维特权限制问题,需要通过技术和管理的双层手段,确保运维过程中的安全,要严防违规外联等高危操作。