本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

misc-2022冬奥会

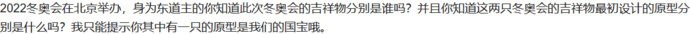

根据题目提示,猜出密码是灯笼

解压后得到flag

misc-单板小将苏翊鸣

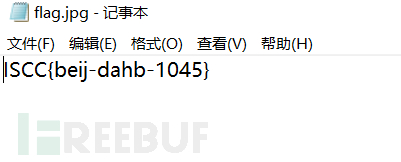

修改图片宽高,得到二维码,扫描得到提示, 密码是奖牌总数 金牌数 银牌数 铜牌数 解压密码15942 得到flag

misc 隐秘的信息

需要解压密码,题目给了一串字符base解码得到解压密码

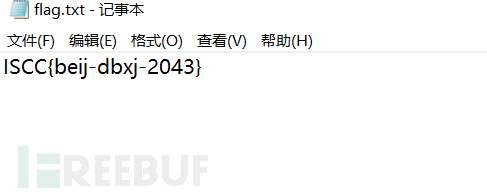

使用隐写处理工具stegosolve lsb发现隐藏的信息

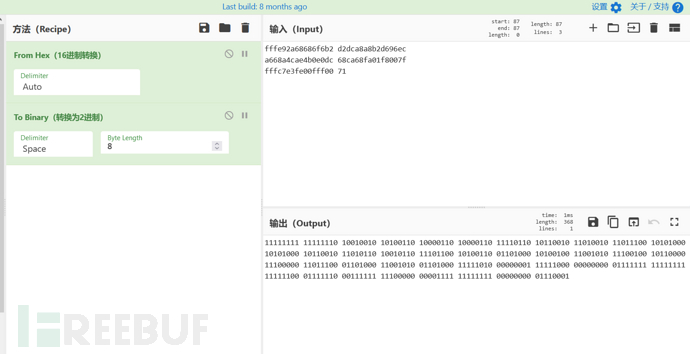

fffe92a68686f6b2 d2dca8a8b2d696ec

a668a4cae4b0e0dc 68ca68fa01f8007f

fffc7e3fe00fff00 71

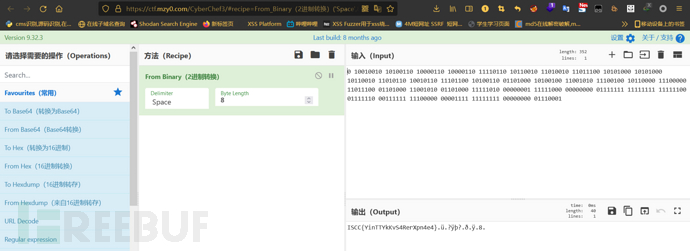

11111111 11111110 10010010 10100110 10000110 10000110 11110110 10110010 11010010 11011100 10101000 10101000 10110010 11010110 10010110 11101100 10100110 01101000 10100100 11001010 11100100 10110000 11100000 11011100 01101000 11001010 01101000 11111010 00000001 11111000 00000000 01111111 11111111 11111100 01111110 00111111 11100000 00001111 11111111 00000000 01110001

然后删掉前面的1,即可得到flag

misc-降维打击

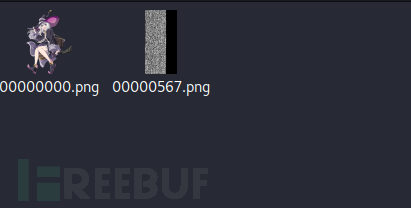

先用foremost 提取 附件中的图片 会提取出来一张新的图片

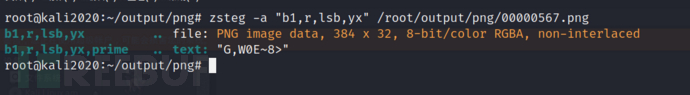

再用zsteg -a "b1,r,lsb,yx" /root/output/png/00000567.png 分析提取出来的新图片 会发现里面隐写了一张图片

再用zsteg -a -E "b1,r,lsb,yx" /root/output/png/00000567.png > 1.png 提取

最后解码

先用foremost 提取 附件中的图片,得到一张新的图片

foremost -i misc2.png

zsteg -a "b1,r,lsb,yx" /root/output/png/00000567.png

分析提取出来的新图片 会发现里面隐写了一张图片

zsteg -a -E "b1,r,lsb,yx" /root/output/png/00000567.png > 1.png

得到一张新的图片

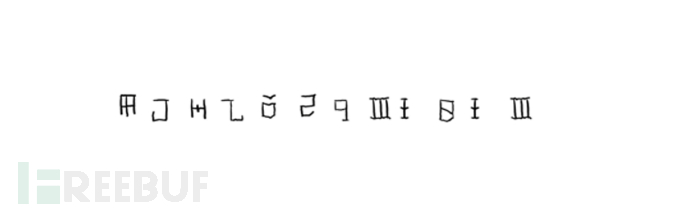

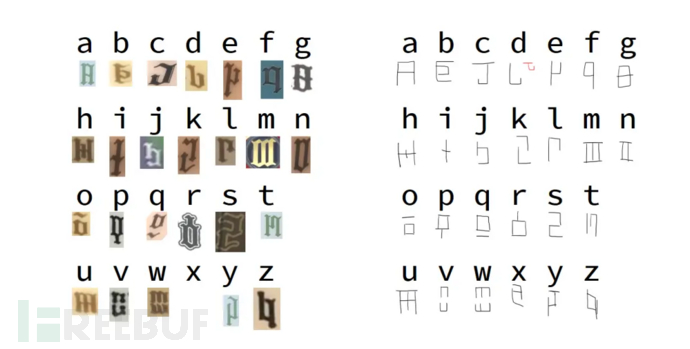

根据图片中的动漫人物得知该字符是魔女之旅中的字符,找到了字符对应的 https://www.bilibili.com/read/cv8724055

对应解码,四个一组,尝试后发现,均为大写,得到flag:ISCC{UCHD-OSFM-IGIM}

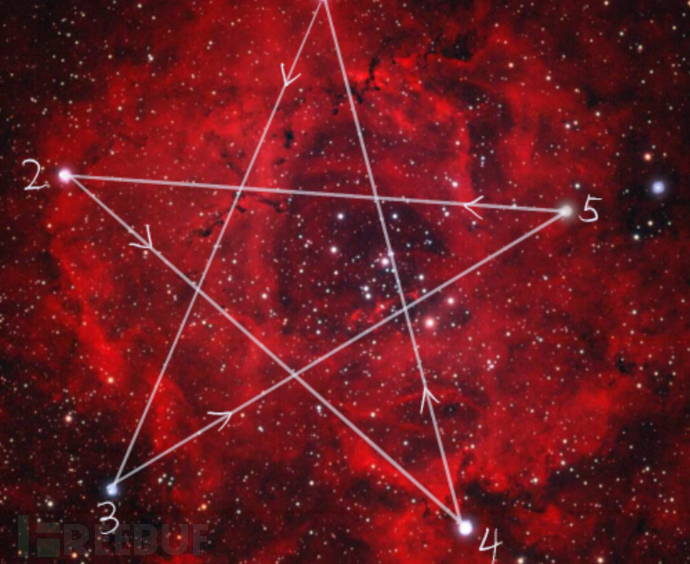

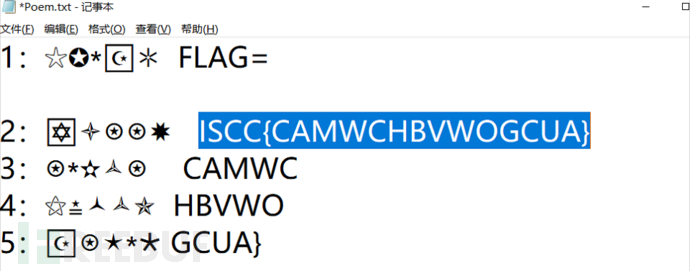

misc-藏在星空中的诗-1

ps打开psd文件,调节一下透明度

五个顺序,尝试了一遍,发现解压密码是13524,解压后得到excel表格,然后把poem.txt里面的星星对照着excel表格里面的翻译一下,即可。

翻译 合并下,即可得到flag

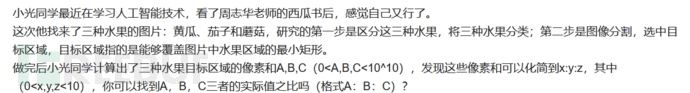

misc-小光学AI

又是图像,又是AI的,这我也不会啊,只能根据题目提示,生成个密码字典跑跑了,看能否跑出来解压密码

脚本如下:

from tqdm import tqdm

filename = "passdict.txt"

with open(filename,'w') as f:

for i in tqdm(range(1, 10)):

for j in range(1, 10):

for k in range(1, 10):

print(i,j,k)

for l in range(1, 100000):

f.write(str(i*l) + ':'+str(j*l) + ':' + str(k * l) + '\n')

37035:49380:61725

解压flag.txt文件后即可得到flag

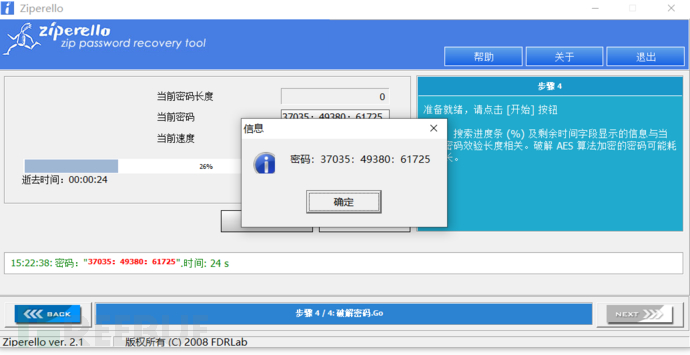

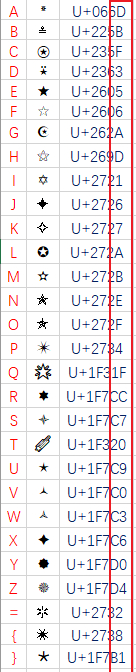

misc-藏在星空中的诗-2

打开附件后发现每组前三个都相同,每组的后两个变化

所以重点肯定是每组的后两个,然后发现星空2中的星星其实对应的是每组最后的一位

脚本如下:

对应替换后把得到字符转换成unicode得到如下结果:

\u0049\u0053\u0043\u0043\u007B\u004C\u0035\u002B\u0057\u0050\u006F\u004F\u0054\u0047\u0061\u0072\u0077\u0040\u0024\u007D

unicode解码后即可得到flag

misc-真相只有一个

下载附件后解压发现三个部分

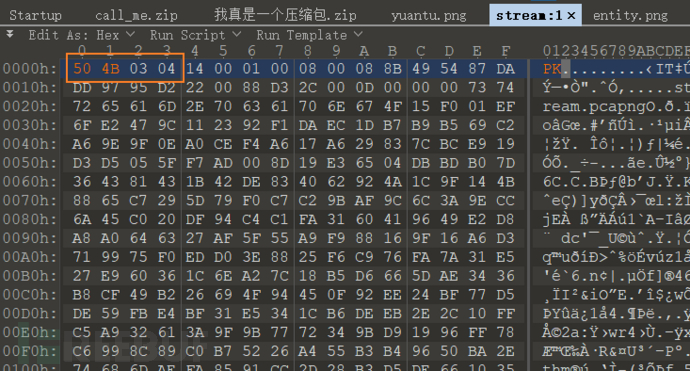

使用010editor将开头的00 00 03 04 改成 50 4B 03 04 即可将stream文件头为PK

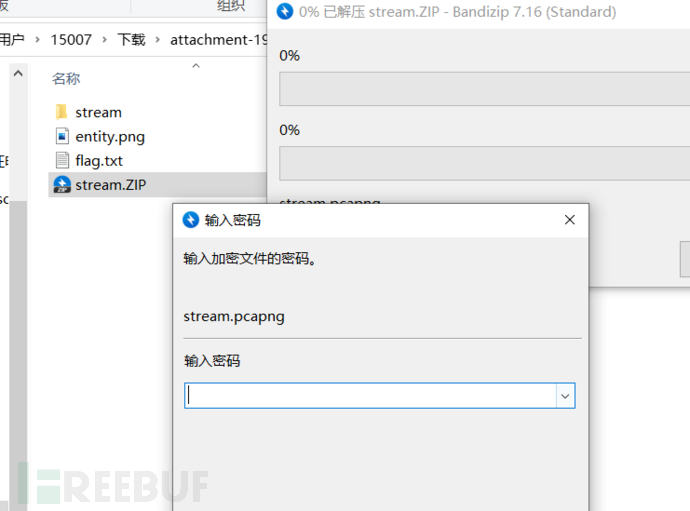

修改后缀为zip尝试发现解压需要密码

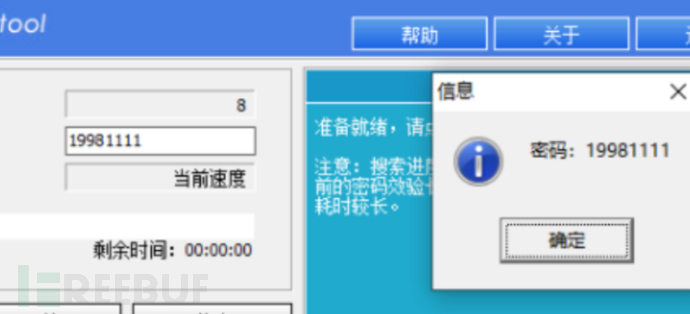

然后又使用Stegsolve 打开entity.png的时候发现了LSB隐写,提示密码是1988xxxx,尝试1988xxxx发现不对,于是开始爆破

ziperello爆破得到解压密码19981111

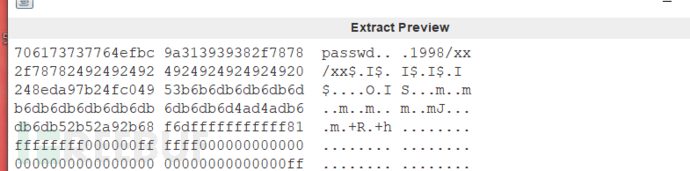

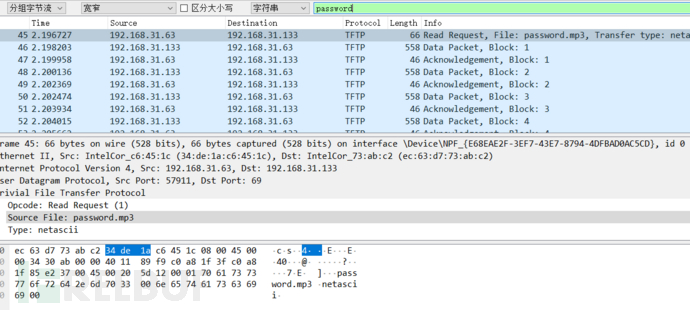

解压后,得到一个流量包,wireshark打开后在搜索关键词的时候发现了password.mp3这个文件

提取出来mp3这个文件后,使用AU分析,在音频尾部,发现了隐写的摩斯密码

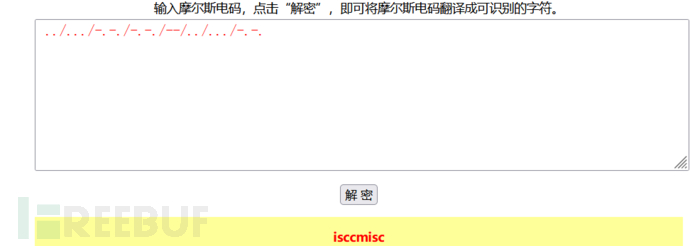

../.../-.-./-.-./--/../.../-.-.

解密后是isccmisc

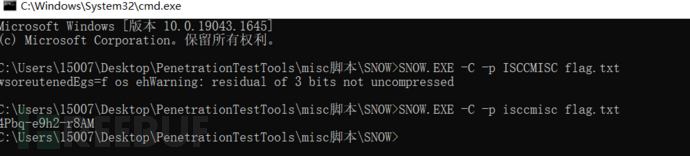

发现flag.txt里面隐写了东西,接着使用snow工具,配合刚解密出的密码,即可得到flag

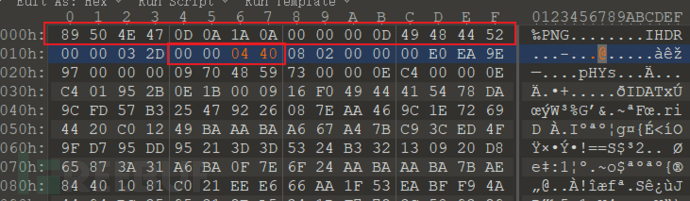

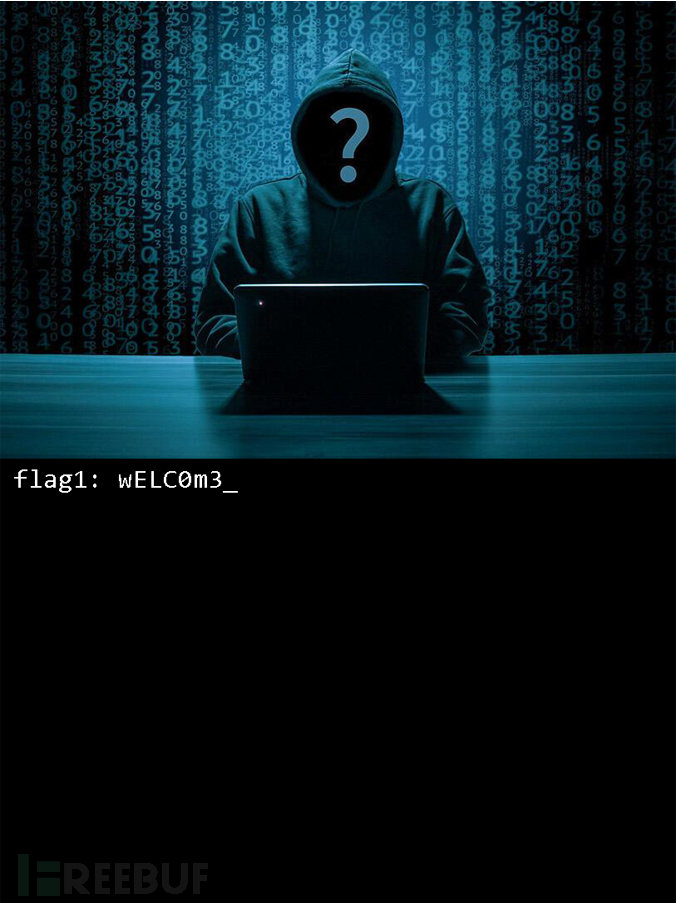

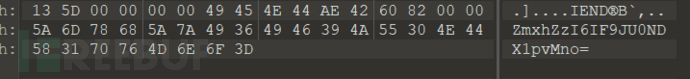

misc-套中套

010editor打开,将文件头修改成png的文件头,并修改照片高度

在文件末尾发现了一串base64解码后得到flag2:_ISCC_Zo2z

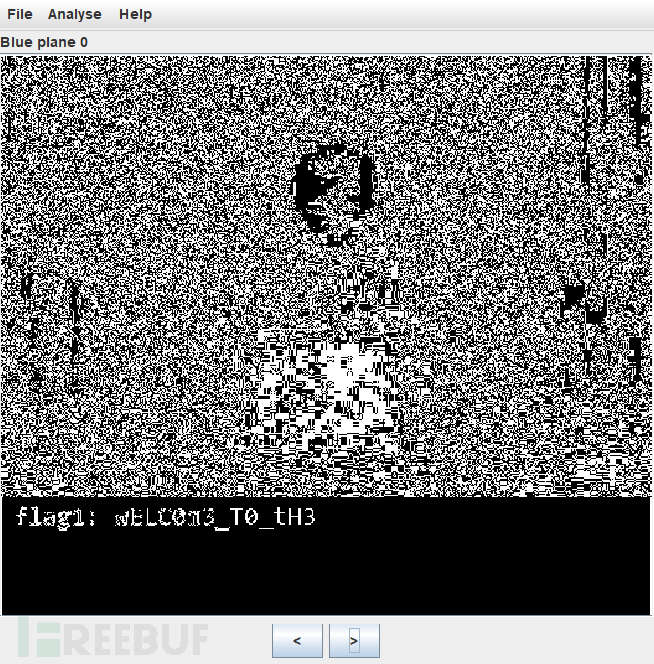

此时得到的flag拼起来是wELC0m3_ ? _ISCC_Zo2z 中间是什么我们还不知道,接着我尝试此时使用stegosolve打开这张图片发现无法打开,于是我直接在这张图的基础上截了一张图,然后再使用stegosolve打开这张截图,发现此时可以用正常打开,然后我就发现了新的flag1

那么此时就可以拼出来完整的的解压密码:wELC0m3_T0_tH3_ISCC_Zo2z 成功解压压缩包后,接着根据得到generator.py文件编写脚本如下:

注:pubkey和encoded内容均为解密后得到的文件内容

xbit = len(pubKey)

encoded =2793036969785621242516112957694432747280715127764136517280281978310577572438849395286662761359542121931117611622037575086160377397841250740611888374502036655293415390339020570654997592956024980

print ("<b>****loading****</b>")

A = Matrix(ZZ, xbit + 1, xbit + 1)

for i in range(xbit):

A[i, i] = 1

for i in range(xbit):

A[i, xbit] = pubKey[i]

A[xbit, xbit] = -(encoded)

res = A.LLL()

for i in range(0, xbit + 1):

M = res.row(i).list()

flag = True

for m in M:

if m != 0 and m != 1:

flag = False

break

if flag:

print (i, M)

M = ''.join(str(j) for j in M)

M = M[:-1]

M = hex(int(M, 2))[2:-1]

print (M)`

运行后得到如下结果:

把得到的字符串hex解码得到flag