前言

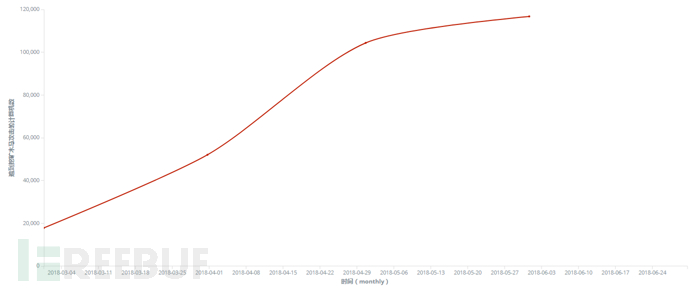

如今,“挖矿木马”成为安全行业的一个热点话题。这种兴起于2012年的安全威胁,从2017年下半年开始进入普通网民的视野。图1展示了2018年上半年遭到挖矿木马攻击的计算机数量变化趋势(以月为计算单位),挖矿木马在2018年上半年依旧保持迅猛的发展速度,我们将通过360互联网安全中心的监控数据,展示挖矿木马在2018年下半年的攻击趋势。(注:本次提到的挖矿木马攻击,不包括网页挖矿攻击)

图1 2018年上半年每月遭到挖矿木马攻击的计算机数量变化趋势

Windows平台挖矿木马呈缓慢下降趋势

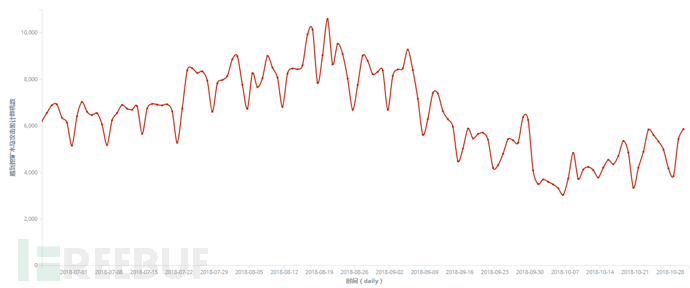

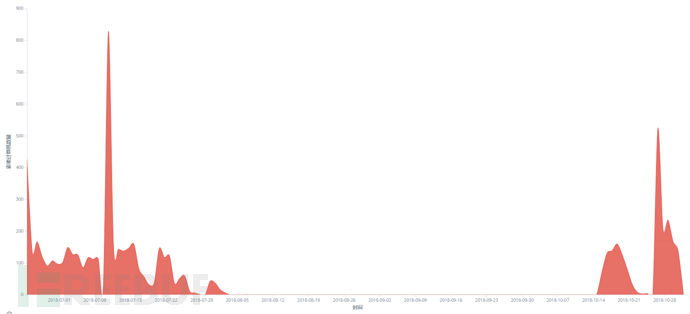

图2展示了2018年下半年以来每日遭到挖矿木马攻击的计算机数量。可以看出,到8月中旬达到最高峰之后,攻击开始呈现缓慢下降趋势,10月后数据基本稳定。

图2 2018年下半年每日遭到挖矿木马攻击的计算机数量

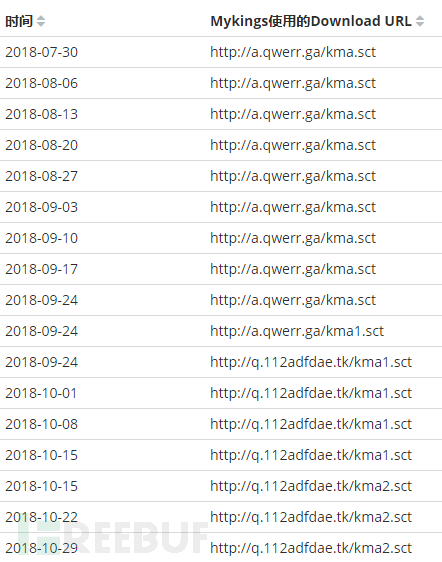

造成挖矿木马攻击数量下降的直接原因是多个大型挖矿僵尸网络在8月至10月之间更新缓慢甚至停止更新。以Mykings挖矿僵尸网络为例,Mykings入侵时所使用的Download URL在8月、9月两个月未进行更新,这也导致在这两个月中Mykings的网络扩建基本停滞。

图3 Mykings僵尸网络2018年下半年所使用的Download URL列表

关注安全动态的,不只有安全行业人员,更有攻击者!

而造成挖矿木马攻击数量下降另一个原因可能是2018年下半年公开的影响Web应用的漏洞POC相比较上半年和去年要少得多。表1展示了2018年以来较常被挖矿木马家族利用的Web应用漏洞,这些漏洞适用性广、漏洞利用代码编写简单,因此倍受挖矿木马家族喜爱。但这些漏洞的POC(漏洞概念验证)几乎都是2018年5月之前公开的,5月之后就极少有类似的POC被公开,也就很难被挖矿木马家族所使用。没有新的漏洞利用加入将导致挖矿木马家族更新速度减缓,而老漏洞被修补也会使得挖矿僵尸网络“入不敷出”。

| 漏洞编号 | 影响平台 | POC公开时间 |

|---|---|---|

| CVE-2017-3248 | Weblogic | 2017年6月 |

| CVE-2017-10271 | Weblogic | 2017年12月 |

| CVE-2018-2628 | Weblogic | 2018年4月 |

| CVE-2018-2894 | Weblogic | 2018年7月 |

| CVE-2017-12149 | JBoss | 2017年12月 |

| CVE-2017-5638 | Struts | 2017年3月 |

| CVE-2018-7600 | Drupal | 2018年4月 |

| CVE-2018-7602 | Drupal | 2018年4月 |

| CVE-2018-1273 | Spring Data Commons | 2018年4月 |

表1 2018年被挖矿木马所利用的Web应用漏洞

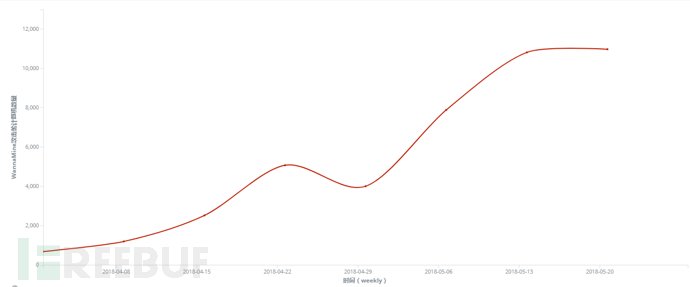

Web应用漏洞POC的公开对挖矿木马的影响可以由图4清晰地展现。图4展示了WannaMine挖矿家族2018年4月到2018年5月每星期攻击的计算机数量变化趋势。由图中可见WannaMine家族攻击计算机数量在4月中旬后开始飙升,而Weblogic反序列化漏洞CVE-2018-2628的POC也正是在这个时候被公开。果不其然,国外安全厂商MorphusLabs发现了WannaMine家族在CVE-2018-2628的相关POC公开的数小时之后开始利用该漏洞进行攻击(https://morphuslabs.com/weblogic-exploited-in-the-wild-again-8b2047d1a9c4),这也和图中所示的攻击趋势吻合。可见,每当有新的适用于挖矿木马家族入侵的Web应用漏洞POC被公开,必然会带来一波巨大的挖矿木马攻势。

图4 WannaMine挖矿家族2018年4月-5月攻击趋势

有趣的是,加密货币的价格与挖矿木马的攻击趋势并无明显关联。以绝大多数挖矿木马选择的币种门罗币为例。如图5所示,门罗币兑美元价格在2017年底达到顶峰,从2018年开始快速跌落。但这并没有阻止挖矿木马的爆发,在这段时间挖矿木马反而发展迅猛。而8月之后,门罗币价格有些许回暖,挖矿木马攻击趋势反而缓慢下降。可见,加密货币价格不是决定挖矿木马发展趋势的主要原因。

图5 门罗币价格2017年11月-2018年11月变化趋势

挖矿木马在攻击形式上与其他木马并未有太大区别,多是通过漏洞利用、弱口令爆破、非法应用传播等其他木马也使用的手段完成攻击。挖矿木马与其他木马的区别在于获利方式,加密货币的出现为木马提供一种简单粗暴的获利方式,即使加密货币价格下跌,其收益依然不低于DDoS服务、加密勒索等其他获利方式。此外,挖矿木马的获利方式相比较其他获利方式在风险成本上也更可控——攻击不会造成太大动静、法律风险也相对较低。因此攻击者更看重的可能是挖矿木马的这些优点,而非加密货币的价格。

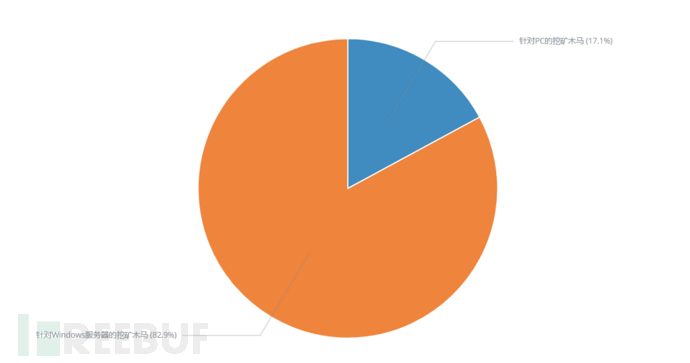

针对Windows服务器的挖矿木马仍占据大多数,针对PC的挖矿木马也不容小视

Windows服务器一直是挖矿木马的重灾区,图6展示了针对Windows服务器的挖矿木马与针对PC的挖矿木马在数量上的对比,针对Windows服务器的挖矿木马占比超过了80%。攻击者将目光集中于Windows服务器的主要原因是服务器无论在性能上或者是在用户接触频率上对于攻击者而言都是极度友好的——服务器的性能大部分要远高于个人电脑,并且服务器大多是“疏于看管”的,挖矿木马可以长期潜伏。

图6 针对Windows服务器的挖矿木马与针对PC的挖矿木马数量对比

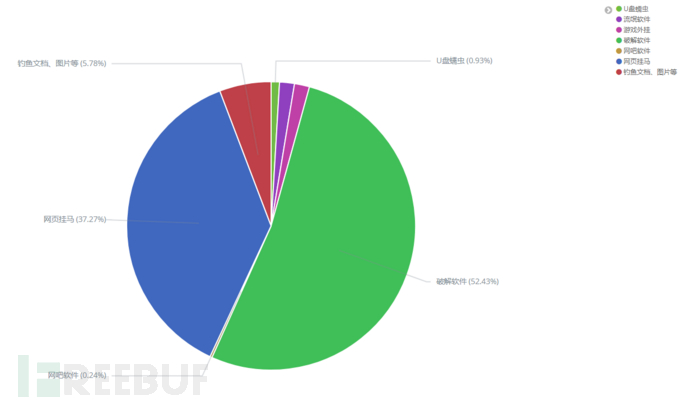

不过这并不代表针对PC的挖矿木马可以被忽视。针对PC的挖矿木马家族OnesystemCareMiner、HiddenPowerShellMiner、飞熊矿业等家族仍然在活跃中。图7展示了针对PC的挖矿木马的主要传播渠道分布,其中网页挂马和破解软件是这类挖矿木马最为常见的传播渠道。

图7 针对PC的挖矿木马主要传播渠道分布

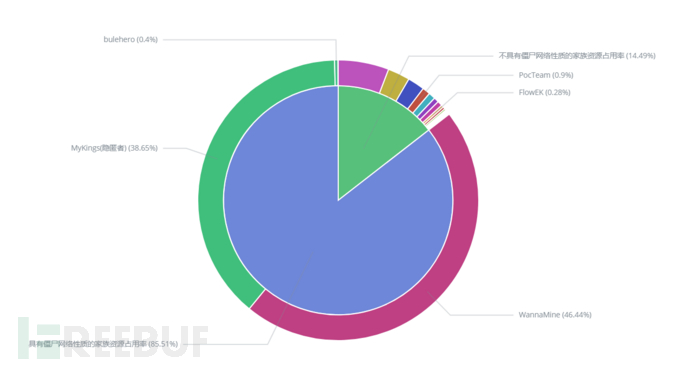

僵尸网络家族控制大部分资源,挖矿家族之间竞争激烈

在针对Windows服务器的挖矿木马家族中,具有僵尸网络性质的家族控制较多的设备,而不具备僵尸网络性质的家族只能在每次新的漏洞POC公开之后的一段时间发起一次或几次攻击,一旦攻击成功就植入挖矿木马,并不尝试对受害计算机进行持续控制,因此这类家族控制的资源较少。此外,不具有僵尸网络性质的挖矿木马家族数量要远大于具有僵尸网络性质的挖矿木马,因此每个家族能够瓜分到的资源更是少的可怜。

图8 挖矿木马家族性质以及占用资源分布

如图8所示,具有僵尸网络性质的挖矿木马家族占据了85%的资源,这是不具有僵尸网络性质的挖矿木马家族的将近6倍之多,而这些资源只掌握在WannaMine、Mykings等几个家族手中。而另一边则呈现出了另一种场景——15%左右的资源被数十个家族瓜分,这也加剧了家族之间的竞争。

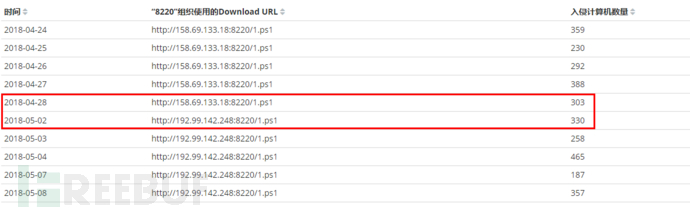

在这种恶劣的竞争环境下,挖矿木马家族就需要一些特殊的技能让自己生存下来。“8220”组织就是具备这类技能的家族,除了在攻击代码中增加对抗其他挖矿家族的模块之外,“8220”组织还会时刻记录被入侵的机器信息以便在挖矿程序被安全软件或者被其他挖矿家族清除之后能够第一时间再次入侵机器植入挖矿木马。我们观察到了一组有趣的数据,如图9所示,在“8220”家族在5月初更新载荷下载URL前后(图中红框所标出的条目),其入侵成功的计算机数量几乎不变,可见“8220”家族虽然不具有僵尸网络性质,但其仍然能将受害机器控制在手中。

图9 “8220”挖矿木马家族5月初更新前后入侵计算机数量对比

随着漏洞利用的“小白化”,将会有更多攻击者加入这场资源争夺战中,不过资源只留给有准备的人,大多攻击者会渐渐消失在这个舞台上。

横向渗透是Mimikatz和“永恒之蓝”的天下

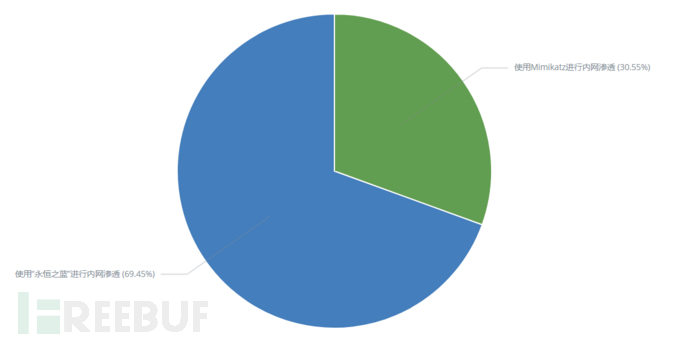

对于具有横向渗透功能的挖矿木马家族,Mimikatz和“永恒之蓝”漏洞几乎是所有这类家族所使用的武器。这些家族中将近70%的家族带有“永恒之蓝”传播模块,30%的家族带有Mimikatz横向渗透模块,如图10所示。

图10 使用Mimikatz和“永恒之蓝”漏洞进行横向渗透的家族比例

当然,这两款横向渗透利器不仅仅在挖矿木马家族中受欢迎,在其他攻击领域也被广泛使用,主要原因还是在于其功能强大并且操作简单,无论是对于新手还是对于专业黑产人员都是极其友好的。

彩蛋:“Satan”也来赚外快

360互联网安全中心监测显示,“Satan”勒索病毒的国内传播者在多次折戟勒索战场之后,也加入了挖矿争夺战中。从图11可以看出,“Satan”家族在10月28日出现了一次小爆发,在这次爆发中,“Satan”不仅投递勒索病毒,也投递多个挖矿木马,IOC见表2。根据我们的长期跟踪情况看,勒索病毒带挖矿绝非偶然,这两类攻击的投递者本身就有着千丝万缕的联系,如果一台机器感染了挖矿木马,那这台机器也有非常高风险感染勒索病毒。

| hxxp://139.180.219.208/d/fast.exe |

|---|

| hxxp://139.180.219.208/d/ft.ps1 |

| hxxp://139.180.219.208/d/conn.exe |

| hxxp://139.180.219.208/d/srv.exe |

| hxxp://139.180.219.208/d/mn32.exe |

| hxxp://139.180.219.208/d/mn64.exe |

| hxxp://139.180.219.208/d/nv64.exe |

| hxxp://139.180.219.208/d/at64.exe |

表2 “Satan”家族IOC

挖矿木马防护建议

1.Windows服务器挖矿木马防护建议:

(1)及时为系统打补丁。避免漏洞攻击;

(2)及时更新Web服务端、数据库等对外开放服务的应用到最新版本,避免漏洞攻击;

(3)使用强度高的Windows登录密码以及Web应用、数据库登录密码,防御弱口令爆破攻击;

(4)安装杀软软件或服务器安全软件防御挖矿木马攻击。

2.PC挖矿木马防护建议:

(1)及时为系统打补丁。避免漏洞攻击;

(2)不打开来历不明的文档,以及带有图片、文件夹、文档、音视频等图标的文件;

(3)不浏览被安全软件提示为恶意的站点;

(4)不安装来历不明的软件、外挂等,不打开被安全软件标记为恶意的文件;

(5)安装杀毒软件防御挖矿木马攻击。

*本文作者:360安全卫士,转载请注明来自FreeBuf.COM