本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

Alpha 勒索软件很容易与 ALPHV 勒索软件混淆,但其实这是两个不同的勒索软件团伙。近期,Alpha 勒索软件团伙在暗网上建立了数据披露网站,并且对外公开了6个受害者。

通常来说,勒索软件运营者在启动数据披露网站前会保持攻击态势。一旦成功入侵了部分受害者(这通常需要几个月的时间),攻击者就会建立数据披露网站。

简介

Alpha 勒索软件的受害者最早可追溯到 2023 年 5 月,分析人员检查攻击者使用的 TOX ID 发现攻击者自从 2023 年 5 月以来一直处于活跃状态。

分析人员并未在野大量发现该勒索软件,其感染率也大大低于竞争对手,目前没有发现对 Alpha 勒索软件进行详细分析的文章。

以分析人员发现的唯一样本文件(SHA1 为 c2b73063a4a032aede7dfd06391540b3b93f45d8)为例,进行深入分析。与其他勒索软件组织一样,Alpha 会将随机的八个字符(包含字母与数字)作为扩展名附加到加密后的文件名中,例如:

46140264-Readme.txt

79508AE9-Readme.txt

8C362A73-Readme.txt

E145AA52-Readme.txt

A75BE48B-Readme.txt

攻击行动

首先查看 Alpha 勒索软件的勒索信息。在最开始的阶段(2023 年 5 月),攻击者并没有创建非常引人注目的勒索信息。如下所示,攻击者可能最初忘了 Alpha 这个名字,或者是还没最终决定要叫 Alpha。

Your data have been stolen and encrypted. Dont try to RECOVER, DELETE or MODIFY any files, this will make it impossible to restore.

We will help you in restoring your system, also decrypt several files for free.

You can contact us only via TOX messenger, download and install Tox client from: https://tox.chat/download.html Add a friend with our TOX ID.

Our TOX ID: 98D120C9033653042E290627914B890A3291013F7377A976A028051C52440C71487D5F14DDA2

Your personal decryption key: XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

到了 2023 年 6 月时,攻击者将勒索信息修改为:

Hello from Alpha Locker. Your data have been stolen and encrypted. Dont try to RECOVER, DELETE or MODIFY any files, this will make it impossible to restore.

We will help you in restoring your system, also decrypt several files for free.

You can contact us only via TOX messenger, download and install Tox client from: https://tox.chat/download.html Add a friend with our TOX ID.

Our TOX ID: 98D120C9033653042E290627914B890A3291013F7377A976A028051C52440C71487D5F14DDA2

Your personal decryption key: XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

攻击者仍然不满意,2023 年 11 月再度修改勒索信息:

-=-=-=- Alpha ransomware -=-=-=-

-=- Your data have been stolen and encrypted -=-

-=- You won't be able to decrypt them without our help -=-

-=- Dont try to RECOVER, DELETE or MODIFY any files, this will make it impossible to restore -=-

-=- We will help you in restoring your system, also decrypt several files for free -=-

-=- Contact us for price and get decryption software -=-

Note that this server is available via Tor browser only Follow the instructions to open the link:

mydatae2d63il5oaxxangwnid5loq2qmtsol2ozr6vtb7yfm5ypzo6id.onion

1. Type the address "https://www.torproject.org" in your Internet browser. It opens the Tor site.

2. Press "Download Tor", then press "Download Tor Browser", install and run it.

3. Now you have Tor browser. In the Tor Browser open mydatae2d63il5oaxxangwnid5loq2qmtsol2ozr6vtb7yfm5ypzo6id.onion

4. Copy your personal decryption key and paste it in the window that appears, enter the captcha and click the button submit.

5. Start a chat and follow the further instructions.

-----------------

Your personal decryption key:

XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

在分析了加密文件的扩展名后,最初该攻击组织只使用随机数字来追加文件名。后来,攻击者改用了包括字母与数字在内的 8 个字符来追加文件名。

根据以上种种情况,结合攻击者推出的数据泄露网站非常不稳定且经常宕机来看,该勒索软件团伙还是相对青涩的,仍然在建立运营的初级阶段。

数据泄露网站

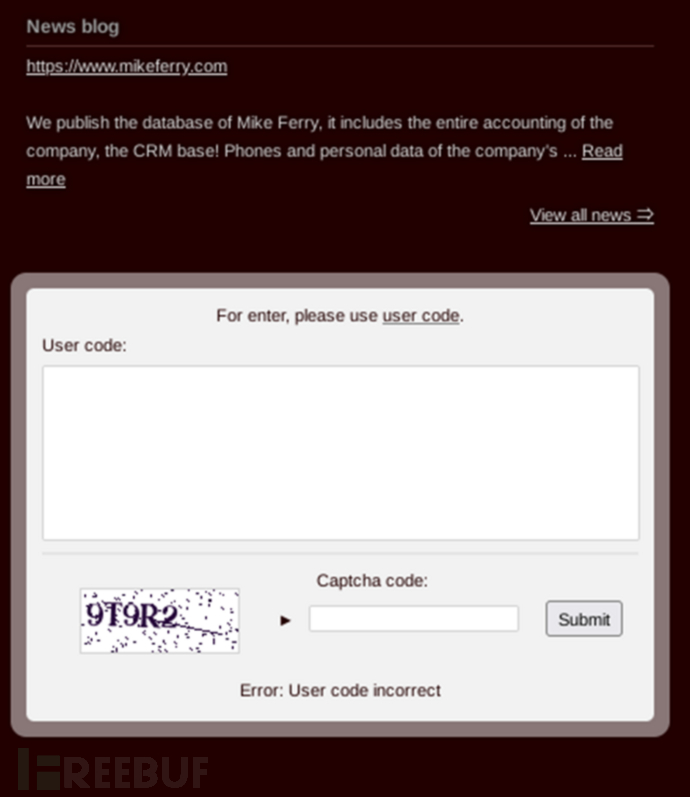

Alpha 勒索软件团伙将数据泄露网站命名为 MYDATA,分析人员猜测该名称后续还会改变。感兴趣的分析人员,可以在暗网(mydatae2d63il5oaxxangwnid5loq2qmtsol2ozr6vtb7yfm5ypzo6id[.]onion)进行访问。

数据泄露网站

首先,攻击组织使用传统方式与受害者沟通,为受害者提供解密密钥。受害者可以在网站上直接与攻击者进行谈判,协商赎金金额。

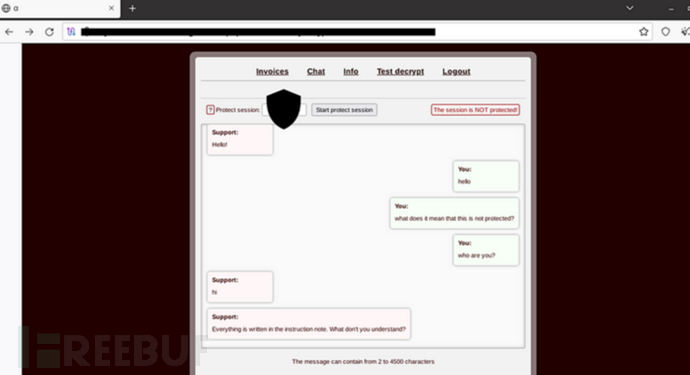

沟通面板

受害者在登录后能够看到如下几个选项:

受害者面板

选项卡用希腊小写字母 α(Alpha)表明了身份,界面提供了聊天、测试解密、注销等功能。攻击者与受害者通过该方式传递密钥,保护聊天会话。

- Invoices:允许受害者查看赎金金额。

- Chat:与攻击者进行沟通协商。

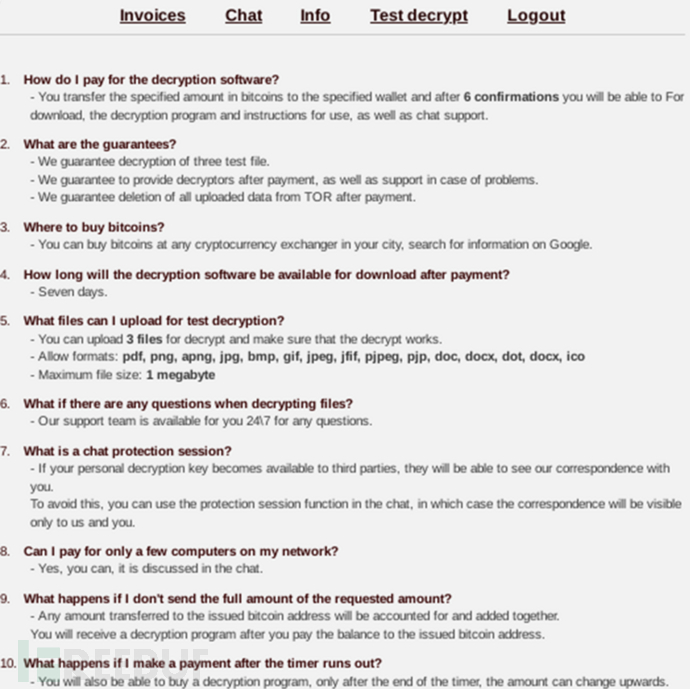

- Info:包含各种常见问题的介绍。

- Test decrypt:允许受害者提交三个示例文件(小于 1MB)进行测试解密。

- Logout:注销会话。

常见问题页面

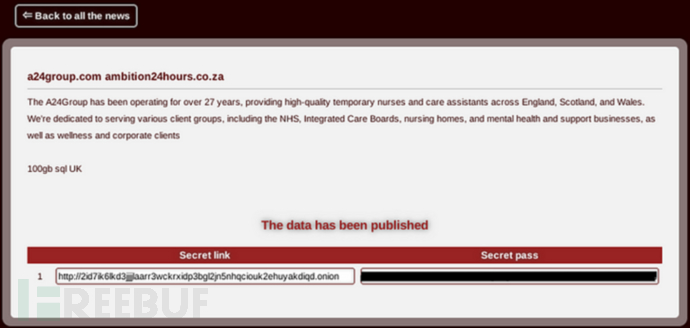

Alpha 勒索软件团伙很有可能使用了 Cloudflare Onion Service 为数据泄露网站提供基础防护。分析人员查看泄露的数据时,发现攻击者维护着另一个暗网域名,专门用于进行数据披露。

暗网网站

感兴趣的分析人员,可以通过暗网域名(2id7ik6lkd3jjjjlaarr3wckrxidp3bgl2jn5nhqciouk2ehuyakdiqd.onion)查看受害者列表。对于每个受害者,攻击者都分配了唯一的标识码。

受害者来自各行各业

撰写本文时,一共发现了六个受害者:

- 两个位于英国

- 三个位于美国

- 一个位于以色列

受害者所在的行业,横跨电气、零售、生化、服装、健康与地产。

攻击者情况

分析人员跟踪攻击者使用的 TOX ID 为 98D120C9033653042E290627914B890A3291013F7377A976A028051C52440C71487D5F14DDA2,其比特币地址为 bc1qff2u797mrekxtcnr68p2gqarnjxvy575jug430。攻击者勒索 0.2720 个比特币,按时价大约 1.15 万美元。

总结

Alpha 勒索软件团伙很有能力,但在勒索软件这个行业中仍然是个新手。例如,该攻击组织的赎金勒索缺乏一致性。后续,分析人员预计会有更多的受害者出现,该勒索软件团伙也会变得更加引人注目。