本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

背景

最近接到上级任务,希望用一些权威模型来评估当前现状,同时指导后续的安全工作建设。但随意一搜各种机构发布的成熟度模型何其多,由于国内目前还没有发布针对本人所在行业的成熟度模型标准,经过一番比对分析(拍脑袋),最终选型C2M2(Cybersecurity Capability Maturity Model)。

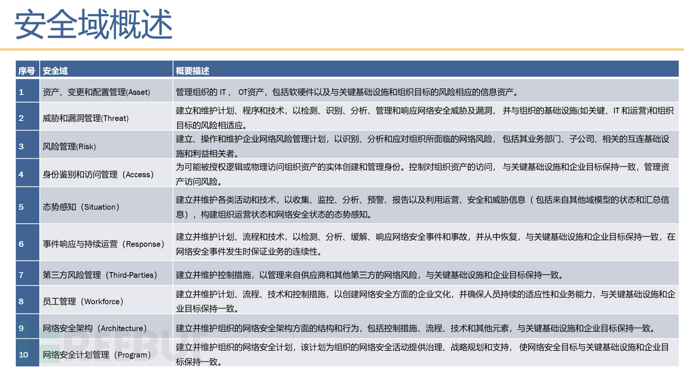

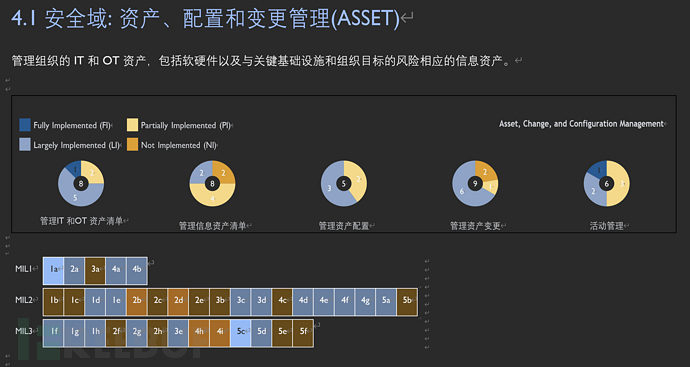

C2M2是一套应用于关键基础设施安全的模型,包含了356个专注在IT技术和OT技术资产、环境的安全实践,帮助组织改进其网络安全计划,并加强其运营弹性。它最早开发于2012年,通过美国能源部网络安全、能源安全和应急响应办公室与众多政府、行业和学术组织之间的广泛公私合作关系实现模型的维护。当前最新版本2.1更新于2022年,呈现了较新的技术、威胁和实践内容。

对于企业安全建设来说,个人认为C2M2最大的便利就是它为任何所有制、结构、规模或行业的组织提供的通用评估模型,可以根据企业自身业务规划和组织架构基础上选择适合的实践集,留出了较大的弹性空间。

同时从前期汇报、安全实践说明、评估工具、报告模版到评估结果,官方提供了一系列的汇报ppt、报告模版,对于评估人员省去很多过程性文档的编制,这点特别友好(打工狗的福音)。

官方站点:https://www.energy.gov/ceser/cybersecurity-capability-maturity-model-c2m2

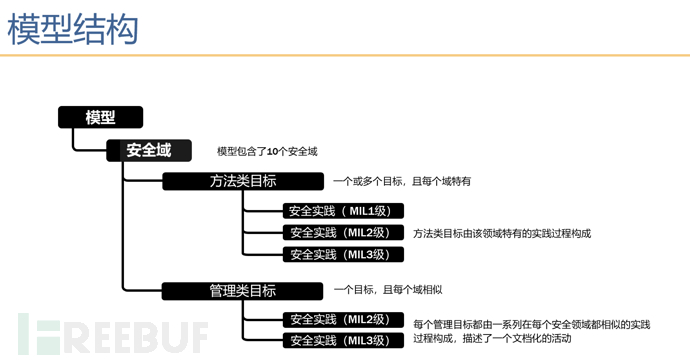

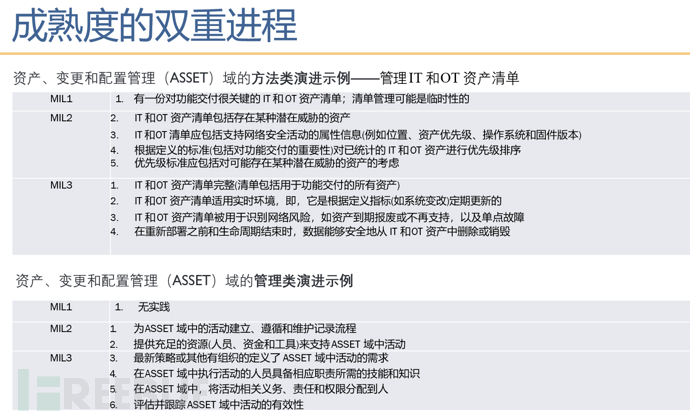

模型介绍

对于这个模型的具体介绍可以看看大佬的文章 一文带你看懂网络安全能力成熟度模型(C2M2)这里就不展开了。

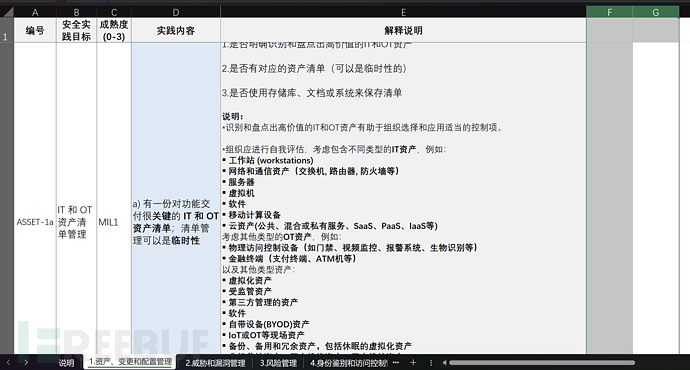

官方安全实践的具体说明在:

https://c2m2.doe.gov/C2M2%20V2.1%20Practice%20and%20Help%20Text.xlsx

本人评估过程做的拙劣翻译版:

链接: https://pan.baidu.com/s/1hMDrkdOs0_Ia5XtznZB8nQ?pwd=9c5i

提取码: 9c5i

该模型特点总结:

1. 每个安全域存在一定程度逐域加深的特性(从资产、到威胁[不在预期内的消极事件]、到风险[包含影响程度和发生可能性的消极事件])。

2. 一个安全域的输出物又会作为另一个领域的输入,相互交叉作用(威胁概述文件同时可以为风险评估、态势感知活动提供依据)。

3. 不同域间的安全实践最终形成整个管理的大闭环。

4. C2M2的开发背景(美国关键基础设施,能源局主导)影响到十个域的侧重,虽然实际应用中有来自电力、水利、核能、IT、金融等等客户,但实践说明中的例子比较集中在工控行业(比如保障业务运行的连续性、可靠性方面的例子)。

5. 强调自上而下的企业战略、安全建设目标和实际执行的一致性。

6. 较高级别(MIL)的安全实践强调根据定义的方式、流程实施,确保输出结果的一致性,强调相关人员之间的信息同步和准确性等等。

7. 高级别(MIL)的安全实践强调过程的自动化、执行结果的客观性和有效性等等。

8. 管理活动强调流程化、记录化以及实施绩效考核等。

9. 部分安全显著不太适用于某些行业,比如设置公共页面,向一般公众公开征集安全漏洞等。

10. 不同国家管理模式本身存在差异,某些管理理念落地需要很多的磨合或难以开展。

评估过程

1.确定评估Function

- “Function”是应用C2M2的组织的一部分

- 选择“Function”时,请考虑自身安全管理范畴的内容

- 考虑与“Function”有共享和依赖关系的系统和组织

Function可以包括:

- 对履行职能至关重要的资产

- 职能内可用于实现威胁目标的资产

- 其他职能内的潜在资产(例如, 云上的数据, 移动设备)

- 有权访问、控制或保管职能内资产的第三方

- 职能所依赖的第三方

选择Function的角度包括:

- 从业务架构的角度;覆盖到哪些部门

- 从业务角度来定义 ,覆盖到哪些产品或者系统

- 从具体的设施来定义,例如虚拟化环境、物理机

- 从某个网络安全区域来定义,例如互联网域、开放服务域、高风险区域

- 从管理方来定义,例如外部管理(公有云上托管资产)或第三方监管范围的资产、流程和资源

- 从资产类型来定义,一组资产或不同资产组合,如服务器资产、物理访问控制资产

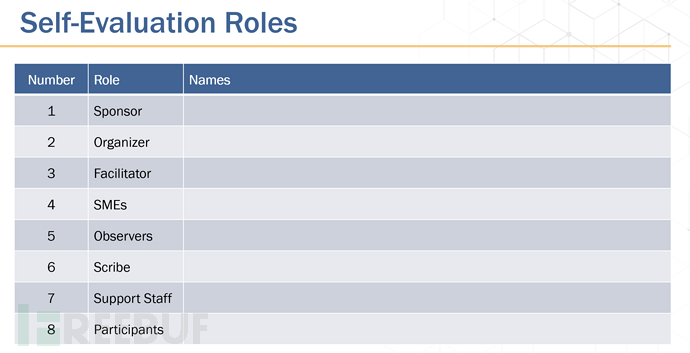

2.组织协同小组

3.实施评估

- 协调人将协同小组就评估工作达成共识

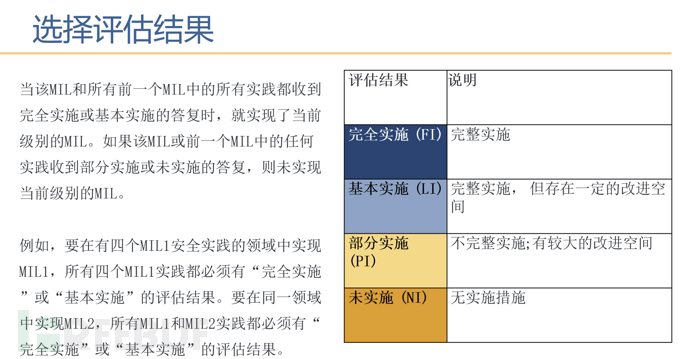

- 为每个实践选择最符合实施水平的评估结果

- 如果不能达成共识,继续前进并稍后返回可能有助于促进共识

4.评估报告

汇总356个安全实践的评估选择后,可以使用官方在线工具(https://c2m2.doe.gov)填写结果,并一键导出带有统计图表和评估结果的报告(简直是汇报神器,至于评估结果嘛,是还有很多差距啦)

总结

整个模型的有些安全域可能超出了一般意义上信息安全管理的范畴,本人操作时就遇到这种状况。同时官方安全实践内容更多的是描述性的说明和举例,需要再制定自己的checklist,这个就考验评估人员的专业能力和对整个企业状况的了解程度勒,当然最便利方式还是找专业咨询机构来做评估。

初探C2M2~必有不足~欢迎各位大佬和同仁交流提问~