本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

随着国内对网络安全重视程度的提高,许多单位都已部署大量的安全产品,包括态势感知、防火墙、入侵检测、WAF等。在日常的安全运营或者攻防演练过程中,会发现这些安全产品误报率极高,难以发现真实有效攻击告警。分享几个在安全产品误报极多的情况下,发现真实攻击告警的方法。

一、判断内网真实失陷主机

1.1 导出安全日志分析

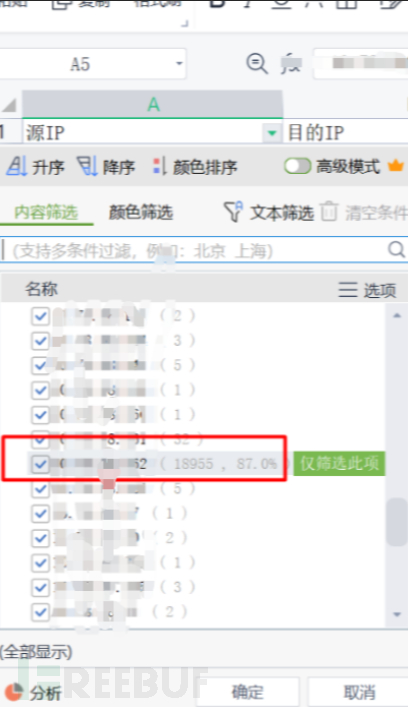

假设有内网主机中招被远控了,攻击者会进行下一步横向渗透,对内网的其他主机进行扫描攻击。这时候,当我们将安全设备的告警日志导出为execl,通过WPS对execl表格的筛选功能,过滤出对同一个目的地址,进行多种攻击手段或者对多个目的地址进行多种攻击手段的源地址,该源地址极有可能已失陷,下一步可对该源地址的请求包和响应包进行分析判断。

1.2 威胁情报安全告警

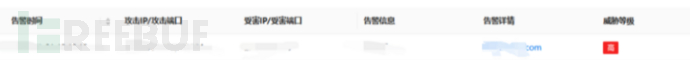

防火墙、态势感知等产品都带有威胁情报功能,当内网主机中木马,外联恶意域名时,就会触发威胁情报告警。内网多注意威胁情报告警、失陷主机告警这种情况,这种告警误报率低,很可能该内网主机已失陷。

1.3 特殊告警类型

安全设备产生内网主机的nmap扫描、 Cobalt Strike的EXE横向感染等明显的渗透攻击工具使用的安全告警,很有可能是真实攻击告警,这种安全告警一般误报率低。

二、判断真实攻击告警

2.1 通过请求包与响应包判断

检查安全告警的请求包与响应包,判断是否是攻击数据包,以及可通过响应包判断是否攻击成功。

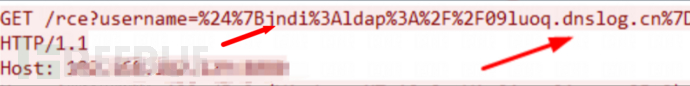

例如log4j2攻击数据包:

若请求数据包中payload为"whoami",响应包包含root等账户信息,则一般可判断攻击成功。

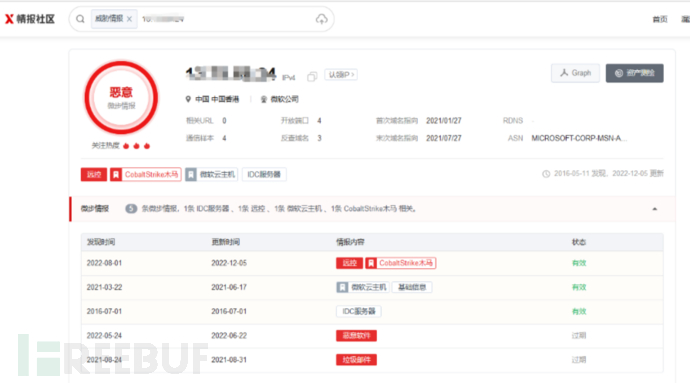

2.2 溯源外部攻击ip

外网对内网的攻击告警中,可以通过把攻击ip放到微步进行查询,判断是否恶意,但有的攻击告警,攻击ip微步未显示恶意,也无显示恶意行为的信息,则可能是微步还未更新,可以使用360威胁情报或者其他厂家威胁情报辅助判断。

内网主动访问外网ip触发威胁情报告警,但又无法通过请求包与响应包判断时,可对外网ip的反解析域名进行辅助判断是否为误报,例如攻击源ip反查主域名为360.cn,也许是360杀毒升级时触发(dogo)。

2.3 内网资产梳理

做好资产梳理也是排除误报的重要工作之一。特别是要梳理好服务器和业务系统资产信息。

攻防演练等特殊时期,内网误报过多,又没做好资产梳理的情况下,可把监测重点放从公网过来的攻击告警。

三、优化告警规则

一般安全产品会有告警模板的选择,宽规则模板,严规则模板,标准规则模板,可结合实际误报情况进行选择。对确认是误报的安全告警,特别是每日会产生大量相同的安全告警并已判断为误报的,可以加告警白名单。对于造成误报过多的告警规则可以考虑放掉,取消该告警规则。