2022 年 5 月,警察联合执法摧毁了 Cabassous 的网络基础设施。与此同时,Anatsa 也逐渐销声匿迹,这都为安卓银行木马留出了市场空白。最初,Hydra 与 ExobotCompact(也称 Octo)填补了这一空白。而 Ermac 后来居上,目前与二者数量不相上下。

2021 年 9 月,研究人员发现了 Ermac 恶意软件家族,脱胎于臭名昭著的 Cerberus 家族。尽管 Hydra 的传播最广,但另外两个家族的传播力也一直保持在高位。

检出的恶意软件家族

检出的恶意软件家族

Ermac 被其运营方公开出租已经有一年半的时间了,多个攻击者都涉足其中。2022 年 3 月,Ermac 的运营方还试图在黑客论坛上出售僵尸网络的代码。从那时起,来自 Ermac 的样本开始增加,同时又出现了不同的攻击者重新命名的僵尸网络。

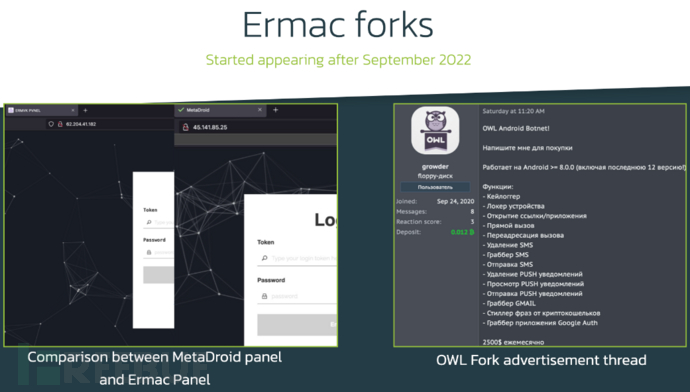

基于 Ermac 僵尸网络,研究人员发现了诸如 MetaDroid 与 OWL 等僵尸网络。这些僵尸网络都是基于 Ermac 的源代码创建的,只存在细微的差别。例如 MetaDroid 设置了区域检查,确保恶意软件不会在独联体国家的设备上运行。

Ermac 开枝散叶

Ermac 开枝散叶

最近,研究人员发现了一个新的基于 Ermac 的恶意软件,同时也引入了获取文件以及进行远程会话的功能。根据恶意软件的控制面板,将此恶意软件命名为 Hook。

Hook 恶意软件

Hook 恶意软件

最初,研究人员认为 Hook 也是 Ermac 的一个分支。但 1 月 12 日,Ermac 的原始运营方 DukeEugene 在地下论坛发布广告,宣传一种名为 Hook 的全新银行木马。

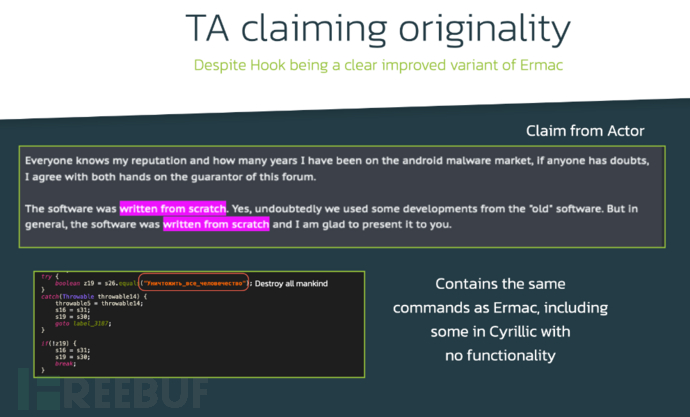

所谓全新编写

攻击者宣称 Hook 是全新编写的,但研究人员发现其代码仍然大部分来自 Ermac。

相似代码

相似代码

尽管 Hook 相比 Ermac 引入了相当多的修改,但仍然只能算是对 Ermac 的改进。攻击者是在采取一种营销策略,使得最新产品脱离旧品牌。

攻击能力

Hook 木马的功能非常多样:

功能概览

功能概览

WebSocket 通信

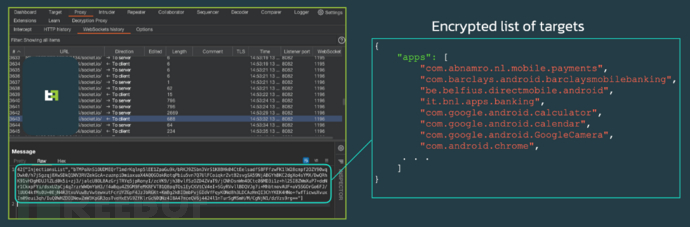

Hook 仍然使用带有硬编码密钥的 AES-256-CBC 加密,然后以 Base64 编码进行 C&C 通信,主要区别在于新增了 WebSocket 通信方式。

C&C 服务器的相应如下所示:

{"sid":"<alphanumeric_id>","upgrades":["websocket"],"pingInterval":20000,"pingTimeout":60000}

这就会触发转移到 WebSocket 通信,如果 upgrades 参数设置为 polling 将会通过 HTTP 通信。上线后上传应用程序列表,服务器下发攻击目标列表。

攻击目标列表

攻击目标列表

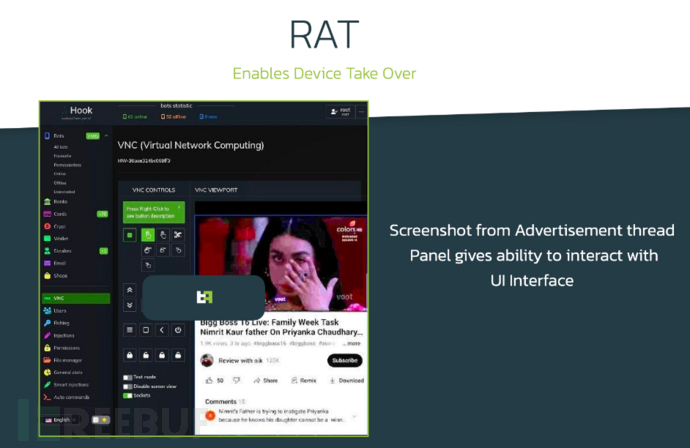

远控木马

最重要的新增功能就是支持 VNC 的远程控制,攻击者将其当作远控的核心功能。

远控功能

远控功能

借助该功能,Hook 也跻身能够执行完整 DTO 的恶意软件家族行列,实现了完整的攻击链,这也是安卓银行木马的主要卖点。

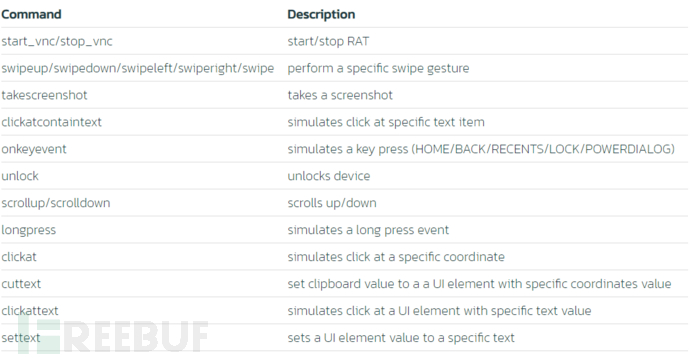

新增支持的命令列表如下所示:

新增命令

新增命令

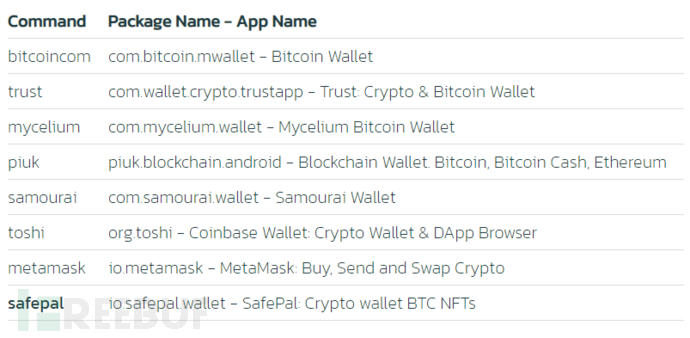

加密货币钱包

Ermac 在 2021 年增加了类似于 ATS 从加密货币钱包中提取助记词的功能,最新的样本中攻击者又增加了新的钱包:

支持窃取的钱包列表

支持窃取的钱包列表

地理位置跟踪

窃密木马与银行木马的边界正在变得越来越模糊,Hook 就是典型的代表。攻击者新增了获取受害者的地理位置信息的功能,这通常是间谍软件类恶意软件才具备的功能。

if(Utils.checkPermission(this.ctx, "android.permission.ACCESS_FINE_LOCATION") != 0 && Utils.checkPermission(this.ctx, "android.permission.ACCESS_COARSE_LOCATION") != 0) {this.b();return;}Object object0 = this.ctx.getSystemService("location");if(object0 != null) {LocationManager locationManager0 = (LocationManager)object0;String s = locationManager0.getBestProvider(new Criteria(), false);NonNullUtils.c(s);Location location0 = locationManager0.getLastKnownLocation("passive");this.sendLocation(location0);. . .}

攻击目标

Ermac 的攻击目标非常广泛,世界各地的机构都在攻击列表中。Hook 又新增加了数十个目标,包括金融应用程序和社交应用程序,地域范围扩张至南美洲、亚洲、非洲以及中东。

攻击目标最多的十个国家

攻击目标最多的十个国家

总结

Hook 的新动向为恶意软件发展指出了一个明确的方向。由于不仅能够完成从感染到交易的全攻击链,还能跟踪和监控设备,Hook 恶意软件家族已经被研究人员列为高危恶意软件行列。Hook 恶意软件家族的出现,也将会助推 Ermac 家族更进一步。

IOC

c5996e7a701f1154b48f962d01d457f9b7e95d9c3dd9bbd6a8e083865d563622

55533397f32e960bdc78d74f76c3b62b57f881c4554dff01e7f9e077653f47b2

768b561d0a9fa3c6078b3199b1ef42272cac6a47ba01999c1f67c9b548a0bc15

8d1aabfb6329bf6c03c97f86c690e95723748be9d03ec2ed117376dd9e13faf0

5.42.199[.]22

193.233.196[.]2