趋势科技研究人员发现了一种新的勒索软件,该勒索软件滥用了名为 Everything 的合法工具的 API。Mimic 勒索软件最早在 2022 年 6 月被发现,针对俄语与英语用户发起攻击。

组件

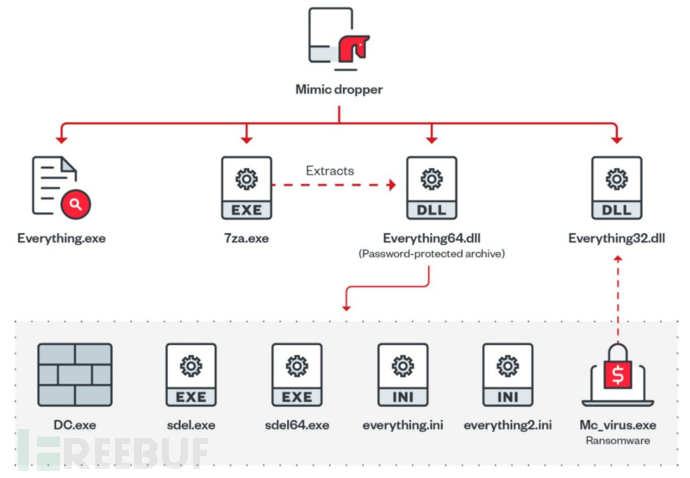

Mimic 通常以可执行文件的形式出现,其中包含多个二进制文件和受密码保护的压缩文件,还有部分用于关闭 Windows defender 和合法 sdel 的工具。

勒索软件组件

勒索软件组件

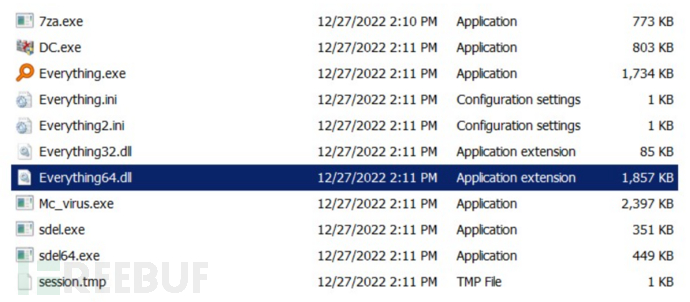

执行时,恶意软件会首先将组件释放到 %Temp%/7zipSfx文件夹中,再通过以下命令使用 7za.exe 将伪装成 Everything64.dll 的加密压缩文件一同释放(%Temp%\7ZipSfx.000\7za.exe" x -y -p20475326413135730160 Everything64.dll)。

释放落地组件

释放落地组件

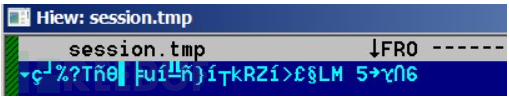

Mimic 会将会话密钥文件 session.tmp 释放在同一目录下,以便在进程中断时用于继续加密。

session.tmp 文件

session.tmp 文件

将释放的文件复制到 %LocalAppData%\{Random GUID}\,将勒索软件重命名为 bestp`lacetolive.exe后再删除原始文件。

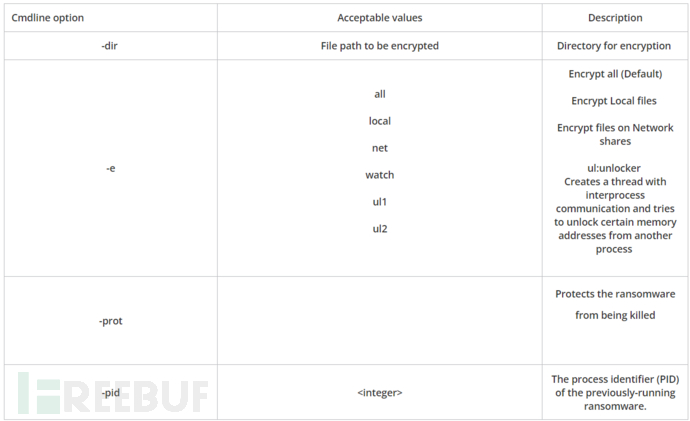

Mimic 支持的命令行参数如下所示:

支持的参数

支持的参数

勒索软件分析

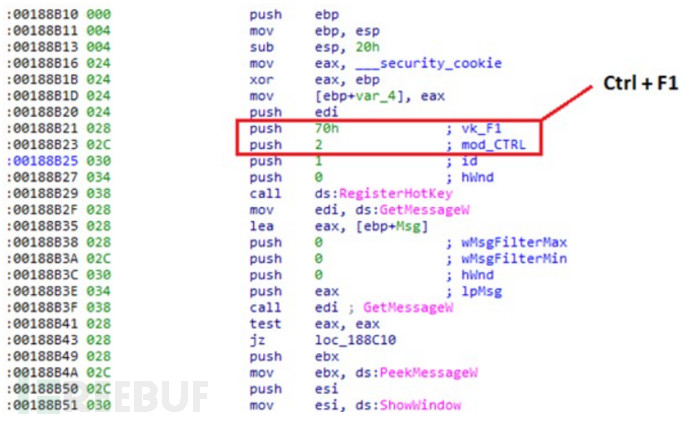

Mimic 勒索软件使用多个线程来加快加密速度。执行时,勒索软件首先使用 RegisterHotKey 注册一个热键(Ctrl + F1),用以显示勒索软件执行的状态日志。

注册热键

注册热键

查看日志

查看日志

勒索软件的配置需要进行解密:

解密函数

解密函数

解密后的部分配置文件

解密后的部分配置文件

完整的配置信息如下所示:

完整配置

完整配置

Mimic 勒索软件具有多种功能:

收集系统信息

通过注册表进行持久化

绕过用户帐户控制(UAC)

禁用 Windows Defender

禁用 Windows 遥测

激活防关机措施

激活防杀措施

卸载虚拟驱动器

终止进程和服务

禁用睡眠模式/关闭系统

禁止系统恢复

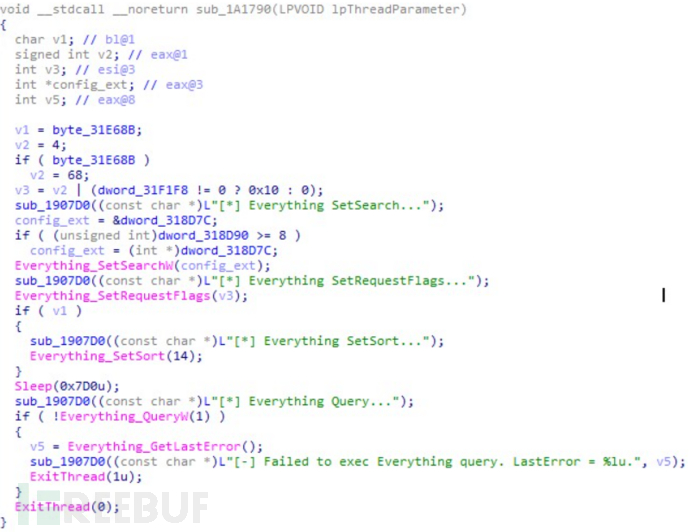

滥用 Everything32 API 进行加密

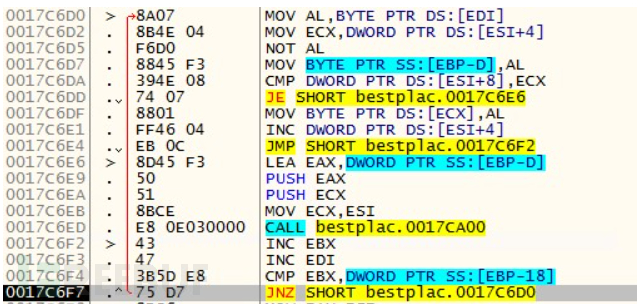

Mimic 利用 Everything32.dll 获取查询的结果,查询特定文件扩展名与文件名。

滥用 Everything API 的函数

滥用 Everything API 的函数

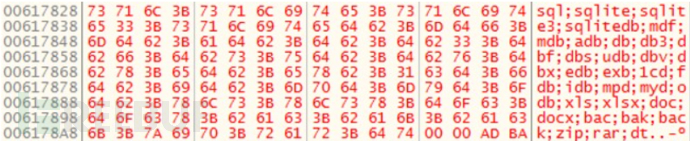

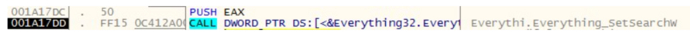

使用 Everything_SetSearchW 函数搜索特定文件:

file:<ext:{list of extension}>file:<!endwith:{list of files/directory to avoid}>wholefilename<!{list of files to avoid}>file:<ext:;sql;sqlite;sqlite3;sqlitedb;mdf;mdb;adb;db;db3;dbf;dbs;udb;dbv;dbx;edb;exb;1cd;fdb;idb;mpd;myd;odb;xls;xlsx;doc;docx;bac;bak;back;zip;rar;dt> file:<!endwith:QUIETP`LACE> <!"\steamapps\" !"\Cache\" !"\Boot\" !"\Chrome\" !"\Firefox\" !"\Mozilla\" !"\Mozilla Firefox\" !"\MicrosoftEdge\" !"\Internet Explorer\" !"\Tor Browser\" !"\Opera\" !"\Opera Software\" !"\Common Files\" !"\Config.Msi\" !"\Intel\" !"\Microsoft\" !"\Microsoft Shared\" !"\Microsoft.NET\" !"\MSBuild\" !"\MSOCache\" !"\Packages\" !"\PerfLogs\" !"\ProgramData\" !"\System Volume Information\" !"\tmp\" !"\Temp\" !"\USOShared\" !"\Windows\" !"\Windows Defender\" !"\Windows Journal\" !"\Windows NT\" !"\Windows Photo Viewer\" !"\Windows Security\" !"\Windows.old\" !"\WindowsApps\" !"\WindowsPowerShell\" !"\WINNT\" !"\$WINDOWS.~BT\" !"\$Windows.~WS\" !":\Users\Public\" !":\Users\Default\" !"C:\Users\Win7x32\AppData\Local\{ECD7344E-DB25-8B38-009E-175BDB26EC3D}" !"NTUSER.DAT"> wholefilename:<!"restore-my-files.txt" !"boot.ini" !"bootfont.bin" !"desktop.ini" !"iconcache.db" !"io.sys" !"ntdetect.com" !"ntldr" !"ntuser.dat" !"ntuser.ini" !"thumbs.db" !"session.tmp" !"Decrypt_me.txt"> <!size:0>

使用 Everything_SetSearchW API

使用 Everything_SetSearchW API

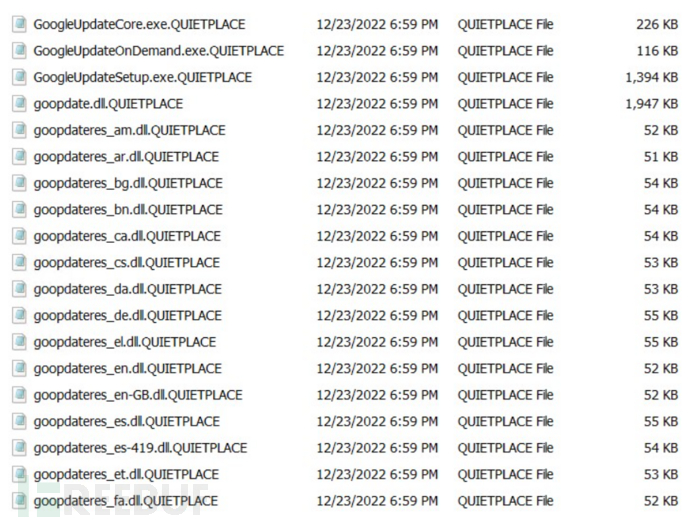

将文件扩展名 .QUIETP`LACE 附加到加密的文件后,最后显示勒索信息:

加密的文件

加密的文件

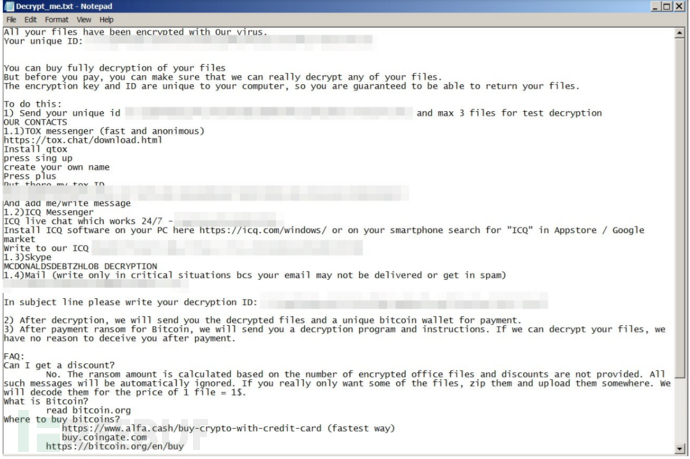

Mimic 勒索信息

Mimic 勒索信息

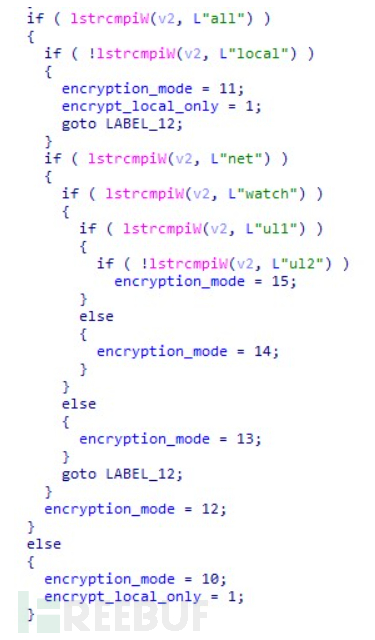

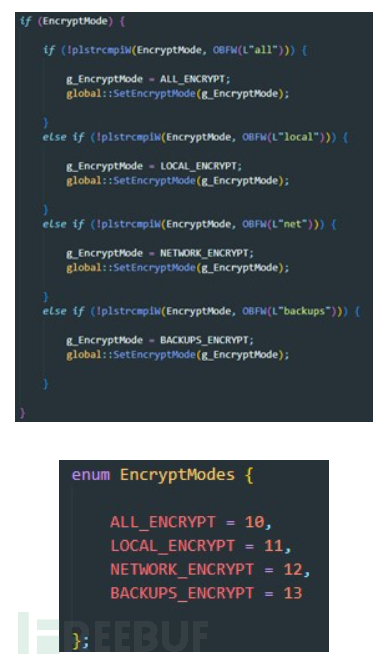

与 Conti 有关

部分代码与 2022 年 3 月泄露的 Conti 勒索软件构建工具存在相似之处,如下所示:

Mimic 代码

Mimic 代码

Conti 构建工具代码

Conti 构建工具代码

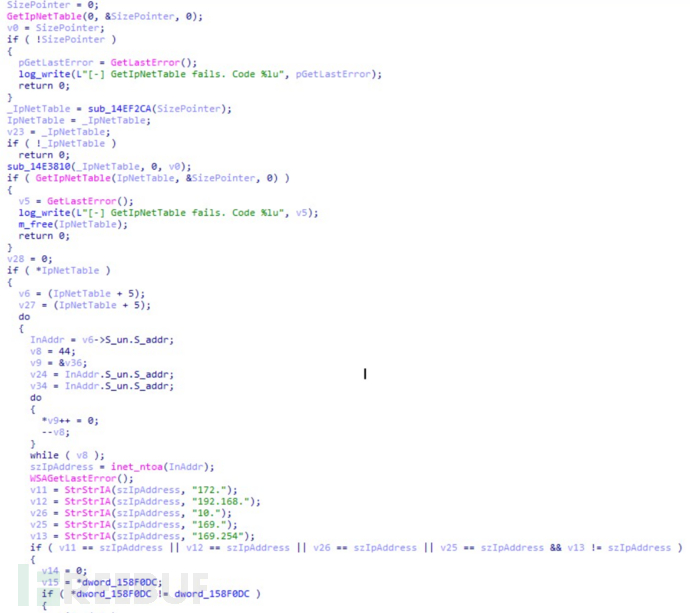

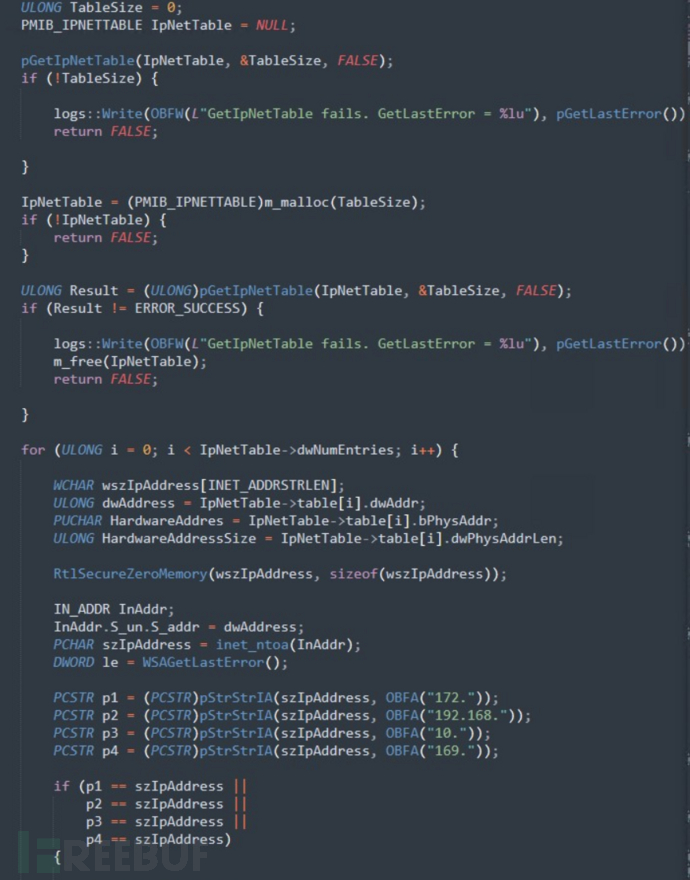

Mimic 为其增加了用以排除包含 169.254 开头的 IP 地址的过滤器:

Mimic 代码

Mimic 代码

Conti 构建工具代码

Conti 构建工具代码

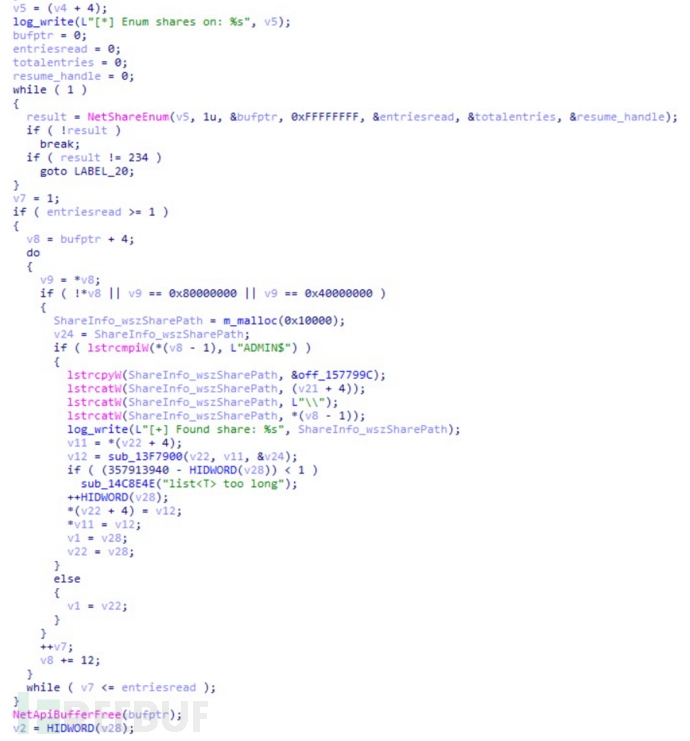

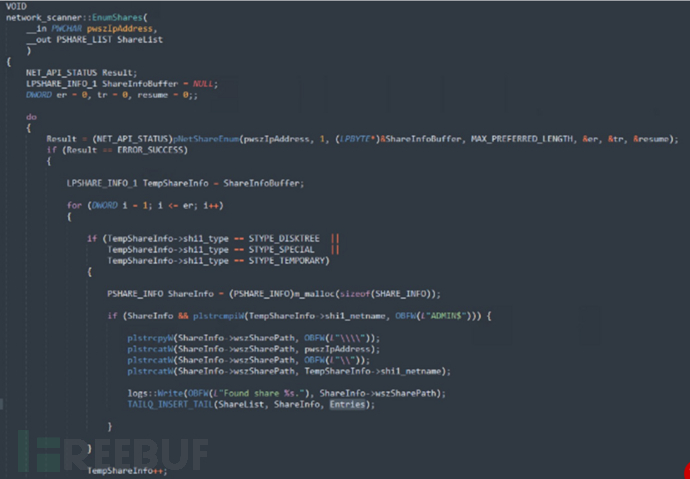

在 Windows 共享枚举功能中也使用了 Conti 的代码:

Mimic 代码

Mimic 代码

Conti 构建工具代码

Conti 构建工具代码

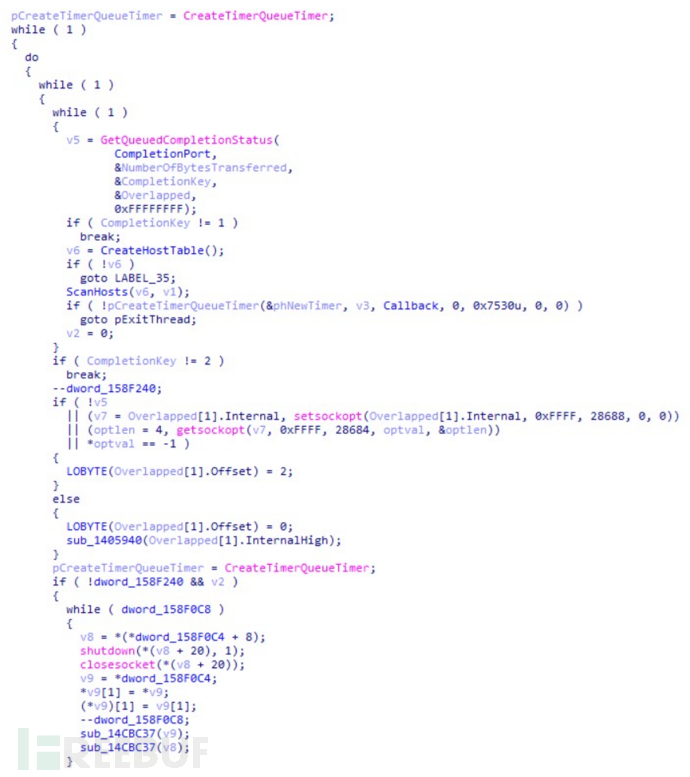

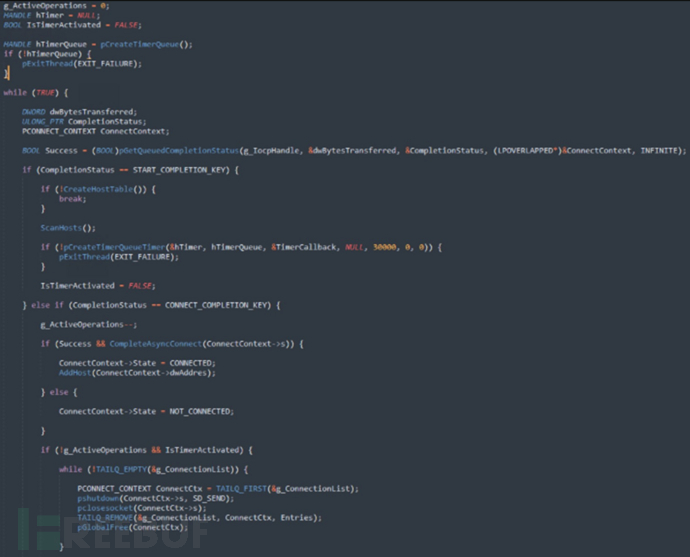

Mimic 的端口扫描功能也是基于 Conti 修改而来的:

Mimic 代码

Mimic 代码

Conti 构建工具代码

Conti 构建工具代码

结论

Mimic 勒索软件具有多种功能,并且利用多线程机制滥用 Everything 的 API 对文件系统进行加密。这样可以最大限度地减少资源使用,而且提高执行效率。

攻击者也在积极利用泄露的勒索软件构建工具代码来改进恶意软件,这都是攻击者活跃的表现。

IOC

08f8ae7f25949a742c7896cb76e37fb88c6a7a32398693ec6c2b3d9b488114be

9c16211296f88e12538792124b62eb00830d0961e9ab24b825edb61bda8f564f

e67d3682910cf1e7ece356860179ada8e847637a86c1e5f6898c48c956f04590

c634378691a675acbf57e611b220e676eb19aa190f617c41a56f43ac48ae14c7

c71ce482cf50d59c92cfb1eae560711d47600541b2835182d6e46e0de302ca6c

7ae4c5caf6cda7fa8862f64a74bd7f821b-50d855d6403bde7bcbd7398b2c7d99

a1eeeeae0eb365ff9a00717846c4806785d55ed20f3f5cbf71cf6710d7913c51

b0c75e92e1fe98715f90b29475de998d0c8c50ca80ce1c141fc09d10a7b8e7ee

1dea642abe3e27fd91c3db4e0293fb1f7510e14aed73e4ea36bf7299fd8e6506

4a6f8bf2b989fa60daa6c720b2d388651dd8e4c60d0be04aaed4de0c3c064c8f

b68f469ed8d9deea15af325efc1a56ca8cb5c2b42f2423837a51160456ce0db5

bb28adc32ff1b9dcfaac6b7017b4896d2807b48080f9e6720afde3f89d69676c

bf6fa9b06115a8a4ff3982427ddc12215bd1a3d759ac84895b5fb66eaa568bff

ed6cf30ee11b169a65c2a27c4178c5a07ff3515daa339033bf83041faa6f49c1

480fb2f6bcb1f394dc171ecbce88b9fa64df1491ec65859ee108f2e787b26e03

30f2fe10229863c57d9aab97ec8b7a157ad3ff9ab0b2110bbb4859694b56923f

2e96b55980a827011a7e0784ab95dcee53958a1bb19f5397080a434041bbeeea

136d05b5132adafc4c7616cd6902700de59f3f326c6931eb6b2f3b1f458c7457

c576f7f55c4c0304b290b15e70a638b037df15c69577cd6263329c73416e490e