BitRAT 是一种臭名昭著的远控木马,自从 2021 年 2 月起在地下犯罪论坛中进行销售。其主要功能:

数据外带

执行 Payload

DDoS 攻击

键盘记录

摄像头与麦克风录音

凭据窃取

门罗币挖矿

运行进程

这些功能使得 20 美元的 BitRAT 成为了一种普遍存在的威胁。

数据泄露情况

在分析时,研究人员发现攻击者劫持了哥伦比亚合作银行的基础设施。攻击者利用来自银行的敏感数据作为诱饵,这说明攻击者已经获得了访问客户数据的权限。

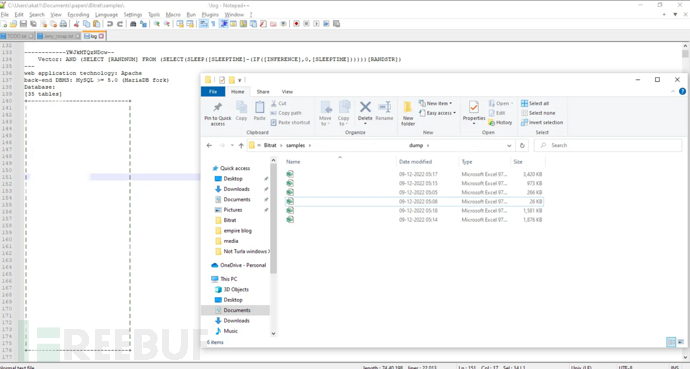

调查时,研究人员发现攻击者使用 sqlmap 进行攻击的日志以及数据库转储文件。一共发现了 418777 行客户敏感数据被泄露,包括哥伦比亚国民身-份-证号、电子邮件地址、电话号码、客户姓名、付款记录、工资与地址等信息。根据监控,尚未发现此类数据被公开披露或者进行公开售卖。

Excel 恶意文档

Excel 恶意文档

这些 Excel 表格充当了 BitRAT 的诱饵,这些文件都是 Administrator 用户编辑的。

样本分析

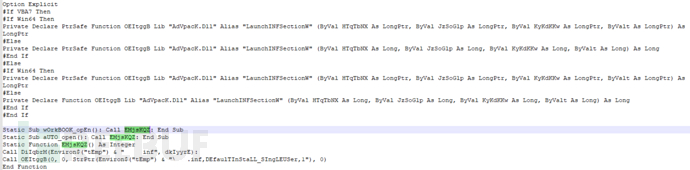

Excel 文件中包含高度混淆的宏代码,打开会释放 .inf 文件并执行。.inf 文件在宏代码中被切分成数百个数组,去混淆后重建原始内容写入临时文件,最后通过 advpack.dll 执行它。

宏代码

宏代码

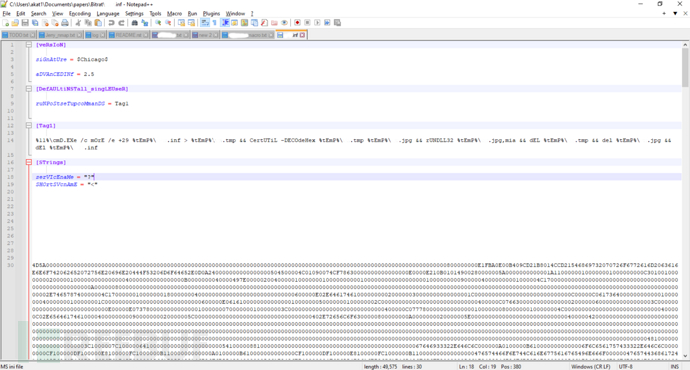

.inf 文件中包含以十六进制编码的二阶段 DLL 文件,使用 certutil 解码后写入 %temp% 路径并由 rundll32 执行。最后,程序会删除临时文件。

.inf 文件

.inf 文件

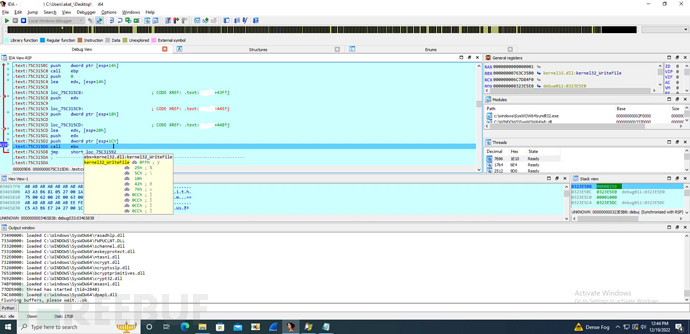

该 DLL 文件使用各种反调试技术来进行检测规避,样本还会使用 WinHTTP 库从 GitHub 下载并执行最终的 BitRAT。DLL 文件使用 WinExec 执行 Payload 并退出。

下载 BitRAT

下载 BitRAT

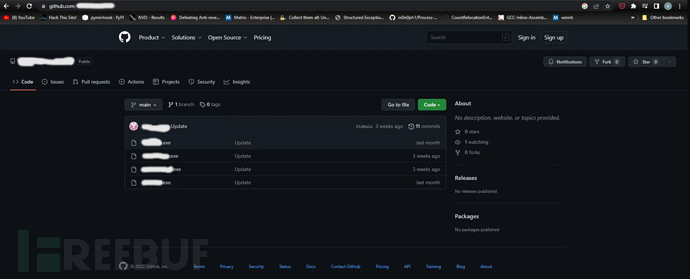

GitHub 的存储库是在 11 月 中旬创建的,该账户就是为了存放多个 Payload 而创建的。

攻击者 GitHub

攻击者 GitHub

GitHub 仓库

GitHub 仓库

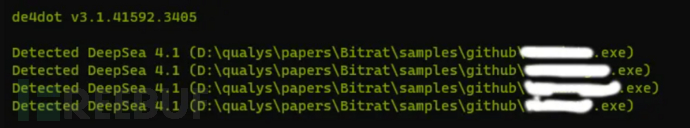

这些恶意样本都是经过 DeepSea 混淆的 BitRAT Loader。BitRAT 也被嵌入到 Loader 中,并且通过 SmartAssembly 进行混淆处理。

混淆

混淆

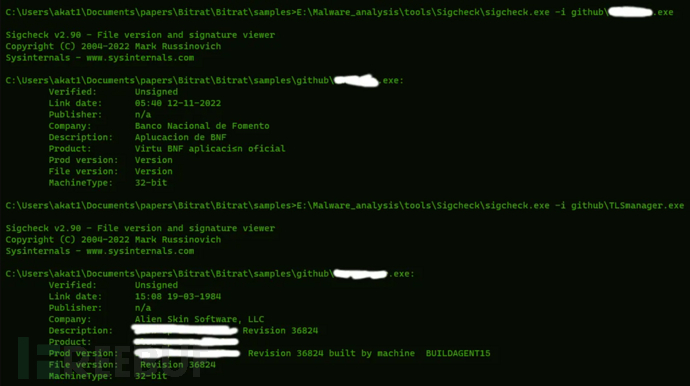

文件还包含从两家不同公司窃取的资源,显得文件是合法文件。

被劫持的文件

被劫持的文件

BitRAT 的配置如下所示:

"Host": "<C2 IP>","Port": "7722","Tor Port": "0","Install Dir": "0","Install File": "0","Communication Password": "c4ca4238a0b923820dcc509a6f75849b","Tor Process Name": "tor"

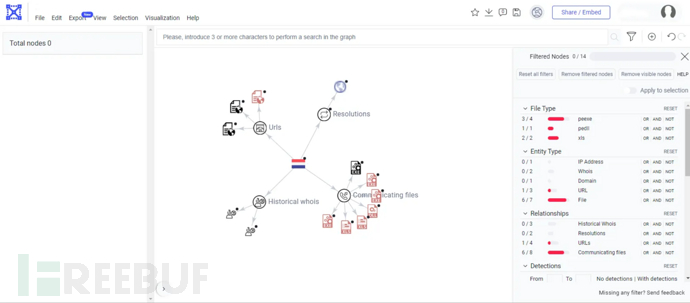

根据 VirusTotal 的数据,其结构为:

基础设施结构

基础设施结构

结论

攻击者一直在改进其传播和感染受害者的方法,也有越来越多滥用合法基础设施的情况出现。