本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

考试人在江湖

古人云:“功夫再高,也怕菜刀”,技术再强的大佬也要参加期末考试,更何况是我这种菜鸡。

第1章 信息系统安全概述

主要从3个角度来把握:

1.是什么:

系统安全经历了:1. 保密通信 2.信息安全 3. 信息安全保障 三个阶段

基本安全目标: 机密性 完整性 可用性

四个层面 : 设备 内容 行为 数据 + 安全

2.为什么:

因为爱情,在哪个地方......呸; 因为 黑客恶意攻击 信息系统缺陷 网络和通信协议脆弱性

安全威胁的来源:

1.基本威胁:信息泄露 完整性破坏 拒绝服务 非法使用2.主要的可实现威胁:假冒 旁路控制 授权侵犯

3.主要的植入威胁:特洛伊木马 陷门

潜在威胁:窃听 流量分析 操作人员不慎导致的信息泄露 媒体废弃物导致的信息泄露

安全攻击的分类:

被动攻击:窃听攻击和流量分析 不涉及对数据的更改,所以很难被察觉。通过采用加密措施,完全有可能阻止这种攻击,重点是预防,而不是检测。

主动攻击:恶意篡改数据流或者伪造数据流等攻击行为,包括:伪装攻击 重放攻击 消息篡改 拒绝服务,易于检测,难以阻止。

3.怎么做:

安全防护需要遵循 最小特权 整体性 分层性 原则

遵循PDRR模型 保护 检测 响应 恢复

对于 主动攻击 难以预防 应该检测, 被动攻击反之

网络安全模型:消息的发送方 接收方 安全变换 信息通道 可信的第三方 攻击者

安全服务:

认证:同等实体认证和数据源认证,保证通信的真实性。

访问控制:对那些通过通信连接对主机和应用的访问进行限制与控制。这种保护服务可用于对资源的各种不同类型的访问。

数据保密性:防止传输的数据遭到诸如窃听 流量分析 等被动攻击。

数据完整性:可以应用于消息流 单条消息 或消息的选定部分

不可否认性:防止发送方或接收方否认传输过或者接收过某条消息。

可用性:根据系统的性能说明,能够按照系统所授权的实体的要求对系统或系统资源进行访问。

安全机制

特定安全机制:加密 数字签名 访问控制 数据完整性 认证交换 流量填充 路由控制 公正

普遍安全机制:可信功能度 安全标志 事件检测 安全审计跟踪 安全恢复

obfuscation

1.嗅探是对机密性攻击

2.备份是为了满足可用性

3.阻断攻击是针对可用性

第二章 密码学基础

由于课程非密码学,对于这部分的考察不会很深,仅需要考生掌握基本概念和简单的计算。

密码流派

根据变换对象(单位)分类,可以分为古典和现代;根据密钥使用方式分类,分为公钥和对称;根据明文密文处理方式的不同,又可以分为分组和序列;当然了,各流派下面又可以细分(详情请学习密码学),各有所长,百花齐放,百家争鸣。

消息认证

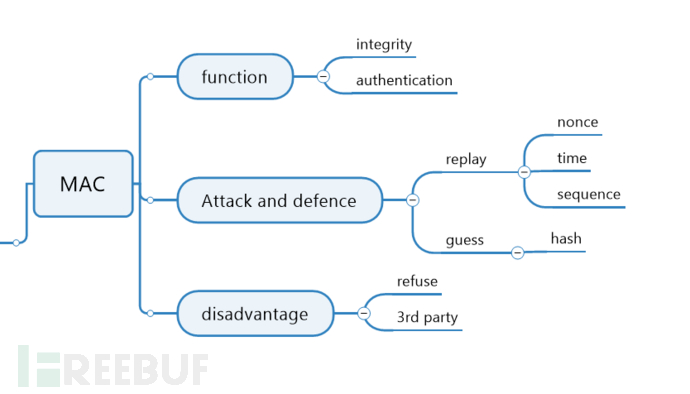

可以简单理解为带密钥(authentication)的单项散列函数(integrity),缺点由于共享密钥的引入不能防止抵赖,也无法向第三方证明。对于repaly攻击和密钥推测攻击的防御策略如下:

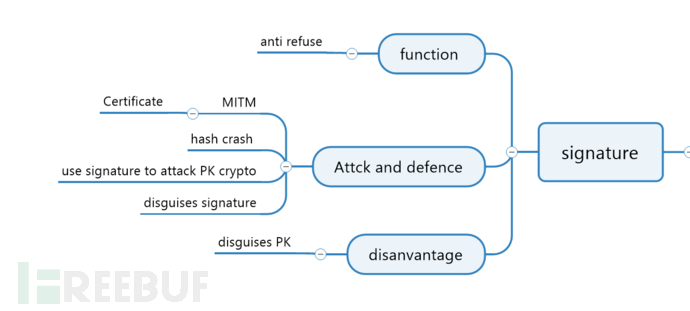

数字签名

饿了,出去买个面包;网络安全深似海,啃完面包接着写。 ——r2ate1

书接上文,为了防止否认,诞生了数字签名;私钥签名,公钥验证。但是由此带来了一个新的问题,公钥的真假如何判定,这也正是PKI的使命所在:

什么是数字证书:

我们知道保护公钥的真实性和完整性的方法之一是数字签名。假设有一个权威公正的第三方可信实体,所有的公钥都交由实体X验证签名后存入某个数据库公开发布,实体X通过可信途径将自己的公钥公开,则用户从数据库中取得公钥时通过验证实体X的签名是否完整,从而可以发现对公钥的篡改。进一步,如果将用户的标识符和公钥联系在一起签名,则可以确认公钥的身份,防止攻击者冒充或伪造公钥,由可信的权威机构签署的信息集(对,就是这么简单)合称为证书 。

证书包含的主要信息:主体名、序号、有效期、签发者名。

PKI

PKI组成主要包括:

用户 CA(认证机构) RA(注册机构) CR(repository:证书仓库)

CA负责证书的颁发

RA负责注册证书和本人身份认证(用机构私钥对生成的证书及进行数字签名)

CR负责保存证书

EASY RSA

1.选择P,Q

2.计算N=P*Q

3.计算欧拉函数O(N)=(P-1)*(Q-1)

4.选择与O(N)互质的E

5.计算E对于O(N)的模反元素D(课本上要求D<O(N))

6.公钥(E,N);

7.私钥(D,N);

身份认证

认证方式

认证的方式包括:利用用户所知道的,所拥有的,生物特征,行为特征

包括标识和鉴别两个过程

- 认证主要可以分为3类:

口令认证 - 基于生物特征的认证方式

- 基于智能卡的认证方式

其中传统的口令认证无法有效抵御重放 ATTACK,于是又发展出了一次性口令认证:主要是基于时间同步和挑战应答的异步认证方式(S/Key协议,一次注册,多次认证,由于迭代值的动态性,可以防御重放,无法抵御小数攻击),其中挑战应答方式的理解可以参考TK的王铁匠和李寡妇的故事。

认证协议

可以分为单项认证、双向认证和可信的第三方认证,主要谈一下可信的第三方认证(在C和V之间加东西),即Kerberos协议,期末考试不会涉及委派攻击之类的技术性问题,主要还是理解其原理:

全程使用对称密码,支持双向认证,两种票据:票据许可票据和服务许可票据;

四种角色:客户端C、应用服务器V、票据许可服务器TGS、认证服务器AS

对应关系:票据许可票据是客户端访问TGS所需的票据,服务许可票据是客户端访问V时需要的票据。

共享密钥(对称密码):AS和C,AS和TGS,TGS和V

如何防止重放 ATTACK,加时间戳;

如何对抗票据被盗:引入会话密钥,由谁分发,分发给谁,答得好,TGS和C的会话密钥由AS分发。这样一来,TGS给C的服务许可票据就被加密,从而可以有效的对抗消息盗用。

如何实现双向认证:还是会话密钥的思想,由TGS负责分发C和V的会话密钥。

说到这里,不难发现,理解了Kerberos协议的实现原理也就理解了单向认证和双向认证的思想。

这里主要总结一点:无论是一次性口令认证技术还是认证协议中的单项认证和双向认证,其实现方式主要包括对称密码和非对称密码技术。而对称密码最大的特点就是共享密钥,这一点是和上一章提到的消息认证类似,点到为止。

访问控制

访问控制是身份认证之后的工作,三要素:主体、客体、访问。

什么是访问控制:是在身份认证之后,根据授权数据库中预先定义的安全策略对主体的行为进行限制。

访问控制策略分为强制访问控制、自主访问控制和基于角色的访问控制。

自主访问控制

顾名思义,资源的所有者可以决定其他主体对该资源的访问权限,实现机制有3:访问控制矩阵、访问控制列表和访问控制能力表。

主要考察学生对访问控制列表和访问控制能力表的区别的理解:核心是对象不同,访问控制列表的对象是客体,而能力表的对象是主体。

强制访问控制

只有系统的安全管理员可以决定对谁授予何种访问权限,同时安全管理员的操作也受到严格的管控。

3个模型:

BLP模型侧重机密性(*—特性可以有效的防止特洛伊木马,原理是客体的保密级别不低于主体的保密级别),BIBA模型侧重完整性,DION模型两者兼顾。

基于角色的访问控制(RBAC)

诞生的背景就是强制访问控制下安全管理员太累了,于是将主题分类(Teacher、Student、Hacker...),对每一类主题分配不同的访问权限,用户和角色之间是多对一的关系。

RBAC基本元素:用户 角色 权限

RBAC模型的分类:核心RBAC模型 有角色继承的RBAC模型(受限和多重) 有约束的RBAC模型(静态职责分离(排他性)和动态职责分离)

RBAC的特点和优势:

便于授权管理 便于职责分离 便于实施最小特权原则

零知识证明

不泄露秘密信息进行身份认证

写在后面

心若无名,方可专心练剑;迎战期末,网安人永远在路上。