用Yakit实现Match Extract功能

背景

Burp⾥有match extract,⽽在Yakit⾥可以通过"预加载参数⽣成器" 来获取token插⼊。

进入正题

要提取token,⾸先得找到提取token的正则,这⾥使⽤Fuzzer巧妙获取⼀下即可。

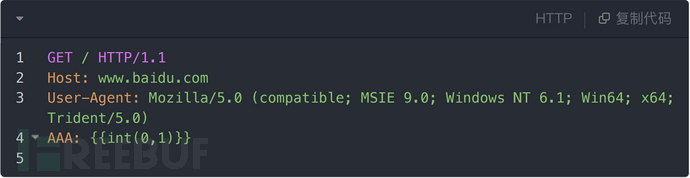

像这样随便插⼊⼀个Fuzztag获取response,就可以⽤提取响应数据的功能来获取正则。

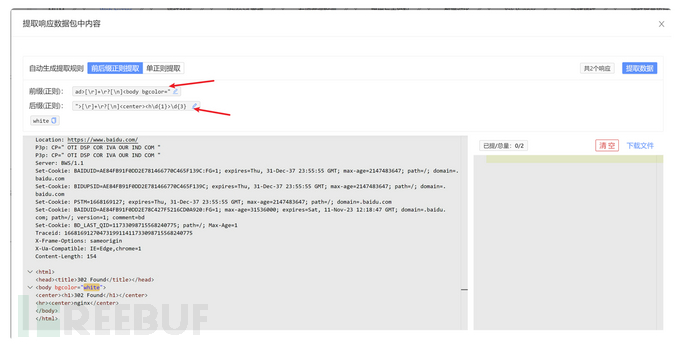

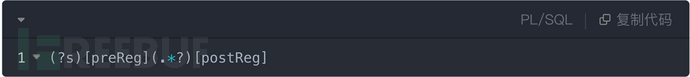

然后前后缀之间插⼊(.*?) ,因为可能涉及多⾏匹配,所以建议前⾯加个(?s),格式就是:

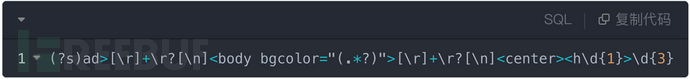

替换成上⾯的例⼦就是 :

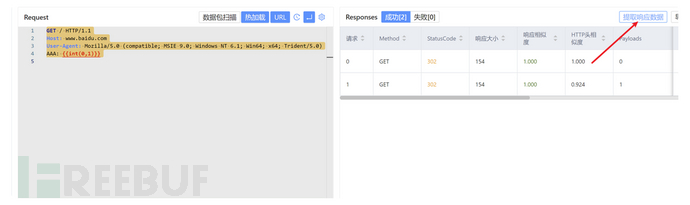

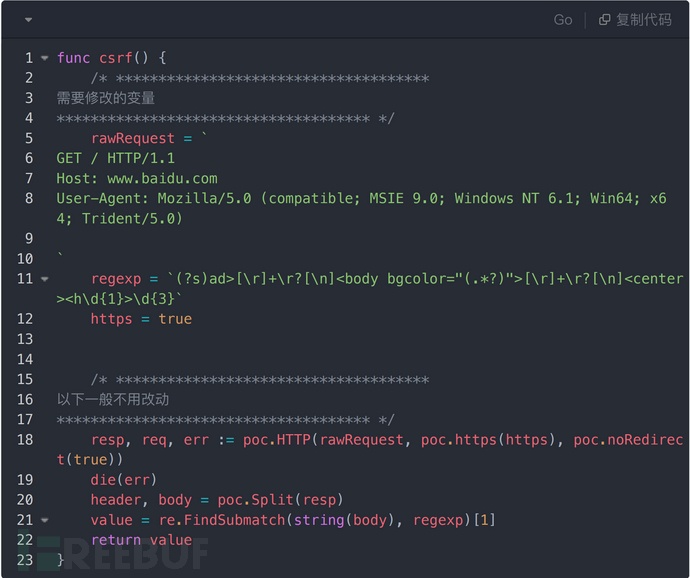

原本是想使用它的单正则提取,发现有bug,无法提取分组值 ,然后代码如下 :

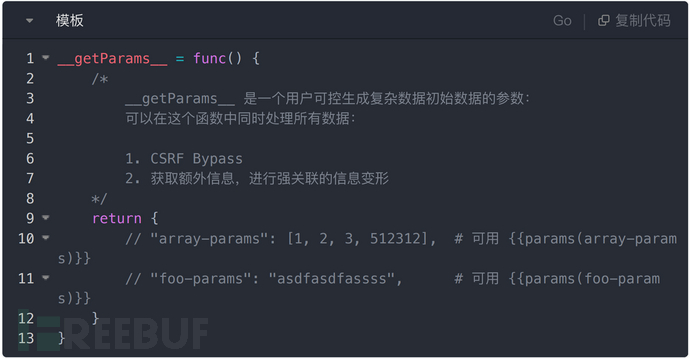

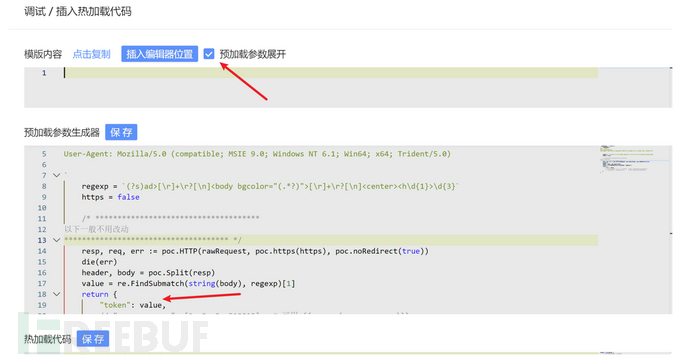

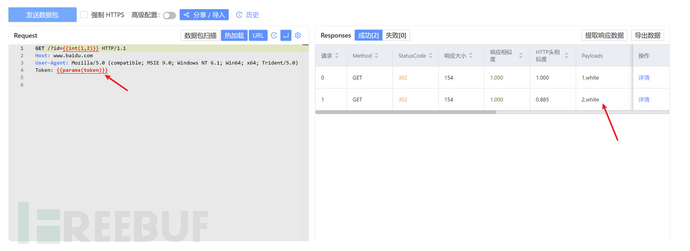

热加载,插⼊到预加载参数⽣成器,将提取的结果放到"token"这个参数中,后续就会渲染给{{params(token)}}

这个函数是⼀个全局函数,就是每次发包都会调⽤这个函数,进⾏参数预处理,如果没有这种场景,就别去改它。

下⾯就是最后⼀步,插⼊Fuzztag{{params(token)}},发包后可以看到payloads⾥已经被渲染了。

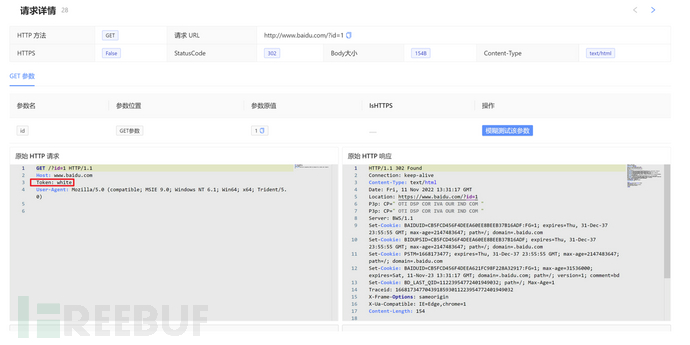

打开请求详情查看,进⼀步确认渲染成功了。

参考文章:https://mp.weixin.qq.com/s/ePogLxU5SPkNNPiCMb3QTw、

结语

感谢来自@520师傅的投稿分享,在Yakit的进阶过程中,已经陪很多师傅完成了大量的工作内容,未来团队也会继续沉淀与强化Yakit的各个功能模块,希望能逐步脱离大家对 BurpSuite的依赖,更高效便捷地完成工作!

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

文章目录