2019 年,Gartner 提出 安全访问服务边缘(SASE)概念,在网络安全领域成为研究热点。SASE在国内有很多概念炒作,部分安全厂商将自己的网络和安全产品融合推出 SASE解决方案,更有甚者,将自己的优势产品包装为“SASE”推向市场。近期,SASE 得到了行业越来越多的认可,标准化工作也取得了一些成果。

随着SaaS和云安全的快速发展,移动终端性能的提升,以及疫情带来的远程办公普遍化,企业和用户对网络性能和安全有了新的要求,基于SD-WAN、安全服务栈和零信任理念的安全访问服务边缘 SASE应运而生。SASE将网络与安全融合能力以云服务形式进行交付,为保障分支机构办公和远程办公等场景安全提供了新的解决思路。下面重点分析 SASE 部署架构及应用场景,为企业后续采用 SASE服务提供参考。

一、SASE部署方案

SASE根据企业的安全现状、安全需求和投入有不同的部署方案,主要概括为以下3种:

(1)云原生SASE, 所有网络和安全服务通过云服务形式交付。企业根据自身对安全可控性和安全能力水平可以选择自己维护SASE管理平台或完全托管。

(2)云端管理的本地SASE,所有安全检查服务在本地完成,企业可以充分利用原有的安全资产,通过云端进行SASE统一管理。

(3)混合SASE就是上述两种方式的结合,本地安全设备可以处理大部分正常流量,而需要管控审计的未知流量、SaaS流量和VPN内网流量则通过SASE云端节点进行处理。或者部分具备安全处理能力的本地节点可以处理部本地流量,不具备安全能力的本地节点流量全由云端SASE节点进行安全检查服务,再由云端SASE管理平台统一管控。

1.1 云原生SASE

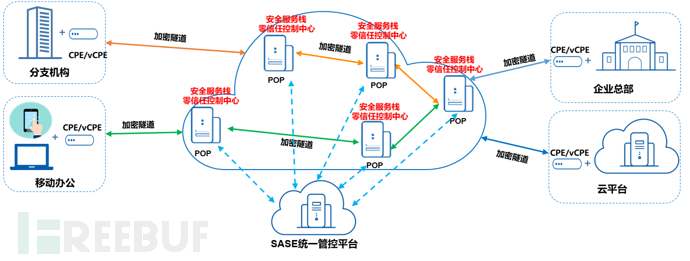

云原生SASE采用容器或虚拟化技术实现网络和安全融合能力的云交付。云原生SASE架构下,安全服务能力可以根据需求更好地编排,遇到大流量状况也可以动态快速扩容;针对移动办公或远程办公用户,SASE可以根据用户的物理位置,自动选择接入SD-WAN最佳POP节点,用户只需安装轻量级硬件设备或客户端定向连接至POP节点。

云原生SASE架构最大的优势在于任何地方都可以享受企业级的网络和安全服务。某个POP节点出现故障,也可以就近自动切换连接到新的POP节点。但是,也存在一些缺点,比如企业总部具有海量流量需要处理,相应的POP性能要求高。云原生SASE最适合具有许多分支机构的企业,例如水电燃气网络等运营服务商。

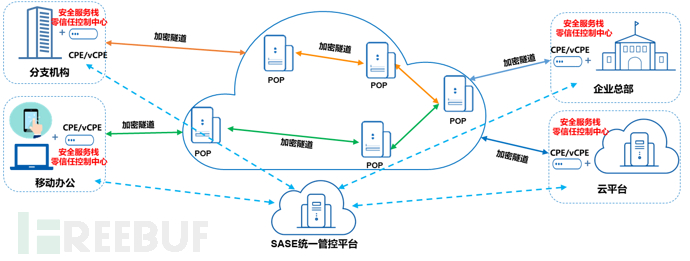

1.2 云端管理的本地SASE

云端管理的本地SASE是指所有安全检查服务都在本地完成,云端SASE统一管理平台对本地安全服务节点进行管控。这种方法企业可以继续使用原有的安全资产,因为一些公司不会轻易丢弃新增的网络安全设备来购买SASE安全服务。这种方案提高了安全检查服务的性能,但SASE服务提供商需要兼容这些安全资产,这种方案比较适合具有大量员工的企业,例如制造型企业。

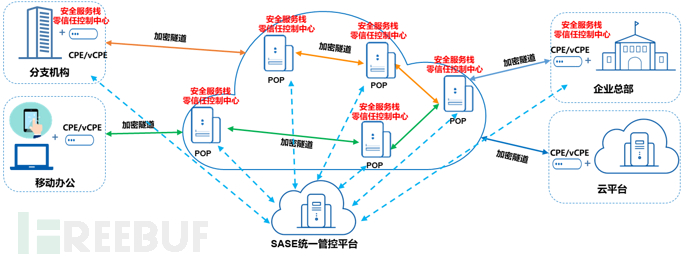

1.3 混合模式

混合模式是指混合使用云原生SASE和云端管理的本地SASE,它能同时兼顾性能、适配以及安全投入,可以把部分安全服务能力下沉到本地安全设备,实现本地节点和POP节点算力的平衡。该方案把大部分正常流量分配给本地安全设备,而需要管控审计的未知流量和SaaS流量则通过POP节点进行处理。这种方案可能会被大多数企业采用,如一家全球性企业在各地都有分支机构,在总部可以使用本地安全设备处理,远程办公可以通过云原生SASE来服务,最终由SASE统一管理平台监管审计。

二、SASE应用场景

2.1 多分支机构组网

当前企业分支机构存在网络安全能力弱,缺乏专职运维人员,接入方式多样且不易于维护,同时大多分支机构无法通过内网访问总部,总部也缺乏对分支机构安全管控等问题,有的企业通过VPN访问内部系统存在一定的安全风险,专线费用又比较高。SASE通过SD-WAN将流量引流到最近的POP节点,实现分支业务访问传输优化与加速,并通过QoS保障关键业务传输质量。同时,通过SASE的零信任组件对接入终端进行身份认证、持续评估和访问控制,保障企业员工和合作伙伴都能安全地访问业务,总部也可以对分支机构实现组网、安全服务栈和统一管理,实现各分支访问方式统一,分支订阅式购买所需网络安全能力,新增分支也可以快速接入,扩展性强。

2.2 远程办公

在疫情影响下,远程办公已经成为新常态,移动终端和自带设备爆发式增长,流量愈加不可预测,以及新的安全威胁不断出现,给企业带来了巨大的风险。在家办公或远程办公存在走公网访问效果差、体验不好等问题,传统VPN又不能基于员工身份动态赋予细粒度访问权限,越权访问严重,且传统VPN安全系数低,存在0day漏洞攻击风险。通过SASE,移动终端可以就近接入POP节点,借助SD-WAN链路加速,让远程与移动办公可以快速接入,无论在哪里,都享有同等的安全保障。另外,通过接入SASE安全边缘节点,可以隐藏端口并实时进行行为分析,动态授权,访问安全更有保障。

2.3 企业安全加固

中小企业网络安全设备多且部署分散,IT资产管理难度大,传统安全技术落又后于防护需求,且缺乏预算和专业技术人员,安全加固任务实施困难。同时,企业无法对云上系统进行安全检测,无法对公司员工访问进行统一管控,存在数据泄露等风险。SASE服务不用一次性投入很多安全产品,可以弹性扩容,统一管控和审计,避免数据泄露,满足合规要求。使用SASE服务无需专业运维,统一平台管理运维工作量小,SASE可以帮助管理者掌握企业全网安全状况,随时了解最新的安全趋势和风险状态,辅助决策网络安全建设,帮助运维人员精准攻击发现,及时事件预警,日志审计回溯,协同应急处置,减轻运维工作量。

2.4 物联网安全防护

物联网和工业控制设备存在数量多且安全防护弱、设备系统和网络协议差异大等特点,单个设备受攻击时容易牵连其他设备,有可能引发重大安全事故。另外,有些物联设备实时性要求高,通过SD-WAN将流量引流到SASE节点,借助QoS保障关键业务传输质量。物联设备安全防护可以通过SASE的零信任身份认证和鉴权技术,持续信任评估和动态访问控制技术,实现设备的安全接入,哪怕受攻击也不影响其他设备。

2.5 攻防演练

SASE平台可演练模拟真实的攻击来评估企业现有业务防守体系的安全能力,通过系统资产梳理、安全基线检查、网络安全策略检查、Web 安全检测、关键网络安全风险检查、安全措施梳理和完善、应急预案完善与演练等措施及时发现安全隐患和薄弱环节,通过周期性的攻防演练,持续性的安全风险检测,并针对存在的风险点进行整改加固,提高企业在攻击防护、威胁检测、应急响应方面的能力,从而提升企业整体的安全防护能力。

参考文献

云计算开源产业联盟,云网产业推进方, SASE技术与应用场景白皮书, 2022.05