本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

导读

目前,针对蠕虫病毒特征捕获场景,主流解决方案主要是基于现有的蜜罐技术、主机监控技术、入侵检测技术、沙箱技术等实现。在捕获几率、引入安全风险、捕获未知蠕虫等方面存在明显的先天缺陷。本文研究“网络攻击反射技术”在蠕虫捕获场景中的应用。论证其在提升捕获几率、降低安全风险、捕获新兴蠕虫方面的理论效果。

0x01 明确在此讨论的“网络攻击反射技术”的定义

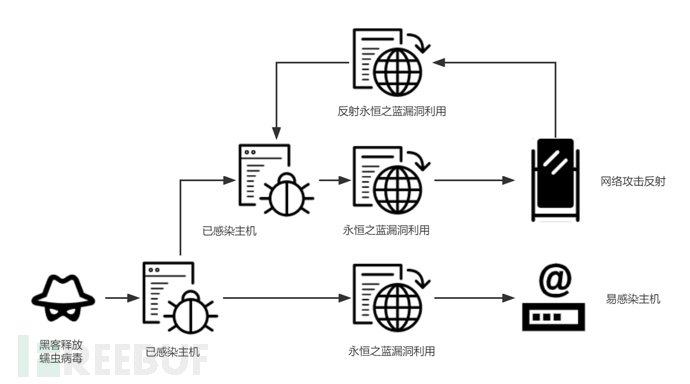

这里所说的“网络攻击反射(Bounce Attack)”,并非常见的“反射式攻击(Reflection Attack)”。而是简单的,常规的,以牙还牙的攻击反射。意味着完全复制网络攻击流量层面上的行为,并将其作用到攻击发起者本身。

0x02 网络攻击反射技术

互联网上的网络攻击手段层出不穷,形式变化万千。但千变万变离不开其本质“数据传输”。不同的网络攻击不过是按照预定的规则,以指定的传输时序,传输指定的数据而已。这也是重放攻击(Replay Attack)的底层原理。

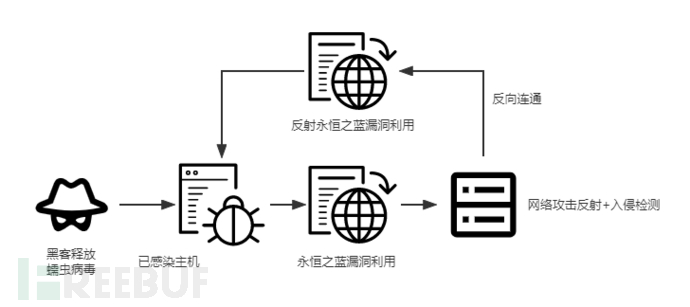

不过网络攻击行为产生的数据与传输时序往往具有一定的时效性与随机性。单纯对数据和传输时序加以复制并重放,并不能达到普遍的攻击效果。“网络攻击反射技术”在重放攻击底层原理的基础上强调实时性。让重放攻击与攻击本身“同时”发生,依赖被攻击者与攻击发起者之间的“反向连通性”,将所受攻击反弹给攻击发起者。就像镜子反射光束一样,反射网络攻击,让攻击者自食其果。

“网络攻击反射技术”作为一种主动防御技术,其目的不在于对攻击发起者造成实质性的侵害。而是确保被攻击者免遭侵害的同时,保留攻击行为的证据,对攻击行为进行分析,获取一手情报。从而帮助被攻击者,提升整体防御强度。

0x03 常见的蠕虫病毒特征捕获方法

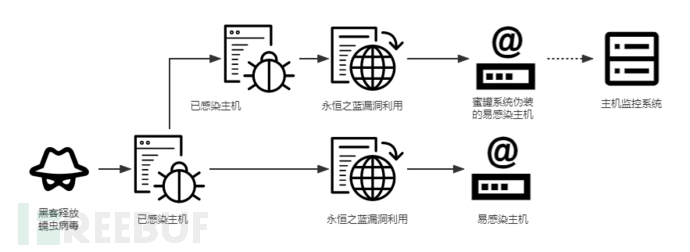

蜜罐技术结合主机监控技术捕获蠕虫病毒特征。其思路一般是伪造易感染主机并将其暴露到易感染的网络空间,当伪造的易感染主机被蠕虫病毒感染时,运行在易感染主机上的主机监控系统将获取蠕虫样本,并记录其相关行为特征。

此方法的关键在于伪造易感染主机,等待蠕虫病毒攻入。对于捕获已知蠕虫及其变种的场景,易感染主机特征明确,易于伪造,所以效果尚佳。但对于新兴蠕虫,易感染主机特征不明,无法针对性的伪造易感染主机,只能尽力伪造已知漏洞,一般收效欠佳,但尚可接受。对于利用0day漏洞传播的蠕虫病毒,此种方法很难奏效。并且,蜜罐技术的使用不可避免的引入了逃逸风险。

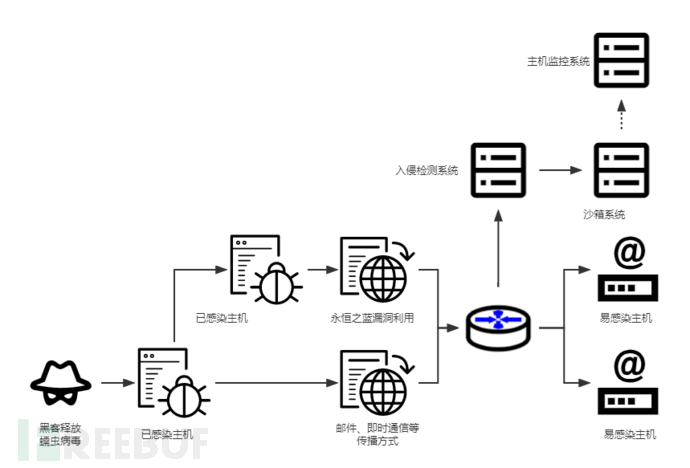

入侵检测技术结合沙箱技术与主机监控技术进行蠕虫病毒特征捕获。其思路一般是利用入侵检测技术经常捆绑的文件还原能力,还原网络中传输的文件样本,将样本进行一定筛滤后提交至使用沙箱技术隔离的临时主机中进行进行分析,判断是否为蠕虫病毒。沙箱系统将记录样本的内容特征,与行为特征。

此方法的关键在于将蠕虫病毒样本从海量文件样本中区分出来。可以捕获以文件共享形式传播的蠕虫。对于已知蠕虫,有确切的内容特征作为区分标准,效果尚佳。对于新兴蠕虫或变种蠕虫,其依赖于沙箱系统的内容分析与行为分析能力,而沙箱系统的分析过程资源消耗较高,面对大量样本文件时,很容易因筛滤条件或资源不足导致漏检,总体效果一般。同样,沙箱技术的使用也引入了一定的逃逸风险。

0x04 引入“网络攻击反射技术”的蠕虫病毒特征捕获

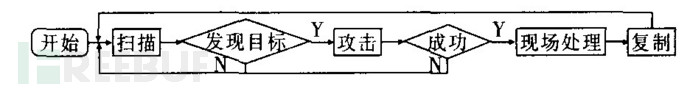

参考蠕虫病毒的传播机制研究,将蠕虫病毒传播过程分为三个阶段:扫描阶段、攻击阶段、复制阶段。

在扫描阶段,蠕虫病毒一般会对指定的网络空间进行漏洞扫描,为进入攻击阶段做准备。

在攻击阶段,蠕虫病毒将利用一个或多个漏洞获取目标主机的控制权,并准备进入复制阶段。

在复制阶段,蠕虫病毒将自身复制到已获取控制权的主机,完成传播过程。

将网络空间中的主机分类为不易感染主机、易感染主机、已感染主机。鉴于蠕虫病毒的传播特性,上述扫描与攻击的发起方一般为已感染主机,也就是攻击者角色一般由已感染主机扮演,已感染主机由易感染主机受感染而来。若蠕虫病毒未破坏已感染主机的易感染特征(既已感染主机仍然易感),且攻击者与受害者之间可以反向连通(既攻击者与受害者之间具备反向连通性),则此时在受害方使用“网络攻击反射技术”,将能获取到蠕虫病毒传播三个阶段的全部流量数据。基于蠕虫病毒传播过程的全部流量数据,结合入侵检测系统,即可分析提取蠕虫病毒的内容特征及行为特征。即便蠕虫病毒使用0day漏洞进行传播,上述理论依然生效。并且,此原理亦可以作为一种在野0day漏洞的捕获方法。

此方法的关键在于利用已感染主机的易感特征,诱骗蠕虫病毒执行完整传播过程,从而获取完整的传播过程数据,并分析特征。在满足”已感染主机仍然易感、攻击者与受害者之间具备反向连通性“这两个条件下,使用网络攻击反射技术将能在不引入逃逸风险的前提下,大幅度提高蠕虫病毒特征捕获几率。

0x05 总结

以上讨论了“网络攻击反射技术”在蠕虫特征捕获场景中的一种应用方法,分析了预期效果及条件限制。方法核心是,使用“网络攻击反射技术”诱骗蠕虫病毒执行完整传播过程,从而获取完整的传播过程数据,并分析其特征。预期效果是,对使用任意漏洞直接传播的蠕虫病毒,均具有极高的特征捕获几率。限制是,需满足”已感染主机仍然易感、攻击者与受害者之间具备反向连通性“两个条件。此种方法同样可应用于在野0day漏洞捕获场景。

限于个人精力,本文所述尚未有实验依据作为佐证,后续将深入研究,并验证其可行性。个人理解,对于”网络攻击反射技术“,其在主动防御领域还有更多值得讨论的应用场景,欢迎来信探讨。

原创文章,转载清注明出处

作者邮箱:4ling.cn@gmail.com