背景

近年来,网络钓鱼的手段是屡见不鲜,手段和方式也是层出不穷。钓鱼相关的技术作为一种比较高效的打点方式,越来越多的应用于红蓝对抗当中。本文主要分享一次实战攻防中几个有趣的钓鱼场景。

重点说明:本文分享内容为一次经过授权的红蓝对抗演练当中发生的案例,旨在分享社会工程学思维,扩充蓝军实战人员思路,也希望能通过此案例让读者强化网络安全意识,做好网络安全防护。

信息搜集

拿到靶标第一步当然是对目标进行信息搜集,主要是搜集目标人员的邮箱地址、web端邮箱入口、电话号码之类的信息,一般会先用hunter.io、email-format.com进行邮箱地址搜集,然后用verifyemail脚本验证邮箱存活,我这里用自动化信息搜集平台的邮箱挖掘功能,把邮箱收集处理好。

构造诱导性强的邮件话术

这一步是重中之重,邮件话术的质量直接决定目标的点击率,经过一番苦思冥想,整理了几个话术思路,但是觉得思路不够新颖,突然想到了前天收到的一条短信:“加薇xxxxxx,姐姐这里有你想看的”,于是灵机一动,我决定玩点不一样的花招~

简单分析这条短信为什么能脱颖而出:

1、关键词混淆躲过垃圾短信策略

2、利用了人性的弱点

下面开始制作邮件模板:

想到了之前在b站上面看到的deepfake技术,简单介绍:

Deepfake,是由“deep machine learning”(深度机器学习)和“fake photo”(假照片)组合而成,本质是一种深度学习模型在图像合成、替换领域的技术框架,属于深度图像生成模型的一次成功应用。

欣赏一个deepfake视频,这段只有57秒的视频发布于2019年,爱因斯坦用他带着德国口音的英语说了这么一段话:女士们,先生们。 我的名字叫Albert Einstein。我们全体人类正陷入一场战争,而我们的敌人却看不见摸不着。 请大家待在家里,保持距离,勤洗手。团结起来,我们一定能够战胜新冠病毒。 谢谢。

简直就是“秽土转生”之术!

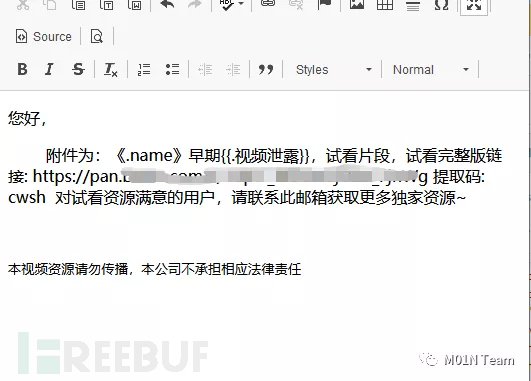

于是我萌生了对目标人员进行深度人性弱点测试的思路,首先准备诱导性视频文件,利用此技术将视频内容改头换面,将视频主人公替换成目标人员感兴趣的人,然后对内容进行脱敏处理,最终达到了画面真实、上头却又不失风度的目的。准备好的邮件模板如下:

小细节:

1、为了能进目标邮箱,对邮件里面的关键字进行混淆自动替换、附件仅为吸引上钩的诱导文件.mp4

2、为了让目标无脑打开邮件,将邮件标题设为 《2021薪酬休假新规定》

制作诱饵文件

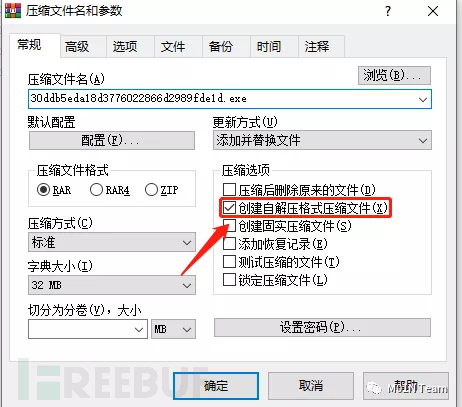

这里我使用自解压技术制作,Rar解压执行这种方式可以把几个不同的文件捆绑在一起,然后利用winrar解压执行,但免杀效果比较一般,但是我用的是魔改后的钓鱼专用马,所以效果还是不错的~

首先来制作几个诱惑性强的ico图标:

选几张截图然后在线转换成ico图标,推荐这个网站 https://www.aconvert.com

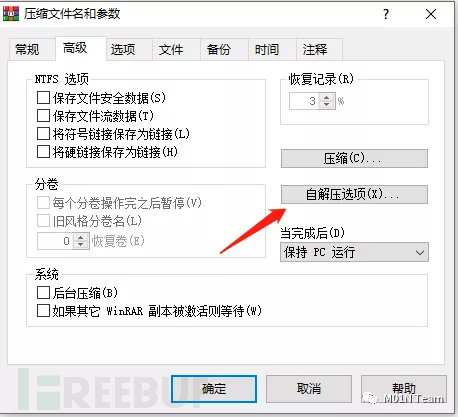

1.选中两个程序,然后添加到压缩文件,创建自解压

2.高级自解压选项,常规:解压路径 ——> 绝对路径:并设置运行顺序

3.高级自解压选项->安装

4.高级自解压选项->模式 静默模式->隐藏所有

5.高级自解压选项->更新 ->解压并更新->覆盖所有文件

6.确定

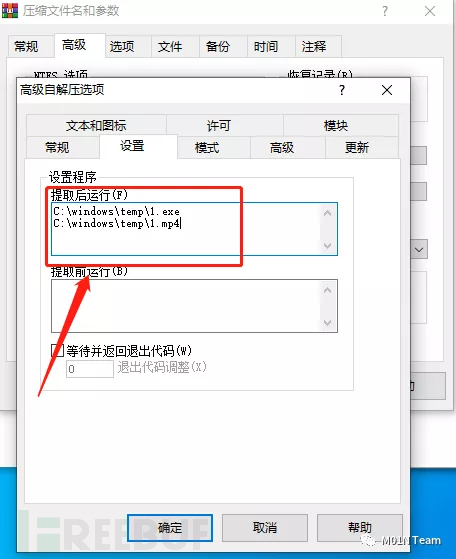

使用Restorator把样本的图标替换成事先生成好的诱导性ico图标

然后进行后缀名伪造,一般会用rlo反转和长空格后缀名进行伪装,这样效果会比较好

长空格效果如下:

rlo效果如下:

奈何被有些杀软识别为特征了,所以我这里直接用长文件名伪造:

样本投递

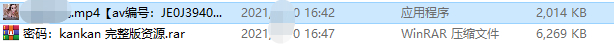

我使用自动化钓鱼平台进行批量样本投递导入收集的目标邮箱地址,每个目标选十几个男性邮箱地址进行分组发送(这里主要是为了不被封禁发件地址,影响后面的发信),等了一会查看邮件状态。

看下百度云记录,浏览了6次。

结果久等没人上线????算了,该干啥干啥,钓鱼本就是愿者上钩。

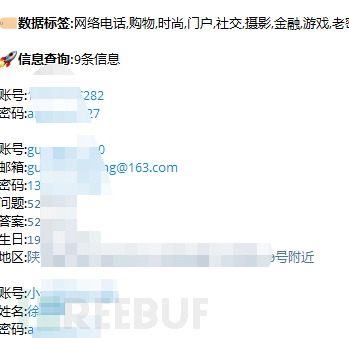

这个时候做点别的缓解尴尬的局面。翻了翻信息收集的员工联系信息,发现有姓氏、手机号和企业邮箱信息,然后在OSINT搜了一下,信息还真不少。

得到了真实姓名、以及年龄,我猜测这人可能安全意识不强,决定实施一波电话钓鱼。

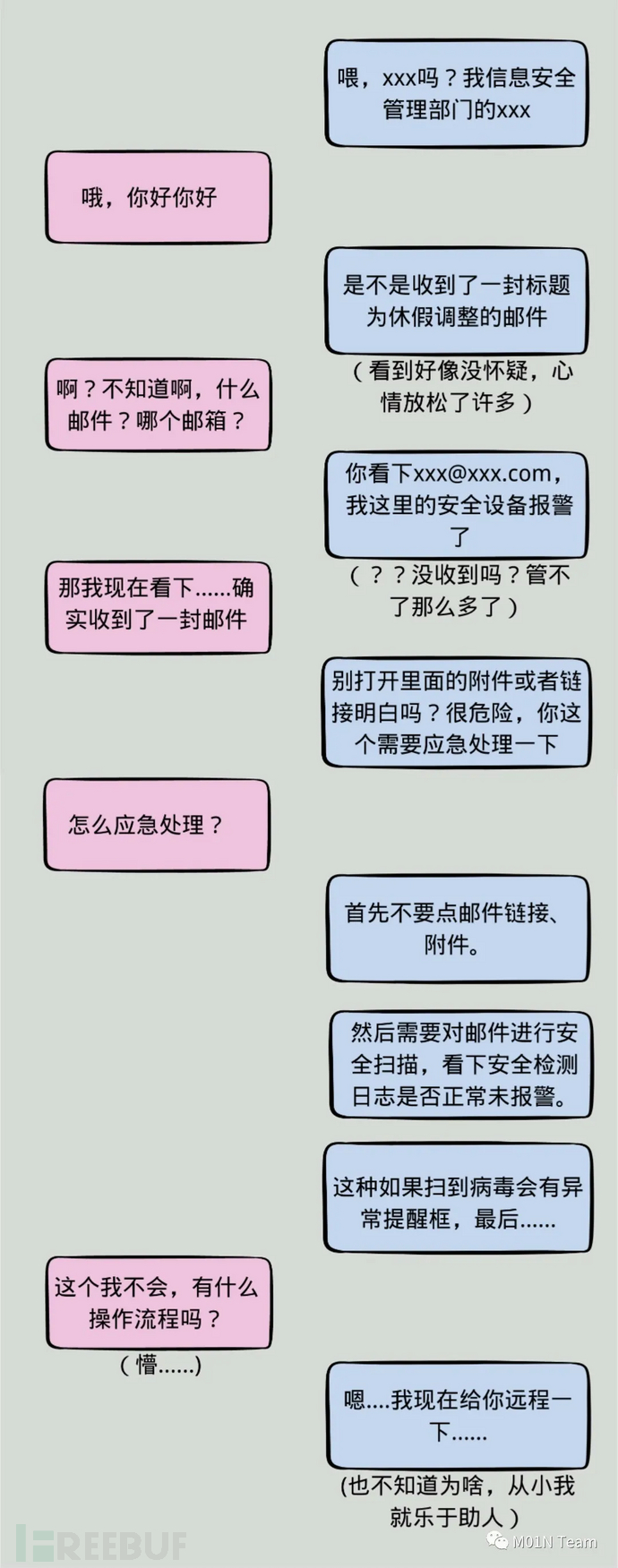

先给她的企业邮箱发了一封正常的带附件通知邮件,标题为《休假调整》目的是打草惊蛇,然后在平台检测页面上看到对方打开了邮件。

于是拨通电话,开始行骗:

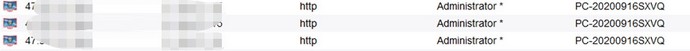

然后我就指导对方下了向日葵并连上去上线了cs,顺便右键管理员启动和设置了开机自启动。

不得不说电话钓鱼的进展永远不可预料,成败就在一瞬间,这次连事先准备的样本都没用上就成功了。。。

又重新回到关于人性的测试~晚些时候看了一下结果,一位好奇宝宝运行了,而且是办公机器,执行一波cs上线命令。

还没完......第二天发现又有几位小伙伴没顶住,不过都是个人pc,价值不大,估计是晚上回家运行的。

写在最后

本文分享了实战攻防中比较有趣的钓鱼场景,后面碰到有意思的实战场景还会在公众号分享,感谢阅读!