2021年的RSAC会议上两位来自ESET的安全研究员,分享了名为《Beyond-Living-Off-the-Land-Why-XP-Exploits-Still-Matter》的议题,在该议题中两位安全研究员以来自2020年的现网攻击InvisiMole为案例,首次提出了VULNBins的概念(投递旧版系统组件/软件二进制软件,利用其漏洞进行攻击),指出其是继LOLBins概念之后同样重要的一类攻击利用技术,在检测规避领域作用巨大。

二、从LOLBins到VULNBins

基于LOLBins的攻击方法近年来在APT攻击中愈发常见,它一般包含如下特征:

1. 带有Microsoft签名的二进制文件,Microsoft系统目录中二进制文件。

2. 来源第三方的认证签名程序。

3. 部分正常功能可以被滥用进行攻击行为。(如:执行恶意代码、绕过UAC)。

常见的LOLBins二进制如

cmd.exe、powershell.exe、rundll32.exe、wmic.exe(Windows管理工具)、mshta.exe(Microsoft HTML Application)、csript.exe、regsvr·32.exe(注册COM组件)、Certutil.exe(管理证书)、msiexec.exe(安装Windows Installer)、Installutil.exe(安装程序工具)、MSBuild.exe(生成项目或解决方案文件)、write.exe(写字板程序)、rekeywiz.exe(加密文件系统证书管理向导程序)

VULNBins是在此次议题中仿照LOLBins的提出的概念。顾名思义,VULNBins指的是具有漏洞的二进制文件,其具有以下特征:

1.具有合法签名的系统组件或第三方软件

2.具有可利用性漏洞,可被用于执行、下载及AWL绕过等攻击操作

3.更可能是新引入到目标系统中的旧版文件

虽然VULNBins的概念尚属首次提出,但是利用VULNBins的技术手段进行在野攻击的案例则可以追溯到2014年virusbulletin上的议题分享《BYOT: Bring Your Own Target》。

相较于LOLBins,其关注度更低,尚未有类似LOLBins这样的公开项目进行整理收集。且利用二进制漏洞执行恶意代码相比滥用程序正常功能进行攻击,其攻击检测和防御的难度更大,另一方面,对于攻击者而言挖掘与发现可利用VULNBins的门槛也更高。

本篇以来自2020年的一个同时包含了LOLBins与VULNBins较为典型的现网攻击案例为切入点,深入分析了其中所包含的LOLBins与VULNBins在野利用技术。

三、案例剖析InvisiMole

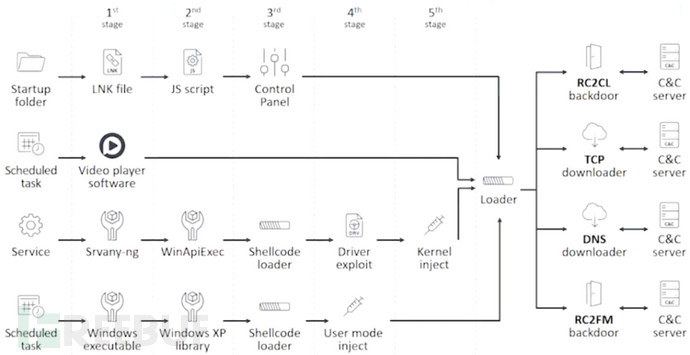

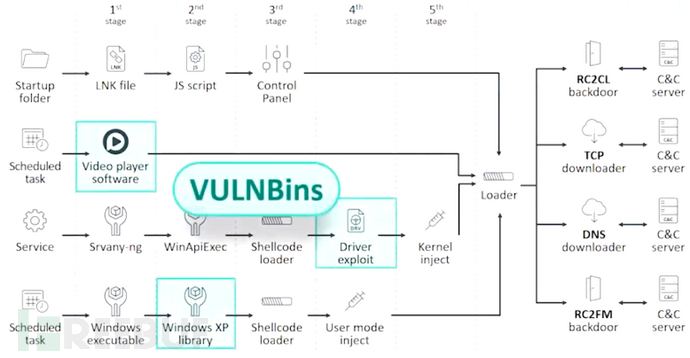

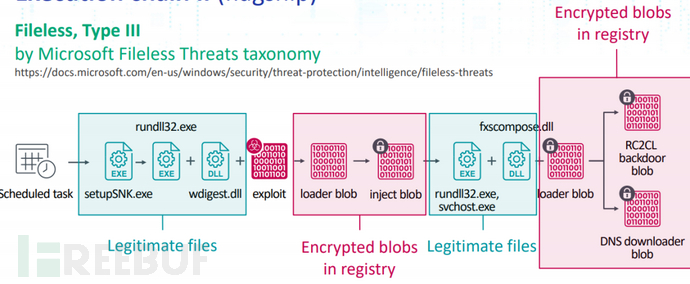

InvisiMole是2020年中捕获到的一起针对性网络间谍行动,该行动中使用的五条主要攻击路径如下:

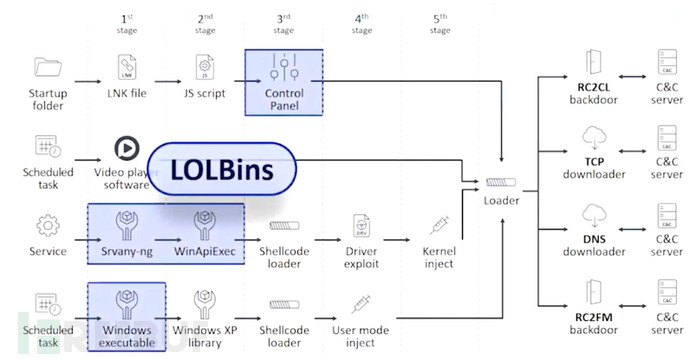

其中使用到LOLBins的阶段如下

1 利用Control Panel的恶意DLL执行代码

攻击者构造后缀名为cpl的特殊DLL文件,该文件作为控制面板的功能扩展存在。当cpl文件具有名为CPlApplet的导出函数时,被直接执行时将调起控制面板主程序(control.exe)并加载执行该DLL中的CPIApplet函数。但是当攻击者在注册表“HKCU\Software\Microsoft\Windows\CurrentVersion\Control Panel\Cpls”中注册对应的cpl文件,并启动控制面板主程序(control.exe)时,即便是没有CPIApplet导出函数的cpl文件也可以通过DLL入口函数执行相关代码。

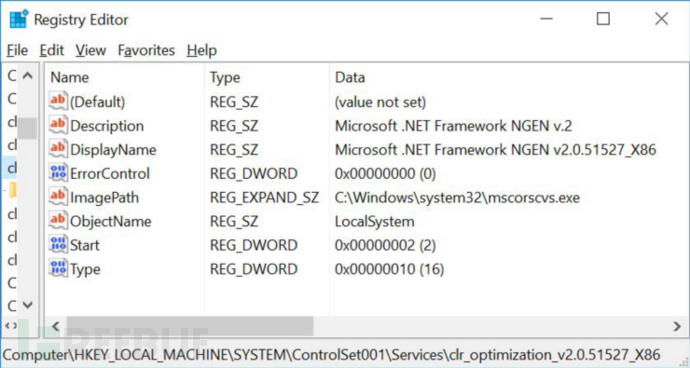

2 利用srvany-ng开源工具将任意程序以服务形式执行

Srvany-ng是一个开源工具,该工具的工作模式是将程序本体作为服务执行,并且将需要创建的子服务在该服务的参数中指明。

如图创建了名为NGEN v.2的服务,名为mscorscvs.exe的二进制实际为srvany-ng工具,在其参数中指定为下一阶段要执行的恶意命令。

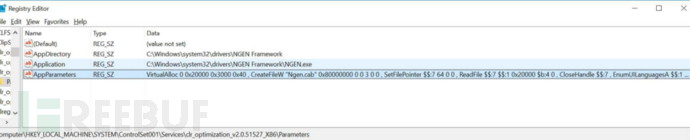

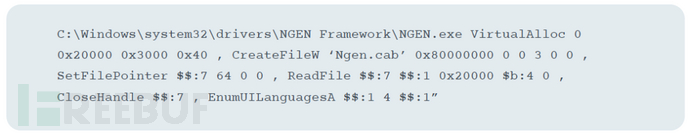

3 WinApiExec 根据命令行参数调用Win32 api函数的工具

WinApiExec是允许通过解析命令行参数执行Win32 API的小工具。攻击者将其重命名为NGEN.exe,并从Ngen.cab文件中读取shellcode并执行。其中EnumUILanguagesA枚举所有用户界面语言并执行回调函数,在此处回调函数为shellcode,最终导致shellcode执行。

使用到的VULNBins攻击技术如下

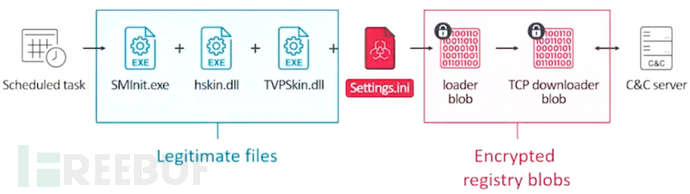

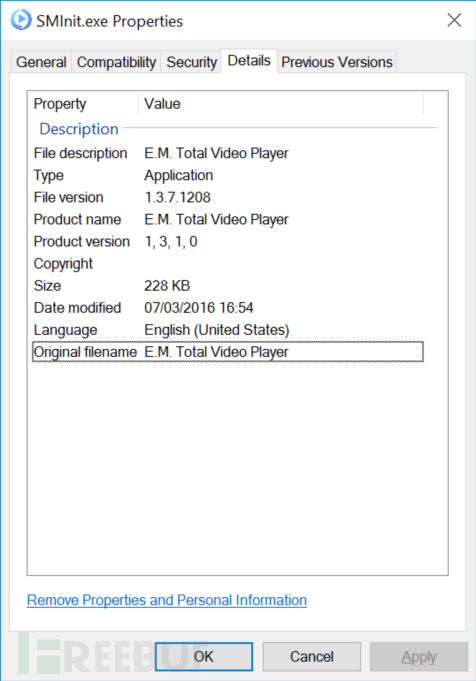

1 利用具有栈溢出漏洞的旧版本视频播放软件执行恶意代码

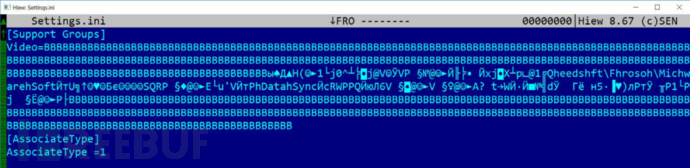

其中SMInit.exe、hskin.dll和TV·PSkin.dll为存在可利用漏洞的视频播放器的相关文件。该条利用链其中唯一非法且未加密的文件为Settings.ini,该文件原本是播放器的配置文件,但其中包含了攻击者构造的漏洞利用EXP代码。

当程序启动时会试图解析settings.ini中的配置项,解析函数会分配长度为256byte的栈缓冲区,并且从文件中读取值。攻击者使用精心构造的ini配置文件,其中的值的长度超过了分配内存的长度,造成栈溢出漏洞。由于是旧版本的二进制文件,缺少对应的漏洞缓解机制,最终导致包含的shellcode执行。

2 利用具有命令注入漏洞的旧版Windows无线网络相关组件执行恶意代码

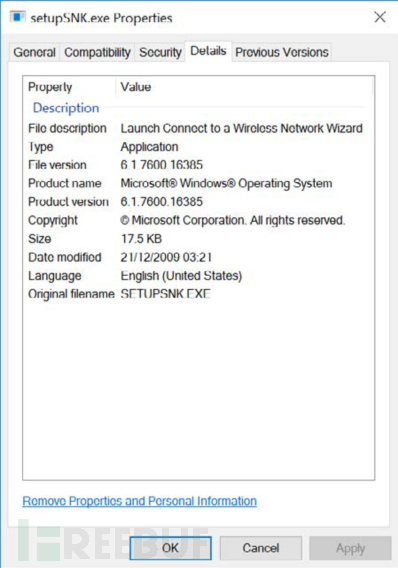

在这条利用链中攻击者利用合法Windows组件setupSNK.exe的非公开功能,修改注册表劫持setupSNK.exe执行命令。

SetupSNK.exe是合法Windows组件无线网络启动向导(Wireless Network Setup Wizard)的主程序文件。该组件的功能是与连接的USB 闪存设备共享无线网络连接配置。

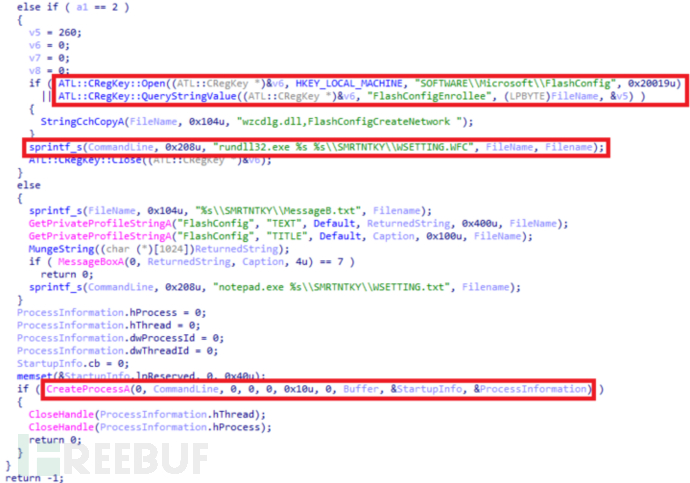

通常情况下,setupSNK.exe启动时将会调用wzcdlg.dll中的FlashConfigCreateNetwork函数来恢复无线连接配置。但是setupSNK.exe具有一个未被文档记录的隐藏命令执行功能,通过反编译其代码可发现其隐藏逻辑。

当setupSNK.exe被启动时首先检查C:\SMRTN·TKY\MessageB.txt目录是否存在。若存在则尝试从HKLM\SOFTWARE\WOW6432Node\Microsoft\FlashConfig注册表项读取FlashConfigEnrollee的键值,并且利用该键值拼接命令,并调用CreateProcessA创建进程执行命令。

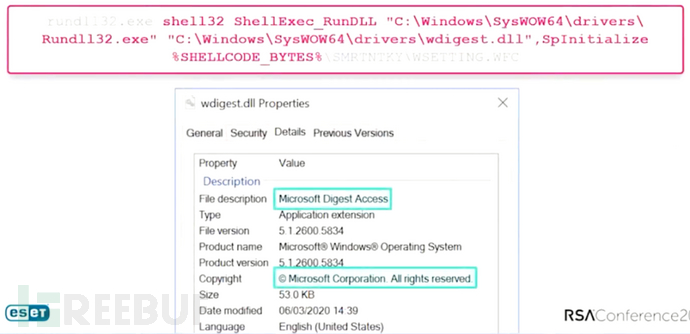

由于未对从注册表中读取的键值进行过滤,导致攻击者将该注册表项替换为如下命令,实际调用了shell32.dll中的ShellExec_RunDLL函数。创建了新的rundll32.exe进程,并且以给定的参数调用存在漏洞的旧版系统组件 widigest.dll的函数。

3 利用Windows XP库文件Widigest.dll构造Gadget执行恶意代码

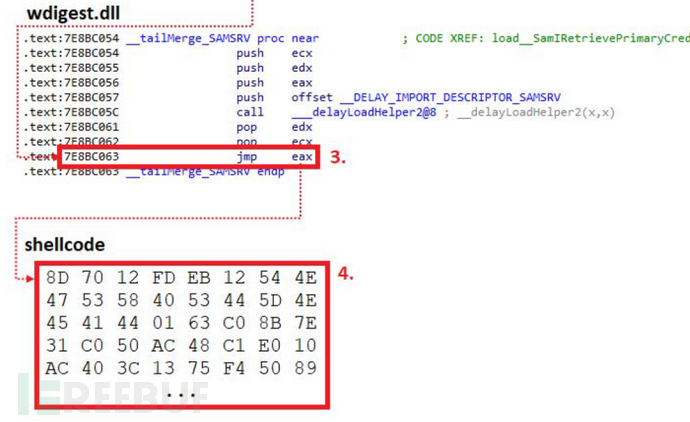

此版本的Widigest.dll存在一个未被文档记录的导出函数SpInitialize,攻击者利用该DLL中存在的利用点与代码片段精心构造Gadget挑战,最终获取程序控制流程权限。完整的利用链如下:

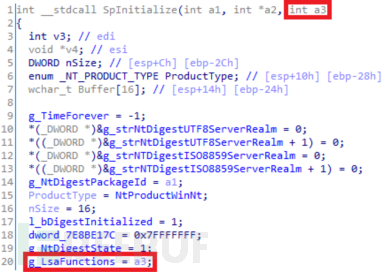

a.导出函数SpInitialize的一个传入参数能修改全局变量g_LsaFunctions的值。

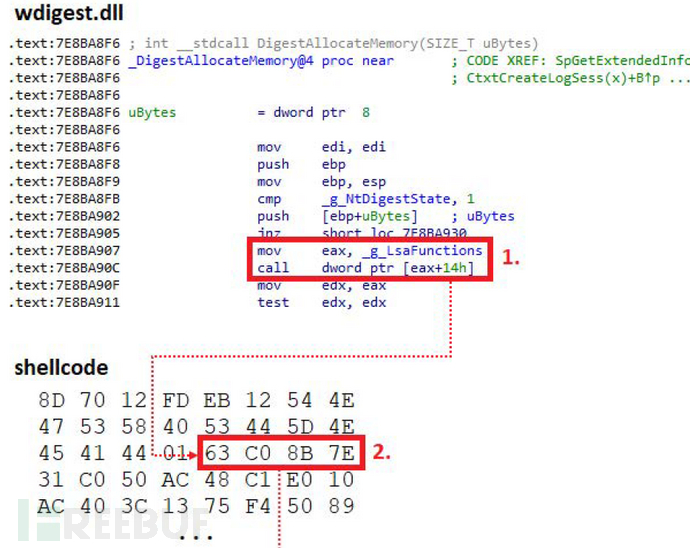

该全局变量随后在另一个函数中被使用,偏移0x14处的地址将被作为作为函数调用。

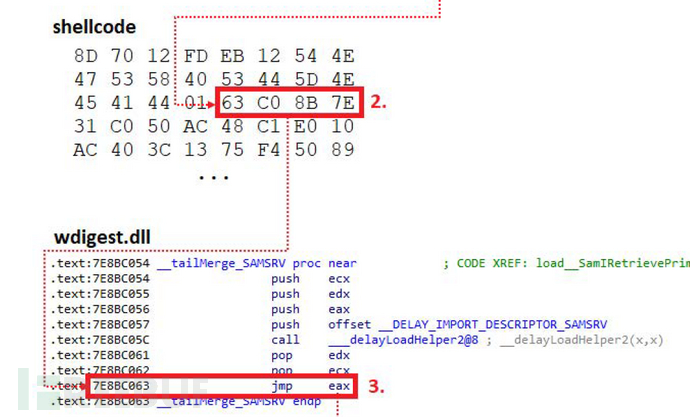

b.由于该dll是Windows XP的文件,因此没有ASLR保护,攻击者可以直接使用绝对地址引用。攻击者在此处将偏移处的地址值设计为0x7E8BC063。

c.该地址的指令为“jmp eax”,将程序的控制权交换给shellcode片段开始位置,获取程序的完整流程控制权,执行后续指令完成攻击。

d. 执行后续shelcode指令完成攻击目的。

通过四步操作,攻击者完全控制了加载了旧版DLL组件的程序的执行流程,使得恶意代码得以在这个宿主进程中执行,具有很强的迷惑性。

四、VULNBins-终端对抗领域新的攻击面

1.VULNBins将被攻击对象(有漏洞的二进制)引入目标系统中,利用其进行攻击

2.相较已经被广泛研究和讨论的LOLBins,VULNBins更加陌生、情况少

3.在终端对抗领域,LOLBins的捕获规则与缓解机制日趋完善,VULBins有可能成为攻击者的下一个突破点

五、VULNBins的战术意义?

VULNBins的战术意义需要分阶段看待,在获取初始访问以及本地提权阶段很难发挥作用,因为其依赖于获取初始权限后旧版本文件向目标系统的投递。因为VULNBins的攻击概念之前较少被讨论,杀软、EDR等终端安全防御产品也鲜有针对其开发的规则,所以在防御规避阶段VULNBins可能会发挥更大的作用。

六、缓解措施

1 基于IOC检测

针对InvisiMole样本IOC进行检测

magic key

64bit:64 DA 11 CE

32bit:86 DA 11 CE

2 基于EDR检测

警示非常用应用

警示Windows文件在系统文件夹外执行

警示没有签名的Windows文件(如rundll32在xp下具有签名,在win10下未签名)

告警系统版本和Windows 二进制程序版本不一致,存在旧的库与驱动

警示其他第三方过期应用

通过二进制文件属性进行判断

a. 根据编译时间戳(如编译时间超过10年)

b. 根据版本号判断(如与最新版本相差5个版本号以上)

3 对于防御方及威胁捕获人员

评估VULNBins能否通过AV等安全产品的规则禁止

根据文件的版本或hash值,设置AppLocker、WDAC安全策略

如果已知的VULNBins不能被禁止:

a. 监控其行为,检测敏感事件

b. 从异常位置执行时进行告警

七、针对VULNBins的展望

VULNBins的提出不仅是提出了一个类似LOLBins的新供给攻击面以供安全研究,它的发现更加要求各方发挥自己的能力,去补全现有的安全体系对VULNBins的防护缺位。

蓝军安全研究员必须意识到VULNBins本身所带来新的攻击面,有意识地去进行VULNBins挖掘与整理工作,共同维护如类似LOLBAS项目这样的一个可能的利用的VULNBins的集合项目。

已有的在野利用案例证明当前部分APT组织已经具备利用VULNBins进行攻击的能力,我们呼吁安全厂商与威胁捕获人员高度关注类似的攻击事件,整理归纳已有的VULNBins利用案例,完善针对VULNBins相关检测规则,构筑起更严密的终端安全防线。