本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

目录

PCHunter是一个功能强大的Windows系统信息查看软件

简介

挖矿的英语为Mining,早期主要与比特币相关。用户使用个人计算机下载软件,然后运行特定算法,与远方服务器通信后可得到相应比特币。挖矿就是利用比特币挖矿机赚取比特币。

挖矿木马是利用各种方法入侵计算机,利用被入侵计算机的算法挖掘加密数字货币以牟取利益的木马。

对于大部分互联网用户来说,挖矿木马更像是隐藏在互联网角落中的“寄生虫”,人们对其知之甚少。“知己知彼百战不殆”,只有先了解挖矿木马的本质,才能及时做出防范和应对,为此360安全浏览器上线了挖矿木马的科普专题页,将复杂的原理与技术化成简单的图文,让用户清晰理解“挖矿”的前世今生。

数字货币的获取方式就是挖矿木马的工作原理,并非由特定货币发行机构发行的数字货币,是利用挖矿程序依据特定算法通过大量运算所得,而在用户不知情的情况下,被植入于计算机、网页之中的挖矿程序就是挖矿木马。

其既可以是一段自动化扫描、攻击的脚本,也可以集成在单个可执行文件中。挖矿木马为了能够长期在服务器中驻留,会采用多种安全对抗技术,如修改任务计划、修改防火墙配置、修改系统动态链接库等,使用这些技术手段严重时可能造成服务器业务中断。

学习

常见的行为

1.WannaMine

WannaMine主要针对搭建WebLogic的服务器,也攻击PHPMyadmin、Drupal等Web应用。

WannaMine将染毒机器用“无文件”攻击方法构建一个健壮的僵尸网络,并且支持内网自更新。

WannaMine通过WMI类属性存储shellcode,并使用“永恒之蓝”漏洞攻击武器及“Mimikatz+WMIExec”攻击组件,在同一局域网进行横向渗透,以隐藏其恶意行为。

2018年6月,WannaMine增加了DDoS模块,改变了以往的代码风格和攻击手法。

2019年4月,WannaMine舍弃了原有的隐藏策略,启用新的C2地址存放恶意代码,采用PowerShell内存注入执行挖矿程序和释放PE木马挖矿的方法进行挖矿,增大了挖矿程序执行成功的概率。

2.Mykings(隐匿者)

Mykings在2017年被多家安全厂商披露,至今仍然处于活跃状态,也是迄今为止发现的最复杂的僵尸网络之一。

Mykings主要利用“永恒之蓝”漏洞,针对MsSQL、Telnet、RDP、CCTV等系统组件或设备进行密码暴力破解。Mykings在暴力破解时还集成了丰富的弱密码字典和针对MsSQL的多种命令执行方法。暴力破解成功后,利用扫描攻击进行蠕虫式传播。

Mykings不仅局限于挖矿获利,还与其他黑产家族合作完成锁首页、DDoS攻击等工作。

3.Bulehero

Bulehero被披露于2018年8月,其专注于攻击Windows服务器,由于最早使用bulehero.in域名,因此被命名为Bulehero。

早期,Bulehero并非使用bulehero.in这个域名作为载荷下载URL,而是直接使用IP地址173.208.202.234。Bulehero不仅使用弱密码暴力破解,并且利用多个服务器组件漏洞进行攻击,攻击主要分为Windows系统漏洞、Web组件漏洞、各类弱密码暴力破解攻击三种类型。

2018年12月,Bulehero成为首个使用远程代码执行漏洞入侵服务器的病毒,而这次入侵也使Bulehero控制的僵尸机数量暴涨

4.8220Miner

8220Miner被披露于2018年8月,因固定使用8220端口而被命名。8220Miner是一个长期活跃的,利用多个漏洞进行攻击和部署挖矿程序的国内团伙,也是最早使用Hadoop Yarn未授权访问漏洞攻击的挖矿木马,除此之外,其还使用了多种其他的Web服务漏洞。

8220Miner并未采用蠕虫式传播,而是使用固定的一组IP地址进行全网攻击。为了更持久的驻留主机,以获得最大收益,其使用rootkit技术进行自我隐藏。2018年年初,由于披露的Web服务漏洞POC数量较多,因此8220Miner较为活跃。2018年下半年至今,随着披露的Web服务漏洞POC数量的减少,8220Miner进入沉默期。

5.“匿影”挖矿木马

2019年3月,出现了一种携带NSA全套武器库的新变种挖矿木马“匿影”,该挖矿木马大肆利用功能网盘和图床隐藏自己,在局域网中利用“永恒之蓝”和“双脉冲星”等漏洞进行横向传播。由于该挖矿木马具有极强的隐蔽性和匿名的特点,因此给安全厂商的分析检测增加了难度。自该挖矿木马被发现以来,其进行不断更新,增加了挖矿币种、钱包ID、矿池、安装流程、代理等基础设施,简化了攻击流程,启用了最新的挖矿账户,同时挖掘PASC币、门罗币等多种数字加密货币。

6.DDG

DDG被披露于2017年10月,是一个Linux系统下用go语言实现的挖矿木马。2018年,DDG一跃成为继Mykings之后,收益第二多的挖矿木马。

DDG利用Orientdb漏洞、Redis未授权访问漏洞、SSH弱密码进行入侵。

入侵主机后会下载i.sh的恶意脚本和DDG恶意程序,然后启动disable.sh脚本清理其他挖矿程序,在与攻击者控制的中控服务器通信后启动挖矿程序,挖掘门罗币等获利。

7.h2Miner

h2Miner是一个Linux系统下的挖矿木马,其以恶意shell脚本h2.sh进行命名。

主要利用Redis未授权访问漏洞或SSH弱密码作为暴力破解入口,同时利用多种Web服务漏洞进行攻击,使用主从同步的方法从恶意服务器上同步恶意module,之后在目标机器上加载此恶意module,并执行恶意指令。该挖矿木马的活跃度一直较低,直到2019年12月18日,因Redis入侵方法的改变才突然爆发,成为互联网上又一活跃的挖矿木马。

8.MinerGuard

2019年4月,MinerGuard爆发,其与DDG一样是由go语言实现的挖矿木马,但不同的是它可跨Windows和Linux两个平台进行交叉感染

其利用Redis未授权访问漏洞、SSH弱密码、多种Web服务漏洞进行入侵,成功入侵主机后会运行门罗币挖矿程序,并且通过多个网络服务器漏洞及暴力破解服务器的方法传播。

攻击者可以随时通过远程服务器为MinerGuard发送新的病毒模块,且通过以太坊钱包更新病毒服务器地址。

9.Kworkerds

Kworkerds于2018年9月爆发,是一个跨Windows和Linux平台的挖矿木马,它最大的特点是通过劫持动态链接库植入rootkit后门。

Kworkerds主要利用Redis未授权访问漏洞、SSH弱密码、WebLogic远程代码执行等进行入侵,入侵后下载mr.sh/2mr.sh恶意脚本运行,植入挖矿程序。该挖矿木马在代码结构未发生重大变化的基础上频繁更换恶意文件下载地址,具备较高的活跃度。

10.Watchdogs

Watchdogs是2019年4月爆发的Linux系统下的挖矿木马。

Watchdogs利用SSH弱密码、WebLogic远程代码执行、Jenkins漏洞、ActiveMQ漏洞等进行入侵,还利用新公开的Confluence RCE漏洞大肆传播。

其包含自定义版本的UPX加壳程序,会尝试获取root权限,进行隐藏。

11.Mozi

自2019年9月份开始,各安全厂商在物联网威胁数据平台中,持续发现一类特别的物联网恶意样本,并监测到它在境内开始出现大规模传播的趋势。该恶意样本以Mozi.a和Mozi.m命名,分别运行在ARM CPU和MIPS CPU架构的物联网设备上,并以P2P的通讯方式进行命令控制和广泛传播。

其主要攻击物联网(IoT)设备,包括网件、D-Link和华为等路由设备。它本质上是Mirai的变种,但也包含Gafgyt和IoT Reaper的部分代码,用于进行DDoS攻击、数据窃取、垃圾邮件发送以及恶意命令执行和传播。目前其规模已经迅速扩大,据统计目前已占到所有物联网(IoT)僵尸网络流量的90% ,Mozi作为近来崛起的僵尸网络推动了物联网(IoT)僵尸网络活动的显著增长。各云防御安全大数据平台监测到大量来自印度IP的攻击。经分析,其中大量的攻击来自Mozi僵尸网络,可能和近期印度Mozi僵尸网络大范围感染并传播有关。

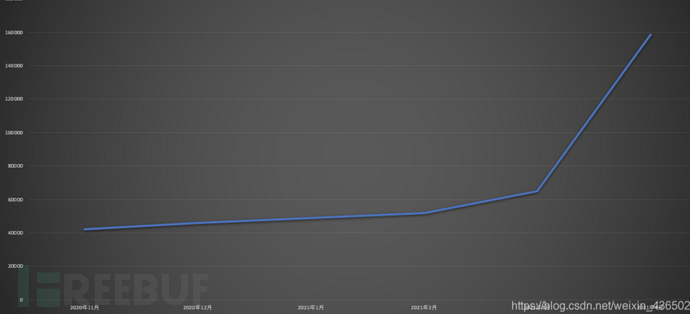

12.Sysrv-hello

2020年12月初,国内云安全中心首次发现新型挖矿病毒Sysrv-hello并提供了防御和处理该病毒的解决方案。国内云安全中心,针对云上海量样本进行持续监控,对奇异样本进行自动捕获标定和分析。2020年12月初,发现一例具有持久化功能的样本,该样本与此前已知程序文件的特性存在较大差异,经过云安全中心专家团队分析,该样本为一款新型挖矿支持组件,且处在爆发初期。鉴于该样本的特征路径以及特征代码,暂时将其命名为Sysrv-hello

随后有陆续出现变种病毒,至今的5个月内共发现13个版本: sysrv001, sysrv002, sysrv003, sysrv004, sysrv005, sysrv006, sysrv007, sysrv008, sysrv009, sysrv010, sysrv011, sysrv012, sysrv013。

13.Gafgyt

Gafgyt(又称BASHLITE,Qbot,Lizkebab,LizardStresser)是一款基于IRC协议的物联网僵尸网络程序,主要用于发起DDoS攻击。它可以利用内置的用户名、密码字典进行telnet爆破和对IOT设备RCE(远程命令执行)漏洞利用进行自我传播。于2015年泄露源码并被上传至github,此后衍生出多个变种,次年对互联网上的IOT设备的总感染数达到100W。Gafgyt家族曾发起过峰值400Gbps的DDoS攻击。截至2019年底,Gafgyt家族仍是除Mirai家族外的最大活跃物联网僵尸网络家族。

家族介绍

- 2014年8月,索尼PSN遭受来自Gafgyt家族的DDoS攻击,以至完全瘫痪,黑客组织LizardSquad声称对此次事件负责。

- 同年12月,LizardSquad再次利用该家族对微软Xbox Live发动DDOS攻击,致使数百万游戏玩家无法连接到游戏服务器。

- 2015年1月,Gafgyt家族的源代码被公开,其源码仅由一个.c文件构成,共计1600+行代码(含telnet扫描模块及弱口令字典)。

- 此后,各黑产从业者开始以该家族为基础开发大量变种(如Bashlite、Qbot、Tsunami等),使原本只属于LizardSquad的攻击痕迹得到隐藏。

14.Farfli远控木马

Farfli是一种运行于Windows系统的木马程序。该恶意代码通过创建服务方式自启。受此恶意代码感染的计算机可以被用作DDoS攻击;Farfli家族木马的最新出现时间约在2007-2008年间,并且作者将源代码通过某种途径开源于互联网,导致各黑产组织在源代码的基础上衍生出诸多变种,以致Farfli家族木马达到了“泛滥成灾”的态势。据统计,一般家族的RAT木马年新增量在4000个左右,通过安天病毒库查询Farfli家族样本,2017全年其木马新增量达到了12,538个,远高于普通RAT木马的新增量。在这12,538个木马中,预计提取并去重后的C2(僵尸网络控制节点)大概在1600个左右,且分布于全球各地控制着难以估量的“肉鸡”。

Farfli家族木马可实现对“肉鸡”设备进行文件管理、键盘记录、远程桌面控制、系统管理、视频查看、语音监听、远程定位等远程操纵的高威胁功能。为了有效防止木马被杀毒软件查杀和准确获取“肉鸡”设备所使用的杀毒软件工具信息,Farfli家族木马还具备对“肉鸡”设备系统的查毒工具枚举查找和清除功能。Farfli家族木马开发者为了隐藏C2,使用多种自定义和公开对称加密算法将C2信息加密并硬编码存放在木马中。为便于功能完善与维护,Farfli家族木马将核心功能分割成独立模块并加密存放于木马中。为防止网络流量检测设备识别并拦截,Farfli家族木马对“肉鸡”与C2间的通信数据进行了加密处理传输。

写的不过是其中的几个;这是两个病毒样本库地址,有情趣的同学看看:120.253.253.97、123.56.15.95

传播方法

1.利用漏洞传播

攻击者一般会通过自动化脚本扫描互联网上的所有机器,寻找漏洞,然后部署挖矿进程。因此,大部分的挖矿都是由于受害者主机上存在常见漏洞,如Windows系统漏洞、服务器组件插件漏洞、中间件漏洞、Web漏洞等,利用系统漏洞可快速获取相关服务器权限,植入挖矿木马。

2.通过弱密码暴力破解

通过弱密码暴力破解进行传播,但这种方法攻击时间较长。

3.通过僵尸网络

利用僵尸网络也是挖矿木马重要的传播方法,如利用Mykings、WannaMine、Glupteba等控制大量主机。攻击者通过任务计划、数据库存储过程、WMI等技术进行持久化攻击,很难被清除,还可随时从服务器下载最新版本的挖矿木马,控制主机挖矿

4.采用无文件攻击方法传播

通过在PowerShell中嵌入PE文件加载的形式,达到执行“无文件”形式挖矿攻击。新的挖矿木马执行方法没有文件落地,会直接在PowerShell.exe进程中运行,这种注入“白进程”执行的方法更加难以实施检测和清除恶意代码。

5.利用网页挂马传播

在网页内嵌入挖矿JavaScript 脚本,用户一旦进入此类网页,脚本就会自动执行,自动下载挖矿木马。

6.利用软件供应链攻击传播

软件供应链攻击是指利用软件供应商与最终用户之间的信任关系,在合法软件正常传播和升级过程中,利用软件供应商的各种疏忽或漏洞,对合法软件进行劫持或篡改,从而绕过传统安全产品检查,达到非法目的的攻击。例如,2018年12月出现的DTLMiner是利用现有软件升级功能进行木马分发,属于供应链攻击传播。

攻击者在后台的配置文件中插入木马下载链接,导致在软件升级时下载木马文件。

7.利用社交软件、邮件传播

攻击者将木马程序伪装成正规软件、热门文件等,通过社交软件或邮件发送给受害者,受害者一旦打开相关软件或文件就会激活木马。

8.内部人员私自安装和运行挖矿程序

机构、企业内部人员带来的安全风险往往不可忽视,需要防范内部人员私自利用内部网络和机器进行挖矿获取利益。

利用的常见漏洞

挖矿木马入侵服务器所使用的漏洞主要有弱密码、未授权访问、命令执行漏洞。一般,每当有新的高危漏洞爆发时,很快便会出现一波大规模的全网扫描利用和挖矿。

挖矿木马入侵Windows服务器的常用漏洞:平台weblogic \ Drupal \ Strusts2 \ Thinkphp \ PHPstudy \ MYSQL \ JBOO \Jekins 等

非Web基础框架/组件漏洞:Docker \ Nexus \ ElasticSearch \ Hadoop \ Kubernetes \ Jenkins \ Spark等

研究

https://www.boxuegu.com/news/662.html

如何分析是不是挖矿?

挖矿程序的进程名称一般表现为两种形式:

- 一种是程序命名为不规则的数字或字母;

- 另一种是伪装为常见进程名,仅从名称上很难辨别。所以在查看进程时,无论是看似正常的进程名还是不规则的进程名,只要是CUP占用率较高的进程都要逐一排查。

挖矿木马会与矿池地址建立连接,可通过查看安全监测类设备告警判断。

通过服务器性能监测设备查看服务器性能,从而判断异常。

判断挖矿木马挖矿时间

(1)查看挖矿木马文件创建时间。

通过挖矿木马文件创建的时间,可以判断其初始运行时间。但单从文件属性来查看有时也不准确,挖矿程序常会利用任务计划方法定时运行,每次运行将会更新文件运行时间。

(2)查看任务计划创建时间。

挖矿木马通常会创建任务计划,定期运行,所以可以查看任务计划的创建时间。但任务计划也可能存在更新的情况,若进行了二次更新,则会刷新更新时间。另外,还有的挖矿木马拥有修改文件创建时间和任务计划创建时间的功能,以此达到伪装的目的。

(3)查看矿池地址。

挖矿木马会与矿池地址建立连接,所以可通过安全监测类设备查看第一次连接矿池地址的时间,也可以作为判断依据。3.判断挖矿木马传播范围挖矿木马会与矿池地址建立连接,可以利用安全监测类设备查看挖矿范围。

4.了解网络部署环境

了解网络部署环境才能够进一步判断传播范围。需要了解的内容包括:网络架构、主机数据、系统类型、相关安全设备(如流量设备、日志监测)等。如果内网没有划分安全域,那么病毒也可能会在内网中大面积传播;如果内网划分了安全域,那么可有效减小感染面积。

处置

隔离被感染的服务器/主机

部分带有蠕虫功能的挖矿木马在取得当前服务器/主机的控制权后,会以当前服务器/主机为跳板,对同一局域网内的其他机器进行漏洞扫描和利用。所以在发现挖矿现象后,在不影响业务的前提下应及时隔离当前服务器/主机,如禁用非业务使用端口、服务,配置ACL白名单,非重要业务系统建议先下线隔离,再做排查。

清理挖矿过程

(1)阻断矿池地址的连接。在网络层阻断挖矿木马与矿池的通信。

(2)清除挖矿定时任务、启动项等。大部分挖矿进程为了使程序驻留,会在当前服务器/主机中写入定时任务,若只清除挖矿木马,定时任务会直接执行挖矿脚本或再次从服务器下载挖矿进程,则将导致挖矿进程清除失败。所以在清除挖矿木马时,需要查看是否有可疑的定时任务,并及时删除。还有的挖矿进程为确保系统重启后挖矿进程还能重新启动,会在系统中添加启动项。所以在清除时还应该关注启动项中的内容,如果有可疑的启动项,也应该进行排查,确认是挖矿进程后,进行清除。

(3)定位挖矿木马文件的位置并删除在Windows系统下,使用【netstat-ano】系统命令可定位挖矿木马连接的PID,再通过【tasklist】命令可定位挖矿木马的进程名称,最后通过任务管理器查看进程,找到挖矿木马文件的位置并清除。在Linux系统下,使用【netstat-anpt】系统命令可查看挖矿木马进程、端口及对应的PID,使用【ls-alh/proc/PID】命令可查看挖矿木马对应的可执行程序,最后使用【kill-9 PID】命令可结束进程,使用【rm-rf filename】命令可删除该文件。在实际操作中,应根据脚本的执行流程确定挖矿木马的驻留方法,并按照顺序进行清除,避清除不彻底。

实战案例

以Mozi病毒为例

首先在监测平台上发现有攻击行为事件的内容,并进行处置

- 利用威胁情报对攻击IP(103)进行查询,地理位置为印度,标签为恶意软件、扫描、垃圾邮件、傀儡机。

扫描端口发现开放80、23端口

扫描端口发现开放80、23端口

相关路径信息如下:

http://103/ http://103:55998/mozi.m http://103:55998/Mozi.m/ |

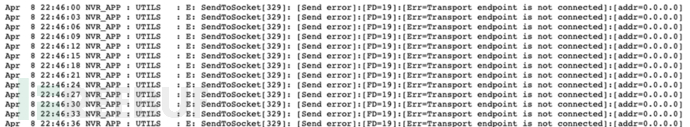

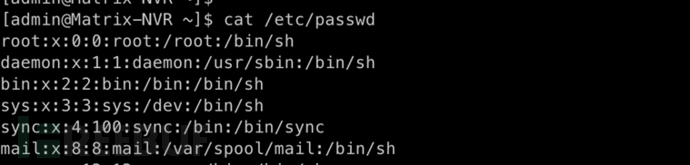

访问80端口为一个Matrix-NVR监控系统

点击Download会下载一个exe文件,应该是一个客户端,检测未发现恶意行为或外联等情况

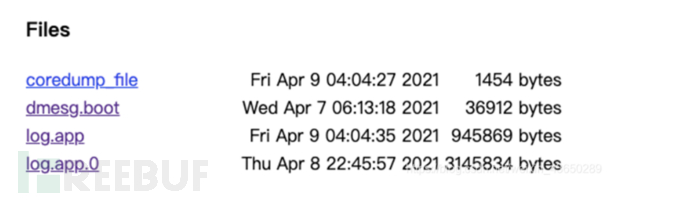

对web路径进行扫描发现/log/路径

记录了一些运行日志,未发现其他可利用信息

攻击反制

发现开放端口,对23端口进行登录,存在admin/admin和default空口令可以telnet登录。

通过netstat查看端口情况发现多个外联IP,其中外联IP情况如下:

通过netstat查看端口情况发现多个外联IP,其中外联IP情况如下:

域名/IP 获取的IP地址 | IP的物理位置 | 弱口令 | |

178 | 俄罗斯 | \ | |

172 | 美国 | anonymous/anonymous123和ftp/1q2w3e4r | |

104 | 美国 | anonymous/ anonymous_12345 | |

36 | 中国 | admin/admin |

根据攻击载核的远程地址提取病毒样本图

病毒样本分析

将得到二进制文件进行逆向分析和沙箱仿真分析

Mozi.m样本分析

- 样本信息

- 样本名称:Mozi.m

- 样本类型:ELF 32-bit LSB executable, ARM, EABI4 version 1 (SYSV), statically linked, stripped

- 样本大小:307280

- MD5:eec5c6c219535fba3a0492ea8118b397

- SHA256:12013662c71da69de977c04cd7021f13a70cf7bed4ca6c82acbc100464d4b0ef

病毒分析

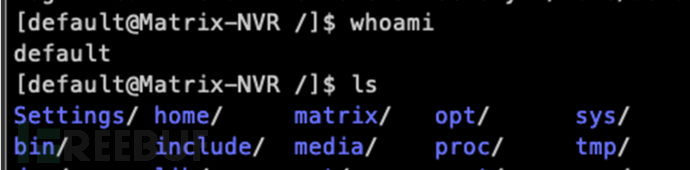

在成功感染目标设备之后,Mozi为进行自我保护,会通过防火墙阻断SSH、Telnet端口,以防止被其他僵尸网络入侵:

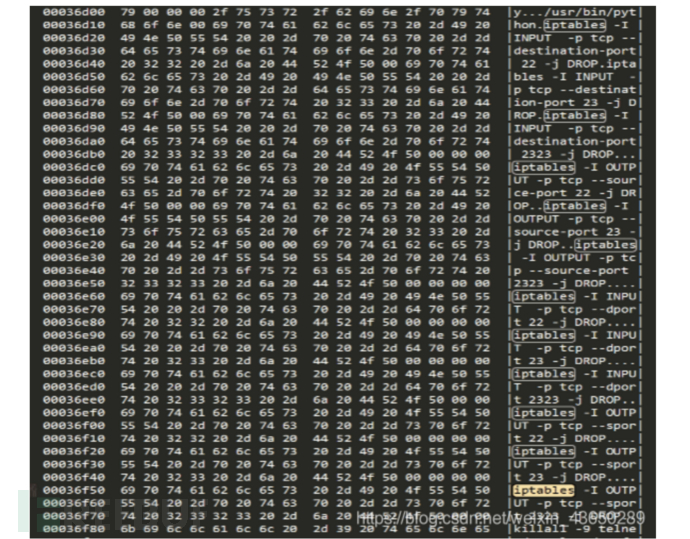

漏洞扫描和利用,一旦成功,则会触发从本地下载对应的 Mozi 主体执行文件到远程设备中并执行起来,从而实现广泛传播,部分payload样本:

漏洞扫描和利用,一旦成功,则会触发从本地下载对应的 Mozi 主体执行文件到远程设备中并执行起来,从而实现广泛传播,部分payload样本:

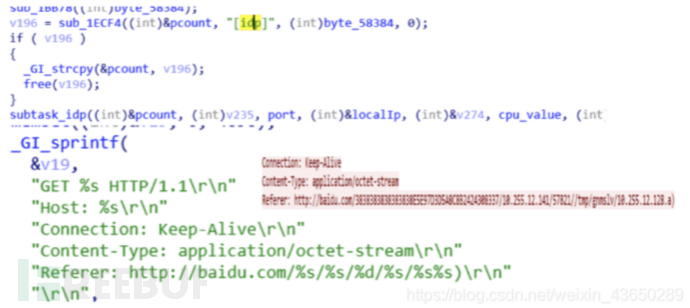

上报Bot信息,[idp]字段触发,上报的内容为Bot的ID,IP,PORT,文件名(全路径),网关,cpu架构。

上报Bot信息,[idp]字段触发,上报的内容为Bot的ID,IP,PORT,文件名(全路径),网关,cpu架构。

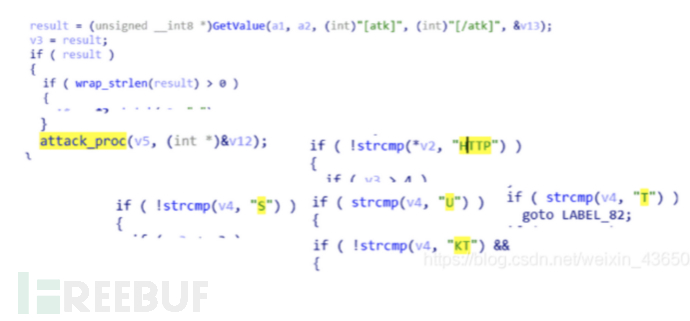

DDOS行为,[atk]字段触发,复用Gafgyt了攻击代码,支持HTTP,TCP,UDP等攻击。

DDOS行为,[atk]字段触发,复用Gafgyt了攻击代码,支持HTTP,TCP,UDP等攻击。

样本行为综述

- Mozi在成功感染目标之后,会使用iptable将SSH、Telnet阻断,以防止被其他人入侵。

- 然后会对特定的端口进行放行,确保自身的通信。

- 并通过prctl来更改进程名为sshd或者dropbear来迷惑受害者。

- 收集上报主机基本信息,包括ID、IP、PORT、文件名(全路径)、网关等信息。

- 然后通过DHT协议建立P2P网络后,同步config文件,根据config文件里的指令,开始相应的任务。

- 对目标网络进行横向移动,手法包括暴力破解和漏洞利用,一旦成功,则会触发从本地下载。对应的 Mozi 主体执行文件到远程设备中并执行起来,从而实现更广泛传播。

反病毒引擎检出情况

反病毒引擎检出Mirai,由此判断为僵尸网络,具体检出情况如下:

江民(JiangMin) | Backdoor.Linux.fiyg |

360(Qihoo 360) | Linux/Trojan.Mirai.HjsASREA |

ESET | a variant of Linux/Mirai.A trojan |

GDATA | Trojan.GenericKD.34558524 |

大蜘蛛(Dr.Web) | Linux.Mirai.4873 |

安天(Antiy) | Trojan/Generic.ASELF.3AA0C |

微软(MSE) | Backdoor:Linux/Mirai.B |

NANO | Trojan.ElfArm32.Mirai.hsmrbk |

卡巴斯基(Kaspersky) | HEUR:Backdoor.Linux.Mirai.b |

至此,我们可以确认此次攻击并非攻击队行为,而是由僵尸网络病毒发起攻击。

IOC

dht.transmissionbt.com:6881

router.bittorrent.com:6881

router.utorrent.com:6881

bttracker.debian.org:6881

212.129.33.59:6881

82.221.103.244:6881

130.239.18.159:6881

87.98.162.88:6881

eec5c6c219535fba3a0492ea8118b397

至此攻击溯源反制结束,本次攻击为僵尸网络组织的僵尸机器造成,僵尸机器IP为103,印度,标签为恶意软件、扫描、垃圾邮件、傀儡机。成功反制傀儡机并通过命令执行远程地址得到病毒样本,经过分析,该病毒样本归属于Mozi僵尸网络。

防御加固

1.挖矿木马僵尸网络的防范

挖矿木马僵尸网络主要针对服务器进行攻击,攻击者通过入侵服务器植入挖矿机程序获利。要将挖矿木马僵尸网络扼杀在摇篮中,就要有效防范攻击者的入侵行为。以下是防范挖矿木马僵尸网络的方法。

1)避免使用弱密码服务器登录账户和开放端口上的服务(如MySQL服务)应使用强密码。规模庞大的僵尸网络拥有完备的弱密码暴力破解模块,避免使用弱密码可以有效防范僵尸网络发起的弱密码暴力破解

2)及时打补丁通常,在大部分漏洞细节公布之前,相应厂商就会推送相关补丁。因此,及时为系统和相关服务打补丁可有效避免攻击。

3)服务器定期维护挖矿木马一般会持久化驻留在服务器中,若未能定期查看服务器状态,则其很难被发现。因此,应定期维护服务器,包括查看服务器操作系统CPU使用率是否异常、是否存在可疑进程、任务计划中是否存在可疑项等。

2.网页/客户端挖矿木马的防范

1)浏览网页或启动客户端时注意CPU/GPU的使用率挖矿木马脚本的运行会导致CPU/GPU使用率飙升,如果在浏览网页或使用客户端时发现这一现象,并且大部分CPU的使用均来自浏览器或未知进程,那么网页或客户端中可能嵌入了挖矿木马脚本。发现后应及时排查异常,找到挖矿程序并清除。

2)避免访问被标记为高风险的网站大部分杀毒软件和浏览器都具备检测网页挖矿木马脚本的能力,访问被标注为高风险的恶意网站,就会有被嵌入挖矿木马脚本的风险。因此,我们应避免访问被标记为高风险的网站。

3)避免下载来源不明的客户端和外挂等辅助软件来源不明的客户端和外挂多会隐藏挖矿木马,因此,我们应避免下载来源不明的客户端和外挂等辅助软件。

常用的分析工具

ProcessExplorer是进程管理工具

它能管理隐藏在后台运行的程序,可监视、挂起、重启、强行终止任何程序,包括系统级的不允许随便终止的关键进程等。

ProcessExplorer的主要特点如下:(1)可显示被执行的映像文件的各种信息。(2)可显示进程安全令牌和权限。(3)可加亮显示进程和线程列表中的变化。(4)可显示作业中的进程,以及作业的细节。(5)可显示NET、WinFX应用的进程,以及与NET相关的细节。(6)可显示进程和线程的启动时间。(7)可显示内存映射文件的完整列表。(8)能够挂起一个进程。(9)能够杀死一个线程。(10)能够在Virus Total查询该进程对应文件的安全性。

PCHunter是一个功能强大的Windows系统信息查看软件

同时也是手工杀毒软件,它不但可以查看各类系统信息,还可以查出计算机中潜伏的挖矿木马。PCHunter使用了Windows内核技术。

挖矿木马应急响应中的常用功能如下:1)查看进程签名工具会自动将不同签名进程进行分类,并用不同的颜色区分,包括微软签名、非微软签名、无签名,通常重点关注无签名的进程。2)查看网络 3)文件操作

PEView

http://qiusuoge.com/16281.html

https://blog.csdn.net/ericwuhk/article/details/18463813

IDA调试

病毒组织分析

背景介绍

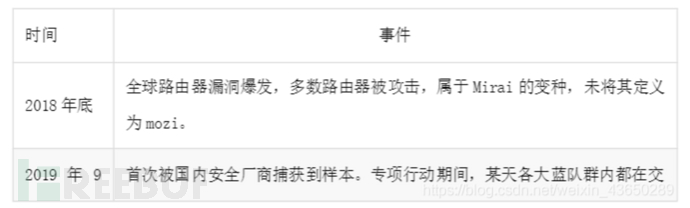

自2019年9月份开始,各安全厂商在物联网威胁数据平台中,持续发现一类特别的物联网恶意样本,并监测到它在境内开始出现大规模传播的趋势。该恶意样本以Mozi.a和Mozi.m命名,分别运行在ARMCPU和MIPSCPU架构的物联网设备上,并以P2P的通讯方式进行命令控制和广泛传播。其主要攻击物联网(IoT)设备,包括网件、D-Link和华为等路由设备。它本质上是Mirai的变种,但也包含Gafgyt和IoTReaper的部分代码,用于进行DDoS攻击、数据窃取、垃圾邮件发送以及恶意命令执行和传播。目前其规模已经迅速扩大,据统计目前已占到所有物联网(IoT)僵尸网络流量的90%,Mozi作为近来崛起的僵尸网络推动了物联网(IoT)僵尸网络活动的显著增长。各云防御安全大数据平台监测到大量来自印度IP的攻击。经分析,其中大量的攻击来自Mozi僵尸网络,可能和近期印度Mozi僵尸网络大范围感染并传播有关。

Mozi发展时间线

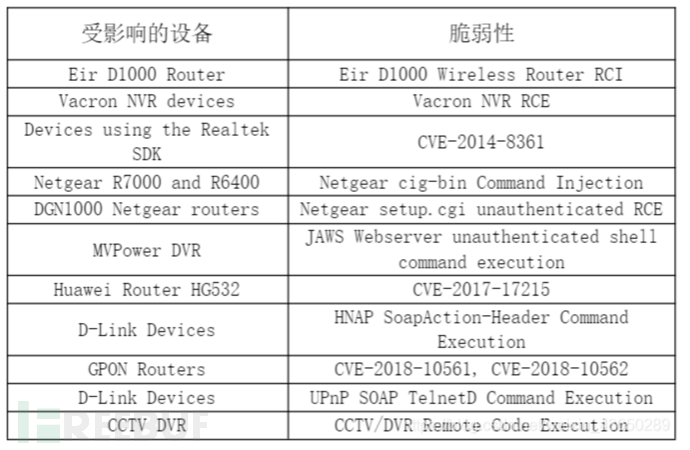

通过Mozi僵尸网络的威胁情报还得出,该文件还会收集Bot信息,进行DDoS攻击和从指定的URL更新样本等行为。受影响设备如下:

当前形式

作为物联网僵尸网络在P2P方向延伸的代表,Mozi木马使用DHT协议组成网络结构,在DHT网络内部构建Mozi-DHT僵尸网络。自19年被发现以来,Mozi至今依然在扩大其规模,截至目前为止,Mozi已发展成为中高等规模的僵尸网络,可以对世界范围内的目标尤其是国内的网络节点发动有威胁的攻击。

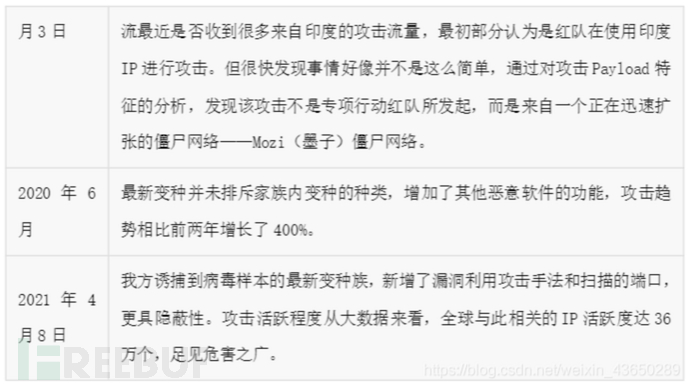

此外,目前发现的新版本Mozi还增加了其弱密码字典中的账户密钥对的数量,从原始版本的95对增加到了169对。针对捕获的新版本Mozi木马的某样本,某安全平台收集了某探针上针对该样本哈希值的探测记录,时间范围为今年3月10日~3月20日。

数据显示,仅10天内,被该样本感染的新增IP多达847个。考虑到探针的覆盖范围,真实的样本日均感染量将远超该数字。分析这些被感染IP的地理归属,发现源自国内的IP占了大多数(占比89%),其他国家包括印度、俄罗斯、乌克兰、多米尼加等。

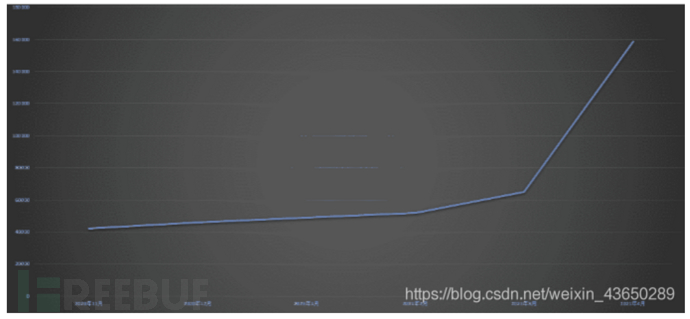

从知道创宇防御平台得到信息,自去年9月以来共拦截了来自Mozi僵尸网络的151,952个IP的攻击,总计拦截攻击14,228,252次。与8月份相比,来自印度的攻击显著增加,拦截到的来自印度的攻击IP同比上涨了近30%,所拦截到的总攻击次数上涨了近42%。下图为知道创宇404积极防御实验室自9月以来监测到的来自印度的攻击IPTOP10

通过对捕获到的日志分析,对所有被攻击的行业进行分类统计,其中被攻击占比最高的为政府事业单位,以及部分部委机关系统及网站。这部分系统在所有被攻击的行业中占比达到45%。就mozi病毒而言,1月发现20万644个传播Mozi僵尸网络恶意程序的服务器IP,其中属于境外国家/地区的IP地址主要位于印度(65.9%)、巴西(16.8%)、俄罗斯(4.9%)、韩国(1.9%)等;而根据绿盟对最新样本的分析报告可知该木马样本编译时间显示为2020年9月27日,但相关捕获信息最早为2020年12月底,而该木马的感染高峰则出现在2021年2月之后。这说明Mozi程序从部署到形成较强感染能力需要较长的时间。

该现象可能由于其mozi-DHT网络中点对点连接的通信逻辑导致的。在此类网络中,各节点通信的对象有k-bucket算法决定,这使得各节点总是以算法中的邻居节点为优先连接对象,进而导致某区域内所有节点建立一轮全新通信的时间较长。新的Mozi程序投放后,需要一段较长的时间才能与Mozi僵尸网络中的多数节点建立通信,并用新的config文件信息更新这些节点,将他们同步到

新的状态。同样,在部署速度方面的问题,也可能是Mozi木马更新频率较低的原因之一。

未来趋势

僵尸网络(Botnet)是网络恶意行为的手段而非结果,其存在直接体现着“威胁”本身。通过组建Botnet,黑客得以控制大量的网络资源,获取强大的攻击能力。依托于这种攻击能力,黑客可以使用各种方式获取非法的经济利益。近年来,从Gafgyt、Mirai到GoBrut、BigViktor、Mozi、Pink,我们观察到Botnet升级改造的变化之巨。其非法控制并改造大量的网络资源,不断提升攻击能力,逐渐增加隐匿手段,从而给有限的网络资源造成了愈发严重的损失。

在过去的2020年,尽管全球遭受了新冠疫情的袭击,但僵尸网络的活动并未受到疫情的影响,反而更加活跃。在今年1月共发现21万5084个恶意样本传播服务器IP,在Mozi僵尸网络以外,境外国家/地区的传播服务器IP主要位于巴西(11.6%)、美国(8.9%)、俄罗斯(8.8%)、伊朗(7.3%)等,地域分布;

参考链接

https://blog.csdn.net/qq_43633973/article/details/102378477【PE入门】

https://github.com/dwfault/PEView【下载】

https://bbs.pediy.com/thread-197829.htm【使用IDA PRO+OllyDbg+PEview 追踪windows API 动态链接库函数的调用过程】