本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

系列文章

由于本系列文章较长,故分为五个部分,如需回顾前文,可点击下方链接:

打工人眼中攻防演练蓝军那些人那些事儿(二)

打工人眼中攻防演练蓝军那些人那些事儿(三)

打工人眼中攻防演练蓝军那些人那些事儿(四)

打工人眼中攻防演练蓝军那些人那些事儿(五)

4.2第二阶段:自查摸底阶段

自查摸底阶段主要为安全自查和整改阶段,主要是在攻防演练开始前,针对攻防演练对象进行缩小暴露面、安全自查和安全加固。通过安全自查发现的问题,进行整改、加固和完善,确保参演系统在攻防时已做好自身防护工作。

防护工作小组根据准备阶段形成的目标系统关联资产清单、未知资产清单,对与组成目标系统相关的网络设备、服务器、中间件、数据库、应用系统、安全设备等开展安全自查和整改工作。这个阶段是防守工作的重中之重,也是消耗工作人天比较多的环节。

4.2.1 互联网资产发现

互联网资产发现的目的:

确定后续漏洞扫描、配置核查、渗透测试、风险排查等一些列安全排查的目标。

排查三无七边资产

梳理重要资产,在资源有限的情况下确定防护重点。

互联网资产发现服务通过数据挖掘和调研的方式确定单位资产范围,之后基于IP或域名,采用WEB扫描技术、操作系统探测技术、端口的探测技术、服务探测技术、WEB爬虫技术等各类探测技术,对本单位暴露在互联网上的信息系统内的主机/服务器、安全设备、网络设备、WEB应用、中间件、数据库、邮件系统(域名)和DNS系统等进行主动发现,并生成资产及应用列表,列表中不仅包括设备类型、域名、IP、端口,更可深入识别运行在资产上的中间件、应用、技术架构的详细情况(类型、版本、服务名称等)。通过对发现的资产进行确认,对比之前收集的资产清单,将遗漏的资产纳入保护范围。

我们可以通过nmap、漏洞扫描设备、AEM(资产发现与管理系统)等扫描IP段发现主机、服务器、安全设备、网络设备及相关指纹信息等,采用漏洞扫描设备、awvs、nessus、潮汐指纹平台等对域名进行扫描获取相关资产信息。

建议此类工作由2名渗透测试人员,确定互联网IP和域名,进行资产的进一步发现。牵扯到设备使用的问题,可请教售后,增加对设备的运维。

4.2.2 互联网暴露面探测

互联网敏感信息暴露将给客户网络安全带来极大的隐患。敏感信息主要有资产信息、技术方案、网络拓扑图、系统源代码、账号、口令等。可通过技术、管理和服务等方式开展互联网暴露敏感信息的发现及清理相关工作。

防守期间尽量减少互联网暴露面,减少对外开放的系统数量,禁止对外开放不必要的端口服务,减少攻击入侵的途径,对非必要对外公开的系统进行暂时的下线处理。如若必须对外开放,但业务层面可缩减的,可对系统实现网页静态化,减少与用户交互的功能。

首先收集IT资产信息,包括:域名、子域名、IP、开放端口、证书信息、企业名称、备案信息、whois信息等作为搜索的敏感特征。此类信息的搜索可以借鉴信息收集的链接:https://www.freebuf.com/articles/web/243210.html,配合甲方的域名、子域名、IP和映射端口清单发现暴露资产和指纹信息,后面进行清理。再配合关键词如网络架构图、网络拓扑图、邮箱、密码、文件名、通讯录、内部资料、安装说明等在互联网敏感信息暴漏源中进行搜索发现。

(一)互联网敏感信息暴漏源

1.搜索引擎类,如百度、360、搜狗、谷歌、必应、搜搜、雅虎、Google、有道、阿里云搜等;

2.学术网站类,如知网Cnki、Google学术、百度学术;

3.网盘类,如微盘Vdisk、百度网盘、360云盘等;

4.代码托管平台类,如Github、Bitbucket、Gitlib、Gitee等;

5.招投标网站类,自建招投标网站、第三方招投标网站等;

6.文库类,如百度文库、豆丁网、doc88等;

7.社交平台类,如微信群、QQ群、论坛、贴吧等

8.已有漏洞类:如补天,乌云平台。

9.指纹类平台,潮汐、云悉、CMS指纹识别等

10在线C段、旁站查询类平台,webscan、phpinfo、御剑1.5、msscan

11.在线子域名搜索,Layer子域名挖掘机、subDomainsBrute、K8、Sublist3r等

12.IP、端口、服务类,指纹平台、ping获得IP,然后nmap获取端口和服务信息。

(二)互联网敏感信息的发现方法

1.搜索引擎举例

通过Google、百度、Bing、360等搜索引擎,根据上述获取的域名等敏感特征结合如密码、通讯录等关键词在搜索框内进行搜索。常用的有site: cmbc.com ext:文件类型(重点是xlsx、docx、pdf、txt、sql 5种文件类型)。或者site: cmbc.com intext:password(或者密码等内容)。

除针对该域名之外,还可以通过搜索引擎在pastebin.com平台来搜索相关信息,这种平台主要是一些黑客利用该平台共享一些文本信息。可以检索暴露的信息。

2.代码托管平台

代码托管平台主要有github.com、bitbucket。通过域名+password,smtp、以及配置信息等进行搜索敏感信息。例如搜索cmbc.com smtp,cmbc.com password等。

平台地址如下:

3.网盘

国内主流网盘主要包括百度云盘、新浪微盘、360云盘等。目前网络中存在针对各类网盘平台的公开在线网络爬虫系统,利用该系统可搜索相关数据,凌风云感觉一些信息收集还不错,不过要收费。

爬虫系统举例如下:

4.社交平台

国内主流社交平台主要包括微信、微博、QQ、论坛、贴吧等,可借助各社交平台的搜索功能来发现暴露的信息。比如利用QQ群的搜索功能,搜索用户单位相关关键词来发现用户单位相关内容,同时可以尝试加群,通过群共享等内容获取内部暴露的信息。

5.已有漏洞信息

众多的白帽子对已发现的企业漏洞信息会及时发布在漏洞平台上,可以通过在漏洞平台上查询企业信息系统的漏洞信息,并根据漏洞信息及时核对漏洞是否存在,并进行相应整改。

乌云镜像:http://www.anquan.us

Hackerone:https://www.hackerone.com

(三)互联网暴露敏感信息的清理

对暴漏的敏感信息清理主要有四种途径:

一是可自主控制类,如自建的招投标网站,使用账号发布的信息等,可自行清理。督促本单位员工主动清理发布在论坛、网盘、社交网站等网站和系统中的敏感信息;

二是商业类网站,如百度、知网等,可联系网站管理机构请求协助删除;

三是开放式网站,如Github、论坛等可联系发布原作者进行删除;

四是对无法协调的清理的内容,可向总部提出申请,由总部视情况严重性向公安机关等执法单位申请清理。

五是如果最后仍无法清零,那就在本地针对敏感信息所关联的资产进行修改或者删除。

配合甲方梳理好对外暴露的IT资产后,对于IT资产类和指纹信息类:

一是对相关子域名、C端域名、旁站域名与业务不相关的尽可能关闭;

二是对对外开放的IP端口和服务与业务不相关的尽可能关闭;

三是对数据库、中间件、框架、开发语言、插件、编辑器等与业务无直接关系的尽可能关闭;

四是如果数据库、中间件必须使用,请升级至最新版本、打补丁修复漏洞或者设置严格的访问权限。

以上此类发现暴露面等工作因为涉及到攻击方的信息收集工作,建议由项目经理协调工作,由2名乙方渗透测试人员完成,当然需要甲方的协助;

清理暴露信息的工作一般由甲方授权,项目经理协调处理,本地敏感信息的修改和删除等;关闭某些不要的子域名、C段域名和下架交互页面等需要协调开发厂商,端口的映射和关闭需要协调安全运维岗位的甲方人员;建站信息需要协调第三方网站等。

4.2.3漏洞扫描(包括弱口令)

漏洞扫描是为检验应用系统及所在基础环境是否存在可被黑客利用的安全漏洞而提供的服务。各大厂商和服务公司的漏洞扫描都可以实现漏扫,以网御的三合一漏洞扫描系统为例,主要实现系统扫描,web扫描和基线配置核查。Web扫描不仅可以检查应用系统的常规安全漏洞,还可以进行弱口令、网页篡改、挂马、敏感词和可用性进行扫描,为安全风险检查检查的入侵痕迹检测奠定一地基础。

漏洞扫描工作由渗透测试人员完成,配合漏扫结果,进行分析判定,整理出相应的弱口令集合,高中危漏洞汇总,因为授权集成了网页篡改、敏感词和可用性扫描,我们可以借此进行测试以往是否遭受过入侵,存在入侵痕迹或者黑页黑链木马等。

弱口令这块,123456是弱口令,很多集全设备、安全设备和重要服务器采用通用的密码也是不可取的,例如通用的Tidesec@2020,不同设备不可使用相同密码,而且口令不可电子版txt记录在安全运维人员的办公电脑或者服务器,浏览器最好不要保存密码等。

漏扫流程(此类流程举一反三适用于大部分安全排查工作)

计划准备

(1)提前进行技术沟通和风险告知和交付物,准备漏扫条件例如网络环境、接入点配合人员等;

(2)确认目标与范围,确认防护设备的拦截情况等;

(3)准备漏扫工具,升级漏洞库等;

(4)确认扫描方案和获得扫描授权批准。

扫描实施

(1)确认扫描环境与网络配置,例如业务人员观察业务系统运行状态,遵守客户现场要求,插拔网线由专人配合,确认可配置的IP地址等;

(2)策略确认,策略方面一些生产环境的弱口令扫描要获得批注,防止用户锁定,影响业务等;登录扫描、数据库深度扫描、老旧设备要评估之后选择合理的扫描策略。

(3)任务下发,建议根据业务单位、系统名称和区域分批次扫描,且要关注业务系统中状况,一旦出现宕机现象,请根据事前准备的应急预案紧急处置。

收尾确认

(1)异常任务排查

(2)漏扫结束,签署系统运行确认单,确认无误后,关机离场。

报告分析

整理出漏扫结果并交付,整理数据和报告,要对报告进行关键信息提取向客户汇报,例如扫描目标存活的数量,目标主机的漏洞分布情况,漏洞类型和漏洞信息等。

安全加固

由渗透人员评估漏扫发现的问题,结合漏洞整改建议,进行相应加固,加固重点是针对重点系统的重点漏洞酌情加固,最后汇总加固详情。

小提示

针对漏扫结果,误报率较低的事针对特定漏洞扫描的原理性扫描和使用账户密码登录后的本地扫描,较高的事靠banner信息判别系统系统的版本扫描。

如果扫描发现目标IP开放大量不存在的端口,多半是防火墙等防护设备代替目标设备做出应答,建议绕过安全设备直接扫描。

4.2.4 基线合规检查

基线配置核查服务的目的是找出信息系统的主机、网络设备、安全设备、数据库和中间件等资产的配置错误及弱点信息,并及时进行威胁消除,以免这些配置错误被攻击者利用给业务系统带来危害。

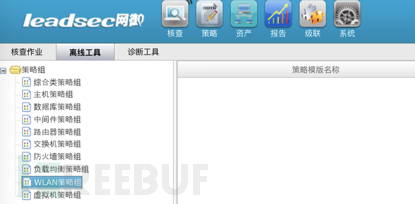

基线配置核查和等保检查的安全配置差不多,可能还要细致一些,但是检查项可能要少一点,例如安全设备策略里可能只包含防火墙;中间件里可能缺少weblogic等,路由器里对于H3C和锐捷可能会少一些等等,所以需要一些对安全策略检查较熟悉的人员来判断基线配置核查里设备型号策略的缺失并进行手工检查,发现脆弱点,这也是要求我们2名售后不仅会操作这些设备,而且要求懂等级保护和常见安全策略的检查和加固,具体检测项可根据配置核查发现的问题以及检测手册进行手工核查。

三合一漏扫可以实现基线配置核查、应用系统漏洞扫描、操作系统漏洞扫描和部分安全风险排查工作;而等保工具箱可以做得事情更多,除了对等保相关网络安全设备、主机、数据库等的基本策略检查之外,还可以提供应用和系统的漏洞扫描和病毒木马的查杀等工作,部分甲方也有可能提供或者要求乙方提供,当然很多检测平台也会集成基线配置核查高级模块,例如态势感知CSA等。

4.2.5安全风险排查

风险排查以攻击者的角度去检查一些可利用的高风险点,工作时间有限的情况下,高效快速完成此类工作成为工作重点。一般由懂渗透的工程师去做这些事,一般是全部目标系统相关资产,重点是集权系统和集权人员办公终端。

这里主要整理了五点

1. 弱口令排查

弱口令排查一般是优先询问信息管理人员有无弱口令,检查重要工作人员办公电脑中是否存储口令小笔记;然后再利用一些弱口令扫描工具,比如一些授权的厂商弱口令扫描设备、goby、超级弱口令扫描器等,注意的是可以在字典中添加管理员常用的通用账户密码,查看是否存在多台设备共用相同密码的现象。

2. 补丁排查

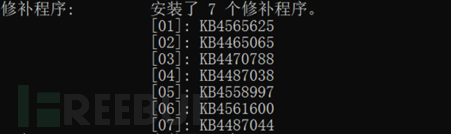

在目标机器查看当前补丁-查看修补程序

Systeminfo

复制修补程序,找到补丁对比,查看是否存在可以提权EXP。(根据系统验证)

http://blog.neargle.com/win-powerup-exp-index/

网站还有:https://bugs.hacking8.com/tiquan/

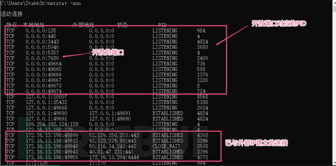

3. 端口服务排查

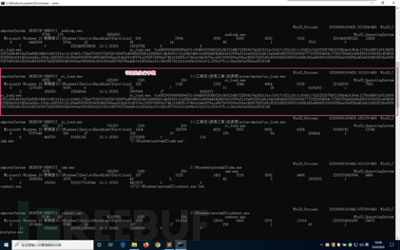

进入cmd输入:netstat -ano

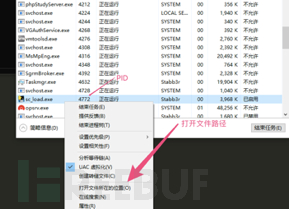

可以看到本机(172.16.13.198:49955)与外部(172.16.13.204:4444)建立,对应的进程PID为4772。查看对应进程运行的文件名。执行命令:

wmic process get name,executablepath,processid|findstr 4772

或者使用windows自带的“任务管理器”查找对应的程序。

在cmd中先输入wmic,进入wmic后输入process找到对应的进程可以看到详细的参数信息。

Linux系统网络连接查看

打开终端输入命令:

netstat -antlp

输入命令:ps -aux | grep pid 查看进程的详细信息参数等。