过去一年中C2服务器分布

过去一年中C2服务器分布

在攻击活动中,攻击者和APT组经常利用远程配置控制恶意软件。此类配置通常包含命令和控制(C2)服务器、服务器通信密码、活动标识符、互斥锁、安装位置等。

研究分析不同的恶意软件配置,例如主机地理位置和DNS首选项可以深入的了解攻击者和组织的内部工作情况。研究过程中收集的大量恶意软件可以将不同样本的数据关联起来,并识别出新的攻击者与攻击活动。随着高级可持续性攻击和APT小组的不断增加,此工作对于确认攻击和提供威胁情报至关重要。

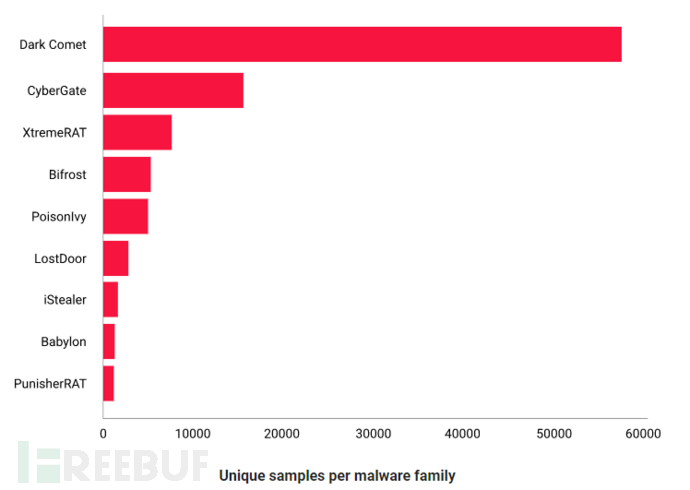

ReversingLabs Titanium平台支持从40多个不同的RATs、后门、键盘记录器、下载程序、勒索软件和POS恶意软件中提取配置,每天收集和分析超过2000个样本,后续将简要介绍它们的配置。恶意软件样本主要是远程管理工具(RAT)。RATs为攻击者提供了一系列功能,如远程桌面访问、键盘记录功能、文件系统和网络摄像头访问,所有这些通可以通过图形界面供攻击者使用。

DarkComet是一个功能丰富、易于部署的RAT,由法国开发人员Jean-Pierre Lesueur创建。它以前是通过官方网站免费分发的。

远程管理工具和密钥记录器对个人和组织构成严重威胁,它们会窃取和篡改敏感信息。它们被反复用于针对政府组织的攻击和对公司的网络钓鱼活动,每天都有新的威胁被发现。此外,恶意行为体常常通过打包可执行文件来避免检测,隐藏恶意代码并逃避传统的基于签名的检测。通过加密和/或压缩原始代码,使它只有在执行二进制文件时才可读。通过静态分析引擎解压了文件,并对嵌入的文件执行隐写检测和提取可从恶意软件中检测和提取配置。在本次分析的样本中只有14%未被混淆,最常见的第一层检测规避是UPX打包程序。

一旦所有规避混淆方式都被攻破,就可以更深入地研究恶意软件配置,检查其安装位置、启动密钥、密码、互斥、C2域和IP地址,通过地理定位来确定可能的攻击源。

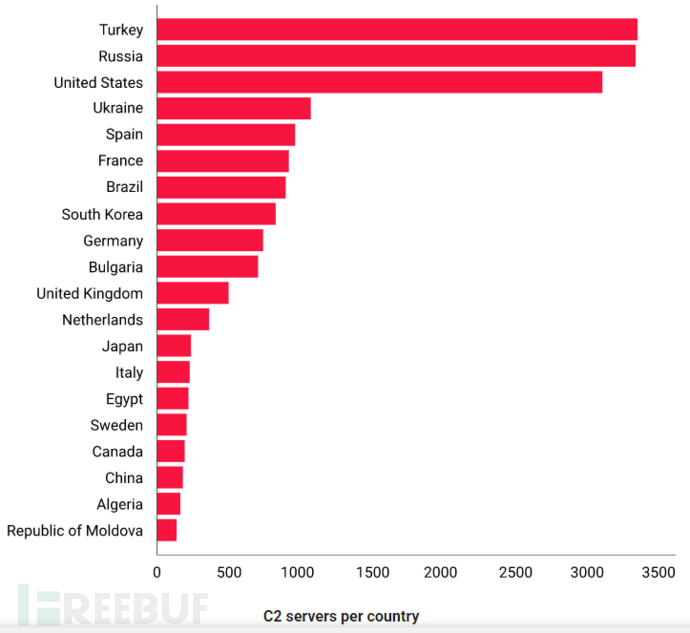

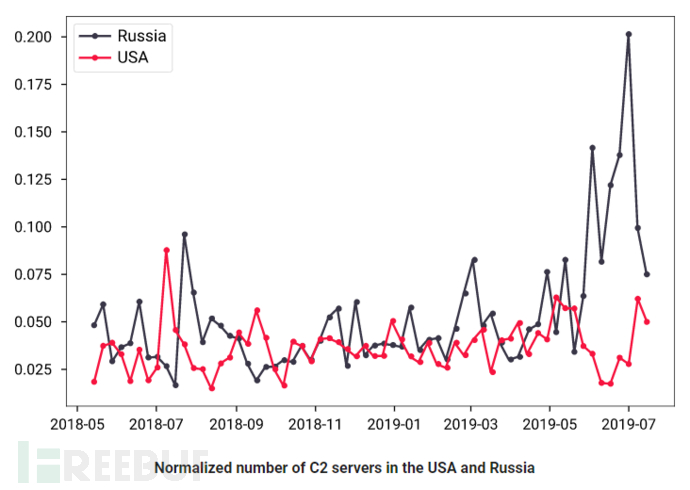

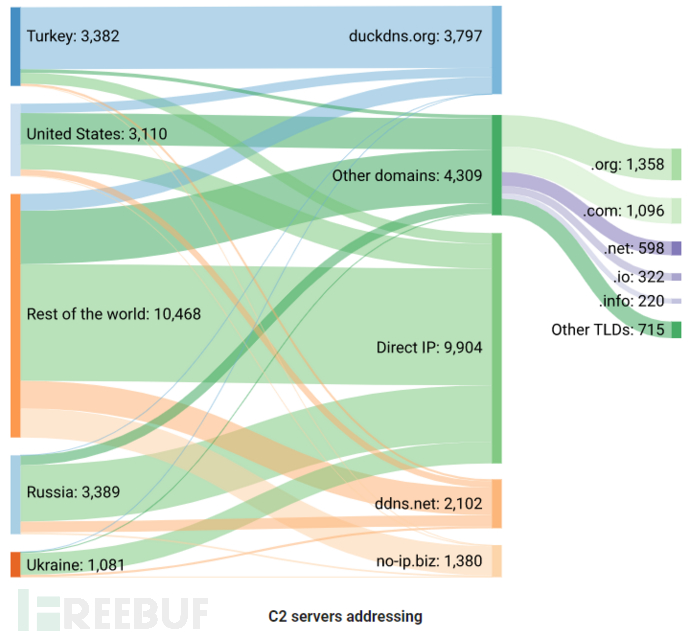

本文开头的动画描绘了过去一年中C2服务器的地理位置。土耳其仍然是恶意服务器最流行的国家,但近几个月来,源自俄罗斯的恶意服务器数量显著增加。动态DNS(dynamicdns)服务在寻址方面仍然是最常见的选择,隧道服务也越来越流行。

大多数C2服务器位于土耳其、美国和俄罗斯,如图所示,后者在最近几个月有显著增长。

攻击者可以频繁、动态地更改DNS记录指向的IP地址,DDNS服务被大量用于解析命令和控制服务器的IP地址。如果一个C2服务器被关闭,攻击者可以快速更新DNS记录指向新服务器,恢复连接。最常被滥用的域名服务提供商是duckdns.org和no-ip.com,其中duckdns.org在土耳其特别受欢迎。

另一种常见的寻址方法使用ngrok.com和portmap.io等服务,此方法用于隐藏攻击者的真实位置和身份。

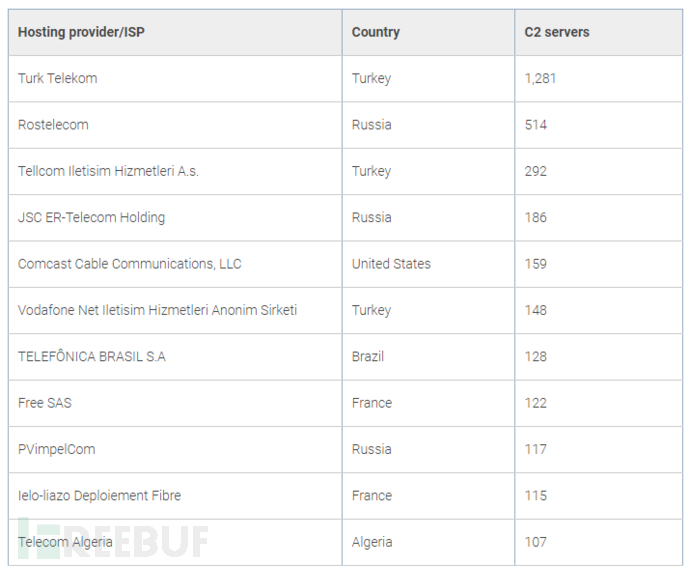

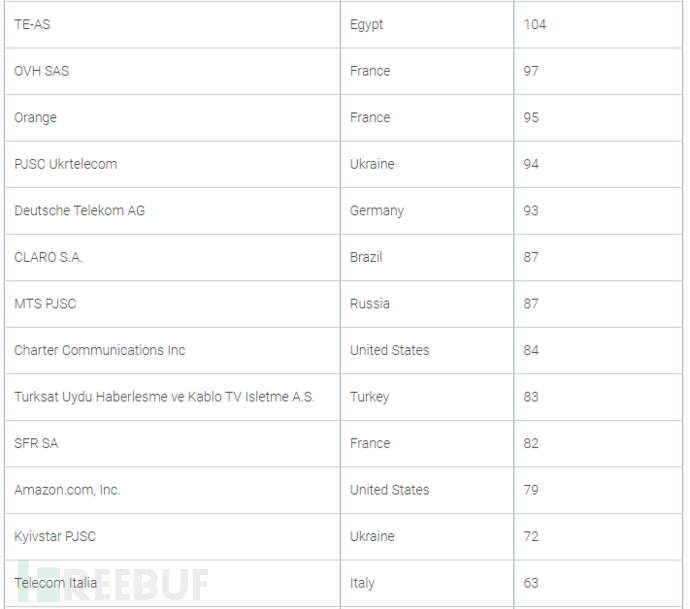

下表列出了被滥用最多的服务供应商。

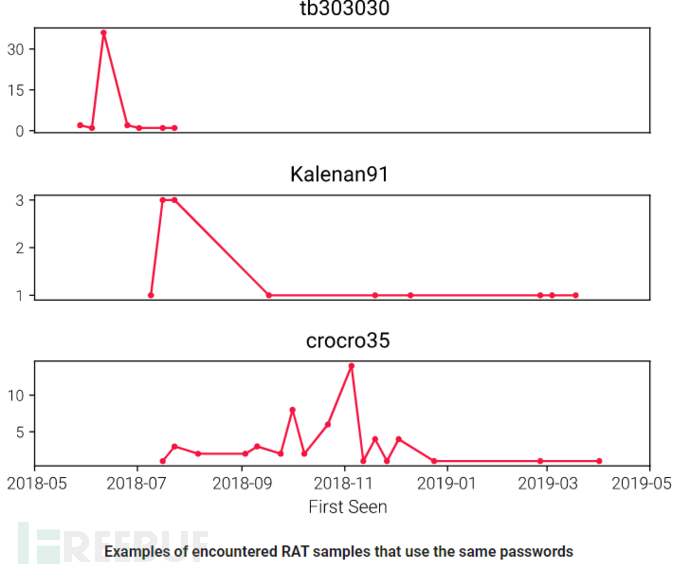

密码、活动标识符的提取和收集可更好的检测恶意活动,并分析在同一攻击活动中多个不同恶意软件之间的关系。研究发现,攻击者经常在整个活动中重用相同的密码。

密码、活动标识符的提取和收集可更好的检测恶意活动,并分析在同一攻击活动中多个不同恶意软件之间的关系。研究发现,攻击者经常在整个活动中重用相同的密码。

最后举一个在分析中发现的实例:

几个月来遇到许多使用密码“crocro35”的恶意样本,它们都是CyberGate或Xena远程管理工具。如密码所示,攻击源于克罗地亚,C2服务器已经关闭。恶意文件通过电子邮件分发,其被伪装成电子邮件附件。其中大多数是定制的.Net文件,带有WinRAR或Gmail图标并诱使用户打开它们。文件打开后,会显示JPEG图片,同时RAT会在后台启动。

其常用域名为:

haso.ddns.net

mujo.ddns.net

koko35.ddns.net

vulin.ddns.net

brobro55.ddns.net

etotako.ddns.net

manipulacija.ddns.net

*参考来源:reversinglabs,由Kriston编译,转载请注明来自FreeBuf.COM