一、背景

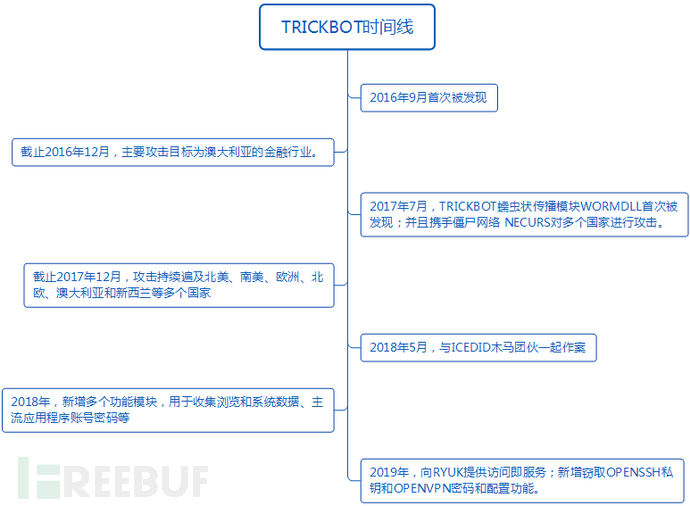

TrickBot银行木马首次出现在2016年,主要是通过挂马网页、钓鱼邮件的方式进行传播,最终进行窃取网银账号密码等操作。在此之前,深信服安全团队就对TrickBot银行木马进行跟踪,并发布了分析文章《TrickBot银行木马归来袭击全球金融机构》与《TrickBot银行木马下发Ryuk勒索病毒企业损失惨重》,鉴于该家族近期较为活跃,我们从其演变历程的角度给大家揭晓TrickBot银行木马背后那些事。

二、初出江湖

2016年9月TrickBot银行木马在针对澳大利亚银行和金融服务客户时首次被发现,开始进入安全研究员的视线,并且发现TrickBot与Dyre有非常多的相似之处,具有许多相同的功能,不同之处在于编码方式(Dyre主要使用C语言、TrickBot主要使用C++)、恶意行为(TrickBot还会窃取加密货币钱包)、功能模块(窃取OpenSSH私钥和OpenVPN密码和配置等主流应用程序)。

TrickBot银行木马从2016年出现到至今,在整体的病毒执行过程是趋于固定的,表现如下:

1.TrickBot银行木马运行后,首先从资源段加载核心代码,然后会在%AppData%目录下生成银行木马模块核心组件模块、主机ID等信息,并且通过添加为Windows Task来实现持久化。

2.接着,从C&C下载加密后的核心功能模块到%AppData%/Modules里,同时启动多个svchost进程,然后将相应的模块注入到svchost进程,这时病毒模块会在受害者访问各大银行网站时盗取网站登录凭证等。核心模块如:

injectDll32/injectDll64:注入浏览器进程,窃取银行网站登录凭据

systeminfo32/systeminfo64:收集主机基本信息

3.TrickBot通过HTTP post请求发送命令到C&C,格式为 /group_tag/client_id/命令ID

三、进击的TrickBot

深谙“发展才是硬道理”的TrickBot银行木马,从2016年到2019年,不断更新功能模块和提高对抗成本,甚至联合其他黑产团伙进行作案与提供访问即服务,详情如下所示:

功能模块愈发完整

截止2019年,TrickBot银行木马已经积累有10个功能模块,用于窃取OpenSSH私钥和OpenVPN密码和配置等,具体详细如下所示:

importDll32/64 窃取浏览器表单数据、cookie、历史记录等信息 injectDll32/64 注入浏览器进程,窃取银行网站登录凭据 mailsearche***/64 收集邮箱信息 networkDll32/64 收集主机系统和网络/域拓扑信息 psfin32/64 对攻击目标进行信息收集,判断攻击目的 pwgrab32/64 窃取Chrome/IE密码信息 shareDll32/64 下载TrickBot,通过共享传播 systeminfo32/64 收集主机基本信息 tabDll32/64 利用IPC$共享和SMB漏洞,结合shareDll32和wormDll32进行传播感染 WormDll32/64 下载TrickBot进行横向传播

增加对抗成本

在最初的版本的基础上,加强了安全对抗成本,如关闭Windows Defender提高隐蔽性、使用无文件技术增加溯源成本等。

跨团伙作案

除了自身发展,TrickBot背后的运营团队思路也独特。通常情况下,恶意软件之间是互为竞争的状态,但TrickBot的运营团队显然不这么认为:

在2017年7月,TrickBot 银行木马携手僵尸网络 Necurs ,针对欧洲、加拿大、新西兰、新加坡等国的金融机构发起攻击;

在2018年6月,出现感染IcedID木马的主机在下载TrickBot银行木马;

在2019年7月,深信服安全团队捕获到一起利用TrickBot下发Ryuk勒索病毒的攻击事件;

访问即服务?

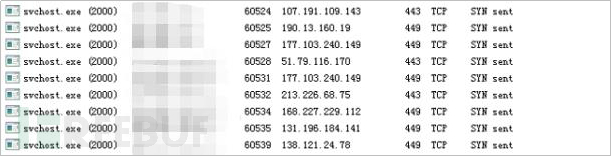

在2019年7月,深信服安全团队在分析一起Ryuk勒索病毒攻击事件时,发现不管是被勒索加密的或未被勒索加密的内网主机均在半年前大量感染TrickBot银行木马,并且系统进程存在大量不正常的外连行为:

与此同时,于2019年FireEye在报告里提出:

1.存在TrickBot木马在感染主机后,会潜伏一段时间,并随后向Ryuk勒索病毒提供僵尸网络的访问权限。

2.FireEye认为TrickBot对外提供僵尸网络访问权限,即访问即服务,并且将这种方式称为TEMP.MixMaster。

综上内容,我们可以看到TrickBot银行木马的演变历程,由最初的团伙作案演变为跨团伙作案,甚至有迹象表明TrickBot已经在提供访问即服务。黑产团伙趋于产业化运作,防护者更不应该只是单纯的安装某个软件,就指望着解决所有问题,还需要深层次多角度进行产业化对抗。

四、安全建议

TrickBot银行木马常常通过钓鱼邮件和挂马网站的方式进行入侵, 然后通过RDP协议、SMB协议等进行横向传播,所以深信服安全团队再次提醒广大用户,注意日常防范措施:

1.及时给电脑打补丁,修复漏洞;切勿打开来源不明的邮件附件和软件;平常使用强密码。

2.如果业务上无需使用RDP的,建议关闭RDP。当出现此类事件时,推荐使用深信服防火墙,或者终端检测响应平台(EDR)的微隔离功能对3389等端口进行封堵,防止扩散!

3.深信服防火墙、深信服安全感知平台、终端检测响应平台(EDR)均有防爆破功能,防火墙开启此功能并启用11080051、11080027、11080016规则,EDR开启防爆破功能可进行防御。

4.深信服防火墙客户,建议升级到AF805版本,并开启人工智能引擎Save,以达到最好的防御效果。

最后,建议企业对全网进行一次安全检查和杀毒扫描,加强防护工作。

*本文作者:深信服千里目安全实验室,转载请注明来自FreeBuf.COM