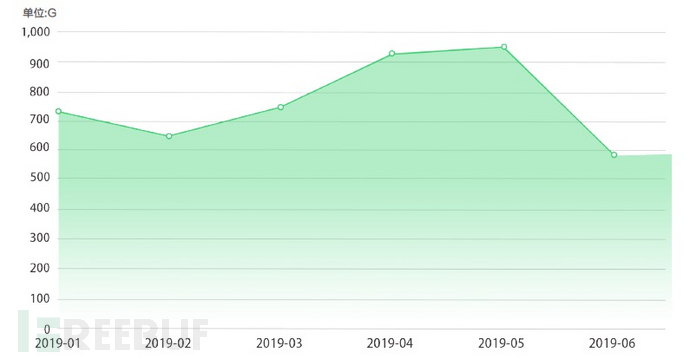

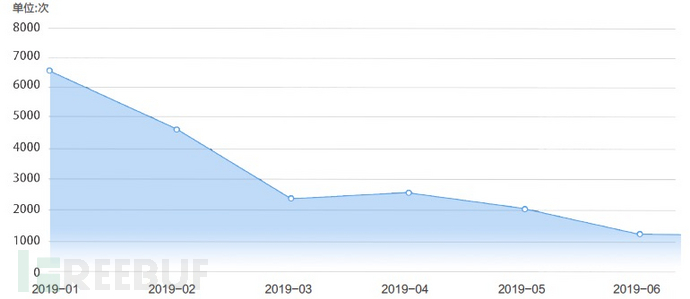

2019年上半年,阿里云安全团队平均每天帮助用户防御2500余次DDoS攻击,与2018年持平。目前阿里云承载着中国40%网站流量,为全球上百万客户提供基础安全防御。可以说,阿里云上的DDoS攻防态势是整个中国攻防态势的缩影。阿里云安全团队基于2019年上半年云上的DDoS攻击数据,从DDoS攻击事件、僵尸网络中控、DDoS肉鸡、攻击事件情况等多个维度做了统计分析,希望为政府和企业客户提供参考。

报告核心发现

1.Tb级攻击时代已经到来。2019年上半年已经出现持续2个月攻击接近Tb级,大流量攻击以TCP类攻击为主,单一网段攻击流量持续且流量大,目前已监控到单一C段流量近200G。

2.Memcached反射放大攻击在1月份攻击数量达到峰值,后续2-6月份反射放大攻击数量呈现持续下降趋势,得益于各机构对Memcached反射源的治理,目前整体呈下降趋势,趋于稳定。

3.应用层攻击对抗。攻击者通过变化多种攻击特征加大攻击量,企图绕过防御规则,压垮防护设备性能。针对百万级连接耗尽型攻击,企业需要根据攻击量进行快速隔离防护,并根据攻击量防护动态快速扩容,不让单一节点性能成为防御瓶颈。

4.伪装成正常应用的恶意APP已让海量移动设备成为新一代肉鸡。攻击者可以轻易在不触发限速防御策略的情况下实现攻击,让限速和黑名单在PC肉鸡时代曾是“一键止血”的防御方式失效。对于个人用户而言,切勿从非正规渠道安装未经审核的APP,让自己手机沦为黑灰产的工具。

典型案例

1. “长时间压制”案例

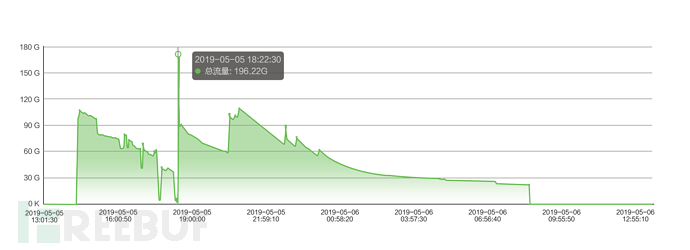

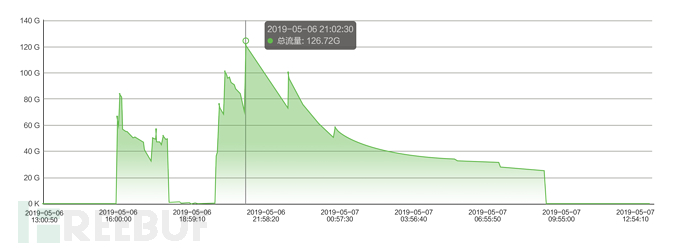

如果要说DDoS对抗最为激烈的行业,游戏行业一定是其中之一。攻击量大,持续时间长,对抗激烈,这些攻击特征一直伴随着游戏行业的发展。用户在2019年初接入,业务一直很稳定,在5月份遭受了高强度的连接型的DDoS攻击。从5月5日到5月8日的三天时间里,客户每天遭受峰值100Gbps以上、新建超过100万cps的Connection Flood攻击,同时攻击的持续时间每天长达15个小时以上,对客户业务产生了极大威胁。

阿里云DDoS团队监控到攻击后快速介入,基于客户自身业务现状、业务规模定制专属防护方案,为客户提供最大限度的防护服务,保障客户业务稳定运行。

攻击从5月5日14:20开始,到5月6日07:45结束,持续约17小时,如下所示。

攻击从5月6日15:59开始,到5月7日08:22结束,持续约16小时,如下图所示。

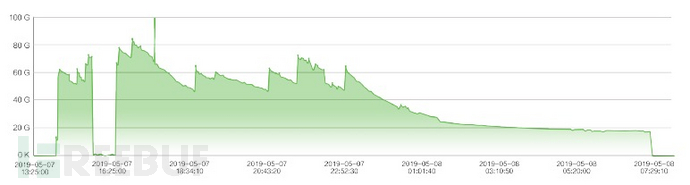

攻击从5月7日13:42开始,到5月8日07:15结束,持续约17小时,如下图所示。

攻击从5月7日13:42开始,到5月8日07:15结束,持续约17小时,如下图所示。

阿里云安全专家建议:安全始终是为业务服务,建议企业能够结合自身业务特点、规模、客户访问情况提前设置DDoS防护策略,以保障在攻击到来时,快速抵抗住。同时建议企业选择BGP带宽,游戏用户对于网络延迟、抖动敏感,在大流量攻击下,单线带宽存跨网拥塞问题容易导致游戏用户网络质量急剧下降,严重者将有可能丧失得来不易的活跃用户。

2. “攻击变化多且快”案例

2月中旬,阿里云上一个电商客户的多个域名同时遭受到CC攻击。攻击时间持续了20分钟左右,攻击者动用了国内外几十万以上的肉鸡资源,攻击峰值超过150万QPS,具体如下:

16:15,第一波,攻击者伪造Baidu爬虫

16:20,第二波,攻击者变化UA特征,企图绕过防护规则

16:27,第三波,攻击者采用多种攻击方式进行混合攻击

16:32,第四波,攻击者动用更多肉鸡,攻击峰值一度达到150万QPS,企图利用高QPS压垮防御系统处理性能

阿里云的七层智能防护能力经受住考验,全程保障了客户的电商平台访问顺畅,相比平时并未有其它异常现象出现,攻击者未能达到攻陷网站的目的。此后一段时间,该电商客户陆陆续续遭受过几次试探性CC攻击,客户业务也一直保持平稳运行。

阿里云安全专家建议:通过主流的WEB服务器来对外提供服务可以帮助企业在稳定性和处理性能上满足正常的业务需要。在服务上线时,企业还应该考虑处理性能冗余问题,要留有余量,以应对异常情况的发生,同时进行压力测试以了解对外服务能力。同时在选择DDoS防护产品时,除了关注带宽能力,还需关注应用层攻击防护能力。

3. 攻击设备演变

自今年年初,阿里云安全团队观察到数起大规模存在一些共同特征的DDoS攻击。几经溯源发现,这些攻击事件源于大量用户在手机上安装了某些伪装成正常应用的恶意APP,该APP在动态接收到攻击指令后便对目标网站发起攻击。

在PC肉鸡时代,企业抵御肉鸡DDoS攻击的做法相对简单粗暴:

·检测单元:请求频率

·执行动作:限速和黑名单

·防御逻辑:请求频率过高后开始进行源限速或拉黑源IP

在无法有效防御的情况下,还需要人工介入抓包分析,根据攻击具体情况配置防护规则,但这种响应方式相对较慢,业务普遍已经严重受损。

当海量移动设备成为新的攻击源,黑灰产无需让单个源IP高频攻击,同时由于攻击源多为大型出口IP,传统的防御方法简单粗暴的将攻击IP拉黑,这些IP背后的大量正常用户也将无法访问。因此,黑灰产可以轻松绕过上述防御逻辑。

阿里云安全专家建议:企业不应该再对“限速+黑名单就能一招制敌”抱有幻想,而应该采用更为纵深、智能的防护手段:

1.丰富攻击流量识别的维度,将每个请求实时的解析出多维度的检测单元;

2.防护策略的执行需要与多维度的识别相匹配,需要有精细、灵活、丰富的访问控制单元,让各个维度有机组合,层层过滤攻击流量;

3.机器智能替代人工排查,提升响应速度,降低业务中断时间。

获取完整版报告,请点击链接下载:https://files.alicdn.com/tpsservice/02c8f14880966afed6f44273f78eb261.pdf?.pdf

*本文作者:阿里云安全,转载请注明来自FreeBuf.COM